Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Пути решения проблем связности .Содержание книги

Поиск на нашем сайте

Связность. Это способность компьютеров и базирующихся на них программ соединяться друг с другом и многоцелевым образом «совместно использовать» данные без вмешательства человека. Значение стандартизации. Если придерживаться стандартов сетей, операционных систем и интерфейсов пользователей, то совместная работа аппаратно-программных средств, а также сетевых устройств будет обеспечена. Некоторые аспекты связности поддерживаются Интернет-технологиями и их стандартами (рис.6 – правая часть). Многие компании (Sun Micro-systems, в частности) уверены в том, что сеть (network) - это и есть база данных. Если это так, то получается, что Web-страницы в Интернете - это самая большая база данных из всех. Это также самая большая распределенная среда в мире. В процессе своего роста эта неоднородная среда будет становиться все менее и менее управляемой и контролируемой. Многие компании уже сейчас понимают, что должен быть некий путь для гомогенизации всех этих несопоставимых между собой данных. XML (eXtensible Markup Language) и его стандарты пытаются решить проблему неоднородности данных. XML был разработан консорциумом World Wide Web (W3C) для решения проблемы гомогенизации путем добавления тэгов данных, описывающих данные (метаданные) Web-страницы в HTML (HyperText Markup Language). XML позволяет WEB-сайтам и их содержимому быть описанным и классифицированным для эффективного поиска, навигации и обмена документами путем установления согласованных иерархий, схем классификаций или стандартов, базирующихся на определении типа документа. Защита данных в ИС Источники опасностей в ИС. Что представляет опасность данным в ИС. Нарушение доступности: уничтожение информации; cоздание препятствий для своевременного доступа к информации; нарушение конфиденциальности (кража информации). Нарушение целостности: искажение; несанкционированное создание (навязывание); создание информации с последующим отказом от авторства. Изменение авторства: отрицание факта получения информации; ложное утверждение о получении сообщения; повторение передачи данных, хронологически устаревших. Перечень угроз. При воздействии на сервер: несанкционированный доступ (НСД), любая ошибка администратора (тем более злоумышленные действия) может привести к угрожающим последствиям; любая угроза, посредством внедрения разработчиком ПО в программную среду нештатных процессов (“люки”, “бомбы”, “заглушки”). При воздействии на каналы связи: любая угроза, при несанкционированном доступе к каналу; воздействие на коммуникационное оборудование (перенаправление информации). При воздействии на рабочую станцию: ошибочные (в частности, вынужденные) или преднамеренные действия администратора сети, приводящие к компрометации критичной сетевой информации; любые ошибки пользователей или обслуживающего персонала могут привести к угрожающим последствиям; саботаж “обиженных” сотрудников; несанкционированное копирование информации обслуживающим персоналом и пользователями; искажение или уничтожение данных, хранящихся на различных носителях; любая угроза, путем внесения изменений в программное обеспечение; нештатный запуск оборудования с целью несанкционированного угрожающего конфигурирования системы; отказ от авторства или отрицание факта получения информации легальным пользователем путем изменений данных. Несанкционированный доступ в ИС. Места и каналы возможного НСД к информации в ИС многообразны (рис.9).

Рис. 9 Места и каналы возможного несанкционированного доступа (НСД). Способы информационной защиты. В последнее время существует множество способов информационной защиты, они постоянно совершенствуются, создаются новые механизмы. Все эти способы в той или иной мер связаны с аппаратно-программными средствами, входящими в состав инфраструктуры: · Программно-аппаратная избыточность. · Идентификация (или аутентификация) сторон. · Проверка целостности системы. · Разграничение доступа. · Регистрация и анализ процессов. · Оповещение о попытках реализации угроз. · Электронная цифровая подпись (ЭЦП). · Шифрование. · Инспекция. · Восстановление системы.

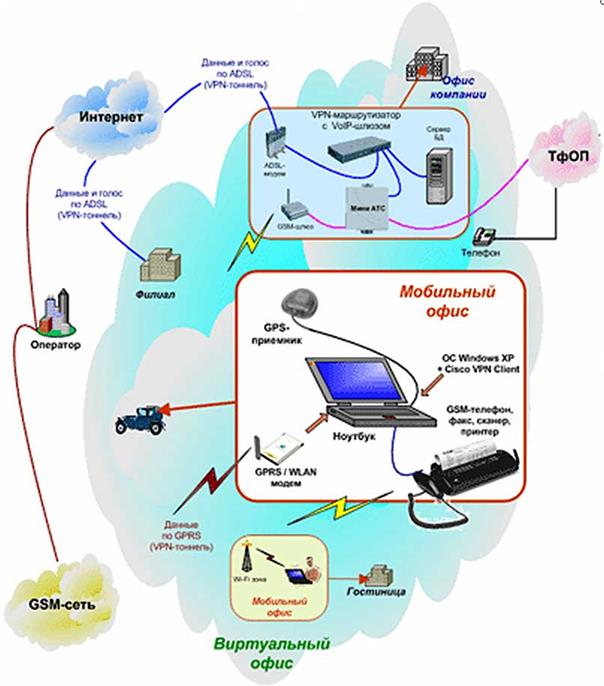

7.5 «Мобильный офис» - пример перспективного технического решения для малого и среднего бизнеса.

Рис. 10 Мобильный офис. Актуальность решения «Мобильный офис». Реализация постоянного контакта с удаленными и мобильными сотрудниками снижает затраты на стационарную ИКТ-инфраструктуру, повышает эффективность цепочек поставок и позволяет внедрять дополнительные сервисы, приносящие заметную отдачу от инвестиций. Уже сегодня в мобильную среду переносятся не только доступ к Internet и обмен электронной почтой, но и различные бизнес-процессы, доступ к корпоративным базам данных и приложениям класса CRM, процессы обслуживания клиентов, автоматизация деятельности сотрудников, работающих на выезде. Со временем эти тенденции будут только усиливаться. Стремительное насыщение российского рынка интеллектуальными мобильными устройствами относит (смартфонами, карманными ПК и промышленными терминалами) создает базу для воплощения концепции мобильного предприятия. В качестве примера рассмотрим, как технически можно реализовать концепцию «Мобильный офис». Мобильное предприятие как форма организации бизнеса считается пока еще новым явлением не только в России, но и в развитых странах Запада. Термины «мобильный» и «беспроводной» не идентичны. Последний указывает на применяемую технологию, а первый в основном имеет отношение к организации деятельности сотрудников. ИКТ-инфраструктура «мобильного офиса». Под мобильным офисом чаще всего понимается переносной компьютер (ноутбук, КПК, смартфон), оснащенный соответствующим программно-аппаратным обеспечением, имеющий доступ к ресурсам офиса компании через сеть Интернет, по схеме, обеспечивающей необходимый уровень конфиденциальности при обмене информацией. Мобильность. Каждый сотрудник компании, может перемещаться по всем странам и континентам, при выполнении одного из условий: покрытие мобильной связью территории его местопребывания;есть Hot Spot (общественная Wi-Fi) зоне вне зависимости от места ее расположения;есть любой стационарный способ подключения к Интернет. Доступность. Каждый сотрудник компании, независимо от своего территориального местоположения, всегда: доступен сам, имеет доступ к базам данных компаниирасполагает всей необходимой информацией, как для ведения переговоров, так и для заключения договора непосредственно у заказчика. Определение местоположения. Каждый сотрудник компании, независимо от своего территориального местоположения, всегда может быть идентифицирован по своему местоположению (при условии предоставления на этой территории услуги GPS). Услуга «Мобильный офис» у операторов мобильной связи. Не путать с полноценным решением мобильный офис! Услуга предоставляется абонентам специализированных тарифных планов (для подключения услуги абоненту необходимо подать соответствующее заявление). Услуга «Мобильный офис» объединяет достоинства каждой из трех отдельных систем обработки сообщений (голосовой почты, факса и электронной почты) и переводит их в новое качество, повышая эффективность бизнеса. 7.6 Рекомендации по развитию ИКТ-инфраструктуры Бизнес-стратегия коммерческих компаний является величиной переменной: постоянно происходит адаптация к требованиям рынка. Изменение бизнес-архитектуры влияет на изменение ИКТ-инфраструктуры. Соответствие между бизнес-архитектурой и технологической архитектурой является решающим фактором успеха, но как его достичь? Как сделать так, чтобы ИКТ-инраструктура была надёжным фундаментом для функционирования бизнес-приложений? Однозначного ответа на эти вопросы нет, также как нет универсальной методики проектирования ИКТ, но можно рекомендовать следующее.

Следующая группа рекомендаций касается проектирования ИКТ-инфраструктуры.

Завершая тему «ИКТ-инфрастуктура», необходимо ещё раз отметить, что нет универсальных методик создания или модернизации инфраструктуры. Это связано с уникальностью каждой компании (стиль руководства, иерархия, технологии и культура ведения дел) и соответственно уникальностью её информационной сети.

|

||||

|

Последнее изменение этой страницы: 2016-09-20; просмотров: 359; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.222.111.44 (0.009 с.) |