Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Методы и средства обеспечения целостности информации в операционных системах семейства Windows NT и Linux.Содержание книги

Похожие статьи вашей тематики

Поиск на нашем сайте

В руководящих документах Гостехкомиссии РФ целостность информации определяется следующим образом: Целостность информации – способность средства вычислительной техники или автоматизированной системы обеспечивать неизменность информации в условиях случайного и (или) преднамеренного искажения (разрушения). (РД ГТК. Защита от несанкционированного доступа к информации. Термины и определения (30.03.1993)). Угроза нарушения целостности. Предполагает любое незапланированное и несанкционированное изменение информации, хранящейся в системе или передаваемой из одной системы в другую. Санкционированными изменениями считаются те, которые сделаны уполномоченными лицами с обоснованной целью (например, запланированное изменение документов или базы данных). Целостность может быть нарушена в результате преднамеренных и непреднамеренных действий человека, а также – в результате возникновения случайной ошибки программного или аппаратного обеспечения.

Windows В ОС семейства Windows присутствуют следующие механизмы обеспечения целостности: 1. WFP (Windows File Protection) и WRP (Windows Resource Protection); 2. возможность организации замкнутой программной среды; 3. проверка цифровой подписи драйверов; 4. средства восстановления системы; 5. возможности файловой системы NTFS(в том числе возможность создание программного RAID-массива); 1) Windows File Protection (Система защиты файлов Windows, сокр. англ. WFP) — технология, позволяющая запретить программам изменять или удалять наиболее важные системные файлы Windows. Защита критически важных системных файлов позволяет избежать ряда серьёзных проблем и сбоев в работе операционной системы и прикладного программного обеспечения. Когда Windows File Protection активна, перезапись или удаление незаблокированного системного файла приводит к немедленному восстановлению его оригинальной версии, которая хранится в специальной системной папке. В ОС семейства Windows NT это %WinDir%\System32\Dllcache. Все файлы, устанавливаемые операционной системой (такие, как DLL, EXE, SYS, OCX и др.), защищены от изменения или удаления. Цифровая подпись этих файлов хранится в специальном каталоге. Изменение вышеназванных системных файлов разрешено только немногочисленным специальным компонентам, например, Windows Installer (Msiexec.exe) или Установщик пакетов (англ. Package Installer, Update.exe). В противном случае файл возвращается в исходное состояние без каких-либо запросов или сообщений. Лишь тогда, когда Windows File Protection не удаётся найти требуемый файл самостоятельно, производится поиск в локальной сети, Интернете или выдаётся запрос пользователю с просьбой вставить установочный диск в дисковод. Windows Resource Protection (сокр. WRP) — технология, используемая в ОС Windows Vista, Windows 7, Windows Server 2008 взамен Windows File Protection. Она защищает ключи реестра и папки, наряду с критически важными системными файлами. Методы, используемые этой технологией для защиты ресурсов, заметно отличаются от аналогичных приёмов Windows File Protection. Windows Resource Protection работает, устанавливая дискретные списки доступа (DACLs) и ACL для защищаемых объектов. Разрешение на чтение-запись WRP-защищённых объектов допускается лишь процессам, использующим службу Windows Modules Installer (TrustedInstaller.exe). Теперь даже у администраторов нет прав полного доступа к системным файлам. WRP также защищает некоторые важные каталоги. Папка, содержащая только WRP-защищённые файлы, может быть заблокирована таким образом, что создание в ней файлов или подкаталогов разрешено лишь доверенному процессу. Возможна частичная блокировка, которую могут обойти администраторы. Важнейшие ключи реестра также защищаются; все его под-ключи и значения нельзя изменить. К тому же, WRP копирует в каталог %WinDir%\WinSxS\Backup только те файлы, что необходимы для перезагрузки системы, а не все, как это делает Windows File Protection, архивирующая в папку Dllcache содержимое системных каталогов целиком. Таким образом, Windows Resource Protection применяет более эффективные и гибкие инструменты защиты данных. 2) ЗПС в Windows может быть реализована следующими средствами: – Запрет на изменение списков автоматически загружаемых программ и драйверов – Политики ограниченного использования программ (SRP). Можно рассматривать политики SRP как аналог набора правил брандмауэра. Можно создать более общее правило, запрещающее или разрешающее запуск приложений, для которых не создано отдельных правил. Например, можно настроить общее правило, разрешающее запуск любых программ, и при этом отдельным правилом запретить запуск некоторых программы. Можно также запретить запуска любых приложений и далее создавать правила SRP, разрешающие запуск конкретных приложений. Можно создавать различные типы правил SRP, в том числе правило для зоны безопасности (Internet, Intranet, Trusted/Restricted sites, Local computer), правило для пути к исполняемому объекту, правило для сертификата и правило для хеша. Существует возможность указать доверенных издателей, какие файлы считаются исполняемыми и цель применения. 3) В ОС семейства Windows встроено несколько средств для восстановления работоспособности операционной системы в случае повреждения загрузочной области или системных файлов. Восстановление системы может выполнятся следующим образом: – возврат к «последней известной исправной» конфигурации (выбирается в загрузочном меню операционной системы). – запуск компьютера в безопасном режиме и попытка устранить неполадку (выбирается в загрузочном меню операционной системы). – использование консоли восстановления Windows. – использование службы восстановления системы. Служба восстановления системы по расписанию создаёт в специальном каталоге на жёстком диске контрольные точки восстановления. Также возможно самостоятельно создать контрольную точку. В любой момент времени возможно выполнить «откат» системы к любой из существующих контрольных точек. При этом содержимое системных каталогов и каталогов с установленными программами будет приведено к состоянию на момент создания контрольной точки. В новых версиях ос семейства Windows (Windows 7, Vista, Server 2008, Server 2008 R2) значительно расширены возможности штатных средств для восстановления системы. В частности, добавлена служба архивация системы, позволяющая без использования стороннего ПО автоматически делать резервные копии произвольных файлов и каталогов в соответствии с заданным расписанием резервного копирования, а также возможно создавать образы целых разделов жёсткого диска, образы системы. Созданные образы наряду с контрольными точками восстановления можно использовать для восстановления операционной системы. 4) Файловая система NTFS, применяемая в современных версиях ОС Windows является журналируемой ФС. Ведение журнала дисковой активности позволяет быстро выполнить восстановление тома в случае сбоя подачи питания или других системных проблем. Данная функция обеспечивает целостность метаданных файловой системы, а не конкретных файлов. NTFS также может работать с RAID-массивами. При записи данных на диск NTFS взаимодействует с диспетчером томов, а тот – с драйвером жесткого диска. Windows NT поддерживает на программном уровне три уровня RAID: 0, 1, 5. Linux В ОС семейства Linux присутствую следующие механизмы обеспечения целостности информации: 1) журналируемая файловая система 2) контроль целостности системных файлов 3) организация программных raid-массивов 4) замкнутая программная среда 5) расширенные атрибуты файловой системы 1) Файловые системы, применяемые в современных дистрибутивах ОС Linux поддерживают журналирование. Журналируемая файловая система сохраняет список изменений, которые она будет проводить с файловой системой, перед фактическим их осуществлением. Эти записи хранятся в отдельной части файловой системы, называемой журналом. Как только изменения файловой системы внесены в журнал, она применяет эти изменения к файлам или метаданным, а затем удаляет эти записи из журнала. Записи журнала организованы в наборы связанных изменений файловой системы. При перезагрузке компьютера программа монтирования может гарантировать целостность журналируемой файловой системы простой проверкой лог-файла на наличие ожидаемых, но не произведённых изменений и последующей записью их в файловую систему. То есть, при наличии журнала в большинстве случаев системе не нужно проводить проверку целостности файловой системы. Соответственно, шансы потери данных в связи с проблемами в файловой системе значительно снижаются. По типу внесения в журнал журналируемые ФС, применяемые в Linux подразделяются на: – в режиме обратной связи (журналируются только метаданные): XFS, ext3fs; – упорядоченные (журналируются только метаданные синхронно относительно данных): JFS2, ext3fs (по умолчанию), ReiserFS (основной); – в режиме данных (журналируются как метаданные, так и данные): ext3fs; 2) В некоторых дистрибутивах Linux осуществляется контроль целостности базы данных пользователей и паролей, а также наиболее важных системных библиотек и конфигурационных фалов. В случае обнаружения несанкционированных изменений в контролируемых файлах возможно три варианта развития событий в зависимости от настроек системы: – не предпринимаются никакие действия – отправляется оповещение администратору – запрещается запуск системы до тех пор пока администратор не подтвердит, либо не устранит внесённые изменения 3) В ОС семейства Linux возможна организация штатными средствами RAID-массивов, реализуемых не аппаратно, а программно. В качестве RAID контроллера выступает драйвер операционный системы. Таким образом, можно организовать RAID 0, RAID 1 или RAID 5. Поддержка работы с аппаратными RAID контроллерами также присутствует. 4) Для организации ЗПС штатными средствами ос Linux используется chroot-окружение и ограничения и слежения за системными вызовами с помощью systrace. Идея chroot-окружения крайне проста: в некотором каталоге создается минимальная структура каталогов, необходимая для запуска этого сервиса, которая эмулирует корневую файловую систему, то есть в этом подкаталоге будут подкаталоги /bin, /lib, /etc и другие. При запуске сервиса выполняется системный вызов chroot() (изменение корневого каталога), где в качестве параметра задается каталог, который содержит нужную структуру каталогов, похожую на корневую файловую систему. Большинство известных сервисов поддерживают запуск в chroot-окружении (например, Apache и BIND). Может быть несколько chroot-каталогов - по одному на каждый сервис, который выполняется в chroot-окружении. Что это дает? При взломе сервиса хакер получит доступ не к корневой файловой системе, а только к тому каталогу, который был сделан для сервиса корневым. Systrace — менеджер доступа к системным вызовам. С его помощью можно задать, какими программами и как могут делаться системные вызовы. Грамотное использование systrace может существенно снизить риски, присущие запуску неграмотно написанных или нестабильно работающих программ. Политики systrace могут задавать ограничения пользователям совершенно независимо от разрешений Unix. Например, можно задать для определенного процесса набор правил, разрешающих ему создавать или открывать файлы только в определенной директории или запретить выполнять внешние приложения, кроме заданных. 5) Расширенные атрибуты файловой системы — это специальные флаги доступа, назначаемые файлам и каталогам. В файловых системах, применяемых в ОС Linux существует несколько таких флагов. Для обеспечения целостности могут применяться следующие атрибуты:- Append система позволяет открывать данный файл с целью его дополнения и не позволяет никаким процессам перезаписывать или усекать его.Если данный атрибут применяется к директории процесс может создавать или модифицировать файлы в этой директории, но не удалять их. - Immutable система запрещает любые изменения данного файла. В случае директории, процессы могут модифицировать файлы уже содержащиеся в данной директории, но не могут удалять файлы или создавать новые. - Undelete когда приложение запрашивает файл на удаление, система должна сохранить блоки на диске, на которых расположен данный файл, чтобы потом его можно было восстановить.

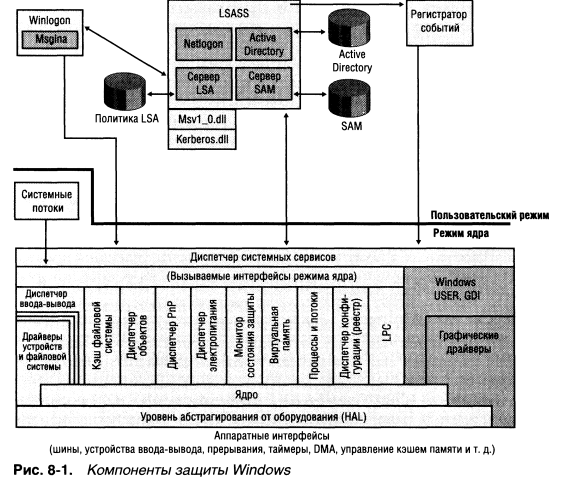

28. Методы и средства обеспечения доступности информации в операционных системах семейства Windows NT и Linux. Windows. Доступность информации – состояние информации, при котором субъекты, имеющие право доступа, могут реализовать их беспрепятственно. (Рекомендации по стандартизации «Информационные технологии. Основные термины и определения в области технической защиты информации» (Р 50.1.053-2005)). Угроза нарушения доступности (или угроза отказа служб). Возникает всякий раз, когда в результате некоторых событий (преднамеренных действий или ошибки) блокируется доступ к некоторому ресурсу вычислительной системы. Блокирование может быть постоянным - запрашиваемый ресурс никогда не будет получен, или оно может вызывать только задержку выдачи ресурса, достаточно долгую для того, чтобы он стал бесполезным. В ОС семейства Windows NT доступность информации обеспечивается следующими механизмами: – файловые квоты (для NTFS); – квоты на ресурсы; – управление переключением процессов; – Distributed File System – распределенная файловая система (доменная или с изолированным корнем); – поддержка автономного доступа к файлам и папкам; – функция архивации и восстановления данных; – брандмауэр Windows. Файловые квоты – механизм, предоставляемый файловой системой NTFS, позволяющий назначать квоты на максимальный объем дискового пространства, занимаемый теми или иными пользователями. Использование квот позволяет избежать атак типа отказ в обслуживании, заключающихся в исчерпании всего доступного дискового пространства. Управление переключением процессов – в Windows NT, встроенными механизмами, обеспечивается синхронизация процессов, путём выделение им квот. Это позволяет исключить возможность одного процесса захватить всё процессорное время, тем самым вызвав отказ в обслуживании системы. Также доступность процессорного времени процессом обеспечивается динамическими приоритетами процессов. Распределенная файловая система - компонент Microsoft Windows, использующийся для упрощения доступа и управления файлами, физически распределёнными по сети. При её использовании файлы, распределённые по серверам, представляются находящимися в одном месте. Распределенная файловая система упрощает доступ к файлам. Пользователи используют единый сетевой ресурс для доступа к файлам, даже если эти файлы физически находятся на разных серверах. Даже если изменится физическое расположение целевой папки, это не повлияет на доступ пользователей к ней. Они смогут обращаться к папке как раньше, поскольку ее видимое расположение не изменится. Поддержка автономного доступа к файлам и папкам – данный инструмент в Windows NT является одним из способов обеспечения связи для пользователей, которым необходимо получить доступ к централизованно хранящимся ресурсам общего пользования в случае отказа сетевого доступа к ним.Данная позволяет продолжать работу над сетевым файлом, даже если связь с сетью потеряна. Функция архивации и восстановления данных – данная функция реализует возможность резервного копирования информации встроенными средствами Windows NT // примечание данная // функция появилась в Windows Vista и старше. Брандмауэр Windows -встроенный в Microsoft Windows межсетевой экран (начиная с версий Windows XP SP2). Первоначально Windows XP включала компонент "Internet Connection Firewall", который (по умолчанию) был выключен из-за проблем совместимости. В брандмауэр Windows встроен журнал безопасности, который позволяет фиксировать IP-адреса и другие данные, относящиеся к соединениям в домашних и офисной сетях или в Интернете. Можно записывать как успешные подключения, так и пропущенные пакеты. Это позволяет отслеживать, когда компьютер в сети подключается, например, к web-сайту. Linux В ОС семейства Linux доступность информации обеспечивается следующими механизмами: – контроль использования ресурсов системы; – поддержка файловых квот; – демон xinetd; – межсетевой экран iptables; – журналирование файловой системы; – построение кластерных систем. 1. Linux в отличие от Windows позволяет накладывать ограничения для пользователей и групп на использование ресурсов компьютера. По умолчанию данные ограничения отключены, это порождает потенциальную возможность для атак вида DoS (Denial of Service, отказ в обслуживании). Файл управления этими ограничениями /etc/security/limits.conf. Ограничивать можно как отдельных пользователей так и группы. Можно ограничит следующие параметры: количество создаваемых процессов, объём используемой памяти, количество потоков, количество одновременно открытых файлов, количество сетевых соединений. 2. В большинстве компьютерных систем, дисковое пространство ограничено. Система diskquota обеспечивает механизм для управления используемым дисковым пространством. Ограничения могут быть установлены для каждого пользователя в отдельности, для любой или для всех файловых систем. Система ограничений (quota) будет предупреждать пользователей когда они превысят свой дозволенный лимит, но будет позволять иcпользовать некоторое дополнительное пространство для текущей работы. Система ограничений (quota system) является частью ядра LINUX, и может быть включена в ядро при конфигурировании системы. Использование квот позволяет избежать атак типа отказ в обслуживании, заключающихся в исчерпании всего доступного дискового пространства. Особенно это актуалльно для файловых серверов, на которых разрешена запись данных. 3. Для ограничения количества подключений к портам сетевых сервисов и тем самым предотвращения удалённых атак типа отказ в обслуживании в ос Linux имеется демон xinetd, который предназначен для управления сетевыми службами. Xinetd запускает процессы которые предоставляют различные сервисы интернет. В отличие от сервисов которые стартуют во время инициализации системы и пребывают в бездействии в ожидании запросов, xinetd представляет собой только один процесс слушающий на всех портах сервисов перечисленных в файле конфигурации xinetd.conf. Когда приходит запрос xinetd запускает соответствующий сервер. xinetd реализует механизмы контроля доступа, имеет большие возможности по протоколированию и способность управлять службами по расписанию. Xinetd может установить ограничение на количество серверов, которые система может запустить, количество соединений к сервису с одного ip-адреса и обладает развёртываемыми защитными механизмами для противодействия сканерам портов. 4. Межсетевой экран iptables, помимо функций межсетевого экранирования позволяет составлять правила, ограничивающие количество одновременных соединений для определённых сетевых портов и тем самым защищая хос с установленной ос Linux от атак типа отказ в обслуживании. 5. Файловые системы, применяемые в современных дистрибутивах ОС Linux поддерживают журналирование. Журналируемая файловая система сохраняет список изменений, которые она будет проводить с файловой системой, перед фактическим их осуществлением. Эти записи хранятся в отдельной части файловой системы, называемой журналом. Как только изменения файловой системы внесены в журнал, она применяет эти изменения к файлам или метаданным, а затем удаляет эти записи из журнала. Записи журнала организованы в наборы связанных изменений файловой системы. При перезагрузке компьютера программа монтирования может гарантировать целостность журналируемой файловой системы простой проверкой лог-файла на наличие ожидаемых, но не произведённых изменений и последующей записью их в файловую систему. То есть, при наличии журнала в большинстве случаев системе не нужно проводить проверку целостности файловой системы. Соответственно, шансы потери данных в связи с проблемами в файловой системе значительно снижаются. 7. Одним из перспективных направлений создания системы высокой доступности является создание кластеров. Собственно кластер можно определить как совокупность нескольких (двух или более) компьютерных систем (узлов), управляемых и используемых как единое целое. Кластеры можно разделить по цели объединения компьютеров (наращивание вычислительной мощности, повышение доступности, то и другое одновременно), по способу объединения узлов (c общей физической памятью, с общими дисковыми подсистемами и т.п.). ОС Linux можно использовать для создания кластерных систем, при этом не потребуется никакого дополнительного ПО для объединения нескольких серверов под управление Linux в единый кластер. Эта возможность встроена в ядро Linux 29. Источники угроз и общие методы защиты от них в операционных системах Windows NT и Linux. Анализируя рассматриваемые атаки, все методы, позволяющие несанкционированно вмешаться в работу системы, можно разделить на следующие группы: 1. Позволяющие несанкционированно запустить исполняемый код. 2. Позволяющие осуществить несанкционированные операции чтения/записи файловых или других объектов. 3. Позволяющие обойти установленные разграничения прав доступа. 4. Приводящие к отказу (Denial of Service) в обслуживании (системный сбой). 5. Использующие встроенные недокументированные возможности (ошибки и закладки). 6. Использующие недостатки системы хранения или выбора (недостаточная длина) данных об аутентификации (пароли) и позволяющие путем реверсирования, подбора или полного перебора всех вариантов получить эти данные. 7. Троянские программы. 8. Прочие. Центральным звеном системы безопасности ОС Windows является система контроля доступом. Реализованные модели дискреционного и ролевого доступа являются удобными и широко распространены, однако не позволяют формально обосновать безопасность приложений в ряде случаев, представляющих практический интерес. С каждым процессом или потоком, то есть, активным компонентом (субъектом), связан маркер доступа, а у каждого защищаемого объекта (например, файла) имеется дескриптор защиты. Проверка прав доступа обычно осуществляется в момент открытия объекта и заключается в сопоставлении прав субъекта списку прав доступа, который хранится в составе дескриптора защиты объекта. ОС Windows предоставляет возможность управления ролевым, в частности привилегированным доступом. Ролевая политика предназначена в первую очередь для упрощения администрирования информационных систем с большим числом пользователей и различных ресурсов. В ролевой политике управление доступом осуществляется с помощью правил. Вначале для каждой роли указывается набор привилегий по отношению к системе и полномочий, представляющих набор прав доступа к объектам, и уже затем каждому пользователю назначается список доступных ему ролей. Классическое понятие субъект замещается понятиями пользователь и роль. Количество ролей обычно не соответствует количеству реальных пользователей - один пользователь может выполнять несколько ролей, и наоборот, несколько пользователей могут в рамках одной и той же роли выполнять типовую работу. В операционной системе UNIX используется модель доступа, основанная на субъект-субъектной модели. В современных версиях UNIX помимо общей схемы можно использовать списки доступа. При этом реализуется статическая авторизация множественного доступа к объекту. В UNIX роль номинального субъекта безопасности играет пользователь. Каждому пользователю выдается (обычно – одно) входное имя (login). Каждому входному имени соответствует единственное число, идентификатор пользователя (User IDentifier, UID). Это число и есть ярлык субъекта, которым система пользуется для определения прав доступа. Каждый пользователь входит в одну или более групп. Группа – это образование, которое имеет собственный идентификатор группы (Group IDentifier, GID), объединяет нескольких пользователей системы, а стало быть, соответствует понятию множественный субъект. Значит, GID – это ярлык множественного субъекта, каковых у действительного субъекта может быть более одного. Таким образом, одному UID соответствует список GID. Роль действительного (работающего с объектами) субъекта играет процесс. Каждый процесс снабжен единственным UID: это идентификатор запустившего процесс пользователя. Любой процесс, порожденный некоторым процессом, наследует его UID. Таким образом, все процессы, запускаемые по желанию пользователя, будут иметь его идентификатор. UID учитываются, например, когда один процесс посылает другому сигнал. В общем случае разрешается посылать сигналы «своим» процессам (тем, что имеют такой же UID). Роль объекта в UNIX играют многие реальные объекты, в частности, представленные в файловой системе: файлы, каталоги, устройства, каналы и т. п.. Каждый файл снабжён UID – идентификатором пользователя-владельца. Вдобавок у файла есть единственный GID, определяющий группу, которой он принадлежит. 30. Компоненты системы защиты операционных систем семейства Windows NT и их характеристика. Монитор состояния защиты (Security Reference Monitor, SRM)Компонент исполнительной системы (\Windows\System32\Ntoskrnl.exe), отвечающий за определение структуры данных маркера доступа для представления контекста защиты, за проверку прав доступа к объектам, манипулирование привилегиями (правами пользователей) и генерацию сообщений аудита безопасности. Подсистема локальной аутентификации (Local Security Authentication Subsystem, LSASS). Процесс пользовательского режима, выполняющий образ \Windows\System32\Lsass.exe, который отвечает за политику безопасности в локальной системе (например, круг пользователей, имеющих право на вход в систему, правила, связанные с паролями, привилегии, выдаваемые пользователям и их группам, параметры аудита безопасности системы), а также за аутентификацию пользователей и передачу сообщений аудита безопасности в Event Log. Основную часть этой функциональности реализует сервис локальной аутентификации Lsasrv (\Windows\System32\Lsasrv.dll) – DLL-модуль, загружаемый Lsass. База данных политики LSASS. База данных, содержащая параметры политики безопасности локальной системы. Она хранится в разделе реестра HKLM\SECURITY и включает следующую информацию: каким доменам доверена аутентификация попыток входа в систему, кто имеет права на доступ к системе и каким образом, кому предоставлены те или иные привилегии и какие виды аудита следует выполнять. База данных политики LSASS также хранит «секреты», которые включают в себя регистрационные данные, применяемые для входа в домены и при вызове Windows-сервисов. Диспетчер учетных записей безопасности (Security Accounts Manager, SAM). Набор подпрограмм, отвечающих за поддержку базы данных, которая содержит имена пользователей и группы, определенные на локальной машине. Служба SAM, реализованная как \Windows\System32\Samsrv.dll, выполняется в процессе Lsass. База данных SAM. База данных, которая в системах, отличных от контроллеров домена, содержит информацию о локальных пользователях и группах вместе с их паролями и другими атрибутами. На контроллерах домена SAM содержит определение и пароль учетной записи администратора, имеющего права на восстановление системы. Эта база данных хранится в разделе реестра HKLM\SAM. Active Directory. Служба каталогов, содержащая базу данных со сведениями об объектах в домене. Домен – это совокупность компьютеров и сопоставленных с ними групп безопасности, которые управляются как единое целое. Active Directory хранит информацию об объектах домена, в том числе о пользователях, группах и компьютерах. Сведения о паролях и привилегиях пользователей домена и их групп содержатся в Active Directory и реплицируются на компьютеры, выполняющие роль контроллеров домена. Сервер Active Directory, реализованный как \Windows\Sys tem32\Ntdsa.dll, выполняется в процессе Lsass. Пакеты аутентификации DLL-модули, выполняемые в контексте процесса Lsass и клиентских процессов и реализующие политику аутентификации в Windows. DLL аутентификации отвечает за проверку пароля и имени пользователя, а также за возврат LSASS (в случае успешной проверки) детальной информации о правах пользователя, на основе которой LSASS генерирует маркер (token). Процесс входа (Winlogon). Процесс пользовательского режима (\Windows\System32\Winlogon.exe), отвечающий за поддержку SAS и управление сеансами интерактивного входа в систему. Например, при регистрации пользователя Winlogon создает оболочку – пользовательский интерфейс. GINA (Graphical Identification and Authentication) DLL пользовательского режима, выполняемая в процессе Winlogon и применяемая для получения пароля и имени пользователя или PIN-кода смарт-карты. Стандартная GINA хранится в \Windows\System32\Msgina.dll. Служба сетевого входа (Netlogon). Windows-сервис (\Windows\System32 \Netlogon.dll), устанавливающий защищенный канал с контроллером домена, по которому посылаются запросы, связанные с защитой, например для интерактивного входа (если контроллер домена работает под управлением Windows NT), или запросы на аутентификацию от LAN Manager либо NT LAN Manager (v1 и v2). Kernel Security Device Driver (KSecDD). Библиотека функций режима ядра, реализующая интерфейсы LPC (Local Procedure Call), которые используются другими компонентами защиты режима ядра – в том числе шифрующей файловой системой (Encrypting File System, EFS) – для взаимодействия с LSASS в пользовательском режиме. KsecDD содержится в \Windows\System32\Drivers\Ksecdd.sys. На рисунке ниже показаны взаимосвязи между некоторыми из этих компонентов и базами данных, которыми они управляют.

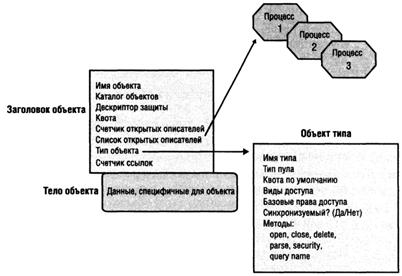

31. Объекты в ОС. Модель разграничения доступа в операционных системах семейства Windows NT. Объект (O) – экземпляр системного ресурса, предоставляемого и управляемого ОС. Для описания состояния ресурса необходим набор данных, хранимых в структуре, определяемой ОС. Для идентификации О. необходимо и достаточно указать адрес структуры данных, содержащей информацию о состоянии объекта. О. могут располагаться как в пользовательской памяти, так и в памяти ядра. Если О. располагается в памяти пользователя, то возможно изменение полей структуры программой пользователя. Если О. расположен в памяти ядра, то для изменения состояния и манипуляций с ним используются функции, предоставляемые ОС. Обычно, одним из принимаемых такой функцией параметров является информация для идентификации О., над которым требуется произвести операцию. Задачи диспетчера О.: - унифицировать доступ к системным ресурсам; - реализовать все функции защиты в одном компоненте ОС; - возможность контроля за использованием процессами системных ресурсов; - единая система именования системных ресурсов; - удовлетворять потребностям подсистем окружения; - единообразные правила хранения объектов в памяти. Два вида внутренних О.: исполнительной системы и ядра. Объекты исполнительной системы используются для воплощения подсистем окружения. Структура О.

Имя объекта – если объекту не будет присвоено какое-либо имя, то он будет отсутствовать в пространстве имен диспетчера объектов, а следовательно к нему будет невозможно обратиться. Если поле имя объекта будет пустым, поле дескриптор объекта также будет пустым. Каталог – если объект содержится в каком-либо каталоге, пространства имен диспетчера объектов, то данное поле будет содержать ссылку на данный каталог. Квота – данное поле определяет максимальное количество объектов данного типа, которые можно создать. Списки открытых описателей – поле содержит перечень программ, которые обращались к объекту, это необходимо для того, например, если объект является событием, чтобы оповестить все программы, которые ожидали данное событие. Методы для объектов – у всех объектов существуют некоторые общие методы, например открытие или закрытие объекта, открытие подразумевает формирование данного заголовка и передачу управления тому, кто отвечает за данный объект, закрытие подразумевает то, что если выясняется, что объект больше не нужен, то ОС освобождает память и тем самым уничтожает объект.

|

||||

|

Последнее изменение этой страницы: 2017-02-22; просмотров: 2115; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.118.162.166 (0.011 с.) |