Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Основные методы защиты информации техническими средствами.Содержание книги

Похожие статьи вашей тематики

Поиск на нашем сайте

В общем случае защита информации техническими средствами обеспечивается в следующих вариантах: · источник и носитель информации локализованы в пределах границ объекта защиты и обеспечена механическая преграда от контакта с ними злоумышленника или дистанционного воздействия на них полей его технических средств добывания; · соотношение энергии носителя и помех на выходе приемника канала утечки такое, что злоумышленнику не удается снять информацию с носителя с необходимым для ее использования качеством; · злоумышленник не может обнаружить источник или носитель информации; · вместо истинной информации злоумышленник получает ложную, которую он принимает как истинную. Эти варианты реализуют следующие методы защиты: · воспрепятствование непосредственному проникновению злоумышленника к источнику информации с помощью инженерных конструкций и технических средств охраны; · скрытие достоверной информации; · "подсовывание" злоумышленнику ложной информации;

Ниже – раскрывается данная схема. Применение инженерных конструкций и охрана - наиболее древний метод защиты людей и материальных ценностей. «Официально» этот метод называется инженерная защита и техническая охрана объектов (ИЗТОО). Основной задачей ИЗТОО является недопущение (предотвращение) непосредственного контакта злоумышленника или сил природы с объектами защиты. Под объектами защиты понимаются как люди и материальные ценности, так и носители информации, локализованные в пространстве. Носители информации в виде электромагнитных и акустических полей, электрического тока не имеют четких границ и для защиты информации на этих носителях методы инженерной защиты не приемлемы - для защиты информации на таких носителях применяют методы скрытия информации. Скрытие информации предусматривает такие изменения структуры и энергии носителей, при которых злоумышленник не может непосредственно или с помощью технических средств выделить информацию с качеством, достаточным для использования ее в собственных интересах. Различают информационное и энергетическое скрытие. Информационное скрытие достигается изменением или созданием ложного информационного портрета семантического сообщения, физического объекта или сигнала. Информационным портретом можно назвать совокупность элементов и связей между ними, отображающих смысл сообщения (речевого или данных), признаки объекта или сигнала. Изменение информационного портрета объекта вызывает изменение изображения его внешнего вида (видовых демаскирующих признаков), характеристик излучаемых им полей или электрических сигналов (признаков сигналов), структуры и свойств веществ. Эти изменения направлены на сближение признаковых структур объекта и окружающего его фона, в результате чего снижается контрастность изображения объекта по отношению к фону и ухудшаются возможности его обнаружения и распознавания. Широко применяется способ удаления информационных узлов - наиболее информативных сведений или признаков, содержащих охраняемую тайну. К информационным узлам относятся принципиально новые технические, технологические и изобразительные решения и другие достижения, которые уставляют ноу-хау. Этот способ позволяет существенно уменьшить объем защищаемой информации и тем самым упростить проблему защиты информации; Другой метод информационного скрытия заключается в трансформации исходного информационного портрета в новый, соответствующий ложной семантической информации или ложной признаковой структуре, и "навязывании" нового портрета органу разведки или злоумышленнику. Такой метод защиты называется дезинформированием. Принципиальное отличие информационного скрытия путем изменения информационного портрета от дезинформирования состоит в том, что первый метод направлен на затруднение обнаружения объекта с информацией среди других объектов (фона), а второй - на создании на этом фоне признаков ложного объекта. Другим эффективным методом скрытия информации является энергетическое скрытие. Оно заключается в применении способов и средств защиты информации, исключающих или затрудняющих выполнение энергетического условия разведывательного контакта. Энергетическое скрытие достигается уменьшением отношения энергии сигналов с информацией и помех. Уменьшение отношения сигнал/помеха возможно двумя методами: снижением мощности сигнала или увеличением мощности помехи на входе приемника. В общем случае при уменьшении отношения сигнал/помеха до единицы и менее качество информации настолько ухудшается, что она не может практически использоваться. Для конкретных видов информации и модуляции сигнала существуют граничные значения отношения сигнал/помеха, ниже которых обеспечивается энергетическое скрытие информации Так как разведывательный приемник в принципе может быть приближен к границам контролируемой зоны организации, то значения отношения сигнал/помеха измеряются, прежде всего, на границе этой зоны. Обеспечение на границе зоны значений отношения сигнал/помеха ниже минимально допустимой величины гарантирует безопасность защищаемой информации от утечки за пределами контролируемой зоны. 58. Основные понятия криптографии. Модели шифров. Блочные и поточные шифры. Понятие криптосистемы. Ключевая система шифра. Основные требования к шифрам. Основные понятия криптографии. Криптография - математический аппарат, используемый для шифрования или аутентификации информации. (ГОСТ Р ИСО/TO 13569-2007). Криптография – наука о способах преобразования (шифрования) информации, с целью ее защиты от незаконных пользователей. Основные задачи криптографии: Обеспечение конфиденциальности — решение проблемы защиты информации от ознакомления с ее содержанием со стороны лиц, не имеющих права доступа к ней. Обеспечение целостности — гарантирование невозможности несанкционированного изменения информации (вставки, удаления, замены). Обеспечение аутентификации — разработка методов подтверждения подлинности сторон (идентификация) и самой информации в процессе информационного взаимодействия. Информация, передаваемая по каналу связи, должна быть аутентифицирована по источнику, времени создания, содержанию данных, времени пересылки и т. д. Обеспечение невозможности отказа от авторства — предотвращение возможности отказа субъектов от некоторых из совершенных ими действий. Рассмотрим средства для решения этих задач более подробно. Криптографическая защита - защита информации с помощью ее криптографического преобразования. Криптографическое преобразование данных – преобразование данных при помощи шифрования и (или) имитовставки. Криптоанализ - анализ криптографической системы и/или ее входов и выходов с целью получения конфиденциальных переменных и/или чувствительных данных, включая открытый текст. Шифрование – процесс зашифрования или расшифрования. Зашифрование данных – процесс преобразования открытых данных в зашифрованные при помощи шифра. Расшифрование данных – процесс преобразования зашифрованных данных в открытые при помощи шифра. Имитовставка – отрезок информации фиксированной длины, полученной по определенному правилу из открытых данных и ключа и добавленный к зашифрованным данным для обеспечения имитозащиты. Имитозащита – защита системы шифрованной связи от навязывания ложных данных. Шифр – семейство обратимых преобразований, каждое из которых определяется некоторым параметром, называемым ключом, а также порядком применения данного преобразования, называемым режимом шифрования. Вскрытие шифра –процесс получения защищаемой информации из шифрованного сообщения без знания примененного шифра. Атака – попытка вскрытия шифра. Стойкость шифра – способность шифра противостоять всевозможным атакам на него. Ключ – конкретное состояние некоторых параметров алгоритма криптографического преобразования данных, обеспечивающее выбор одного преобразования из совокупности всевозможных для данного алгоритма преобразований. Гаммирование - процесс наложения по определенному закону гаммы шифра на открытые данные. Электронная цифровая подпись - информация в электронной форме, которая присоединена к другой информации в электронной форме (подписываемой информации) или иным образом связана с такой информацией и которая используется для определения лица, подписывающего информацию. Целостность информации -устойчивость информации к несанкционированному или случайному воздействию на нее в процессе обработки техническими средствами, результатом которого может быть уничтожение и искажение информации. Криптосистема – это совокупность алгоритмов зашифрования, расшифрования, всех возможных открытых текстов, шифротекстов и ключей. Модели шифров. Алгебраическая модель шифров:

Если Модель шифра: совокупность 1. 2. Из условия 1 следует инъективность функции Вероятностная модель шифров: Определим априорные распределения вероятностей P(X), P(K) на множествах Х и K соответственно. Тем самым для любого Блочные шифры осуществляют преобразования блоками данных фиксированной длины. Могут быть как симметричными, так и ассиметричными. Представители: DES, ГОСТ 28147-89, IDEA, AES, LUCIFER, MADRYGA,KHUFU, KHAFRE. Поточные шифры осуществляют преобразование каждого бита информации в зависимости от его позиции в шифруемом тексте и ключа шифрования. Являются симметричными шифрами. Представители: A3, A5, A8, RC4,PIKE, SEAL, eSTREAM. Ключевая система определяет порядок использования криптографической системы и включает системы установки и управления ключами. Система установки ключей – определяет алгоритмы и процедуры генерации, распределения, передачи и проверки ключей. Система управления ключами – определяет порядок использования, смены, хранения и архивирования, резервного копирования и восстановления, замены или изъятия из обращения скомпрометированных ключей, а также уничтожение старых. Основные требования к шифрам: В секрете держится только определенный набор параметров алгоритма (ключ), а остальные детали могут быть открыты без снижения стойкости алгоритма ниже допустимой величины. Длина блока при блочном шифровании должна быть достаточной для того, чтобы исключить возможность статистического анализа. Длина ключа должна быть достаточной, чтобы исключить возможность анализа с помощью перебора всех вариантов ключей. Зависимость шифрованного текста от открытого текста и от ключа должна быть сложной и неочевидной (конфузия). Изменение каждого бита ОТ и каждого бита ключа должны менять каждый бит ШТ с вероятностью близкой к ½ (диффузия). Алгоритмы шифрования и расшифрования должны быть известными. Функции шифрования и расшифрования должны быть легко вычислимы для любых текстов, если известен ключ/ключи, и трудно вычислимы в ином случае. Вычисление ключей шифрования/расшифрования при наличии некоторого набора пар ОТ-ШТ, а также вычисление ключа шифрования из ключа расшифрования и наоборот (при атаке на шифр, а не при создании ключей) должно быть трудной вычислительной задачей.

|

||

|

Последнее изменение этой страницы: 2017-02-22; просмотров: 1126; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 216.73.216.214 (0.007 с.) |

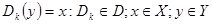

– конечные множества возможных открытых текстов, ключей и шифрованных текстов;

– конечные множества возможных открытых текстов, ключей и шифрованных текстов; – правило зашифрования на ключе

– правило зашифрования на ключе  ,

,  - множество правил зашифрования.

- множество правил зашифрования. – правило расшифрования на ключе

– правило расшифрования на ключе  - множество правил расшифрования.

- множество правил расшифрования. kр), то Еk понимается как функция Еk3,а Dk — как функция Dkp.

kр), то Еk понимается как функция Еk3,а Dk — как функция Dkp. со свойствами:

со свойствами: (однозначность расшифрования) В то же время x может соответствовать нескольким y.

(однозначность расшифрования) В то же время x может соответствовать нескольким y.

:

:

определена вероятность

определена вероятность  и для любого

и для любого  , причем выполняются равенства:

, причем выполняются равенства:  Тогда вероятностная модель выглядит следующим образом:

Тогда вероятностная модель выглядит следующим образом: