Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Мопзиб-т-2пз-9 умм. Моделі загроз безпеці систем і способи їх реалізаціїСодержание книги

Похожие статьи вашей тематики

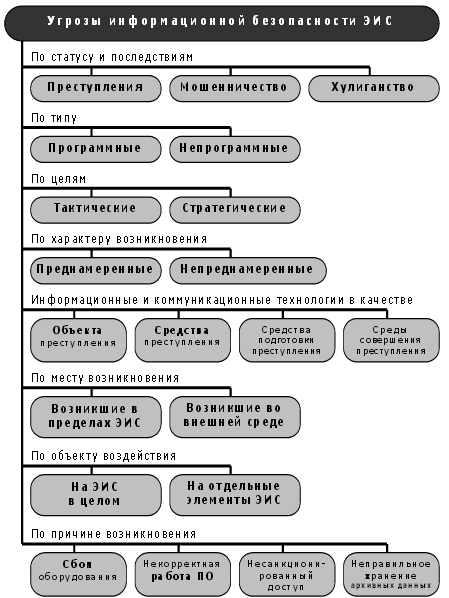

Поиск на нашем сайте МОПЗИБ-Т-2ПЗ-9 УММ. Моделі загроз безпеці систем і способи їх реалізації Все больше в прошлое уходит бесполезное нагромождение различных средств защиты, которое стало «модным» в результате реакции на первую волну страха перед компьютерными преступлениями. К тому, что защита информации должна носить комплексный характер, все начинают постепенно привыкать. При этом компании-заказчики больше не хотят выбрасывать деньги на ветер, они хотят приобретать только то, что им действительно необходимо для построения надежной системы защиты информации. Но организация обеспечения безопасности информации должна не просто носить комплексный характер, а еще и основываться на глубоком анализе возможных негативных последствий. При этом важно не упустить какие-либо существенные аспекты. Признание на территории Украины наиболее распространенных в мире стандартов в области информационных технологий, в области защиты информации - это естественный и обязательный шаг на пути продвижения в направлении внешних рынков. Процесс признания международных стандартов по защите информации становится естественной составной частью реформирования всей системы стандартизации. В настоящее время наряду с отечественной нормативной базой широко используются около 140 международных стандартов в области информационных технологий, из них около 30 затрагивающих вопросы защиты информации. Одним из наиболее значимых является стандарт ISO/IEC 15408-99 «Критерии оценки безопасности информационных технологий», более известный как «Общие критерии». Но вся идеология этого стандарта построена на необходимости глубокого изучения и анализа существующей ситуации и, особенно, выявлении актуальных угроз информационной безопасности. При этом должны бытьоценены все угрозы, с которыми можно столкнуться, и выбрать только те, которые могут повлиять на безопасность информации. Стандарт предусматривает, что при описании угроз должны быть идентифицированы источники этих угроз, методы воздействия, уязвимости, присущие объекту и многое другое. Модели угроз безопасности систем и способы их реализации Анализ негативных последствий реализации угроз предполагает обязательную идентификацию (например, присвоение уникального кода) возможных источников угроз, уязвимостей, способствующих их проявлению и методов реализации, то есть классификацию. Угрозы классифицируются по возможности нанесения ущерба субъекту отношений при нарушении целей безопасности. Ущерб может быть причинен каким-либо субъектом (преступление, вина или небрежность), а также быть следствием независимых от субъекта проявлений. Угроз не так уж и много. Все источники угроз можно разделить на классы, обусловленные типом носителя, классы делятся на группы по месту расположения. Уязвимости также можно разделить на классы по принадлежности к источнику уязвимостей, классы на группы и подгруппы по проявлениям. Методы реализации можно разделить на группы по способам реализации. При этом необходимо учитывать, что само понятие «метод», применяется только при рассмотрении реализации угроз антропогенными источниками. Для техногенных и стихийных источников, это понятие трансформируется в понятие «предпосылка». Классификация возможностей реализации угроз, то есть атак, представляет собой совокупность возможных вариантов действий источника угроз определенными методами реализации с использованием уязвимостей, которые приводят к реализации целей атаки. Цель атаки может не совпадать с целью реализации угроз и может быть направлена на получение промежуточного результата, необходимого для достижения в дальнейшем реализации угрозы. В случае несовпадения целей атаки с целью реализации угрозы, сама атака рассматривается как этап подготовки к совершению действий, направленных на реализацию угрозы, то есть как «подготовка к совершению» противоправного действия. Результатом атаки есть последствия, которые являются реализацией угрозы и/или способствуют такой реализации. Сам подход к анализу и оценке состояния безопасности информации основывается на вычислении весовых коэффициентов опасности для источников угроз и уязвимостей, сравнении этих коэффициентов с заранее заданным критерием и последовательном сокращении (исключении) полного перечня возможных источников угроз и уязвимостей до минимально актуального для конкретного объекта. Исходными данными для проведения оценки и анализа являются результаты анкетирования субъектов отношений, направленные на уяснение направленности их деятельности, предполагаемых приоритетов целей безопасности, задач, решаемых АС и условий расположения и эксплуатации объекта. Благодаря такому подходу возможно: - установить приоритеты целей безопасности для субъекта отношений; - определить Перечень актуальных источников угроз; - определить Перечень актуальных уязвимостей; - оценить взаимосвязь угроз, источников угроз и уязвимостей; - определить Перечень возможных атак на объект; - описать возможные последствия реализации угроз. Результаты проведения оценки и анализа могут быть использованы при выборе адекватных оптимальных методов парирования угроз, а также при аудите реального состояния информационной безопасности объекта для целей его страхования. В литературе, посвященной вопросам защиты информации можно найти различные варианты моделей угроз безопасности информации. Это объясняется стремлением более точно описать различные ситуации воздействия на информацию и определить наиболее адекватные меры парирования. В принципе, можно пользоваться любой понравившейся моделью, необходимо только убедиться, что она описывает максимально большое количество факторов, влияющих на безопасность информации. Но прежде всего надо помнить, что пользователю, то есть потребителю информации и информационных услуг, предоставляемых корпоративной сетью, глубоко без разницы не получит он информацию вовремя, получит ее в искаженном виде или вообще потеряет по вине неправильной работы технических средств, пожара в серверном зале или за счет действий злоумышленника. Итог для него во всех случаях одинаковый - понесенные убытки (моральные или материальные). Что же такое Угроза безопасности информации - это - действие, направленное против объекта защиты, которое проявляется в опасности искажений и потерь информации. Необходимо также учитывать, что источники угроз безопасности могут находиться как внутри фирмы - внутренние источники, так и вне ее - внешние источники. Такое деление оправдано потому, что для одной и той же угрозы (например, кража) методы парирования для внешних и внутренних источников будут разными. При составлении модели угроз используются различные широко используемые в настоящее время варианты моделей, разработанные специалистами в области защиты информации государственных и негосударственных научных учреждений. Все источники угроз безопасности информации, циркулирующей в корпоративной сети можно разделить на три основные группы: I. Угрозы, обусловленные действиями субъекта (антропогенные угрозы) II. Угрозы, обусловленные техническими средствами (техногенные угрозы) Кража а) технических средств (винчестеров, ноутбуков, системных блоков); б) носителей информации (бумажных, магнитных, оптических и др.); в) информации (чтение и несанкционированное копирование); г) средств доступа (ключи, пароли, ключевая документация и т.п.). Подмена (модификация) а) операционных систем; б) систем управления базами данных; в) прикладных программ; г) информации (данных), отрицание факта отправки сообщений; д) паролей и правил доступа. Уничтожение (разрушение) а) технических средств (винчестеров, ноутбуков, системных блоков); б) носителей информации (бумажных, магнитных, оптических и др.); в) программного обеспечения (ОС, СУБД, прикладного ПО) г) информации (файлов, данных) д) паролей и ключевой информации. Ошибки а) при установки ПО, ОС, СУБД; б) при написании прикладного ПО; в) при эксплуатации ПО; г) при эксплуатации технических средств. И внешними: . средства связи; . близко расположены опасные производства; . сети инженерных коммуникации (энерго-, водоснабжения, канализации); . транспорт. Последствиями применения таких технических средств, непосредственно влияющих на безопасность информации, могут быть: Нарушение нормальной работы а) нарушение работоспособности системы обработки информации; б) нарушение работоспособности связи и телекоммуникаций; в) старение носителей информации и средств ее обработки; г) нарушения установленных правил доступа; д) электромагнитное воздействие на технические средства. Уничтожение (разрушение) а) программного обеспечения, ОС, СУБД; б) средств обработки информации (броски напряжений, жидкость); в) помещений г) информации (размагничивания, радиация, жидкость и т.п.); д) персонала. Модификация (изменение) а) программного обеспечения. ОС, СУБД; б) информации при передаче по каналам связи и телекоммуникаций. Уничтожение (разрушение). а) технических средств обработки информации; б) носителей информации; в) программного обеспечения (ОС, СУБД, прикладного ПО); г) информации (файлов, данных); д) помещений; е) персонала. 2. Исчезновение (пропажа). а) информации в средствах обработки; б) информации при передаче по телекоммуникационным каналам; в) носителей информации; г) персонала. Даже первичный анализ приведенного перечня угроз безопасности информации, показывает, что для обеспечения комплексной безопасности необходимо принятие как организационных, так и технических решений парирования. Такой подход позволяет дифференцированно подойти к распределению материальных ресурсов, выделенных на обеспечение информационной безопасности. Необходимо отметить, что оценить весовые коэффициенты каждой угрозы достаточно трудно из-за высокой изменчивости их проявлений и отсутствия точной статистики по этому вопросу. Поэтому в современной литературе можно найти различные шкалы оценок. Вместе с тем, на основе анализа, проведенного различными специалистами в области компьютерных преступлений, по частоте проявления угрозы безопасности можно расставить так: Непредсказуемые потери. Несмотря на предложенную градацию для простоты принято считать, что каждая угроза может себя рано или поздно проявить и, поэтому, все они равны, то есть при построении модели принято, что весовые коэффициенты каждой угрозы на уровне 1. Описав состав угроз безопасности информации, еще не решены проблемы моделирования их влияния. Все эти угрозы по-разному проявляются в каждой точке корпоративной сети. Поэтому её оценка должна исходить из обычной логики, в какой точке какая угроза представляет наибольшую опасность. Наложение угроз безопасности информации на модель корпоративной сети позволяет в первом приближении оценить их опасность и методом исключения определить наиболее актуальные для конкретного объекта защиты. Кроме того, можно в первом приближении оценить объемы необходимых работ и выбрать магистральное направление по обеспечению защиты информации. Следствием реализации выявленных угроз безопасности информации, в конечном счете, может стать ограничение прав собственника (пользователя) информации или причинение ему материального вреда, наступившего в результате: 1. уничтожения информации из-за нарушения программных, аппаратных или программно-аппаратных средств ее обработки или систем защиты, форс-мажорных обстоятельств, применения специальных технических (например, размагничивание генераторов), программных (например, логических бомб) средств воздействия, осуществляемого конкурентами, персоналом учреждения или его филиалов, преступными элементами или поставщиками средств обработки информации в интересах третьих лиц; 2. модификации или искажения информации вследствие нарушения программных, аппаратных или программно-аппаратных средств ее обработки или систем защиты, форс-мажорных обстоятельств, применения специальных программных (например, лазеек) средств воздействия, осуществляемого конкурентами, персоналом учреждения, поставщиками средств обработки информации в интересах третьих лиц; 3. хищения информации путем подключения к линиям связи или технических средств, за счет снятия и расшифровки сигналов побочных электромагнитных излучений, фотографирование, кражи носителей информации, подкупа или шантажа персонала учреждения или его филиалов, прослушивания конфиденциальных переговоров, осуществляемого конкурентами, персоналом учреждения или преступными элементами, несанкционированного копирования информации, считывания данных других пользователей, мистификации (маскировка под запросы системы), маскировки под зарегистрированного пользователя, проводимых обслуживающим персоналом автоматизированной системы, хищение информации с помощью программных ловушек; 4. махинаций с информацией путем применения программных, программно-аппаратных или аппаратных средств, которые осуществляются в интересах третьих лиц поставщиками средств обработки информации или проводимых персоналом учреждения, а также путем подделки подписи или отказа от нее. Наиболее приемлемой в настоящее время можно считать следующую классификацию (рис. 1).

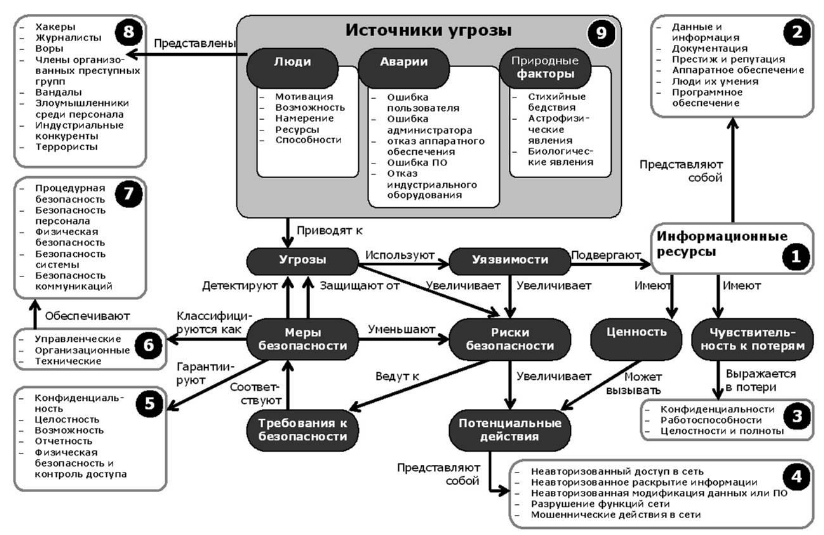

Рис.1. Классификация угроз информационной безопасности Структура информационной безопасности предусматривающей защиту информации от широкого спектра угроз для обеспечения непрерывности бизнеса, минимизации потерь и максимизации возврата от вложенных инвестиций и др. представлена на рис.2.

Рис. 2. Структура и составляющие информационной безопасности. Таблица 1 Заключение

Практика применения моделей угроз безопасности систем и способы их реализации показала, что они очень удобны и полезны при обосновании проектных решений. Уже сам процесс создания и применения моделей оценки, анализа полученных результатов дает исключительно богатую информацию для специалистов. Но главное в использовании моделей остаётся качественная формализация процедур оценок и анализа, снижения субъективности в оценках, ясное представление эффекта реализации конкретной системы охраны. Лучше всего иметь набор моделей оценки, использующих различные методы расчета и моделирования, уровни детализации и представления структуры объекта и исходных данных.

Литература

1.Модели угроз безопасности систем и способы их реализации .- [Электронный ресурс]. – Режим доступа:http://pulib.if.ua/referat/view/22365. 2. Kрошилин С.В. Информационная безопасность. Информационные Ресурсы России, №5 -2009 .- [Электронный ресурс]. – Режим доступа: http://www.aselibrary.ru/digital_resources/journal/irr/2009/number_5/number_5_4/number_5_4977/ 3.Формальная модель нарушителя информационной безопасности .- [Электронный ресурс]. – Режим доступа: http://www.eruditcity.ru/2543.

МОПЗИБ-Т-2ПЗ-9 УММ. Моделі загроз безпеці систем і способи їх реалізації Все больше в прошлое уходит бесполезное нагромождение различных средств защиты, которое стало «модным» в результате реакции на первую волну страха перед компьютерными преступлениями. К тому, что защита информации должна носить комплексный характер, все начинают постепенно привыкать. При этом компании-заказчики больше не хотят выбрасывать деньги на ветер, они хотят приобретать только то, что им действительно необходимо для построения надежной системы защиты информации. Но организация обеспечения безопасности информации должна не просто носить комплексный характер, а еще и основываться на глубоком анализе возможных негативных последствий. При этом важно не упустить какие-либо существенные аспекты. Признание на территории Украины наиболее распространенных в мире стандартов в области информационных технологий, в области защиты информации - это естественный и обязательный шаг на пути продвижения в направлении внешних рынков. Процесс признания международных стандартов по защите информации становится естественной составной частью реформирования всей системы стандартизации. В настоящее время наряду с отечественной нормативной базой широко используются около 140 международных стандартов в области информационных технологий, из них около 30 затрагивающих вопросы защиты информации. Одним из наиболее значимых является стандарт ISO/IEC 15408-99 «Критерии оценки безопасности информационных технологий», более известный как «Общие критерии». Но вся идеология этого стандарта построена на необходимости глубокого изучения и анализа существующей ситуации и, особенно, выявлении актуальных угроз информационной безопасности. При этом должны бытьоценены все угрозы, с которыми можно столкнуться, и выбрать только те, которые могут повлиять на безопасность информации. Стандарт предусматривает, что при описании угроз должны быть идентифицированы источники этих угроз, методы воздействия, уязвимости, присущие объекту и многое другое.

|

||

|

Последнее изменение этой страницы: 2016-08-06; просмотров: 693; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 216.73.216.220 (0.008 с.) |