Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Вторая группа содержит угрозы менее прогнозируемые, напрямую зависят от свойств техники и поэтому требуют особого внимания.Содержание книги

Похожие статьи вашей тематики

Поиск на нашем сайте

Технические средства, содержащие потенциальные угрозы безопасности информации, также могут быть внутренними: . некачественные технические средства обработки информации; . некачественные программные средства обработки информации; . вспомогательные средства (охраны, сигнализации, телефонии); . другие технические средства, применяемые в учреждении; И внешними: . средства связи; . близко расположены опасные производства; . сети инженерных коммуникации (энерго-, водоснабжения, канализации); . транспорт. Последствиями применения таких технических средств, непосредственно влияющих на безопасность информации, могут быть: Нарушение нормальной работы а) нарушение работоспособности системы обработки информации; б) нарушение работоспособности связи и телекоммуникаций; в) старение носителей информации и средств ее обработки; г) нарушения установленных правил доступа; д) электромагнитное воздействие на технические средства. Уничтожение (разрушение) а) программного обеспечения, ОС, СУБД; б) средств обработки информации (броски напряжений, жидкость); в) помещений г) информации (размагничивания, радиация, жидкость и т.п.); д) персонала. Модификация (изменение) а) программного обеспечения. ОС, СУБД; б) информации при передаче по каналам связи и телекоммуникаций. Третью группу составляют угрозы, которые совершенно не поддаются прогнозированию и поэтому меры их парирования должны применяться всегда. Стихийные источники, составляют потенциальные угрозы информационной безопасности, как правило, являются внешними по отношению к данному объекту и под ними имеются в виду, прежде всего, природные катаклизмы: . пожар; . землетрясения; . наводнения; . ураганы; . другие форс-мажорные обстоятельства; . различные непредвиденные обстоятельства; . необъяснимые явления. Уничтожение (разрушение). а) технических средств обработки информации; б) носителей информации; в) программного обеспечения (ОС, СУБД, прикладного ПО); г) информации (файлов, данных);

д) помещений; е) персонала. 2. Исчезновение (пропажа). а) информации в средствах обработки; б) информации при передаче по телекоммуникационным каналам; в) носителей информации; г) персонала. Даже первичный анализ приведенного перечня угроз безопасности информации, показывает, что для обеспечения комплексной безопасности необходимо принятие как организационных, так и технических решений парирования. Такой подход позволяет дифференцированно подойти к распределению материальных ресурсов, выделенных на обеспечение информационной безопасности. Необходимо отметить, что оценить весовые коэффициенты каждой угрозы достаточно трудно из-за высокой изменчивости их проявлений и отсутствия точной статистики по этому вопросу. Поэтому в современной литературе можно найти различные шкалы оценок. Вместе с тем, на основе анализа, проведенного различными специалистами в области компьютерных преступлений, по частоте проявления угрозы безопасности можно расставить так: Кража (копирование) программного обеспечения. 2. Подмена (несанкционированный ввод) информации. Уничтожение (разрушение) данных на носителях информации. Нарушение нормальной работы (прерывание) в результате вирусных атак. Модификация (изменение) данных на носителях информации. Перехват (несанкционированный съем) информации. Кража (несанкционированное копирование) ресурсов. Нарушение нормальной работы (перегрузки) каналов связи. Непредсказуемые потери. Несмотря на предложенную градацию для простоты принято считать, что каждая угроза может себя рано или поздно проявить и, поэтому, все они равны, то есть при построении модели принято, что весовые коэффициенты каждой угрозы на уровне 1. Описав состав угроз безопасности информации, еще не решены проблемы моделирования их влияния. Все эти угрозы по-разному проявляются в каждой точке корпоративной сети. Поэтому её оценка должна исходить из обычной логики, в какой точке какая угроза представляет наибольшую опасность. Наложение угроз безопасности информации на модель корпоративной сети позволяет в первом приближении оценить их опасность и методом исключения определить наиболее актуальные для конкретного объекта защиты. Кроме того, можно в первом приближении оценить объемы необходимых работ и выбрать магистральное направление по обеспечению защиты информации.

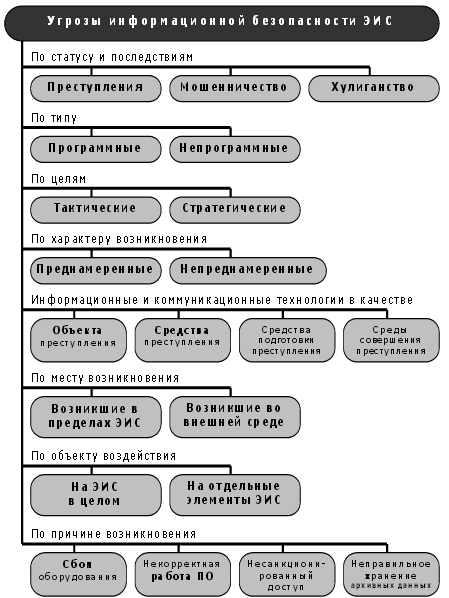

Следствием реализации выявленных угроз безопасности информации, в конечном счете, может стать ограничение прав собственника (пользователя) информации или причинение ему материального вреда, наступившего в результате: 1. уничтожения информации из-за нарушения программных, аппаратных или программно-аппаратных средств ее обработки или систем защиты, форс-мажорных обстоятельств, применения специальных технических (например, размагничивание генераторов), программных (например, логических бомб) средств воздействия, осуществляемого конкурентами, персоналом учреждения или его филиалов, преступными элементами или поставщиками средств обработки информации в интересах третьих лиц; 2. модификации или искажения информации вследствие нарушения программных, аппаратных или программно-аппаратных средств ее обработки или систем защиты, форс-мажорных обстоятельств, применения специальных программных (например, лазеек) средств воздействия, осуществляемого конкурентами, персоналом учреждения, поставщиками средств обработки информации в интересах третьих лиц; 3. хищения информации путем подключения к линиям связи или технических средств, за счет снятия и расшифровки сигналов побочных электромагнитных излучений, фотографирование, кражи носителей информации, подкупа или шантажа персонала учреждения или его филиалов, прослушивания конфиденциальных переговоров, осуществляемого конкурентами, персоналом учреждения или преступными элементами, несанкционированного копирования информации, считывания данных других пользователей, мистификации (маскировка под запросы системы), маскировки под зарегистрированного пользователя, проводимых обслуживающим персоналом автоматизированной системы, хищение информации с помощью программных ловушек; 4. махинаций с информацией путем применения программных, программно-аппаратных или аппаратных средств, которые осуществляются в интересах третьих лиц поставщиками средств обработки информации или проводимых персоналом учреждения, а также путем подделки подписи или отказа от нее. Наиболее приемлемой в настоящее время можно считать следующую классификацию (рис. 1).

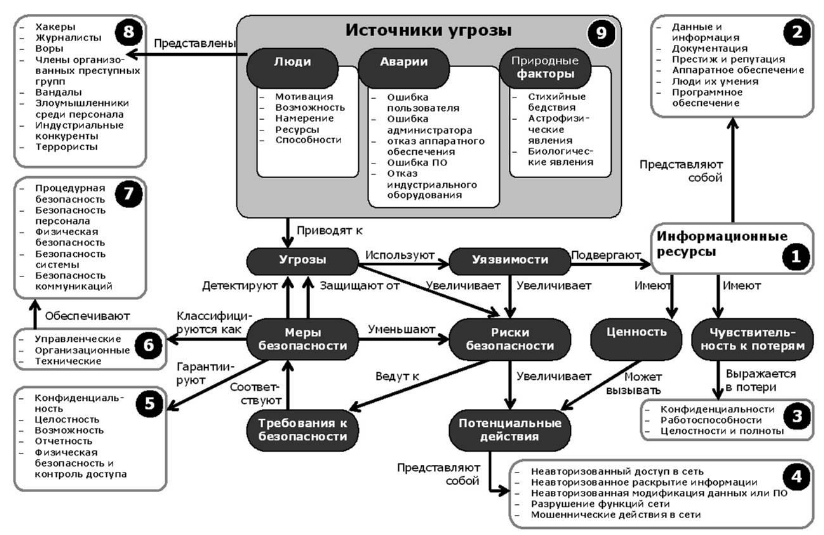

Рис.1. Классификация угроз информационной безопасности Структура информационной безопасности предусматривающей защиту информации от широкого спектра угроз для обеспечения непрерывности бизнеса, минимизации потерь и максимизации возврата от вложенных инвестиций и др. представлена на рис.2.

Рис. 2. Структура и составляющие информационной безопасности.

|

||||||

|

Последнее изменение этой страницы: 2016-08-06; просмотров: 588; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.144.227.3 (0.009 с.) |