Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Выявление возможных каналов утечки конфиденциальных сведенийСодержание книги

Поиск на нашем сайте

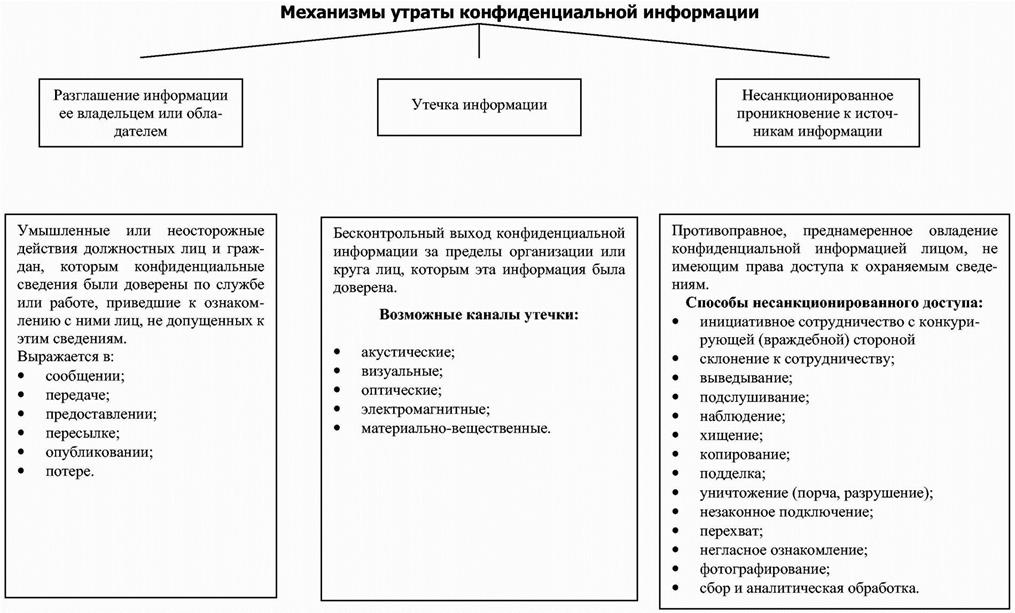

Одной из основных задач службы безопасности является профилактика угрозы утечки сведений, содержащих коммерческую тайну. В этой связи служба безопасности должна добывать информацию о характере устремлений субъектов угроз к фирме, компании, организации и их сотрудникам, а также о степени осведомленности криминальных элементов, конкурентов и иных юридических и физических лиц о предприятии. Структура информационных систем: 1) пользователи; 2) информационные ресурсы:

3) носители информации:

4) средства сбора, хранения и обработки информации:

5) каналы передачи информации:

С учетом зарубежного и отечественного опыта в настоящее время сложилась трехстадийная процедура по разработке мер защиты информационных систем. Первая стадия (разработка требований). Она включает в себя:

Вторая стадия (определение способов защиты). Эта стадия включает в себя ответы на следующие вопросы:

Третья стадия (определение функций, процедур и средств безопасности, реализуемых в виде некоторых механизмов защиты. Оценка возможных каналов утечки информации Возможными каналами утечки конфиденциальной информации могут быть: 1) устные сообщения сотрудников фирмы, компании, организации в официальной обстановке, в местах проживания и отдыха, в транспорте;

2) официальные публикации средств массовой информации; 3) преднамеренное и непреднамеренное разглашение сведений партнерами, клиентами, смежниками, поставщиками сырья и т.д.; 4) телефонная связь, где могут использоваться:

5) аудиозапись посредством применения магнитофонов и диктофонов (камуфлируются под ручки, значки, заколки); 6) видеозапись посредством применения портативных камер, передатчиков, приемников, мониторов и блоков питания, монтируемых в кейсы; 7) вибрационный канал, возникающий при:

8) электросеть с использованием портативных диктофонов, закладываемых в электророзетки; 9) передача информации по радиоканалам с применением жучков, которые камуфлируются под электролампочки, сувениры, папки, светильники, калькуляторы, бруски, удлинители и т.д.; 10) снятие информации с персональных ЭВМ за счет установки радиозакладок, по цепям заземления и т.д. 11) выявление и проверка сотрудников банка, фирмы, подозреваемых в работе на криминальные элементы или конкурентов; 12) предупредительно-профилактическое воздействие на сотрудников, нарушивших установленные на предприятии режимы, через конфиденциальные связи; 13) обеспечение безопасности руководителей, ведущих специалистов и рядовых сотрудников фирмы, компании, организации, выезжающих за рубеж. Оно должно быть направлено на:

14) проникновение к конкурентам.

Источники утечки информации К источникам утечки информации относятся:

Главный источник и канал утечки информации фирмы, компании, организации – это их персонал. Поэтому службы безопасности главное внимание по обеспечению сохранности коммерческой тайны должны уделять выявлению и перекрытию данного источника и канала утечки информации посредством:

|

||||||

|

Последнее изменение этой страницы: 2016-04-25; просмотров: 740; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.143.17.175 (0.011 с.) |