Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Расчет рисков по угрозе информационной безопасностиСодержание книги

Похожие статьи вашей тематики

Поиск на нашем сайте

1. На первом этапе рассчитываем уровень угрозы по уязвимости Th на основе критичности и вероятности реализации угрозы через данную уязвимость. Уровень угрозы показывает, насколько критичным является воздействие данной угрозы на ресурс с учетом вероятности ее реализации.

Вычисляем одно или три значения в зависимости от количества базовых угроз. Получаем значение уровня угрозы по уязвимости в интервале от 0 до 1. 2. Чтобы рассчитать уровень угрозы по всем уязвимостям CTh, через которые возможна реализация данной угрозы на ресурсе, просуммируем полученные уровни угроз через конкретные уязвимости по следующей формуле: 2.1. Для режима с одной базовой угрозой:

2.2. Для режима с тремя базовыми угрозами:

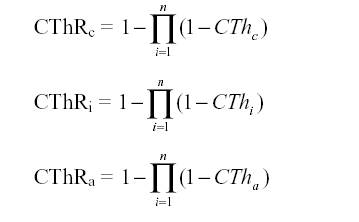

Значения уровня угрозы по всем уязвимостям получим в интервале от 0 до 1. 3. Аналогично рассчитываем общий уровень угроз по ресурсу CThR (учитывая все угрозы, действующие на ресурс): 3.1. Для режима с одной базовой угрозой:

3.2. Для режима с тремя базовыми угрозами:

Значение общего уровня угрозы получим в интервале от 0 до 1. 4. Риск по ресурсу R рассчитывается следующим образом: 4.1. Для режима с одной базовой угрозой:

В случае угрозы доступность (отказ в обслуживании) критичность ресурса в год вычисляется по следующей формуле:

Для остальных угроз критичность ресурса задается в год. 4.2. Для режима с тремя базовыми угрозами:

Da,c,i – критичность ресурса по трем угрозам. Задается в деньгах или уровнях. R - суммарный риск по трем угрозам. Таким образом, получим значение риска по ресурсу в уровнях (заданных пользователем) или деньгах. 5. Риск по информационной системе CR рассчитывается по формуле: 5.1. Для режима с одной базовой угрозой: 5.1.1. Для режима работы в деньгах:

5.1.2. Для режима работы в уровнях:

5.2. Для режима работы с тремя угрозами: 5.2.1. Для режима работы в деньгах:

CRa,c,I – риск по системе по каждому виду угроз. CR – риск по системе суммарно по трем видам угроз. 5.2.2. Для режима работы в уровнях:

Задание контрмер Для расчета эффективности введенной контрмеры необходимо пройти последовательно по всему алгоритму с учетом заданной контрмеры. Т.е. на выходе пользователь получает

значение двух рисков – риска без учета контрмеры (Rold) и риск с учетом заданной контрмеры (Rnew) (или с учетом того, что уязвимость закрыта). Эффективность введения контрмеры рассчитывается по следующей формуле (E):

1.7. В результате работы алгоритма пользователь системы получает следующие данные: -риск реализации по трем базовым угрозам (или по одной суммарной угрозе) для ресурса; -риск реализации суммарно по всем угрозам для ресурса; -риск реализации по трем базовым угрозам (или по одной суммарной угрозе) для информационной системы; -риск реализации по всем угрозам для информационной системы; -риск реализации по всем угрозам для информационной системы после задания контрмер; -эффективность контрмеры; -эффективность комплекса контрмер.

Пример расчета риска информационной безопасности на основе модели угроз и Уязвимостей Рассмотрим расчет рисков для одной угрозы информационной безопасности, т.к. для остальных угроз риск рассчитывается аналогично. 1.Входные данные

3. Общий уровень угроз, действующих на ресурс

4. Риск ресурса Критичность ресурса (ущерб, который понесет Компания от потери ресурса) – 100 у.е. Для угрозы доступность, критичность ресурса задается в час (а не в год, как для остальных угроз). Поэтому, чтобы получить критичность ресурса в год, необходимо умножить критичность ресурса в час на максимально критичное время простоя ресурса за год.

Таким образом, получим риск ресурса, рассчитанный по модели угроз и уязвимостей.

ОБЩИЕ ПОЛОЖЕНИЯ ОБ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМ Существует множество классификаций угроз информационной безопасности (по способу воздействия, по результату атаки, по типу атакующего, по происхождению атаки). Перечислим следующие виды угроз информационной безопасности: 1. незаконное копирование данных и программ 2. незаконное уничтожение информации 3. нарушение адресности и оперативности информационного обмена 4. нарушение технологии обработки данных и информационного обмена 5. внедрение программных вирусов 6. внедрение программных закладок, позволяющих осуществить несанкционированный доступ или действия по отношению к информации и системам ее защиты, приводящие к компрометации системы защиты. Результатом действий злоумышленника может стать нарушение целостности и конфиденциальности информации, отказ в доступе к сервисам и информации и нарушение аутентичности передаваемых сведений. Целостность. Это способность системы обеспечить точность, достоверность и полноту передаваемой информации. В процессе хранения или передачи данных злоумышленник может, получив к ним доступ, модифицировать их. Тем самым он скомпрометирует их точность и достоверность. Конфиденциальность. Выделяют два основных вида конфиденциальной информации: государственная тайна и коммерческая тайна. Утечка или утрата этих данных может повлечь за собой материальный ущерб, послужить причиной снижения рейтинга организации, сказаться на лояльности клиентов, вызвать скандал, долгие судебные разбирательства и т.п. Конфиденциальность защищаемой информации обеспечивают на всех этапах ее циркуляции в системе: при хранении, передаче, использовании. Аутентичность. Получив какие-либо сведения, получатель может усомниться в их достоверности. Он может поставить под вопрос личность отправителя и факт отправки, время отправки и получения сообщения. Доступность. Существует целый класс атак, целью которых сделать недоступными какие-нибудь сервисы или информацию. Это так называемые DoS-атаки (Denial of Service). Результатом DoS-атаки может стать «повисание», перезагрузка компьютера или отказ какого-либо его программного или аппаратного компонента.

Таким образом целями информационной безопасности являются: - Обеспечение целостности и конфиденциальность - Проверка аутентичности - Обеспечение доступности

|

||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2016-09-13; просмотров: 3259; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.15.193.138 (0.01 с.) |