Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Абонентская аппаратура и скорости передачиСодержание книги

Похожие статьи вашей тематики

Поиск на нашем сайте

Согласно Rel.9 специфицированы 5 категорий абонентских станций. Их характеристики сведены в табл. 3.12. [19] Таблица 3.12

В табл. 3.12 обозначены: 1) Максимальное число бит, которое UE может получить во всех принятых блоках по каналу DL-SCH в одном субкадре. При пространственном мультиплексировании – это число бит в каждом из параллельных соединений. 2) Максимальное число бит в одном транспортном блоке, переданном по каналу DL-SCH в субкадре. Категории терминалов LTE (11 релиз)

LTE радио протокол LTE радио протокол включает в себя 3 уровня (рис.4.1).

Рис.4.1. Структура радио протоколов LTE В плоскости управления на уровне L3 находится RRC (Radio Resource Control) протокол. Уровень L2 расщеплен на 3 подуровня: - PDCP – Packet Data Convergence Protocol, протокол конвергенции пакетов данных; - RLC – Radio Link Control Protocol, протокол управления радиосоединением; - MAC – Medium Access Control Protocol, протокол управления доступом к среде. Протокол RRC представляет собой систему алгоритмов и команд, используемых для обслуживания UE на радиоинтерфейсе. Рассмотрим функции, выполняемые различными подуровнями L2 радиоинтерфейса. На протокольном уровне PDCP обрабатывают данные более высоких уровней: SDU (Service Data Units) – дейтаграммы трафика и сигнальные сообщения. При этом осуществляют:

- сжатие (и, соответственно, восстановление) IP-заголовков, используя протокол ROHC (Robust Header Compression), разработанный IETF и применяемый с сетях UMTS, - шифрацию и дешифрацию SDU трафика и сигнализации (в UMTS это делают на уровнях RLC или MAC), - защиту (проверку) целостности сигнальных сообщений (в UMTS это осуществляют на уровне RLC). Последовательность производимых операций показана на рис. 4.4.

Рис.4.4. Операции, выполняемые на уровне PDCP Кроме указанных функций, уровень PDCP обеспечивает передачу данных без потерь при хэндоверах и обрывах связи. На уровне RLC осуществляют: - сегментацию SDU на PDU (Protocol Data Unit) для передачи и объединение пакетов при приеме в требуемой последовательности, - коррекцию ошибок при передаче, используя повторную передачу (ARQ), - устранение ошибок в передаче пакетов, вызванных ошибками сигнализации. Возможны 3 режима обработки пакетов на уровне RLC в зависимости от характера передаваемой информации: - прозрачный (transparent mode) – пакеты не обрабатывают на уровне RLC, - передача без подтверждения (unacknowledged mode), - передача с подтверждением (acknowledged mode). На уровне МАС происходит размещение и мультиплексирование пакетов логических каналов в транспортных с последующей передачей их по физическим каналам. Уровень МАС осуществляют: - управление выделением канального ресурса с учетом приоритетов трафика, т.е. выполняют задачи планирования передач, - выбор транспортных форматов передач, - управление повторными передачами непринятых пакетов, - организацию процедур доступа UE к сети и периодической синхронизации UE, - измерения: объема передаваемого трафика, загрузки канала, состояния буферов передачи UE, относительной мощности передачи UE и ряд других, - организацию режима сна/прерывистого приема (DRX) абонентских станций. Протокольные уровни МАС и RLC тесно связаны между собой. В зависимости от характеристик канала связи и загрузки сети МАС выбирает оптимальный формат передачи (модуляцию, скорость избыточного кодирования, объем передачи), на основе которого RLC устанавливает размер PDU. MAC уведомляет RLC о начале передачи по конкретному соединению и о числе PDU, которые RLC должен выставить в данный момент. При неприеме PDU МАС сообщает RLC о необходимости повторной передачи.

Работой уровня МАС непосредственно руководит планировщик (scheduler), алгоритмы работы которого и ПО являются know-how производителя аппаратуры. Сигнальный протокол RRC обеспечивает следующие функции и процедуры: - передачу системной информации по радиоинтерфейсу, - пейджинг, - установление, поддержку и разрыв соединения по протоколу RRC между UE и e-UTRAN, - выполнение задач безопасности, в том числе управление ключами, - организацию части сквозного канала на радиоинтерфейсе, - хэндоверы, - селекцию сот при перемещении UE, - передачу сигнализации NAS между UE и ядром сети, - исправление системных ошибок между UE и ядром сети, - поддержку самоконфигурации и самооптимизации сети.

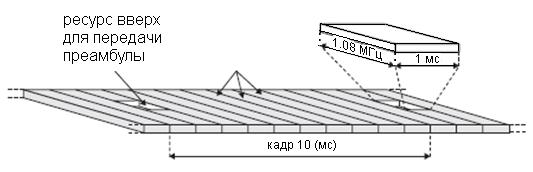

Процедура доступа UE к сети Процедура доступа UE к сети проиллюстрирована рис. 5.4. Она начинается с посылки преамбулы по каналу PRACH. В отличие от сетей UMTS, где преамбула не является сообщением ортогональным по отношению к пользовательскому трафику, в E-UTRA приняты специальные меры для ортогонализации передачи преамбулы. По каналу системной информации сеть передает сообщение всем пользовательским терминалам о выделенном канальном ресурсе для передачи преамбул. Этот ресурс составляет 6 ресурсных блоков и определенное число временных слотов. На рис. 5.5 показан вариант для передачи преамбулы формата 0 длительностью в 1 субкадр (1 мс).

При этом возникает проблема устранения межсимвольной интерференции, поскольку UE передает преамбулу с запаздыванием, обусловленным ее удалением от eNB. Ее решают следующим образом. Длина преамбулы составляет примерно 80% выделяемого временного ресурса, а в начале преамбулы передают СР, занимающий10% выделенного времени (рис. 5.6, соответствующий формату 0). В результате образуется защитный интервал порядка 10% выделенного времени, что позволяет обслуживать UE при их удалении до 15 км от eNB (суммарный пробег по трассе 30 км, что при скорости света 3×108м/с создает задержку в 0,1 мс). Рис.5.6. Временные соотношения при передаче преамбулы Преамбула представляет собой ZC-последовательность; ее длина и длина СР зависят от выбранного в сети формата преамбулы. Спецификации [14] устанавливают 5 возможных форматов преамбул (табл. 5.1).

Таблица 5.1

Из табл.5.1 следует, что в формате 0 для передачи преамбулы выделяют 1 субкадр (напомним, что его длина составляет 30720 Тs). Передача преамбулы в форматах 2 и 3 занимает 2 субкадра, а в формате 3 – 3 субкадра. В формате 4 преамбулу передают в поле UpPTS подкадра S (рис.3.3). Для формирования преамбул форматов 0-3 используют ZC-последовательности длиной 839 символов, для преамбул формата 4 длина ZC-последовательности составляет 139 символов. Всего в каждой соте UE случайным образом выбирает один из 64 возможных вариантов взаимно-ортогональных преамбул. За один кадр (10 мс) UE может отправить только одну преамбулу. eNB обнаруживает абонента, запрашивающего доступ, детектируя преамбулу. В ответном сообщении RAR (Random Access Response) eNB подтверждает получение преамбулы, присваивает абоненту временный идентификатор и передает информацию о времени упреждения, что необходимо для синхронной работы в сетях с частотно-временным разделением каналов.

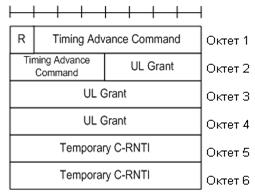

Информацию о поступлении ответа от eNB UE получает по каналу PDСCH. Его идентифицируют как RA-RNTI. Обратное сообщение RAR от eNB к UE, передаваемое по каналу PDSCH, состоит из заголовка (MAC header) и информационной части [16]. Заголовок занимает один октет и содержит номер преамбулы (0…63), выбранной UE для запроса на подсоединение к сети. Структура MAC RAR приведена на рис. 5.7.

Рис.5.7. Структура MAC RAR Сообщение MAC RAR содержит информацию о выделяемом абонентской станции канальном ресурсе (UL Grant), временный идентификатор абонента (Temporary C-RNTI) и команду на установку таймера времени упреждения (Timing Advance Command). Величину Timing Advance передают в виде 11-битового числа TA в диапазоне 0…1282. Для вычисления Timing Advance в секундах надо переданное число TA умножить на 16Ts. Следовательно, диапазон возможных установок Timing Advance находится в пределах 0≤ NTA ≤ 20512 Ts, что при Ts = 1/(15000×2048)c составляет 0…0,668мс (это соответствует соте радиусом 100 км). Далее, в процессе обслуживания при перемещении UE сеть корректирует Timing Advance, отправляя сообщения TA для вычисления NTA,new по формуле NTA,new = NTA,old + (ТА – 31)×16 Точность установки Timing Advance в соответствии с [17] составляет 16 Ts, что во времени означает погрешность в 0,52 мкс.

Безопасность в сетях LTE Безопасность в сетях LTE основана на тех же принципах, что и в сетях UTRAN: - взаимная аутентификация абонента и сети, - шифрация сообщений в радиоканале, - защита целостности передаваемых сообщений, - защита абонентов. Защита абонента состоит в том, что его в процессе обслуживания закрывают временными номерами (идентификаторами) M-TMSI, S-RNTI и C-RNTI. В дополнение к этому в сетях LTE приняты меры по безопасности внутрисетевых соединений (они представляют собой туннели). На интерфейсах S1 и X2 передаваемые пакеты можно шифровать, используя IPsec ESP. Подвергают шифрации и сообщения в сигнальных плоскостях этих интерфейсов. При каждом подключении или активизации UE в сети сеть запускает процедуру аутентификации и соглашения о ключах АКА (Authentication and key agreement) [20], [21]. Цель процедуры состоит во взаимной аутентификации абонента и сети и выработки промежуточного ключа KASME[7]. Процедура взаимной аутентификации реализована с использованием алгоритма, разработанного для стандарта UMTS [1, гл.7]. При первом подключении к сети абонент сообщает свой системный номер IMSI, при последующих - временный идентификатор. Далее следует обмен информационными сообщениями между MME и HSS (рис.6.1):

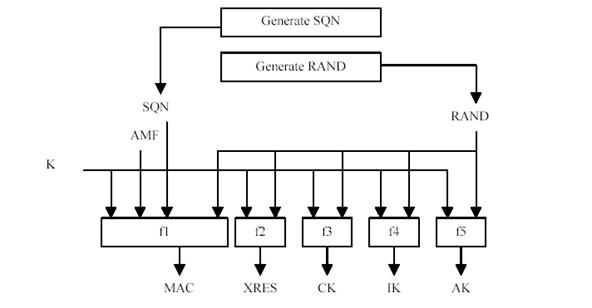

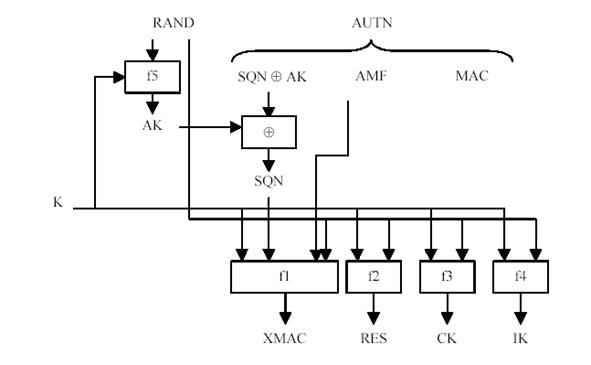

Рис.6.1. Начало процедуры AKA На рис.6.1 SN (Serving Network) identity – идентификатор обслуживающей сети (24 бита), состоящий из MCC и MNC (кода страны и кода оператора). Тип сети (Network Type) – E-UTRAN. Из HSS обслуживающая сеть (ММЕ) получает вектор аутентификации EPS (Evolved Packet System). Вектор аутентификации в HSS генерируют в два этапа. На первом этапе используют алгоритм, принятый в UMTS (рис.6.2).

Рис.6.2. Исходный алгоритм генерации вектора аутентификации Криптографический алгоритм (рис.6.2) реализован с помощью однонаправленных функций. Это значит, что прямой результат получают путем простых вычислений, но не существует эффективного алгоритма для получения обратного результата. В самом алгоритме использованы 5 однонаправленных функций: f1, f2, f3, f4 и f5. Исходными параметрами являются случайное число RAND <128бит>, Master Key K абонента <128бит> и порядковый номер процедуры Sequence Number SQN. Счетчик SQN меняет свое значение при каждой генерации вектора аутентификации. Аналогичный счетчик SQN работает в USIM. Это позволяет всякий раз получать новый вектор аутентификации и делает невозможным повторение уже использованного вектора. Кроме трех исходных величин: SQN, RAND и К в алгоритме f1 участвует поле управления аутентификацией Authentication Management Field AMF, в алгоритмах f2 – f5 исходные параметры – RAND и К. На выходах соответствующих функций получают Message Authentication Code (MAC) <64 бита>, XRES – eXpected Response, результат работы алгоритма аутентификации <32 – 128 бит>, ключ шифрации СК, ключ целостности IK и промежуточный ключ Anonymity Key AK <64 бита>. Второй этап генерации вектора аутентификации зависит от типа сети обслуживания. Поле AMF содержит специальный бит (separation bit), определяющий тип сети: если он равен 0, то это сеть GSM/UMTS. В этом случае вектор аутентификации состоит из чисел RAND, XRES, ключей CK, IK и числа AUTN представляющего собой запись в строку трех параметров: SQN Å AK, AMF и МАС. При обслуживании абонента сетью E-UTRAN ключи CK и IK в открытом виде в ядро сети не передают. HSS генерирует KASME с помощью алгоритма KDF (Key Derivation Function), для которого исходными параметрами являются CK и IK, а также идентификатор обслуживающей сети и SQNÅAK. Вектор аутентификации содержит RAND, XRES, AUTN и KASME, на основе которого происходит генерация ключей шифрации и целостности, используемых в соответствующих алгоритмах. Мобильная станция получает из ядра сети три параметра: RAND, AUTN и KSIASME (рис.6.3). KSI – Key Set Identifier, индикатор установленного ключа, однозначно связанный с KASME в мобильной станции.

Рис.6.3. Завершение процедуры аутентификации Используя RAND и AUTN, USIM на основе алгоритмов безопасности, тождественных хранящимся в HSS, производит вычисление MAC, XRES, CK и IK (рис.6.4). В ответе Res (рис.5.15) UE передает в ММЕ вычисленное RES, которое должно совпасть с XRES, полученным из HSS. Так сеть аутентифицирует абонента. Вычислив XMAC, UE сравнивает его с МАС, полученным ею в AUTN. При успешной аутентификации абонентом сети (МАС = ХМАС) UE сообщает об этом в ответе Res. Если аутентификация сети не удалась (МАС ≠ ХМАС), то UE направляет в ММЕ ответ CAUSE (рис.6.3), где указывает причину неудачи аутентификации.

Рис.6.4. Процедура аутентификации в USIM Далее ММЕ, eNB и UE производят генерацию ключей, используемых для шифрации и проверки целостности получаемых сообщений. Иерархия ключей в E-UTRAN приведена на рис.6.5.

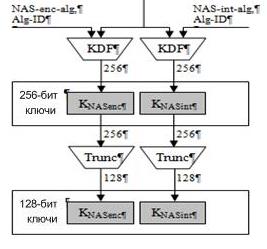

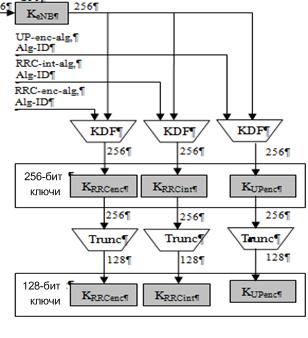

Рис.6.5. Иерархия ключей в E-UTRAN Исходным ключом для всей цепочки является KASME <256 бит>. Защиту при передаче в радиоканале обеспечивают для сигнального трафика (Control Plane) и для пользовательских пакетов (User Plane). При этом все сообщения сигнализации разделяют на сквозные сигнальные сообщения между UE и MME протоколов ММ и SM (NAS – Non Access Stratum) и сигнальные сообщения между eNB протокола RRC (AS – Access Stratum). Для шифрации и защиты целостности согласно [21] можно использовать разные базовые алгоритмы: - UEA2 (UMTS Encryption Algorithm 2) и UIA2 (UMTS Integrity Algorithm 2), разработанные для стандартов 3G, - AES (Advanced Encryption Standard). Для сигнальных сообщений NAS ключи шифрации KNASenc и целостности KNASint получают по схеме рис.6.6. Входными параметрами являются KASME, тип алгоритма (в данном случае NAS-enc-alg или NAS-int-alg) и идентификаторы базовых алгоритмов (UEA2, UIA2) или AES. На выходах генераторов ключей KDF (Key Derivation Function) соответствующие ключи имеют длину 256 бит. У каждого ключа усекают 128 старших бит (Trunc); в результате получают рабочие ключи длиной 128 бит. Эти процедуры выполняют параллельно в UE и ММЕ. Сигнальные сообщения протокола RRC (AS) также шифруют и обеспечивают их целостность. Пакеты трафика только шифруют. Эти операции производят в обслуживающей eNB и UE. Схема получения ключей шифрации и целостности (рис.6.7) для AS и UP трафика отличается от схемы рис.6.6 тем, что исходным параметром здесь служит вторичный промежуточный ключ KeNB <256 бит>. Этот ключ генерируют, также используя KDF, где входными параметрами являются: KASME, счетчик сигнальных сообщений NAS вверх, прежнее значение KeNB, идентификатор соты и номер частотного канала в направлении вверх. Таким образом при каждой периодической локализации UE происходит изменение KeNB.

Рис.6.6. Генерирование ключей шифрации и целостности для NAS сигнализации

Рис.6.7. Генерирование ключей для AS сигнализации и пакетов трафика UP KeNB меняется и при хэндовере; при этом в алгоритме генерации нового KeNB можно использовать дополнительный параметр NH (Next Hop), фактически счетчик числа базовых станций, по цепочке обслуживающих абонента. Все реализуемые процедуры безопасности в сети E-UTRAN проиллюстрированы рис. 6.8.

Рис.6.8. Реализуемые процедуры безопасности в сети E-UTRAN

Алгоритм шифрации и дешифрации сообщений представлен на рис. 6.9.

Рис.6.9. Алгоритм шифрации в E-UTRAN Исходными параметрами в нем являются шифрующий ключ KEY <128 бит>, счетчик пакетов (блоков) COUNT <32 бита>, идентификатор сквозного канала BEARER <5 бит>, указатель направления передачи DIRECTION <1 бит> и длина шифрующего ключа LENGTH. В соответствии с выбранным алгоритмом шифрации ЕЕА (EPS Encryption Algorithm) вырабатывается шифрующее число KEYSTREAM BLOCK, которое при передаче складывают по модулю два с шифруемым исходным текстом блока PLAINTEXT BLOCK. При дешифрации на приемном конце повторно совершают ту же операцию. Процедура защиты целостности сообщения состоит в генерации “хвоста“ МАС (Message Authentication Code) <32 бита>, присоединяемого к передаваемому пакету. Алгоритм генерации МАС и проверки целостности полученного пакета путем сравнения ХМАС с МАС (они должны совпасть) показан на рис. 6.10.

В алгоритме ЕIА (EPS Integrity Algorithm) использован ключ целостности KEY <128 бит>, счетчик сообщений COUNT <32 бита>, идентификатор сквозного канала BEARER <5 бит>, указатель направления передачи DIRECTION <1 бит> и само сообщение MESSAGE.

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2016-04-19; просмотров: 690; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.14.249.191 (0.016 с.) |

Рис.5.4. Процедура доступа UE к сети

Рис.5.4. Процедура доступа UE к сети Рис.5.5. Выделение канального ресурса для передачи преамбулы

Рис.5.5. Выделение канального ресурса для передачи преамбулы

Рис.6.10. Алгоритм проверки целостности в E-UTRAN

Рис.6.10. Алгоритм проверки целостности в E-UTRAN