Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Определение безопасной системыСодержание книги

Похожие статьи вашей тематики

Поиск на нашем сайте

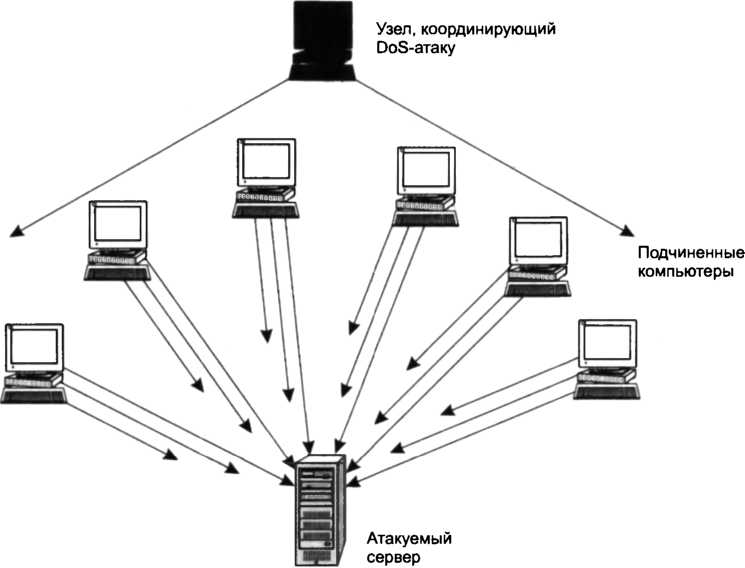

Под информационной безопасностью понимается состояние защищенности информационной системы, включая собственно информацию и поддерживающую ее инфраструктуру. Информационная система находится в состоянии защищенности, если обеспечены ее конфиденциальность, доступность и целостность. Конфиденциальность (confidentiality) — это гарантия того, что секретные данные будут доступны только тем пользователям, которым этот доступ разрешен; такие пользователи называются легальными, или авторизованными. Доступность (availability) — это гарантия того, что авторизованные пользователи всегда получат доступ к данным. Целостность (integrity) — это гарантия сохранности данными правильных значений, которая обеспечивается запретом неавторизованным пользователям каким-либо образом изменять, модифицировать, разрушать или создавать данные. Требования безопасности могут меняться в зависимости от назначения информационной системы, характера используемых данных и типа возможных угроз. Трудно представить систему, для которой были бы не важны свойства целостности и доступности, но свойство конфиденциальности не всегда является обязательным. Например, если вы публикуете информацию в Интернете на веб-сервере и вашей целью является сделать ее доступной для самого широкого круга людей, конфиденциальность не требуется. Однако требования целостности и доступности остаются актуальными. Действительно, если вы не предпримете специальных мер по обеспечению целостности системы, злоумышленник может изменить данные на вашем сервере и нанести этим ущерб вашему предприятию. Преступник может, например, внести изменения в помещенный на веб-сервере прайс-лист, что негативно отразится на конкурентоспособности вашего предприятия, или испортить коды свободно распространяемого вашей фирмой программного продукта, что, безусловно, скажется на ее деловой репутации. Не менее важным в данном примере является и обеспечение доступности данных. Затратив немалые средства на создание и поддержание сервера в Интернете, предприятие вправе рассчитывать на отдачу: увеличение числа клиентов, количества продаж и т. д. Однако существует вероятность того, что злоумышленник предпримет атаку, в результате которой помещенные на сервер данные станут недоступными для тех, кому они предназначались. Примером таких злонамеренных действий может служить «бомбардировка» сервера пакетами, каждый из которых в соответствии с логикой работы соответствующего протокола вызывает тайм-аут сервера, что, в конечном счете, делает его недоступным для всех остальных запросов. Понятия конфиденциальности, доступности и целостности могут быть определены не только по отношению к информации, но и к другим ресурсам вычислительной сети, таким как внешние устройства или приложения. Так, свойство конфиденциальности по отношению, например, к устройству печати можно интерпретировать так, что доступ к устройству имеют те и только те пользователи, которым этот доступ разрешен, причем они могут выполнять только те операции с устройством, которые для них определены. Свойство доступности устройства означает его готовность к работе всякий раз, когда в этом возникает необходимость. А свойство целостности может быть определено как свойство неизменности параметров данного устройства. Легальность использования сетевых устройств важна не только постольку-поскольку она влияет на безопасность данных. Устройства могут предоставлять различные услуги (распечатка текстов, отправка факсов, доступ в Интернет, электронная почта и т. п.), незаконное потребление которых, наносящее материальный ущерб предприятию, также является нарушением безопасности системы. Угроза, атака, риск Угроза — любое действие, которое может быть направленно на нарушение информационной безопасности системы Атака — реализованная угроза. Риск - вероятностная оценка величины возможного ущерба, который может понести владелец информационного ресурса в результате успешно проведенной атаки. Угрозы могут исходить как от легальных пользователей сети, так и от внешних злоумышленников. В последние два года в статистике нарушений безопасности зафиксирован резкий сдвиг от внешних к внутренним угрозам. Примерно 2/3 от общего числа всех наиболее серьезных инцидентов, связанных с безопасностью, составляют нарушения со стороны легальных пользователей сетей: сотрудников и клиентов предприятий, студентов, имеющих доступ к сети учебного заведения и др. Вместе с тем внутренние атаки обычно наносят меньший ущерб, чем внешние. Угрозы со стороны легальных пользователей делятся на: § умышленные; § неумышленные. К умышленным угрозам относятся, например, мониторинг системы с целью получения персональных данных других сотрудников (идентификаторов, паролей) или конфигурационных параметров оборудования. Это может быть также злонамеренное получение доступа к конфиденциальным данным, хранящимся на серверах и рабочих станциях сети «родного» предприятия с целью их похищения, искажения или уничтожения; прямое «вредительство» — вывод из строя сетевого программного обеспечения и оборудования. Кроме того, к умышленным угрозам относится нарушение персоналом правил, регламентирующих работу пользователей в сети предприятия: посещение запрещенных веб-сайтов, вынос за пределы предприятия съемных носителей, небрежное хранение паролей и другие подобные нарушения режима. Однако не меньший материальный ущерб предприятию может быть нанесен в результате н еумышленных нарушений персонала — ошибок, приводящих к повреждению сетевых устройств, данных, программного обеспечения. Угрозы внешних злоумышленников, называемых также хакерами, по определению являются умышленными и обычно квалифицируются как преступления. Среди внешних нарушителей безопасности встречаются люди, занимающиеся этой деятельностью профессионально или просто из хулиганских побуждений. Целью, которой руководствуются внешние злоумышленники, всегда является нанесение вреда предприятию. Это может быть, например, получение конфиденциальных данных, которые могут быть использованы для снятия денег с банковских счетов, или установление контроля над программно-аппаратными средствами сети для последующего их использования в атаках на сети других предприятий. Как правило, атака предваряется сбором информации о системе (mapping), которая помогает не только эффективно спланировать атаку, но и скрыть все следы проникновения в систему. К полезной для хакера информации относятся типы операционных систем и приложений, развернутых в сети, IP-адреса, номера портов клиентских частей приложений, имена и пароли пользователей. Часть информации такого рода может быть получена путем простого общения с персоналом (это называют социальным инжинирингом), а часть — с помощью тех или иных программ. Например, определить IP-адреса можно с помощью утилиты ping, задавая в качестве цели адреса из некоторого множества возможных адресов. Если при очередном запуске программы ping пришел ответ, значит, произошло совпадение заданного адреса с адресом узла в атакуемой сети. Для подготовки и проведения атак могут использоваться либо специально разработанные для этих целей программные средства, либо легальные программы «мирного» назначения. Так, последний пример показывает, как легальная программа ping, которая создавалась в качестве инструмента диагностики сети, может быть применена для подготовки атаки. При проведении атак злоумышленнику важно не только добиться своей цели, заключающейся в причинении ущерба атакуемому объекту, но и уничтожить все следы своего участия в этом. Одним из основных приемов, используемых злоумышленниками для «заметания следов», является подмена содержимого пакетов (spoofing). В частности, для сокрытия места нахождения источника вредительских пакетов (например, при атаке отказа в обслуживании) злоумышленник изменяет значение поля адреса отправителя в заголовках пакетов. Поскольку адрес отправителя генерируется автоматически системным программным обеспечением, злоумышленник вносит изменения в соответствующие программные модули так, чтобы они давали ему возможность отправлять со своего компьютера пакеты с любыми IP-адресами. Типы и примеры атак Атаки отказа в обслуживании Атаки отказа в обслуживании (Denial of Service, DoS) направляются обычно на информационные серверы предприятия, функционирование которых является критически важным условием для работоспособности всего предприятия. Чаще всего объектами DOS-атак становятся основные веб-серверы, файловые и почтовые серверы предприятия, а также корневые серверы системы DNS. Для проведения DoS-атак злоумышленники часто координируют «работу» нескольких компьютеров (как правило, без ведома пользователей этих компьютеров). Говорят, что в таких случаях имеет место распределенная атака отказа в обслуживании (Distributed Denial of Service, DDoS). Злоумышленник, захватив управление над группой удаленных компьютеров, «заставляет» их посылать пакеты в адрес узла-жертвы (рис. 24.1). Получившийся в результате мощный суммарный поток «затопляет» атакуемый компьютер, вызывая его перегрузку и, в конечном счете, делает его недоступным. Блокировка происходит в результате исчерпания ресурсов либо процессора, либо операционной системы, либо канала связи (полосы пропускания).

Рис. 24.1. Схема DDoS-атаки

А теперь рассмотрим более конкретный пример проведения DoS-атаки, в которой используются особенности протокола TCP. Как мы уже обсуждали в главе 17, для установления логического соединения по протоколу TCP узлы должны обменяться тремя пакетами (рис. 24.2, а): сначала инициатор соединения посылает пакет с флагом SYN, на который сервер отвечает пакетом с установленными флагами ASK и SYN. Завершает процедуру пакет от узла-инициатора с флагом SYN. Для выполнения атаки злоумышленник организует передачу на сервер массированного потока пакетов с флагом SYN, каждый из которых инициирует создание нового ТСР- соединения (рис. 24.2, б). Получив пакет с флагом SYN, сервер выделяет для нового соединения необходимые ресурсы и в полном соответствии с протоколом отвечает клиенту пакетом с флагами ASK и SYN. После этого, установив тайм-аут, он начинает ждать от клиента завершающий пакет с флагом ASK, который, увы, так и не приходит. Аналогичным образом создается множество других «недоустановленных» соединений. В результате возникает перегрузка сервера, все его ресурсы идут на поддержание множества соединений, процедуры установления которых остались незавершенными. В таком состоянии сервер уже не способен отвечать на запросы, посылаемые приложениями легальных пользователей, в результате злоумышленник достигает своей цели.

Рис. 24.2. Проведение DoS-атаки, в которой используются особенности протокола TCP: а — нормальный порядок установления ТСР-соединения; б — DDoS-атака за счет создания множества незакрытых ТСР-соединений

Подобный подход носит универсальный характер. Например, атака может быть осуществлена путем передачи уязвимому приложению потока запросов, синтаксически правильных, но специально сконструированных, так, чтобы вызвать перегрузку. Так, для некоторых версий веб-сервера Apache губительным оказывается поток запросов, каждый из которых содержит большое количество заголовков HTTP или символов «/».

|

||||||

|

Последнее изменение этой страницы: 2017-02-05; просмотров: 580; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.191.45.169 (0.008 с.) |