Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Аналіз ризиків інформаційної безпекиСодержание книги Похожие статьи вашей тематики

Поиск на нашем сайте АНАЛІЗ РИЗИКІВ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ НА ОСНОВІ МЕТОДУ CORAS ТА КАТАЛОГІВ IT-GRUNDSCHUTZ

Інструкція до практичної роботи № 5 з курсу: «Менеджмент у сфері захисту інформації» для студентів спеціальностей: 7.17010302 «Адміністративний менеджмент в сфері захисту інформації», 8.17010301 «Управління інформаційною безпекою», 8.17010302 «Адміністративний менеджмент в сфері захисту інформації»

Затверджено На засіданні кафедри «Захист інформації» Протокол №… від ….2013 р.

Львів 2013 Аналіз ризиків на основі методу CORAS та каталогів IT-Grundshutz: Інструкція до практичної роботи № 5 з курсу «Менеджмент у сфері захисту інформації» для студентів спеціальностей 7.17010302 «Адміністративний менеджмент в сфері захисту інформації», 8.17010301 «Управління інформаційною безпекою», 8.17010302 «Адміністративний менеджмент в сфері захисту інформації» / Укл.: В. А. Ромака, Ю. Р. Гарасим, М. М. Рибій – Львів: НУ «ЛП», 2013. – 17 с.

Укладачі: Володимир Афанасійович Ромака, д.т.н., проф. Юрій Романович Гарасим, к.т.н. Мар’яна Михайлівна Рибій, магістрант

Відповідальний за випуск: Ромака Володимир Афанасійович, д.т.н., проф.

Рецензенти: Хома Володимир Васильович, д.т.н., проф.

Мета роботи – ознайомитись із методом аналізу ризиків інформаційної безпеки (ІБ) CORAS та каталогами IT-Grundschutz.

ОСНОВНІ ВІДОМОСТІ Метод CORAS CORAS – це метод для проведення аналізу ризиків інформаційної безпеки. Даний метод характеризується розробленою мовою моделювання загроз та ризиків, яка використовується для збору і моделювання відповідної інформації на різних етапах аналізу захищеності. Для документування проміжних результатів, а також для представлення спільних висновків використовуються спеціальні CORAS діаграми. Метод CORAS реалізований у вигляді програмного забезпечення, яке призначене для підтримки документування, збереження та аналізу результатів звітності протягом моделювання ризиків. Метод CORAS передбачає такі основні етапи: Етап 1. Початкова підготовка до аналізу ризиків ІБ. Основною метою даного етапу є отримання загального розуміння того, що повинно бути метою і якою буде область такого аналізу. Етап 2. На другому етапі проводиться ознайомча зустріч з клієнтом, від імені якого проводиться аналіз. Основним пунктом порядку денного для цієї зустрічі є формулювання основних цілей аналізу та окреслення цільового об’єкту. Етап 3. Третій етап спрямований на забезпечення загального розуміння мети аналізу, в тому числі діяльності, масштабів і основних засобів. Група з аналізу ризиків окреслює своє розуміння ситуації, про яку вони дізналися на першому засіданні та від вивчення документації, яка була надана їм замовником. На основі взаємодії з замовником, група з аналізу ризиків також визначає основні активи, що підлягають захисту. Крім цього, група з аналізу ризиків проводить виявлення основних сценаріїв загроз, вразливостей та ризиків ІБ, які повинні стати предметом подальшого аналізу. Етап 4. На четвертому етапі здійснюється затвердження критеріїв оцінки ризику для кожного активу. Етап 5. Ідентифікації ризиків ІБ. Для виявлення ризиків, CORAS використовує підхід мозкового штурму. Виявлення ризиків включає в себе систематичне виявлення загроз, небажаних інцидентів, сценаріїв загроз та уразливостей щодо виявлених активів. Результати документуються за допомогою діаграм загроз CORAS. Етап 6. Шостий етап спрямований на визначення рівня ризику виявлених небажаних інцидентів ІБ. Небажані інциденти ІБ були зафіксовані в діаграмах загроз на етапі 5 і ці графіки є основою для оцінки ризику. Етап 7. Сьомий етап спрямований на вирішення того, які з виявлених ризиків ІБ є прийнятними, а які ризики ІБ мають бути оцінені для подальшого оброблення. Так чи інакше, ризики ІБ визначаються прийнятними на основі вже встановлених критеріїв оцінки ризиків і результатів оцінки. Етап 8. Восьмий етап пов’язаний з виявлення й аналізом процедур. Ризики ІБ, які будуть визнані неприйнятними підлягають обробленню. Оброблення ризиків має сприяти зниженню ймовірності і/або наслідків небажаних інцидентів. Каталоги IT-Grundschutz Варто зазначити, що на практиці, в умовах сучасних українських організацій, нашими фахівцями успішно використовується методика IT-Grundschutz, яка розроблена урядовим відомством з інформаційної безпеки Німеччини (BSI), та досить часто використовується разом із міжнародним стандартом ISO 27001 для побудови системи менеджменту інформаційною безпекою (СМІБ). Найвідомішими публікаціями BSI з інформаційної безпеки є керівництво IT-Grundschutz (IT-Grundschutz Manual), яке з першої появи в 1994 році не лише детально описує принципи управління інформаційною безпекою, але й зазначає заходи захисту інформаційної безпеки в області технологій, організації, персоналу та інфраструктури. Різні області керівництва IT-Grundschutz не лише були оновлені, але також були реорганізовані в 2005 році. Це зумовило те, що опис методології IT-Grundschutz та каталоги IT-Grundschutz були відокремлені один від одного. Каталоги IT-Grundschutz (IT-Grundschutz Catalogues) мають модульну структуру і містять модулі для типових процесів, систем та ІТ-компонентів. На додаток до рекомендованих заходів захисту для кожного елемента ІТ-систем також описані найважливіші загрози, від яких компанія повинна себе захистити. Користувач може зосередити свою увагу на модулі, які мають відношення до їх області функціонування. Дані каталоги є опублікованими в Інтернеті та вільними для користування. В даному випадку IT-Grundschutz опирається на той факт, що більшість ІТ-систем та програм, що використовуються на практиці, виконуються таким самим чином і в схожих умовах експлуатації. Сервери Unix, клієнтські ПК на базі ОС Windows і додатки баз даних є такими прикладами. Завдяки використанню цих типових компонентів, загрози ІТ-операцій знаходяться на повторюваній основі. Якщо немає спеціальних вимог до інформаційної безпеки, ці загрози багато в чому залежать від конкретних сценаріїв застосування. Це зумовлює дві ідеї для розгляду: 1. Всеохоплююча оцінка ризику не завжди необхідна: загрози ІТ-операцій і ймовірність збитку в результаті цих загроз можна умовно розрахувати з певними припущеннями. 2. Не завжди необхідно розробляти нові заходи інформаційної безпеки для будь-якого застосування: групи стандартних засобів захисту можуть бути ефективними, пропонуючи відповідні й адекватні заходи захисту від цих небезпек при нормальних вимогах інформаційної безпеки. Основна структура каталогів IT-Grundschutz наведена нижче: 1. Каталог модулів (Modules-Catalogues) − основні аспекти ІТ-безпеки (B1 Generic aspects of IT security); − безпека інфраструктури (B2 Security of the infrastructure); − безпека ІТ-систем (B3 Security of IT systems); − безпека мережі (B4 Security in the network); − безпека додатків (B5 Security of applications). 2. Каталог загроз (Threats Catalogues) − каталог загроз при надзвичайних ситуаціях (T1 Threats Catalogue Force Majeure); − каталог загроз при організаційних недоліках (T2 Threats Catalogue Organisational Shortcomings); − каталог загроз внаслідок людського фактору / помилок персоналу (T3 Threats Catalogue Human Failure); − каталог загроз при технічних відмовах (T4 Threats Catalogue Technical Failure); − каталог загроз при навмисних атаках (T5 Threats Catalogue Deliberate Acts). 3. Каталог заходів захисту (Safeguard Catalogues) − каталог заходів захисту інфраструктури (S1 Safeguard Catalogue Infrastructure); − каталог організаційних заходів захисту (S2 Safeguard Catalogue Organisation); − каталог заходів захисту персоналу (S3 Safeguard Catalogue Personnel); − каталог заходів захисту апаратного та програмного забезпечення (S4 Safeguard Catalogue – Hardware & Software); − каталог заходів захисту зв’язку (S5 Safeguard Catalogue Communications); − каталог заходів захисту при плануванні неперервності функціонування (S6 Safeguard Catalogue Contingency Planning). Ідентифікація активів

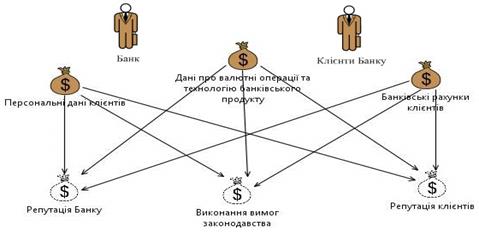

Рис. 2. Ідентифікація активів Банку

Для збереження діаграми CORAS у форматі.JPEG необхідно на області для малювання натиснути «Праву клавішу миші» à File à Save As Image File. Попередній аналіз

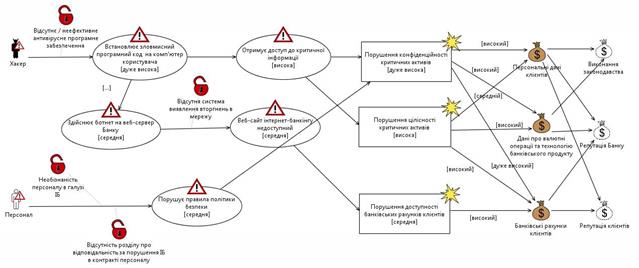

Ідентифікація ризиків На даному етапі здійснюється ідентифікація загроз, вразливостей та небажаних інцидентів. Результати оформляються у вигляді діаграми CORAS. Ідентифікація ризиків наведена на рис. 3.

Рис. 3. Ідентифікація ризиків

Оцінка ризику Здійснюється оцінювання ймовірності виникнення загрози та можливого збитку від її реалізації. На основі цих двох величин визначається рівень ризику. Результати оформляються у вигляді діаграм CORAS та таблиць. Діаграми CORAS наведені на рис. 4 та 5.

Рис. 4. Оцінка ймовірності виникнення загрози та збитку від її реалізації

Таблиця 5 ЗМІСТ ЗВІТУ 1. Мета роботи. 2. Короткі теоретичні відомості. 3. Повний текст завдання. 4. Результати виконання завдання (п.4-11 завдання). 5. Висновки.

Контрольні запитання 1. Що таке аналіз ризиків ІБ та які його основні цілі? 2. Охарактеризуйте метод CORAS та основні його етапи. 3. Основні особливості каталогів IT-Grundschutz. 4. Основні елементи програмного забезпечення CORAS. 5. Моделювання діаграм CORAS. РЕКОМЕНДОВАНА ЛІТЕРАТУРА

- Ромака В. А. Менеджмент у сфері захисту інформації. Підручник / Ромака В. А., Гарасим Ю. Р., Корж Р. О. Дудикевич В. Б., Рибій М. М. – Львів: Видавництво Львівської політехніки, 2013. – 400 с. - Ромака В. А. Системи менеджменту інформаційної безпеки. Навчальний посібник / В. А. Ромака, В. Б. Дудикевич, Ю. Р. Гарасим, П. І. Гаранюк, І. О. Козлюк. – Львів: Видавництво Львівської політехніки, 2012. – 232 с.

Додаток А Варіанти завдання

Додаток Б

Приклад оформлення титульного аркушу звіту до виконання практичної роботи

Для нотаток

№ … від...2013 р.

НАВЧАЛЬНЕ ВИДАННЯ

АНАЛІЗ РИЗИКІВ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ НА ОСНОВІ МЕТОДУ CORAS ТА КАТАЛОГІВ IT-GRUNDSCHUTZ

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2016-12-12; просмотров: 697; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 216.73.216.214 (0.009 с.) |

ЗВІТ

До виконання практичної роботи № 5

«Методи оцінки ефективності інвестицій в інформаційну безпеку»

з курсу:

«Менеджмент інформаційної безпеки»

ЗВІТ

До виконання практичної роботи № 5

«Методи оцінки ефективності інвестицій в інформаційну безпеку»

з курсу:

«Менеджмент інформаційної безпеки»