Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Нейронные сети. Виды нейронных сетей. Структура, принципы обучения и применение.Содержание книги

Похожие статьи вашей тематики

Поиск на нашем сайте

Искусственные нейронные сети (ИНС) – вид математических моделей, которые строятся по принципу организации и функционирования их биологических аналогов – сетей нервных клеток (нейронов) мозга. В основе их построения лежит идея о том, что нейроны можно моделировать довольно простыми автоматами (называемыми искусственными нейронами), а вся сложность мозга, гибкость его функционирования и другие важнейшие качества определяются связями между нейронами. ИНС представляют собой систему соединённых и взаимодействующих между собой простых процессоров (искусственных нейронов). Виды: 1. Персептрон – это однослойная нейронная сеть, построенная на основе модели МакКаллока‑Питса.

Алгоритмы обучения бывают 2-х видов: 1. Обучение с учителем. При этом сети предъявляется набор обучающих примеров. Каждый обучающий пример представляют собой пару: вектор входных значений и желаемый выход сети. Скажем, для обучения предсказанию временных рядов это может быть набор нескольких последов Понятие угрозы в информационных системах. Модели безопасности и их применение в информационных системах. Место и роль информационной безопасности экономических систем в национальной безопасности страны. Информационная безопасность - это комплекс мероприятий, обеспечивающий для охватываемой им информации следующие факторы: конфиденциальность - возможность ознакомится с информацией (именно с данными или сведениями, несущими смысловую нагрузку, а не с последовательностью бит их представляющих) имеют в своем распоряжении только те лица, кто владеет соответствующими полномочиями; целостность - возможность внести изменение в информацию (опять речь идет о смысловом выражении) должны иметь только те лица, кто на это уполномочен; доступность - возможность получения авторизованного доступа к информации со стороны уполномоченных лиц в соответствующий санкционированный для работы период времени. Под угрозой безопасности понимается действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию ресурсов сети, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства. Угрозы принято делить на: 1.непреднамеренные, или случайные; 2.умышленные. Случайныеугрозы - угрозы, которые не связаны с преднамеренным действием нарушителей и реализуются в случайный момент времени. До 80% всех угроз – случайные угрозы. При реализации случайных угроз происходит нарушение целостности и доступности информации. Конфиденциальность информации не нарушается, чаще создаются предпосылки для нарушения конфиденциальности преднамеренными угрозами. Случайные угрозы бывают следующих видов: 1. Стихийные бедствия и аварии. 2. Сбои и отказы технических средств. В результате нарушается работоспособность технических средств, искажаются и уничтожаются данные и программы. 3. Ошибки при разработке ИС, алгоритмические и программные ошибки. 4. Ошибки пользователей и обслуживающего персонала (65% всех случаев нарушения ИБ). Умышленные угрозы – преднамеренные действия нарушителя с целью получить доступ к информации или нанести ущерб информации и ИС в целом. Источником умышленных угроз является человек. Умышленные угрозы могут быть: 1. шпионаж и диверсия -подслушивание, визуальное наблюдение, хищение документов и магнитных носителей информации, хищение программ и атрибутов системы защиты, подкуп, шантаж сотрудников, сбор и анализ отходов магнитных носителей информации, поджоги, подрывы. 2. Несанкционированный доступ к информации. Возможен в следующих случаях: - отсутствует система разграничения доступа; - программно-аппаратные ошибки в системе разграничения доступа; - сбой или отказ в автоматизированной системе; ошибочное действие пользователей или персонала ИС. 3. Побочные электромагнитные излучения и наводки (ПЭМИН). Процесс обработки и передачи информации техническими средствами сопровождается электромагнитными излучениями в окружающее пространство и наведением их в виде электрических сигналов в линиях связи, сигнализации, заземлениях и др. проводниках. С помощью специального оборудования сигналы выделяются, принимаются, усиливаются и просматриваются злоумышленником. 4. Несанкционированная модификация ИС. Такие изменения получили название «закладки» или «недокументированные возможности». Закладки используются злоумышленником либо для непосредственного вредительского воздействия на информацию, либо для обеспечения неконтролируемого входа в систему. Закладки могут осуществлять свое действие либо по командам извне, либо при наступлении определенных событий в системе. 5. Вредоносное ПО – это ПО, созданное специально для реализации преднамеренных угроз: компьютерные вирусы, сетевые черви, программы «троянские кони». Для разграничения прав доступа к объектам в компьютерных системах применяются различные модели безопасности. Самые распространенные: дискреционная модель безопасности, мандатная модель, модель ролевого разграничения доступа. Дискреционные модели безопасности – модели, основанные на дискреционном управлении доступом, которое определяется двумя свойствами:1) все субъекты и объекты идентифицированы;2) права доступа субъектов к объектам системы определяются на основании некоторого внешнего по отношению к системе правила. Основным элементом моделей дискреционного разграничения доступа является матрица доступов. Классическими моделями данного типа является модель Харрисона-Руззо-Ульмана [2] и модель Take-Grant. Дискреционные модели при условии своей очевидной простоты обладают рядом недостатков, основными среди которых являются незащищенность от атаки «троянский конь», недоказуемость безопасности всех состояний системы. Мандатная модель политики безопасности предполагает нормативное управление доступом субъектов к объектам с использованием меток безопасности. В данной модели каждому субъекту приписывается уровень допуска (форма допуска), а каждому объекту – уровень конфиденциальности (гриф секретности). Мандатную модель можно определить следующей группой аксиом: 1.Имеется множество атрибутов безопасности. В качестве таких атрибутов достаточно часто используется следующее множество: {«Совершенно секретно», «Секретно», «Открытые данные»}. 2.Каждому объекту компьютерной системы присваивается определенный атрибут безопасности, который соответствует его ценности. 3.Каждому субъекту присваивается определенный атрибут безопасности, который определяет уровень его допуска. Он равен максимальному из атрибутов безопасности объектов, к которому субъект будет иметь доступ. Модуль защиты при осуществлении доступа субъекта к объекту сравнивает уровень допуска субъекта с уровнем конфиденциальности объекта и по результатам сравнения разрешает либо запрещает данный доступ. Доступ разрешается, если уровень допуска субъекта больше либо равен уровня конфиденциальности объекта. В ином случае, доступ запрещается. К важнейшим объектам национальной безопасности в информационной сфере кроме информационной инфраструктуры относятся информационные ресурсы, и в первую очередь - государственные информационные ресурсы, находящиеся в федеральной и региональной собственности. Необходимой защищенности вне зависимости от форм хранения требуют информационные ресурсы, составляющие государственную тайну, содержащие информацию ограниченного доступа (персональные данные, коммерческая тайна и др.) и общедоступную, открытую информацию и знания. Соответственно защищенности требуют и системы формирования, распространения и использования информационных ресурсов - базы и банки данных, библиотеки, архивы, организационные структуры СМИ, включая персонал. В Доктрине информационной безопасности Российской Федерации, утвержденной Президентом РФ 9 сентября 2000 года, для достижения национальных интересов Российской Федерации в информационной сфере указана первоочередная необходимость обеспечения конституционных прав и свобод граждан страны. Из них основными с точки зрения информационной безопасности являются следующие: обеспечение права на информацию, обеспечение защиты персональных данных, обеспечение защиты от вредной информации. Отсутствие у человека нужной информации в нужное время и в нужном виде может привести к ущербу самого разного типа и масштаба: от морального ущерба до потери жизни одного, нескольких или множества людей. В аспекте рассмотрения реализации права на информацию с позиции обеспечения информационной безопасности личности особое место занимают процедуры защиты права на информацию и самого информационного ресурса от различных угроз.

|

||||

|

Последнее изменение этой страницы: 2016-08-26; просмотров: 1219; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.145.58.90 (0.008 с.) |

, где

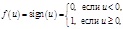

, где  - смещение. В персептроне используется пороговая функция активации

- смещение. В персептроне используется пороговая функция активации  или тоже самое (-1;1). Нейрон персептрона осуществляет линейное разделение пространства входных сигналов на два класса и может использоваться для решения задач классификации. При использовании несимметричной пороговой функции активации разделяющая (дискриминантная) линия делит плоскость

или тоже самое (-1;1). Нейрон персептрона осуществляет линейное разделение пространства входных сигналов на два класса и может использоваться для решения задач классификации. При использовании несимметричной пороговой функции активации разделяющая (дискриминантная) линия делит плоскость  - (ось абсцисс и ординат) на две полуплоскости. Линейная сеть, как и персептрон, является однослойной сетью. Отличие состоит в том, что функция активации является линейной. 2. Многослойные сети. Многослойные нейронные сети с сигмоидальными функциями активации способны осуществлять любое отображение входных векторов в выходные, то есть нейронная сеть может быть представлена как некоторая многомерная функция

- (ось абсцисс и ординат) на две полуплоскости. Линейная сеть, как и персептрон, является однослойной сетью. Отличие состоит в том, что функция активации является линейной. 2. Многослойные сети. Многослойные нейронные сети с сигмоидальными функциями активации способны осуществлять любое отображение входных векторов в выходные, то есть нейронная сеть может быть представлена как некоторая многомерная функция  . Функция активация может быть различной у разных слоев, например, зачастую выходной слой имеет линейную функцию активации, а все остальные – логистическую. Слой М называется выходным, все остальные слои – скрытыми или промежуточными. Часто используют фиктивный входной слой, число нейронов которого равно размерности входного вектора

. Функция активация может быть различной у разных слоев, например, зачастую выходной слой имеет линейную функцию активации, а все остальные – логистическую. Слой М называется выходным, все остальные слои – скрытыми или промежуточными. Часто используют фиктивный входной слой, число нейронов которого равно размерности входного вектора  . В такой трактовке входной слой не производит никакой обработки, а только распределяет информацию. 3. Сети Кохонена относятся к самоорганизующимся нейронным сетям. Самоорганизующаяся сеть позволяет выявлять кластеры (группы) входных векторов, обладающих некоторыми общими свойствами. При этом выделяют сети с неупорядоченными нейронами (часто называемые слоями Кохонена) и сети с упорядочением нейронов (часто называемые картами Кохонена). Карты Кохонена отражают структуру данных таким образом, что близким кластерам данных на корте соответствуют близко расположенные нейроны. Сеть Кохонена– это однослойная сеть, каждый нейрон которой соединен со всеми компонентами

. В такой трактовке входной слой не производит никакой обработки, а только распределяет информацию. 3. Сети Кохонена относятся к самоорганизующимся нейронным сетям. Самоорганизующаяся сеть позволяет выявлять кластеры (группы) входных векторов, обладающих некоторыми общими свойствами. При этом выделяют сети с неупорядоченными нейронами (часто называемые слоями Кохонена) и сети с упорядочением нейронов (часто называемые картами Кохонена). Карты Кохонена отражают структуру данных таким образом, что близким кластерам данных на корте соответствуют близко расположенные нейроны. Сеть Кохонена– это однослойная сеть, каждый нейрон которой соединен со всеми компонентами  ‑мерного входного вектора. Количество нейронов совпадает с количеством кластеров, которое должна выделить сеть. В качестве нейронов сети Кохонена применяются линейные взвешенные сумматоры. Чаще всего в качестве меры расстояния используется эвклидова мера

‑мерного входного вектора. Количество нейронов совпадает с количеством кластеров, которое должна выделить сеть. В качестве нейронов сети Кохонена применяются линейные взвешенные сумматоры. Чаще всего в качестве меры расстояния используется эвклидова мера  4.Данный подход состоит в представлении функции как взвешенной суммы локальных преобразований,

4.Данный подход состоит в представлении функции как взвешенной суммы локальных преобразований,  ,

,  – базисные функции. В нейронных сетях используются радиально-базисные функции (RBF – radial basis functions) – специальный класс функций, отклик которых монотонно убывает (возрастает) с удалением от центральной точки (центра). Типичный пример такой функции – функция Гаусса (гауссиан), для скалярного аргумента имеющая следующее аналитическое представление

– базисные функции. В нейронных сетях используются радиально-базисные функции (RBF – radial basis functions) – специальный класс функций, отклик которых монотонно убывает (возрастает) с удалением от центральной точки (центра). Типичный пример такой функции – функция Гаусса (гауссиан), для скалярного аргумента имеющая следующее аналитическое представление  где

где  – центр,

– центр,  – ширина функции. РБНС содержат только два слоя нейронов, что исключает проблему выбора числа слоев. РБНС используются для аппроксимации функций и классификации. Во втором случае радиально-базисные функции формируют кластеры, в которых группируются объекты с близкими признаками. Применяются радиально-базисные сети также для решения дифференциальных уравнений в частных производных.

– ширина функции. РБНС содержат только два слоя нейронов, что исключает проблему выбора числа слоев. РБНС используются для аппроксимации функций и классификации. Во втором случае радиально-базисные функции формируют кластеры, в которых группируются объекты с близкими признаками. Применяются радиально-базисные сети также для решения дифференциальных уравнений в частных производных.

ательных значений ряда и известное значение в следующий момент времени. В ходе обучения весовые коэффициенты подбираются таким образом, чтобы по этим входам давать выходы максимально близкие к правильным. 2.Обучение без учителя. Сети предъявляются некоторые входные векторы и в ходе их обработки в ней происходят некоторые процессы самоорганизации, приводящие к тому, что сеть становиться способной решать какую-то задачу. Известные применения. Распознавание образов и классификация, прогнозирование – обычно временных рядов – курсы валют, котировка акций, кластеризация данных, решение задач вычислительной математики, апроксимация ф-й.

ательных значений ряда и известное значение в следующий момент времени. В ходе обучения весовые коэффициенты подбираются таким образом, чтобы по этим входам давать выходы максимально близкие к правильным. 2.Обучение без учителя. Сети предъявляются некоторые входные векторы и в ходе их обработки в ней происходят некоторые процессы самоорганизации, приводящие к тому, что сеть становиться способной решать какую-то задачу. Известные применения. Распознавание образов и классификация, прогнозирование – обычно временных рядов – курсы валют, котировка акций, кластеризация данных, решение задач вычислительной математики, апроксимация ф-й.