Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Исторические аспекты возникновения и развития информационной безопасностиСтр 1 из 11Следующая ⇒

С. Н. НИКИФОРОВ

МЕТОДЫ ЗАЩИТЫ ИНФОРМАЦИИ ЗАЩИЩЕННЫЕ СЕТИ

Учебное пособие Издание второе, стереотипное

САНКТ ПЕТЕРБУРГ МОСКВА•КРАСНОДАР 2021 УДК 004.056 ББК 32.973 018.2я723

Н 62 Никифоров С. Н. Методы защиты информации. За щищенные сети: учебное пособие для СПО / С. Н. Ники форов. — 2 е изд., стер. — Санкт Петербург: Лань, 2021. — 96 с.: ил. — Текст: непосредственный.

ISBN 978 5 8114 7907 8 Учебное пособие предназначено для всех пользователей, стре мящихся обеспечить защиту своей информации. Рассматриваются вопросы работы в безопасных сетях TOR, I2P и др.

УДК 004.056 ББК 32.973 018.2я723

Рецензенты: Б. Г. ВАГЕР — доктор физико математических наук, профессор Санкт Петербургского государственного архитектурно строитель ного университета; Е. Л. ГЕНИХОВИЧ — доктор физико математических наук, зав. лабораторией Главной геофизической обсерватории им. А. И. Воей кова.

Обложка П. И. ПОЛЯКОВА © Издательство «Лань», 2021 © С. Н. Никифоров, 2021 © Издательство «Лань», художественное оформление, 2021 ВВЕДЕНИЕ

Что же такое информация? Единого определения информации в настоящее время нет [11]. Существуют различные подходы к этому определению, связан- ные с решением конкретных научно-практических задач. Затрудне- ния в едином и исчерпывающем определении информации естествен- ны: понятие информации относится к числу первичных философских понятий, таких как материя, сознание, время, пространство и т. д. Вот пример определения информации: – сообщение, осведомление о положении дел, сведения о чём-либо, передаваемые людьми; – уменьшаемая неопределённость в результате получения со- общения.

И несмотря на неопределённость даже определения самого объек- та, в последние десятилетия XX века для значительной части трудящих- ся самых различных отраслей народного хозяйства основным предметом труда становится информация. Появляется понятие национальные ин- формационные ресурсы [3]. О значимости этого понятия можно судить по популярной на Западе классификации стран по уровню их развития: –

– на втором — страны, не производящие информационных услуг (на продажу), но создающие и продающие товары — «вещи» (маши- ны, холодильники, телевизоры, самолёты и т. д.); – на третьем месте — страны, не производящие ни того, ни дру- гого, и являющиеся поставщиками сырья и рабочей силы для стран более высоких категорий; они же являются покупателями соответст- вующей продукции ведущих стран [11]. Кстати, продажа информационных услуг в настоящее время обеспечивает в США более 50% доходов национального бюджета страны, а спецслужбы США на сбор и обработку информации расхо- дуют более 2/3 своего бюджета. В зависимости от целей понятие информации трактуется от фи- лософски обобщённого до бытового, т. е. можно сказать, что оно но- сит субъективный характер. А что представляет собой понятие информации с научной точки зрения? 1. Пусть имеется M равноправных и, следовательно, равновероят- ных возможностей. Например, при бросании игральной кости M = 6. Тогда имеется априорная неопределённость, прямо связанная с M (т. е. чем больше M, тем больше неопределённость). Измеренная её величина носит название энтропии и обозначается H (энтропия — мера неопределённости): H = f(M), где f() — некоторая возрастающая неотрицательная функция, опреде- лённая по меньшей мере для чисел натурального ряда. При бросании кости и выяснении выпавшего числа приходит информация, количество которой обозначим I. После этого (т. е. апо- стериори) никакой неопределённости не остаётся: апостериорное M = 1, и этому значению должно соответствовать Hps = f(1) = 0. Количество пришедшей информации естественно измерить ве- личиной исчезнувшей неопределённости:

I = Hpr – Hps. Здесь индексы pr — «априори», ps — «апостериори». Мы видим, что пришедшее количество информации совпадает с первоначальной энтропией.

f(6n) = nf(6), при m > 1 эта формула имеет вид f(mn) = nf(m). Обозначая x = mn, имеем lnx = nlnm и затем n = lnx/lnm и f(x) = ln x/ln m . f(m), f(x) = Klnx, где K = f(m)/lnx — положительная константа, не зависящая от x. Она связана с выбором единиц информации. Впервые логарифмическую меру информации ввёл Р. В. Л. Харт- ли, поэтому величину H = KlnM называют хартлиевским количеством информации. Существуют несколько единиц измерения информации [9]: 1) если положить K = 1, то энтропия будет измеряться в нату- ральных единицах (naturaldigit) натах: Hнат = lnM; 2)

Hбит = 1/ln 2 . lnM = log2M; 3) если положить K = 1/ ln10, то единицей измерения энтропии будет хартли (в честь Р. В. Л. Хартли): Hхартли = 1/ln 10 . lnM = lgM; 4) если в качестве K взять постоянную Больцмана k = = 1,38*1023Дж/град, то будем иметь физическую шкалу измерения эн- тропии Hфиз = klnM. Из сопоставления видно, что 1 нат крупнее 1 бита в log2 е = = 1/ ln 2 = 1,44 раза. Пусть, как и раньше, число возможностей равно M, можно рас- сматривать случайную величину ξ, принимающую одно из значений M, вероятности этих значений P(ξ). Тогда P(ξ) = 1/M, отсюда M = 1/ P(ξ).

Hнат = ln1/P(ξ) = ln 1 – lnP(ξ) = –lnP(ξ). Информация, полученная при выяснении реализации, численно равна первоначальной энтропии: I(ξ) = –lnP(ξ). Из формулы видно, что информация и энтропия велики, когда априорная вероятность данной реализации мала, и наоборот. Пусть известны вероятности того, сдал студент экзамен или нет: P(сдал) = 7/8, P(не сдал) = 1/8. Количественно информация сообщения о том, что студент сдал экзамен, равна: I (сдал) = –lnP(ξ) = –ln(7/8) = –log2P(8/7) = 0,193 бита. Аналогично информация о том, что не сдал: I (не сдал) = –lnP(ξ) = –ln(1/8) = –log2P(8) =3 бита. Таким образом, сообщение о том, что данный студент не сдал экзамен более информативно, так как это было маловероятно.

Следовательно, теория информации имеет дело не со смыслом информации, а лишь с её количеством. Поскольку речь идёт о таком носителе информации, как персо- нальный компьютер, то все сведения, которые находятся, в том или ином виде в нём или на устройствах памяти будем считать информа- цией. Таким образом, можем сформулировать «своё» определение ин- формации: все данные, находящиеся в компьютере.

Стремление дать «своё» формализованное определение объясня- ется необходимостью указать предметную область, в которой будем работать. Так как вся информация в компьютере хранится в виде фай- лов системных, прикладных, пользовательских и других, то объектом нашей деятельности будет файл, совокупность файлов. Дадим формализованное определение файлу: именованная сово- купность данных. Теперь о том, что значит защитить, и от чего защитить нашу ин- формацию, т. е. какие-то файлы. Защита — предотвращение несанкционированного использова- ния или искажения информации (файлов).

ЗАЧЕМ ЗАЩИЩАТЬ? Вопрос — зачем защищать? — неразрывно связан с другим во- просом — от кого защищать? Надо сказать, что кодирование информации в связи с передачей её с помощью техники связи рассматривалось, прежде всего, как эко- номное, удобное и практически безошибочное средство. Кодирование информации для средств связи появилось вместе с развитием этих средств в XIX веке [10].

Геродот (V век до н. э.) приводит примеры писем, понятных лишь одному адресату. Спартанцы имели специальный механический прибор, при помощи которого важные сообщения можно было писать особым способом, обеспечивающим сохранение тайны. Собственная секретная азбука была у Юлия Цезаря. В Средние века и эпоху Возрождения над изобретением тайных шифров трудились многое выдающиеся люди, в их числе философ Фрэнсис Бэкон, крупные математики Франсуа Виет, Джероламо Кар- дано, Джон Валлис. Поэтому если кодирование — это технически необходимое дей- ствие для современной передачи информации, то шифрование имеет под собой совсем другие причины [1]. Возможно, это связано с социальными, даже физиологическими особенностями человеческого общества. Владеть всей полнотой информации могут далеко не все слои общества, не все индивидуумы, так как для этого требуется не только определённый уровень подготовки, профессиональных знаний, но, что может быть важнее, психологические особенности личности, ха- рактера.

Исходя из изложенного, можно утверждать, что защита инфор- мации необходима. Защита информации

1. Несанкционированный доступ. Для ваших недругов, заинте- ресованных в доступе к конфиденциальным данным, самый простой способ добраться до ваших секретов — тем или иным способом по- лучить доступ к жесткому диску вашего компьютера. Защита инфор- мации от несанкционированного доступа должна включать такие ме- ры, как: – ограничение доступа посторонних к вашему компьютеру. Комната, где установлены компьютеры, должна закрываться на за- мок, неплохо бы оборудовать ее сигнализацией, решетками на окнах и другими средствами защиты. Но самое главное — не допускать обыкновенного разгильдяйства: не оставлять дверь открытой, когда «выходишь на минуточку», не разрешать посторонним бесконтроль- но работать на вашем компьютере; – установка паролей для входа на ваш компьютер и для доступа к отдельным разделам и папкам на диске; – продуманная система разграничения доступа к информации на вашем компьютере и в вашей локальной сети; – криптозащита (шифрование) наиболее важных данных. 2.

3. Потеря информации при сбоях компьютера и собственных ошибочных действиях (случайное удаление нужных данных и т. п.). Чтобы избежать подобных неприятностей, регулярно сохраняйте вводимую информацию; каждый день в конце рабочего дня, а лучше два раза в день дублируйте все данные, в которых изменили хотя бы одну букву. Выполнение вышеописанных мер по защите информации на ва- шем компьютере позволит обезопасить себя от потери данных, не- санкционированного использования конфиденциальных сведений, избежать серьезных стрессов и связанных с ними проблем со здо- ровьем. ЦЕННОСТЬ ИНФОРМАЦИИ Практически все виды деятельности предполагают: – сбор; – сортировку; – хранение; – передачу информации с целью управления чем-либо. Так как теория информации имеет дело не со смыслом информа- ции, а лишь с её количеством, то применять для определения ценно- сти информации формулу Шеннона вряд ли целесообразно.

После этого ответ, очевидно, будет таким: «Больше всего инфор- мации содержит книга, текст которой является полностью случай- ным!». Каждый новый символ должен быть абсолютно неожиданным [9]. Информация, необходимая для одних пользователей, для дру- гих — совершенно бесполезна, больше того, бесполезная сейчас информация (сведения) через какое-то время становится жизненно необходимой, поэтому понятие ценности информации носит субъек- тивный характер.

И всё же без информации нельзя! Есть же понятие — национальные информационные ресурсы. И, наверное, справедливо утверждение — кто владеет инфор- мацией, тот владеет миром! РАБОТА В АНОНИМНЫХ СЕТЯХ

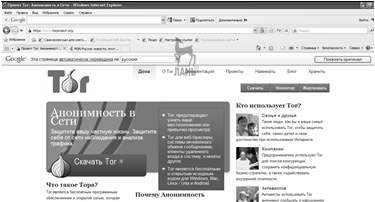

Возможности скрыть свой IP -адрес1, посетить сайт, заблокиро- ванный администратором сети, зашифровать, передаваемые по Сети сообщения, рассмотрены далее на примере двух систем: TOR и I2P. Рис. 5.1.1

Если стартовой страницей был, например, Google, то, нажав кнопку Перевести, можно русифицировать картинку, рис. 5.1.2. 1 IP-адрес (Internet Protocol Address) — уникальный сетевой адрес узла в ком- пьютерной сети, построенной по протоколу IP. В сети Интернет требуется глобальная уникальность адреса.

Рис. 5.1.2

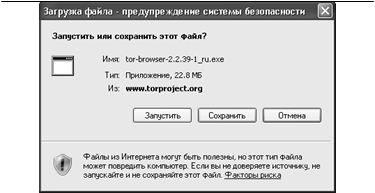

Скачать пакет, нажав Скачать Tor или Download Tor и устано- вив язык Русский, рис. 5.1.3. Рис. 5.1.3 Нажать кнопку Download Tor Browser2 Bundle и в появившем- ся окне Загрузка файла — предупреждение системы безопасности нажать кнопку Сохранить, рис. 5.1.4.

2 Браузер (browser) — программное обеспечение для просмотра веб-сайтов, т. е. для запроса веб-страниц (преимущественно из Сети), их обработки, вывода и перехода от одной страницы к другой.

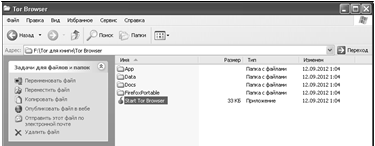

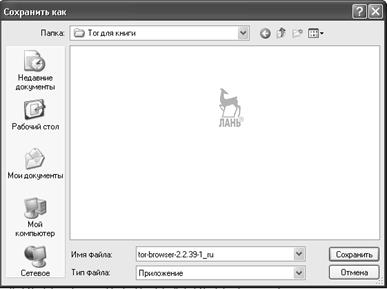

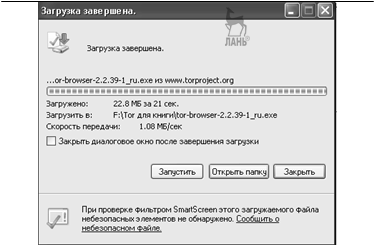

Скачать пакет Tor целесообразно в специально подготовленную папку на флешке, тогда можно будет выходить в Интернет, если он есть, с любого компьютера, рис. 5.1.5. Рис. 5.1.5 Подождав некоторое время, в появившемся окне Загрузка за- вершена нажать кнопку Открыть папку, рис. 5.1.6.

Рис. 5.1.6

Рис. 5.1.7 Щёлкнув по архиву, приступим к распаковке, нажав кнопку Ex- tract, рис. 5.1.8. Через некоторое время увидим новую папку TorBrowser, рис. 5.1.9. Раскрыв папку Tor Browser, выберем файл Start Tor Browser и запустим его, рис. 5.1.10. Откроется окно Панель управления Vidalia, в котором будет сообщено о подключении к сети Tor, рис. 5.1.11.

В появившемся через некоторое время окне Are you using Tor? — Mozilla Firefox 3 отобразится ваш новый IP -адрес, в данном случае это 31.172.30.4, рис. 5.1.12. Рис. 5.1.8

Рис. 5.1.9

3 Mozilla Firefox [moʊˈzɪlə ˈfaɪ(ɹ)fɑks]) — свободно распространяемый браузер, входящий в набор программ Mozilla Application Suite, разработкой и распространением которого занимается Mozilla Corporation. Третий по попу- лярности браузер в мире и второй среди свободного ПО.

Рис. 5.1.10

Рис. 5.1.12 Всё, соединение с сетью Tor установлено, и теперь вы ано- нимны.

Если щёлкнуть по пиктограмме SP (Startpage, Поиск с исполь- зованием Startpage), то появится меню поисковых систем, рис. 5.1.13. Рис. 5.1.13

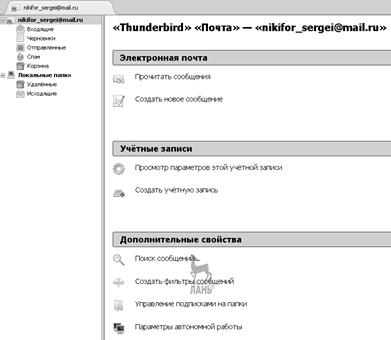

Рис. 5.1.14 5.2. Запустить Tor и с помощью Vidalia убедиться, что подключены к сети Tor, рис. 5.1.14. Запустить Mozilla Thunderbird: –

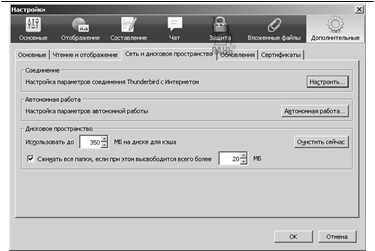

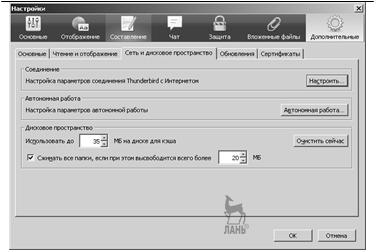

в появившемся окне << Thunderbird>> — <<Почта>> выбрать Создать новое сообщение и щёлкнуть левой клавишей мышки, рис. 5.2.1; Рис. 5.2.1 – в появившемся окне Создание сообщения (без темы) выбрать Инструменты, затем в появившемся подменю выбрать Настройки и щёлкнуть левой клавишей мышки, рис. 5.2.2; – в появившемся окне Настройки выбрать Дополнительные, затем на вкладке Сеть и дисковое пространство, рис. 5.2.3; – в появившемся изменённом окне Настройки нажать кнопку Настроить, рис. 5.2.4;

Рис. 5.2.2

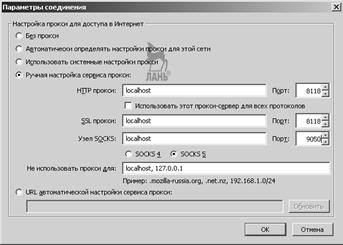

Рис. 5.2.4 –

в появившемся окне Параметры соединения установить па- раметры, как показано на рис. 5.2.4 и нажать кнопку ОК; Рис. 5.2.5 – в появившемся окне Настройки нажать кнопку ОК, рис. 5.2.6; – в появившемся окне Создание сообщения нажать пикто- грамму Отправить, рис. 5.2.7;

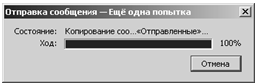

Рис. 5.2.6 Рис. 5.2.7 –

в появившемся окне Отправка сообщения увидеть процесс отправки, рис. 5.2.8; Рис. 5.2.8 – в разделе Отправленные можно убедиться, что сообщение отправлено адресату, рис. 5.2.9.

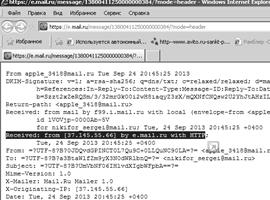

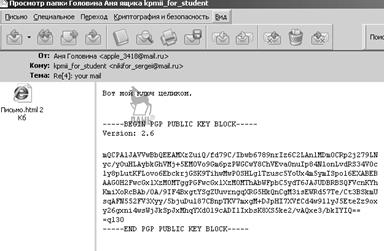

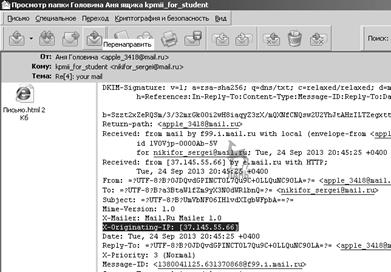

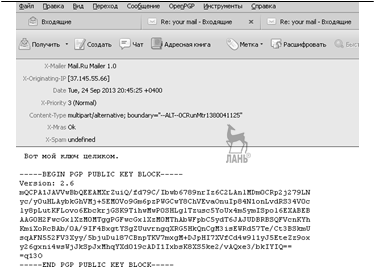

Рис. 5.2.9 Рис. 5.3.1 – в появившемся окне выбранного сообщения в горизонтальном меню выбрать раздел Ещё, рис. 5.3.2, и щёлкнуть левой клавишей мышки; – в появившемся подменю выбрать раздел Служебные заго- ловки, рис. 5.3.3, и щёлкнуть левой клавишей мышки; – в появившемся окне с информацией выделить Received: from [37.145.55.66], рис. 5.3.4.

Рис. 5.3.2 Рис. 5.3.3

Рис. 5.3.4 Таким образом, IP -адрес автора данного сообщения 37.145.55.66.

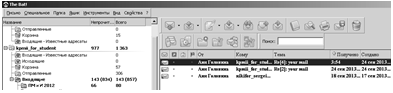

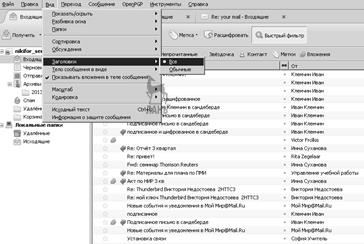

5.4. Определение IP:адреса в THE BAT! Для того чтобы определить IP-адрес, необходимо, находясь в программе почтовый клиент THE BAT!: –

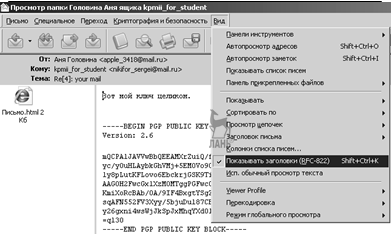

открыть соответствующее сообщение, например Аня Голови- на, рис. 5.4.1; Рис. 5.4.1 –

Рис. 5.4.2 – в появившемся подменю выбрать раздел Показывать заго- ловки (RFC-822), рис. 5.4.3, и щёлкнуть левой клавишей мышки; – в появившемся окне с информацией выделить X-Originating- IP [37.145.55.66], рис. 5.4.4. Таким образом, IP -адрес автора данного сообщения 37.145.55.66.

Рис. 5.4.3 Рис. 5.4.4 Рис. 5.5.1 –

Рис. 5.5.2 – после этого щёлкнуть два раза левой клавишей мышки по вы- бранному сообщению, в данном случая Аня Головина, и в появив- шемся окне выбранного сообщения выделить X-Originating-IP [37.145.55.66], рис. 5.5.3.

Рис. 5.5.3

Рис. 5.6.3 –

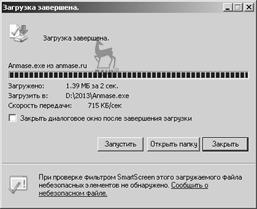

в появившемся окне Загрузка завершена выбрать кнопку От- крыть папку и щёлкнуть левой клавишей мышки по кнопке Сохра- нить, рис. 5.6.4; Рис. 5.6.4 –

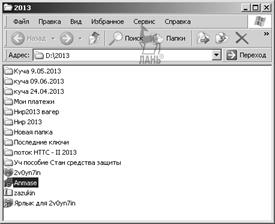

в появившейся папке 2013 выбрать кнопку убедиться в нали- чии программы Anmase, рис. 5.6.5. Рис. 5.6.5 Установка программы Anmase Для установки программы Anmase необходимо выполнить сле- дующие действия: – выбрать, в данном случае в папке 2013, Anmase и щёлкнуть два раза левой клавишей мышки, рис. 5.6.5; –

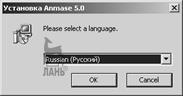

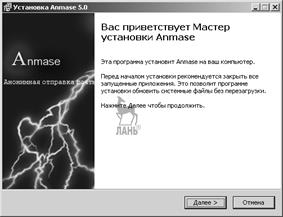

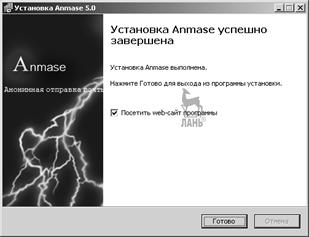

в появившемся окне Установка Anmase выбрать Russian (Русский) и нажать кнопку ОК, рис. 5.6.1.1; Рис. 5.6.1.1 – в появившемся окне Установка Anmase 5.0 нажать кнопку

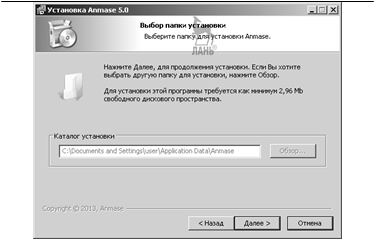

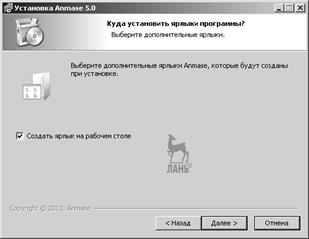

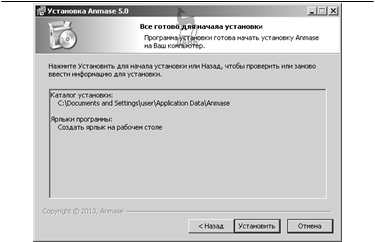

Далее, рис. 5.6.1.2; Рис. 5.6.1.2 – в появившемся изменённом окне Установка Anmase 5.0 на- жать кнопку Далее, рис. 5.6.1.3; – в появившемся изменённом окне Установка Anmase 5.0 на- жать кнопку Далее, рис. 5.6.1.4; – в появившемся изменённом окне Установка Anmase 5.0 на- жать кнопку Установить, рис. 5.6.1.5; – в появившемся изменённом окне Установка Anmase 5.0 на- жать кнопку Готово, рис. 5.6.1.6; – убедиться в появлении на Рабочем столе ярлыка программы Anmase 5.0, рис. 5.6.1.7.

Рис. 5.6.1.3

Рис. 5.6.1.4

Рис. 5.6.1.5 Рис. 5.6.1.6

Рис. 5.6.1.7

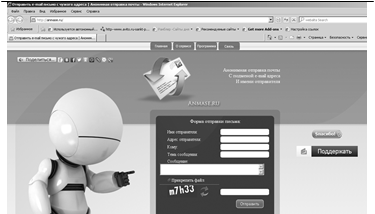

Рис. 5.6.2.1 – выбрать ссылку Anmase.ru — Анонимная отправка почты и щёлкнуть левой клавишей мышки, рис. 5.6.2.1; – появится окно Отправить e-mail письмо с чужого адреса, рис. 5.6.2.2; – заполнить Форму отправки письма, указав произвольное Имя отправителя и Адрес отправителя, а также введя предлагае- мый код, рис. 5.6.2.3;

Рис. 5.6.2.2 Рис. 5.6.2.3 –

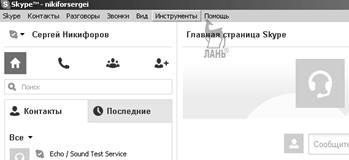

Рис. 5.7.1 – в появившемся окне Skype выбрать команду Инструменты,

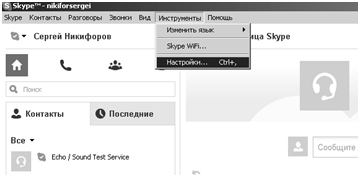

рис. 5.7.2; Рис. 5.7.2 –

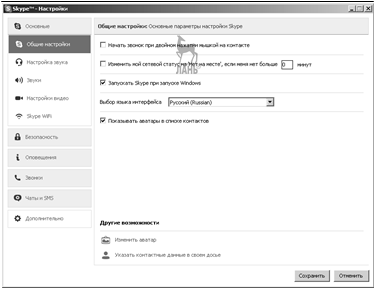

в появившемся меню выбрать команду Настройки, рис. 5.7.3; Рис. 5.7.3 –

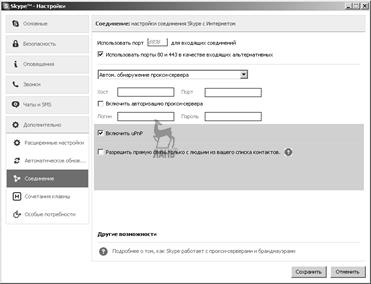

Дополнительно, рис. 5.7.4; – в появившемся изменённом окне Skype — Настройки перейти в раздел Соединение, рис. 5.7.5; – в появившемся изменённом окне Skype — Настройки устано- вить параметры так, как показано на рис. 5.7.6.

Рис. 5.7.4 Рис. 5.7.5

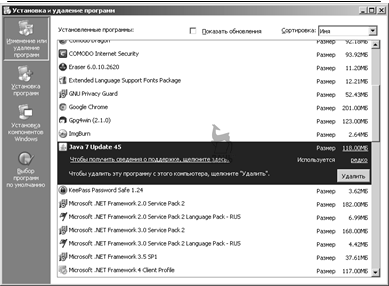

Рис. 5.7.6 Установка Java:машины Программное обеспечение для работы с I2P написано на Java, поэтому сначала необходимо установить виртуальную Java -машину.

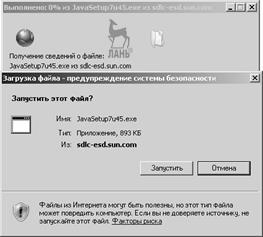

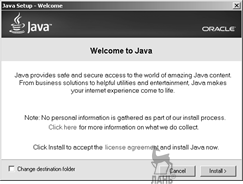

– перейти по адресу http://java.com/ru/; – в появившемся окне Java.com: Java и вы — Windows Inter- net Explorer нажать кнопку Загрузить Java бесплатно, рис. 5.8.1.1; – в появившемся изменённом окне Загрузить Java для Win- dows — Windows Internet Explorer нажать кнопку Согласиться и начать бесплатную загрузку, рис. 5.8.1.2; – в появившемся окне Загрузка файла — предупреждение сис- темы безопасности нажать кнопку Запустить, рис. 5.8.1.3;

Рис. 5.8.1.1

Рис. 5.8.1.2

Рис. 5.8.1.3 –

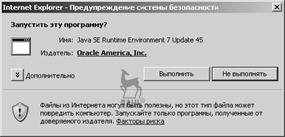

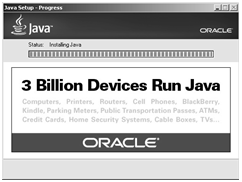

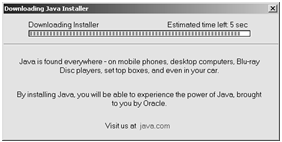

в появившемся окне Internet Explorer — предупреждение системы безопасности нажать кнопку Выполнить, рис. 5.8.1.4; Рис.5.8.1.4 – в появившемся окне Java Setup — Welcome нажать кнопку Install, рис. 5.8.1.5; – в появившемся окне Java Setup — Progress наблюдать про- цесс инсталляции, рис. 5.8.1.6; – в появившемся окне Java Setup — Complete нажать кнопку Close, рис. 5.8.1.7; – в появившемся окне Verify Java Version — Windows Internet Explorer нажать кнопку Verify Java Version, рис. 5.8.1.8; – процесс инсталляции отобразится в окне Downloading Java Installer, рис. 5.8.1.9;

Рис. 5.8.1.5 Рис. 5.8.1.6

Рис. 5.8.1.8 Рис. 5.8.1.9 –

в появившемся окне Do you want run this application нажать кнопку Run, рис. 5.8.1.10;

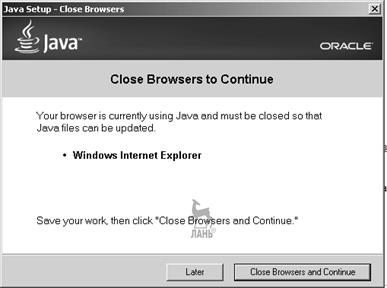

–

в появившемся окне Java Setup — Close Browsers нажать кнопку Close Browsers and Continue, рис. 5.8.1.11; Рис. 5.8.1.11 – в появившемся изменённом окне Java Setup — Close Browsers

нажать кнопку ОК, рис. 5.8.1.12; Рис. 5.8.1.12 –

Установка I2P Рис. 5.8.1.13

– в появившемся окне Скачать — I2P — Windows Internet Ex- plorer выбрать i2pinstall_0.9.8.1_windows.exe, рис. 5.8.2.1; – в появившемся окне Загрузка файла — предупреждение сис- темы безопасности нажать кнопку Запустить, рис. 5.8.2.2; – можно в появившемся окне Загрузка файла — предупрежде- ние системы безопасности нажать кнопку Сохранить, рис. 5.8.2.2; – тогда выполнить сохранение, например как показано на рис. 5.8.2.3; – в появившемся окне Загрузка завершена нажать кнопку За- пустить, рис. 5.8.2.4; – в появившемся окне Internet Explorer — предупреждение системы безопасности нажать кнопку Выполнить, рис. 5.8.2.5; – в появившемся окне Language Selection выбрать язык и на- жать кнопку ОК, рис. 5.8.2.6;

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2021-07-19; просмотров: 84; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.140.242.165 (0.3 с.) |

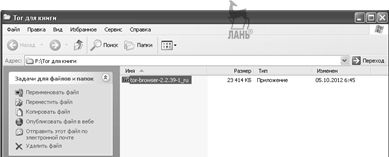

В появившемся окне, в данном случае в специально созданной на флешке папке Tor для книги, отобразится архив tor-browser- 2.2.39-1_ru, рис. 5.1.7.

В появившемся окне, в данном случае в специально созданной на флешке папке Tor для книги, отобразится архив tor-browser- 2.2.39-1_ru, рис. 5.1.7.