Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Анализ и обработка больших массивов данныхСодержание книги

Похожие статьи вашей тематики

Поиск на нашем сайте

ЛАБОРАТОРНЫЙ ПРАКТИКУМ ПО УЧЕБНОЙ ДИСЦИПЛИНЕ «КОМПЛЕКСНАЯ СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ НА ПРЕДПРИЯТИИ»

Уровень подготовки: высшее образование – бакалавриат

Направление подготовки 10.03.01 Информационная безопасность (код и наименование направления подготовки)

Направленность подготовки (профиль) Безопасность автоматизированных систем (наименование профиля подготовки)

Квалификация (степень) выпускника бакалавр Форма обучения очная

Уфа 2020

Содержание

ЛАБОРАТОРНАЯ РАБОТА 1 АНАЛИЗ И ОБРАБОТКА БОЛЬШИХ МАССИВОВ ДАННЫХ Методическая характеристика занятия Цель работы: получение навыков анализа больших массивов данных, относящихся к деятельности предприятия. Продолжительность – 4 часа. Техническое обеспечение: персональные компьютеры. Программное обеспечение: программный комплекс Microsoft Office, программный комплекс – Statistica Basic Academic for Windows 10 Теоретические сведения Кластерный анализ Кластерный анализ – это метод группировки экспериментальных данных в классы. Наблюдения, попавшие в один класс, в некотором смысле ближе друг к другу, чем к наблюдениям из других классов. Задачей кластерного анализа является организация наблюдаемых данных в наглядные структуры. Для решения данной задачи в кластерном анализе используются следующие методы:

- Иерархические агломеративные методы или древовидная кластеризация (Joining /tree clustering); - Метод К средних (K - means clustering); - Двухвходовое объединение (Two-way joining). В данной лабораторной работе будут рассматриваться древовидная кластеризация и двухвходовое объединение. Термин “кластерный анализ” в действительности включает в себя набор различных алгоритмов классификации. Общий вопрос, задаваемый исследователями во многих областях, состоит в том, как организовать наблюдаемые данные в наглядные структуры, т.е. развернуть таксономии. Техника кластеризации применяется в самых разнообразных областях. Например, в области медицины - кластеризация заболеваний, лечения заболеваний или симптомов заболеваний приводит к широко используемым таксономиям. Известны широкие применения кластерного анализа в маркетинговых исследованиях. В области защиты информации методы кластерного анализа применяются для анализа лог файлов серверов за большие промежутки времени и т.д. В общем, всякий раз, когда необходимо классифицировать «горы» информации к пригодным для дальнейшей обработки группам, кластерный анализ оказывается весьма полезным и эффективным. Дендрограммы (древовидная кластеризация) - это полное дерево вложенных кластеров. Назначение этого алгоритма состоит в объединении объектов в достаточно большие кластеры, используя некоторую меру сходства или расстояние между объектами. Типичным результатом такой кластеризации является дендрограмма - иерархическое дерево. Рассмотрим горизонтальную дендрограмму. Диаграмма начинается с каждого объекта в классе (в левой части диаграммы). Теперь представим себе, что постепенно (очень малыми шагами) вы «ослабляете» Ваш критерий о том, какие объекты являются уникальными, а какие нет. Другими словами, Вы понижаете порог, относящийся к решению об объединении двух или более объектов в один кластер. В результате, Вы связываете вместе всё большее и большее число объектов и агрегируете (объединяете) все больше и больше кластеров, состоящих из все сильнее различающихся элементов. Окончательно, на последнем шаге все объекты объединяются вместе. На этих диаграммах горизонтальные оси представляют расстояние объединения (в вертикальных дендрограммах вертикальные оси представляют расстояние объединения). Так, для каждого узла в графе (там, где формируется новый кластер) вы можете видеть величину расстояния, для которого соответствующие элементы связываются в новый единственный кластер. Когда данные имеют ясную «структуру» в терминах кластеров объектов, сходных между собой, тогда эта структура, скорее всего, должна быть отражена в иерархическом дереве различными ветвями. В результате успешного анализа методом объединения появляется возможность обнаружить кластеры (ветви) и интерпретировать их.

Меры расстояния. Объединение, или метод древовидной кластеризации, используется при формировании кластеров несходства или расстояния между объектами. Эти расстояния могут определяться в одномерном или многомерном пространстве. Существуют следующие типы расстояний: Квадрат евклидова расстояния (Squared Euclidean Distances.) - это расстояние вычисляется следующим образом:

Евклидово расстояние (Euclidean Distances) оно является геометрическим расстоянием в многомерном пространстве и вычисляется следующим образом:

Расстояние городских кварталов (манхэттенское расстояние) (City-block (Manhattan) Distances) - Это расстояние является просто средним разностей по координатам и вычисляется по формуле:

Расстояние Чебышева (Chebychev Distances) - вычисляется по формуле:

Степенное расстояние (Power Distances) - позволяет прогрессивно увеличить или уменьшить вес, относящийся к размерности, для которой соответствующие объекты сильно отличаются. Степенное расстояние вычисляется по формуле:

где r и p - параметры, определяемые пользователем. Если оба параметра - r и p, равны двум, то это расстояние совпадает с расстоянием Евклида. Процент несогласия (Percent Disagreement) - используется в тех случаях, когда данные являются категориальными. Это расстояние вычисляется по формуле:

Двухвходовое объединение. Ранее этот метод обсуждался в терминах «объектов», которые должны быть кластеризованы. Во всех других видах анализа интересующий исследователя вопрос обычно выражается в терминах наблюдений или переменных. Оказывается, что кластеризация, как по наблюдениям, так и по переменным может привести к достаточно интересным результатам. Например, представьте, что медицинский исследователь собирает данные о различных характеристиках (переменные) состояний пациентов (наблюдений), страдающих сердечными заболеваниями. Исследователь может захотеть кластеризовать наблюдения (пациентов) для определения кластеров пациентов со сходными симптомами. В то же самое время исследователь может захотеть кластеризовать переменные для определения кластеров переменных, которые связаны со сходным физическим состоянием. После этого обсуждения, относящегося к тому, кластеризовать наблюдения или переменные, можно задать вопрос, а почему бы не проводить кластеризацию в обоих направлениях? Кластерный анализ содержит эффективную двувходовую процедуру объединения, позволяющую сделать именно это. Трудность с интерпретацией полученных результатов возникает вследствие того, что сходства между различными кластерами могут происходить из (или быть причиной) некоторого различия подмножеств переменных. Поэтому получающиеся кластеры являются по своей природе неоднородными.

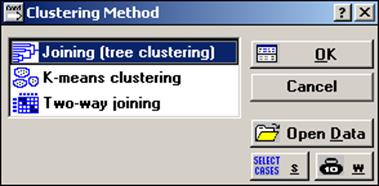

Методика работы с пакетом Рассмотрим процесс формирования выборок в системе STATISTICA. Из переключателя модулей STATISTICA откройте модуль Cluster Analysis (Кластерный Анализ). Высветите название модуля и далее нажмите кнопку Switch to (Переключиться в) либо просто дважды щелкните мышью по названию модуля Cluster Analysis. На экране появится стартовая панель модуля (рис.1) Clustering Method (методы кластерного анализа): Joining (tree clustering) (иерархические агломеративные методы или древовидная кластеризация), K - means clustering (метод К средних), Two-way joining (двувходовое объединение). Разберем каждый из этих методов.

Рис.1. Стартовая панель модуля методов кластерного анализа Порядок выполнения работы 3.1. В качестве объекта исследования рассматриваются несколько серверов предприятия N. 3.2. Ознакомление с данными, приведенными в таблице (для варианта указанного преподавателем): 3.2.1. Запустите программу STATISTICA. 3.2.2. В появившемся меню выберите пункт «Basic Statistics and Tables». 3.2.3. Откройте файл Lab_х.STA - меню «File», пункт «Open Data...» 3.2.4. В появившейся таблице в столбцах показаны месяцы (TIME_xx), в течение которых велся мониторинг информационной безопасности на предприятии N. 3.3. Провести расчет величины математического ожидания, дисперсии, минимального и максимального значения количества атак для различных типов атак, отчётных периодов (месяцев) и серверов. 3.3.1. Для столбцов: Выделите таблицу. В меню “Edit” выберите “Block Stats/Columns” à “Mean” – математическое ожидание. проделайте то же самое для “SD's” - дисперсия, “Max's” - максимальное значение, “Min's” - минимальное значение. 3.3.2. Для строк: Проделайте то же самое и для “Block Stats/Rows”, только при этом следунт выделять не все поле данных, а сначала для колонок атак, а затем для колонок месяцев. Для появившихся колонок выберите правильный формат предоставления данных. 3.4. Построение графиков отдельных видов атак и нескольких типов атак с использованием гистограмм. Построение графиков закона распределения использования трафика. Для построения двумерных графиков необходимо воспользоваться в меню “Graphs” пунктами “Stats 2D Graphs” à “Histograms” и “Stats 2D Graphs” à “Bar/Column Plots…”. Для построения трёхмерных графиков необходимо воспользоваться в меню “Graphs” пунктом “Stats 2D Sequential Graphs” à “Raw Data Plots…”. 3.5. Кластерный анализ Необходимо произвести обработку данных методом древовидной кластеризации с использованием Евклидового расстояния и методом одиночной связи. Произвести повторную кластеризацию используя другие меры расстояния и правила объединения. Сравнить результаты.

3.5.1. Объединение (древовидная кластеризация) В диалоговом окне Clustering Method или в меню Analysis выбрать пункт Joining (tree clustering). В появившемся диалоговом окне Clustering Analysis: Joining (tree clustering) необходимо настроить следующие параметры: Variables. После нажатия этой кнопки появиться диалоговое окно, содержащее список всех столбцов таблицы. Необходимо выбрать столбцы, значения которых будут анализироваться. Input Data. Выпадающий список позволяет выбрать тип анализируемых данных из двух значений: -Raw Data. Анализируются столбцы таблицы, выбранные в пункте Variables. (т.е. возможен анализ как по времени, так и по типам атак). -Distance Matrix. Анализируется готовая матрица расстояний, в отличие от предыдущего значения, где матрица расстояний формируется на основе выбранных столбцов. Необходимо установить Raw Data. Cluster. Выпадающий список позволяет выбрать расположение анализируемых данных из двух значений: -Variables (columns). Производиться кластеризация объектов для выбранных столбцов. -Cases (rows). Производиться кластеризация объектов для выбранных строк. - Amalgamation (linkage) Rules. Выпадающий список позволяет выбрать правила объединения или связи анализируемых данных из значений, описанных выше. Distance Measures. Выпадающий список позволяет выбрать меры расстояния анализируемых данных из значений, описанных выше. 3.5.2. Двувходовое объединение Необходимо произвести кластеризацию данных методом двухвходового объединения для значения коэффициента преобразования равному 0. Произвести повторную кластеризацию, используя другие коэффициенты преобразования (Threshold Value). Сравнить результаты. В диалоговом окне Clustering Method или в меню Analysis выбрать пункт Two-way joining. В появившемся диалоговом окне Clustering Analysis: Two-way joining необходимо настроить следующие параметры: Variables. После нажатия этой кнопки появиться диалоговое окно, содержащее список всех столбцов таблицы. Необходимо выбрать столбцы, значения которых будут анализироваться. Threshold Value. В этой области выбирается коэффициент масштаба, на который делятся меры расстояния между объектами в кластерах. Можно выбрать следующие значения: -User Defined. Значение коэффициента масштаба устанавливается пользователем. -Computed from data. Значение коэффициента масштаба определяется массивом данных автоматически. Содержание отчета Отчёт должен содержать: 4.1. Таблицы с результатами статистической обработки данных (математическое ожидание, дисперсия и т.д.); 4.2. Графики изменения числа атак во времени (скриншоты); 4.3. Дендрограммы, полученные с помощью кластерного анализа (скриншоты). ЛАБОРАТОРНАЯ РАБОТА 2 Теоретические сведения Пример использования методологии Исследование анализа риска по предложенной методологии проводилось в организации General Electric Energy. Она имеет фрагментированную организационную структуру, работает в нескольких странах, включая Испанию, Германию, США, Данию и Китай. Процессы и операции очень неоднородны. Кроме того, технические отделы не имеют общей сети. Информационная безопасность очень важна в данной организации.

Однородная информационная инфраструктура необходима для защиты новых технологий, данных о доходах, а также для улучшения коммуникации и увеличения производительности. Она соединяет связанные бизнес-процессы в единый монолитный процесс. Для того чтобы с самого начала запланировать систему безопасности в организации проводился анализ информационных рисков по предложенной методологии. Это исследование представляет собой всесторонний анализ рисков собственных активов, уязвимостей и угроз, порожденных бизнес-процессами. Три матрицы, которые связывают активы с уязвимостями, угрозами и средствами управления в организациях, представлены в таблицах 4, 5 и 6 соответственно. Таблица 4 представляет собой матрицу уязвимостей, которая связывает уязвимость системы с воздействиями/активами организации. Для построения матрицы была вычислена относительная важность активов/воздействий. Например, успешность бизнеса зависит от его способности развить и защитить новые технологии; поэтому, они высоко оценивается. Основываясь на активах, была определена ключевая уязвимость, связанная с каждым активом/воздействием, и воздействие уязвимости на активах/воздействиях было добавлено к таблице. Таблица 4 - Матрица уязвимостей для General Electric Energy

Данные в матрице уязвимости были соединены и сортированы для того, чтобы определить относительную важность уязвимости. Так как внешние хакеры должны проникнуть через брандмауэр, чтобы получить доступу к конфиденциальной информации, брандмауэр занимает первое место в матрице уязвимости. Кроме того, в General Electric Energy филиалы сильно распределены, поэтому передача данных, оцениваются высоко. Совокупные данные об уязвимостях были добавлены к матрице угроз наряду с угрозами, соответствующими уязвимостям. Матрица 5 выглядит следующим образом:

Таблица 5 - Матрица угрозы для General Electric Energy

Таблица 6 показывает матрицу контроля, в которую были добавлены совокупные данные об угрозах из матрицы угрозы и соответствующие им средства управления. Относительное воздействие различных средств управления на угрозы было также определено, учитывая субъективные суждения, после чего данные были занесены в таблицу и расположены по приоритетам. Эта информация, вместе со стоимостью средств управления используется для планирования безопасности. Результаты этого анализа и совокупные данные из матриц будут использоваться во время интеграции производственных процессов и для выбора программного обеспечения и аппаратных средств.

Таблица 6 - Матрица средств контроля для General Electric Energy

Порядок выполнения работы 1. Ознакомиться с теоретической частью. 2. Выберите объект исследования в соответствии с вариантом, указанным преподавателем: · таможенное управление; · коммерческий банк; · налоговая полиция; · учебное заведение; · вычислительный центр предприятия; · административный корпус предприятия; · производственное предприятие. 3. Требуется оценить риски информационной безопасности в организации с использованием матричного подхода. 4. Проанализировать полученные результаты и изменения, которые следует ввести в ИС для снижения риска до приемлемого уровня. Содержание отчета по лабораторной работе Отчет по лабораторной работе должен содержать: 1. Задание, назначенное преподавателем. 2. Анализ информационных рисков рассматриваемого предприятия. 3. Выводы по проделанной работе.

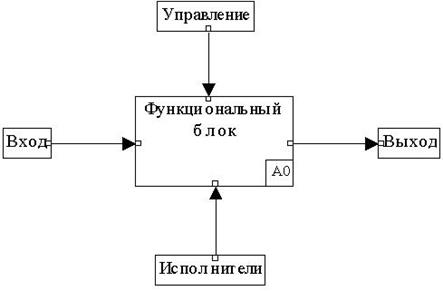

ЛАБОРАТОРНАЯ РАБОТА 3 Теоретические сведения 2.1. Методика построения функциональной модели. Методология IDEF0 (более известная как методология SADT-Structure Analysis and Design Technique) предназначена для представления функций системы и анализа требований к системам и является одной из самых известных и широко используемых методологий проектирования. В терминах IDEF0 система представляется в виде комбинации блоков и дуг. Блоки используются для представления функций системы и сопровождаются текстами на естественном языке. Дуги представляют множества объектов(как физических, так и информационных) или действия, которые образуют связи между функциональными блоками. Место соединения дуги с блоком определяет тип интерфейса. Управляющие выполнением функции данные входят в блок сверху, в то время как информация, которая подвергается воздействию функции, показана с левой стороны блока; результаты выхода показаны с правой стороны. Механизм (человек или автоматизированная система), который осуществляет функцию, представляется дугой, входящей в блок снизу (рис. 1).

Рис. 1. Функциональная диаграмма

В основе методологии IDEF0 лежат следующие правила: 1. Функциональный блок (или Функция) преобразует Входы в Выходы (т.е. входную информацию в выходную), Управление определяет, когда и как это преобразование может или должно произойти Исполнители непосредственно осуществляют это преобразование. 2. С дугами связаны надписи (или метки) на естественном языке, описывающие данные, которые они представляют. 3. Дуги показывают, как функции между собой взаимосвязаны, как они обмениваются данными и осуществляют управление друг другом. 4. Выходы одной функции могут быть Входами, Управлением или Исполнителями для другой. 5. Дуги могут разветвляться и соединяться. 6. Функциональный блок, который представляет систему в качестве единого модуля, детализируется на другой диаграмме с помощью нескольких блоков, соединенных между собой интерфейсными дугами. 7. Эти блоки представляют основные подфункции (подмодули) единого исходного модуля. 8. Данная декомпозиция выявляет полный набор подмодулей, каждый из которых представлен как блок, границы которого определены интерфейсными дугами. 9. Каждый из этих подмодулей может быть декомпозирован подобным же образом для более детального представления. Пример построения функциональной модели A-0 (рис.2) и А0 (рис.3).

Рис.2. Пример построения функциональной модели A-0

Рис.3. Пример построения функциональной модели A0

Порядок выполнения работы 1. В качестве объектов системного моделирования приниматься несколько типов предприятий и подсистемы защиты в соответствии с вариантом указанным преподавателем. Варианты предприятий: · коммерческий банк; · учебное заведение; · медицинское учреждение (больница, поликлиника); · большой магазин (супермаркет); · небольшая производственная фирма (например, ателье); · административное здание крупного предприятия; · фирма по разработке программного обеспечения; · промышленное предприятие; · почтовое отделение; · предприятие питания; · торговый комплекс; · другой вариант по согласованию с преподавателем. Подсистемы защиты: · система физической защиты; · инженерно-техническая система защиты (от утечек через ПЭМИН и др.) · организационная защита; · система видеонаблюдения; · защита ЛВС; · другой вариант по согласованию с преподавателем. 2. Постройте функциональные модель A-0, A0, а также A1-A3 (т.е. три уровня вложенности) для основного производственного процесса на рассматриваемом предприятии. 3. Постройте информационную модель A0 для основного производственного процесса для выбранного варианта предприятия. 4. Определить степень важности различных подсистем защиты данного предприятия. Для выбранного варианта составить таблицу, содержащую следующие колонки: · наименование подсистемы защиты; · степень важности для данного предприятия; · комментарий, поясняющий выбранную степень важности. 5. Построить функциональные модели A-0, A0, A1-A3 (т.е. три уровня вложенности) для одной из наиболее значимых для данного предприятия подсистем защиты. 6. Указать отличительные особенности при построении такого рода подсистемы защиты для данного типа предприятий. 7. Построить информационную модель для системы защиты данного предприятия. 8. Сделать выводы по проделанной работе. Содержание отчета Отчёт должен содержать: 1. Функциональные модели A-0, A0, A1-A3 для основного производственного процесса рассматриваемого предприятия. 2. Информационную модель A0 для основного производственного процесса рассматриваемого предприятия. 3. Таблицу, поясняющую степень значимости отдельных подсистем защиты для данного вида предприятий. 4. Функциональные модели A-0, A0, A1-A3 для выбранной для рассмотрения подсистемы защиты. 5. Информационную модель A0 для выбранной для рассмотрения подсистемы защиты. 6. Выводы по проделанной работе. ЛАБОРАТОРНАЯ РАБОТА 4 Теоретические сведения Заключительные положения В тех случаях, когда определенная политика безопасности описывает сложную информационную систему и систему защиты информации, предназначенную для выполнения наиболее ответственных операций (таких как, например, электронные денежные переводы), она может быть разделена на две составляющие: - внутренний регламент работы подразделений (групп, администраторов), отвечающих за выполнение наиболее важных административных функций (например, выдача и обслуживание электронных сертификатов Инфраструктуры публичных ключей); - политику, непосредственно отражающую требования к пользователям и процессам, а также описания процедур работы и взаимодействия всех участников информационного обмена. В этом случае внутренний регламент может содержать подробное описание тех правил и требований, которые должны выполнять ответственные подразделения (ИТ-служба, Департамент информационной безопасности или Служба безопасности предприятия) в процессе выполнения своих функций. Такой регламент может быть необходим для демонстрации надежности наиболее важных и ответственных элементов инфраструктуры информационной безопасности. Это особенно важно в том случае, если предприятие осуществляет информационный обмен с внешними контрагентами (и, в частности, клиентами) и демонстрация надежности внутренних процедур сервисов информационной безопасности может обеспечить расширение бизнеса и повышение эффективности отдельных операций. В некоторых случаях объем таких документов (политик, регламентов) может достигать нескольких десятков страниц (как правило, не более 100-150 страниц). Документы такого размера, как правило, составляются в тех случаях, когда может понадобиться их использование в судебных процессах для установления степени вины и ответственности различных участников процедур информационного обмена. В том случае, если отдельные политики представляют собой сложные объемные документы, изобилующие юридическими и техническими терминами, они могут сопровождаться дополнительным документом, кратко раскрывающим основные требования и положения для большинства пользователей. Такой документ должен иметь относительно небольшой объем (например, не более двух страниц) и содержать описание наиболее важных аспектов предмета политики: практически важные ограничения, ответственность и основные правила, знание которых необходимо для повседневной деятельности. К числу документов на среднем и нижнем уровне детализации, помимо собственно политик безопасности, можно отнести также юридическое заключение, формально подтверждающее, что все меры информационной безопасности, предпринимаемые на предприятии, соответствуют требованиям действующего законодательства и/или стандартов. Порядок выполнения работы 1. Изучить теоретический материал и примеры политики информационной безопасности (ИБ). 2. Разработайте проект политики ИБ для вашего варианта модели организации (см. Приложение). При этом следует акцентировать внимание на следующих аспектах: · цели политики ИБ; · основные принципы; · на кого будет распространяться эта политика; · выделение групп пользователей; · выделение основных видов информационных ресурсов; · определение уровней доступа (атрибутов безопасности) к информации: - открыто (О); - конфиденциально (К); - секретно (С); - совершенно секретно (СС); - особая важность (ОВ); · определение политики в отношении паролей, в частности: - повторяемость/неповторяемость паролей; - количество паролей, хранимое системой; - максимальный срок действия пароля; - минимальный срок действия пароля; - минимальная длина пароля; - соответствие требованиям сложности; - параметры блокировки учетных записей (пороговое значение блокировки, время блокировки, сброс счетчика блокировки); · определение политики в отношении доступа к ресурсам сети Internet, в частности: - использование доступа к сети Internet в личных целях; - ведение «белого» или «черного» списка сайтов; - временной интервал доступа сети Internet; - объем скачиваемой и загружаемой информации

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2020-12-09; просмотров: 642; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 13.59.188.23 (0.016 с.) |