Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Router(config-if)# ip access-group #ACL inСодержание книги

Поиск на нашем сайте

чи для вихідного з інтерфейсу трафіка Router(config-if)# ip access-group #ACL оut тут #ACL - номер списку. Приклади елементів розширеного ACL: Дозволити SMTP отовсюди на хост Router(config)# access-list 111 permit tcp any host 172.17.11.19 eq 25 Дозволить telnet ото всюди на хост Router(config)# access-list 111 permit tcp any host 172.17.11.19 eq 23 Розширений ACL дозволяє дуже тонко настроїти права доступу.

Іменовані ACL До іменованих ACL звертаються по імені, а не по номеру, що дає наглядність і зручність для обігу. Для створення іменованого ACL є команда Router(config)# ip access-list extended ACL_name і далі слід надати команди для створення елементів саме цього списку Router(config-ext-nacl)# permit|deny IP_protocol source_IP_address wildcard_mask [protocol_information] destination_IP_address wildcard_mask [protocol_information] [log] Для завершення створення списку слід дати команду exit. Ім’я іменованого списку відчутно до регістра. Команди для створення іменованого списку аналогічні командам для створення елементів нумерованого списку, але сам процес створення відмінний. Повинні використовувати ключове слово ip перед головним ACL оператором і тим самим увійти в режим конфігурації саме для цього іменованого списку. У цьому режимі почніть з ключових слів permit чи deny і не повинні вводити access-list початку кожного рядка. Прив’язка іменованого ACL до інтерфейсу здійснюється командою Router(config)# interface type [slot_#]port_# Router(config-if)# ip access-group ACL_name in|out ACL обробляються зверху вниз. Найбільше часто повторюваний трафік повинен бути обробленим на початку списку. Як тільки оброблюваний пакет задовольняє елементу списку, обробка цього пакета припиняється. Стандартні ACLs слід поміщати ближче до точки призначення, де трафік повинен фільтруватися. Вихідні (out) розширені ACLs слід поміщати як найближче до джерела фільтруємих пакетів, а вхідні слід поміщати ближче до точки призначення, де трафік повинен фільтруватися. Іменований ACLs дозволяє себе редагувати. Для цього слід набрати команду, яка була використана для його створення Router(config)# ip access-list extended ACL_name За допомогою клавіш з вертикальними стрілками знайти рядок списку для зміни. Змінити його, використовуючи горизонтальні стрілки. Нажати введення. Новий рядок додасться в кінець списку. Старий рядок не знищиться. Для її знищення слід ввести no на початку рядка. Для редагування числових ACLs слід його знищіти и створить заново або змінить список офлайн и загрузить в пристрій за допомогою TFTP (в симуляторі из rtr файлу).

Практична частина. 1. Завантажте в симулятор топологію, відображену на рис. 4.2.

Рис. 4.2 Учбова мережа.

Призначте адреси інтерфейсам (маска 255.255.255.240) відповідно табл. 4.1. Не забудьте на DCE пристрої послідовного з’єднання додати синхронізацію.

Таблиця 4.1 Адреси мережі на рис. 4.2.

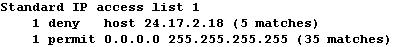

Здійсніть конфігурацію RIP маршрутизації Для Router1 Router1(config)# router rip Router1(config- router)# network 24.0.0.0 На Router2 Router2(config)# router rip Router2(config- router)# network 24.0.0.0 и на Router4 Router3(config)# router rip Router3(config- router)# network 24.0.0.0 Перевірте свою мережу за допомогою команди ping і, зокрема, що можете пінгувати інтерфейс Ethernet0 (24.17.2.2) маршрутизатора Router2 з маршрутизатора Router 4 Router4# ping 24.17.2.2 Створить стандартний список доступу, який не дозволить пінгувати маршрутизатор Router2 з маршрутизатора Router4. Для цього блокуємо єдиний адрес 24.17.2.18 маршрутизатора Router 4 і розв’яжемо інший трафік. Список створить на маршрутизаторі Router2 командами Router2(config)# access-list 1 deny 24.17.2.18 0.0.0.0 Router2(config)# access-list 1 permit 0.0.0.0 255.255.255.255 Застосуйте список к інтерфейсу Ethernet маршрутизаторі Router2 Router2(config)# interface Ethernet0 Router2(config-if)# ip access-group 1 in Перевіримо, що список доступу запущено. Для цього перегляньте працюючу конфігурацію Router2# show running-config Також подивиться, що список застосовано до інтерфейсу, використовуючи команду show ip interface. Знайдіть у виведеній інформації з рядка Inbound access list is 1. Router2# show ip interface Команда show access-lists покаже уміст створеного списку доступу. Router2# show access-lists

Відзначить, що host 24.17.2.18 тотожно 24.17.2.18 0.0.0.0. Тепер при спробі пінгувати інтерфейс Ethernet0 (24.17.2.2) роутера Router2 з роутера Router4 Router4# ping 24.17.2.2

Отримати рядок “UUUUU”, який зазначає, що список доступу працює коректно. 2. Створить й завантажити в симулятор топологію на рис. 4.3.

Рис. 4.3 Учбова мережа.

Призначте адреси інтерфейсам (маска 255.255.255.0) відповідно табл. 4.2.

Таблиця 4.2 Адреси мережі на рис. 4.3.

Здійсніть конфігурацію OSPF маршрутизації.

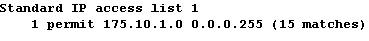

Для Router1 Router1(config)# router ospf 1 Router1(config- router)# network 160.10.1.0 0.0.0.255 area 0 Router1(config- router)# network 175.10.1.0 0.0.0.255 area 0 Для Router2 Router2(config)# hostname router2 Router2(config)#i nterface Ethernet0 Router2(config)# ip address 160.10.1.2 255.255.255.0 Router2(config)# router ospf 1 Router2(config- router)# network 160.10.1.0 0.0.0.255 area 0 Для Router3 Router3(config) # router ospf 1 Router3(config- router)# network 175.10.1.0 0.0.0.255 area 0 Router3(config- router)# network 180.10.1.0 0.0.0.255 area 0 Для Router4 Router4(config)# router ospf 1 Router4(config- router)# network 180.10.1.0 0.0.0.255 area 0 Для перевірки пропінгуйте крайні точки Router2#ping 180.10.1.2 Router4#ping 160.10.1.2 Створить стандартний список доступу для фільтрації трафіка, що приходить на інтерфейс ethernet0 маршрутизатора Router1 і дозволяє трафік від підмережі 175.10.1.0 (Router3) і блокує трафік від інших пристроїв. Router1(config)# access-list 1 permit 175.10.1.0 0.0.0.255 Перевірте, що він створився Router1# show access-list

Приєднати список як вхідний до інтерфейсу Ethernet 1 Router1(config)# interface Ethernet1 Router1(config-if)# ip access-group 1 in Перевірте приєднання командою Router1# show runnig-config Перевірте зв’язок між Router3 і Router2 і між Router4 і Router2. Router3# ping 160.10.1.2 Router4# ping 160.10.1.2 Зв’язок між Router3 і Router2 повинен бути, а між Router4 і Router2 - ні. Змінить список доступу й дозволити трафік від підмережі 180.10.1.0 (Router3) і блокує трафік від інших пристроїв. Router1(config)# no access-list 1 Router1(config)# access-list 1 permit 180.10.1.0 0.0.0.255 Перевірте, що він змінився Router1# show access-list

Перевірте зв’язок між Router3 і Router2 і між Router4 і Router2. Router3# ping 160.10.1.2 Router4# ping 160.10.1.2 Зв’язок між Router4 Router2 повинен бути, а між Router3 Router2 - ні. 3. Здійснить і перевірити конфігурацію IP для мережі на рис. 4.1 і застосуйте OSPF для організації динамічної маршрутизації. Для маршрутизатора Router 1 Router1(config)# router ospf 1 Router1(config-router)# network 2.2.2.0 0.0.0.255 area 0 Router1(config-router)# network 1.1.1.0 0.0.0.255 area 0 Router1(config-router)# network 10.1.1.0 0.0.0.127 area 0 Для маршрутизатора Router 2 Router2(config)# router ospf 1 Router2(config-router)# network 10.1.1.128 0.0.0.127 area 0 Router2(config-router)# network 15.1.1.0 0.0.0.255 area 0 Router2(config-router)# network 2.2.2.0 0.0.0.255 area 0 Перевірити працездатність мережі: для цього ви повинні з будь-якого пристрою пінгувати будь-який інтерфейс. Або простіше: усі комп’ютери A, B, C, D, PC5 повинні взаємно попарно пінгуватися. Створити список доступу з теоретичної частини 3.1 На маршрутизатора Router 1 створити список доступу Router1(config)# access-list 2 deny 10.1.1.128 0.0.0.127 Router1(config)# access-list 2 permit host 15.1.1.5 Router1(config)# access-list 2 deny 15.1.1.0 0.0.0.255 Router1(config)# access-list 2 permit 0.0.0.0 255.255.255.255 і застосуйте його до інтерфейсу Ethernet0 як вихідний Router1(config)# interface Ethernet0 Router1(config-if)# ip access-group 2 out Створити скриншот результату виконання команди router1# show access-list Попарно пропінгуйте A, B, C, PC5, D. У результаті повинна вийти наступна матриця доступу (див. табл. 4.3) Таблиця 4.3 Матриця доступу.

Подивиться, що політика безпеки з теоретичної частини повністю реалізована.

3.2 Видалить ACL з інтерфейсу е0 і застосуйте як вхідний до інтерфейсу s0 Router1(config)# interface Ethernet0 Router1(config-if)# no ip access-group 2 out Router1(config-if)# int s0 Router1(config-if)# ip access-group 2 in

Попарно пропінгуйте A, B, C, PC5, D. У результаті повинна вийти наступна матриця доступу (див. табл. 4.4)

Таблиця 4.4 Матриця доступу.

Подивиться, що тепер трафік між мережами 10.1.1.0/25 и 10.1.1.128/25 заборонено. Заборонено також трафік між мережею 10.1.1.0/25 і мережею 15.1.1.0/24 за винятком комп’ютера С з адресою 15.1.1.5. 4. EACL. Використайте топологію й конфігурацію пункту 1 цієї лабораторної роботи Скасуйте конфігурацію доступу, зроблену в у пункті 1 Router2(config)# no access-list 1 deny 24.17.2.18 0.0.0.0 Router2(config)# no access-list 1 permit 0.0.0.0 255.255.255.255 Застосуйте список до інтерфейсу Ethernet0 Router2 Router2(config)# interface Ethernet0 Router2(config-if)# no ip access-group 1 in Дозволити заходить на Router1 телнетом на його дві інтерфейси з паролем Router1 Router1(config)# line vty 0 4 Router1(config-line)# login Router1(config-line) password router1 EACL буде робити пару різних речей. Перше дозволити тільки телнет з підмережі послідовного з’єднання 24.17.2.16/240 для входу на Router1 Router1(conf)# access-list 101 permit tcp 24.17.2.16 0.0.0.15 any eq telnet log Опція log змусить маршрутизатор показувати вихід при спрацьовуванні списку доступу. Друге - дозволити на маршрутизаторі Router1 весь трафік з Ethernet підмережі 24.17.2.0/240 Router1(conf)# access-list 102 permit ip 24.17.2.0 0.0.0.15 any Перевірити установку списків Router1# show access-list

Тепер застосуйте списки до інтерфейсів для вхідних пакетів Router1(conf)# interface Serial0 Router1(conf-if)# ip access-group 101 in Router1(conf-if)# interface Ethernet0 Router1(conf-if)# ip access-group 102 in Для перевірки, що EACL присутні на інтерфейсах, використовувати команду Router1# show running-config чи Router1# show ip interface Перевірте функціонування EACL. Приєднайтесь до Router4 і спробуйте безуспішно пропінгувати інтерфейс Serial0 на Router1 Router4# ping 24.17.2.17 EACL номер 101 блокував ping. Але повинен дозволити telnet Router4# telnet 24.17.2.17 Успішно. Введіть пароль router1. Промпт Router4# зміниться на Router1>. Натисніть одночасно ctrl-shift-x і потім 6, поверніться на Router4. Про спрацьовування EACL 101 на Router1 вкаже лог:

Подивиться номер сесії і роз’єднайте телнет з’єднання Router4# show sess Router4# disconnect 1 Приєднатися до Router2 і подивиться, чи можемо пропінгувати інтерфейс Serial0 на Router4. Router2# ping 24.17.2.18 Чому невдало? Пакет стартує в Router2, іде через Router1 (про спрацьовування EACL 102 на Router1 покаже лог

) і приходить на Router4. На Router4 він переформується і відсилається назад до Router1. Коли Router4 переформує пакет, адресу джерела стає адресою одержувача й адреса одержувача стає адресою джерела. Коли пакет приходить на інтерфейс Serial0 на Router1 він відкидається, тому що його адреса джерела дорівнює IP-адресі інтерфейсу Serial0 на Router4 24.17.2.17, а тут дозволено лише tcp. Приєднайтеся до Router2 і подивиться, чи можемо пропінгувати інтерфейс Ethernet0 на Router1. Router2# ping 24.17.2.1 Успішно. Аналогічно й для телнета Router2# telnet 24.17.2.1 EACL працюють успішно. Про спрацьовування EACL 102 на Router1 покаже лог.

Подивиться, що лог так само постійно показує RIP відновлення

5. Іменовані ACL Скасуйте на Router1 прив’язку EACL до інтерфейсів Router1(conf)# interface Serial0 Router1(conf-if)# no ip access-group 101 in Router1(conf-if)# interface Ethernet0 Router1(conf-if)# no ip access-group 102 in і скасуйте на Router1 EACL Router1(conf)# no access-list 101 Router1(conf)# no access-list 102 Поставте завдання заборонити по усій мережі лише пінги від Router4 на Router2. Список доступу можна розташувати і на Router1 і на Router2. Хоча рекомендують розташовувати ACL ближче до джерела (для скорочення трафіка), у цьому прикладі розташувати іменований список з ім’ям deny_ping на Router2. Router2(config)# ip access-list extended deny_ping Router2(config-ext-nacl)# deny icmp 24.17.2.18 0.0.0.0 24.17.2.2 0.0.0.0 log Router2(config- ext-nacl)# permit ip any any log Перша команда вказує, що створюється іменований розширений список доступу с ім’ям deny_ping. Друга команда вказує на заборону ICMP трафіка з адресою джерела строго 24.17.2.18 і адресою одержувача строго 24.17.2.2. Третя команда дозволяє інший IP трафік. Перевірте створення списку Router2# show access-list

Все правильно, бачимо в першому рядку просто іншу форму подання команди deny icmp 24.17.2.18 0.0.0.0 24.17.2.2 0.0.0.0 log. Застосуйте список для вхідного трафік а інтерфейсу Ethernet0 на Router2 Router2(conf)# interface Ethernet0 Router2(conf-if)# ip access-group deny_ping in Приєднайтесь до Router4 й пропінгуйте Router2 Router4# ping 24.17.2.2 Невдача. Приєднайтесь до Router1 і подивитесь Router2 Router1# ping 24.17.2.2 Успіх. Приєднайтесь до Router2 і подивитесь на два окремих лог-повідомлення: перше про заборону пінга від Router4 і друге про дозвіл пінга від Router1

6. Розглянемо більше складні питання розширених списків доступу. Створити топологію за рис. 4.4. Використовувати комутатори моделі 1912. Маршрутизатор Router1 - моделі 805. Маршрутизатор Router2 - моделі 1605. Призначте IP-адреси маршрутизаторам згідно табл. 4.5.

Таблиця 4.5 Адреси маршрутизаторів мережі на рис. 4.4.

і комп’ютерам згідно табл. 4.6.

Таблиця 4.6 Адреси комп’ютерів мережі на рис. 4.4.

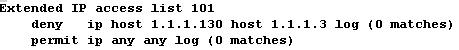

На Router1 і Router2 конфігуруйте RIP Router(config)# Router rip Router(config-Router)# network 1.0.0.0 Інтерфейси усіх пристроїв повинні пінгуватися із усіх пристроїв. 6.1. Список доступу мережа-мережа. Створить список, який дозволяє трафік від локальної мережі комп’ютерів PC4 і PC5 у локальну мережу комп’ютера PC1 і забороняє трафік від локальної мережі комп’ютерів PC2 і PC3 у локальну мережу комп’ютера PC1. Коли трафік приходить від Router2 до Router1, то слід помістити список доступу на інтерфейс serial0 Router1 для вхідного трафіка Router1(conf)# access-list 100 permit ip 1.1.1.0 0.0.0.127 1.1.3.0 0.0.0.255 log Router1(conf)# access-list 100 permit ip 1.1.2.0 0.0.0.255 any log Перша команда безпосередньо вирішує поставлене завдання, а друга дозволяє широкомовлення RIP протоколів. Перевірте створення списку

Router1# show access-list

Застосуйте список доступу до інтерфейсу. Router1(conf)# interface Serial0 Router1(conf-if)#i p access-group 100 in

Рис. 4.4 Мережа для самостійної роботи.

Для тестування списку доступу, спробуйте пропінгувати PC1 від PC2, PC3, PC4 і PC5. PC# Ping 1.1.3.2 Для PC2 і PC3 пінги не підуть. Для PC4 і PC5 пінги підуть. Список доступу працює. Подивиться логи на Router1

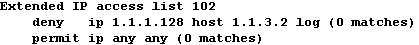

6.2. Список доступу хост-хост. Створити на Router2 список доступу, який блокує доступ до PC5 тільки з PC2. Контролювати спроби доступу можна по логам на Router2. Router2(conf)# access-list 101 deny ip 1.1.1.130 0.0.0.0 1.1.1.3 0.0.0.0 log Router2(conf)# access-list 101 permit ip any any Перевірте створення Router2# show access-list

Застосуйте список доступу до fast Ethernet інтерфейсу Router2 Router2(conf)# interface FastEthernet0/0 Router2(conf-if)# ip access-group 101 in Приєднайтесь до PC2 і перевірте, що не можете пінгувати PC5 PC2# Ping 1.1.1.3 На Router2 з’явиться лог

Приєднайтеся до PC3 і перевірте, що можете пінгувати PC5. PC3# Ping 1.1.1.3 На Router2 з’явиться лог

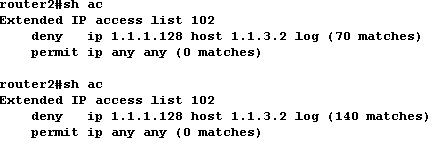

6.3. Список доступу мережа-хост. Спочатку видалить попередні списки доступу з інтерфейсів Router1 і Router2. Router1(conf)# interface Serial0 Router1(conf-if)# no ip access-group 100 in і Router2(conf)# interface FastEthernet0/0 Router2(conf-if)# no ip access-group 102 in Створить розширений список доступу, який блокує весь трафік до PC1 з локальної мережі комп’ютерів PC2 і PC3. Тому що блокується весь трафік, то буде використано IP протокол. Router2(conf)# access-list 102 deny ip 1.1.1.128 0.0.0.127 1.1.3.2 0.0.0.0 log Router2(conf)# access-list 102 permit ip any any Перевірте створення Router2# show access-list

Застосуйте список до вихідного трафік у на інтерфейсі Serial0 Router2 Router2(conf)# interface Serial0 Router2(conf-if)# ip access-group 102 out Для перевірки списку спробуйте пропінгувати PC1 (1.1.3.2) з PC2 і PC3. Пінги не пройдуть. Симулятор чомусь не дає лог на консолі Router2. Але ефект можете побачити так

Дивиться, що після кожного невдалого пінга кількість відсліджених (matches) пакетів зростає.

Контрольні питання 1. Що таке ACL? 2. Яка адреса є критерієм для дозволу/заборони пакета? 3. Де застосовуються ACL? 4. Як задати елемент ACL і що таке інверсна маска? 5. Як роутер обробляє елементи ACL? 6. Який елемент завжди неявно є присутнім в ACL? 7. Як ACL застосувати до інтерфейсу й потім його скасувати? 8. Чим відрізняється вхідний ACL від вихідного? 9. Де в мережі рекомендується розміщати ACL? 10. Якими трьома командами можна перевірити вміст ACL і прив’язку до інтерфейсу. 11. Що фільтрують розширені ACL? 12. Яку додаткову функціональність маютьрозширені ACL у порівнянні зі стандартними? 13. Чи можливо, використовувати розширені ACL, накласти обмеження на трафік до певного TCP/IP службі? 14. Опишіть процедуру створення іменованого ACL. 15. Як відредагувати конкретний рядок у числовому ACL? 16. Як відредагувати конкретний рядок в іменованому ACL? 17. Чим відрізняються формати команд для введення елементів числового й іменованого ACL?

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2016-04-18; просмотров: 404; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 216.73.216.33 (0.008 с.) |

.

. .

.