Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Сеть Файстеля. Значение для криптографии. Вариации. Свойства.Содержание книги

Похожие статьи вашей тематики

Поиск на нашем сайте Билет №1 Сеть Файстеля. Значение для криптографии. Вариации. Свойства. Сеть Фе́йстеля (конструкция Фейстеля) — один из методов построения блочных шифров. Сеть представляет собой определённую многократно повторяющуюся (итерированную) структуру, называющуюся ячейкой Фейстеля. При переходе от одной ячейки к другой меняется ключ, причём выбор ключа зависит от конкретного алгоритма. Операции шифрования и расшифрования на каждом этапе очень просты, и при определённой доработке совпадают, требуя только обратного порядка используемых ключей. Шифрование при помощи данной конструкции легко реализуется как на программном уровне, так и на аппаратном, что обеспечивает широкие возможности применения. Большинство современных блочных шифров используют сеть Фейстеля в качестве основы. Альтернативой сети Фейстеля является подстановочно-перестановочная сеть. Простое описание

Шифрование Рассмотрим случай, когда мы хотим зашифровать некоторую информацию, представленную в двоичном виде вкомпьютерной памяти (например, файл) или электронике, как последовательность нулей и единиц.

Расшифрование

Расшифровка информации происходит так же, как и шифрование, с тем лишь исключением, что ключи идут в обратном порядке, то есть не от первого к N-ному, а от N-го к первому. Алгоритмическое описание

где Результатом выполнения

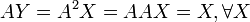

Небольшим изменением можно добиться и полной идентичности процедур шифрования и расшифрования. Одно из преимуществ такой модели — обратимость алгоритма независимо от используемой функции Математическое описание Инволюция[4] — взаимно-однозначное преобразование, которое является обратным самому себе. Рассмотрим на примере: Пусть X — входной блок, а A — некоторое инволютивное преобразование, Y — результат. При однократном применении преобразования к входному блоку получится: Пусть входной блок X=(L, R) состоит из двух подблоков (L и R) равной длины. Определим два преобразования Докажем их инволютивность:

Рассмотрим сам процесс шифрования. Определим X как входное значение. Пусть Расшифрование ведётся применением всех преобразований в обратном порядке. В силу инволютивности каждого из преобразований обратный порядок даёт исходный результат:

Достоинства:

Недостатки:

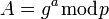

Описание алгоритма Предположим, существует два абонента: Алиса и Боб. Обоим абонентам известны некоторые два числа g и p, которые не являются секретными и могут быть известны также другим заинтересованным лицам. Для того, чтобы создать неизвестный более никому секретный ключ, оба абонента генерируют большие случайные числа: Алиса — число a, Боб— число b. Затем Алиса вычисляет значение[5] (1):

и пересылает его Бобу, а Боб вычисляет (2):

Пример Ева — криптоаналитик. Она читает пересылку Боба и Алисы, но не изменяет содержимого их сообщений[7].

Алгоритм Диффи-Хеллмана так же может быть использован при шифровании с открытым ключом. В этом случае общая схема остаётся аналогичной приведённой выше, но с небольшими отличиями. Алиса не передаёт значения p, g и A Бобу напрямую, а публикует их заранее в качестве своего открытого ключа. Боб выполняет свою часть вычислений, после чего шифрует сообщение симметричным алгоритмом, используя K в качестве ключа, и передает шифротекст Алисе вместе со значением B. На практике, алгоритм Диффи-Хеллмана не используется таким образом. В данной области доминирующим алгоритм с открытым ключом является RSA. Это больше обусловлено в силу коммерческих выгод, так как именно RSA был создан центр сертификации. К тому же алгоритм Диффи-Хеллмана не может быть использован при подписании сертификатов[6]. Билет №1 Сеть Файстеля. Значение для криптографии. Вариации. Свойства. Сеть Фе́йстеля (конструкция Фейстеля) — один из методов построения блочных шифров. Сеть представляет собой определённую многократно повторяющуюся (итерированную) структуру, называющуюся ячейкой Фейстеля. При переходе от одной ячейки к другой меняется ключ, причём выбор ключа зависит от конкретного алгоритма. Операции шифрования и расшифрования на каждом этапе очень просты, и при определённой доработке совпадают, требуя только обратного порядка используемых ключей. Шифрование при помощи данной конструкции легко реализуется как на программном уровне, так и на аппаратном, что обеспечивает широкие возможности применения. Большинство современных блочных шифров используют сеть Фейстеля в качестве основы. Альтернативой сети Фейстеля является подстановочно-перестановочная сеть. Простое описание

Шифрование Рассмотрим случай, когда мы хотим зашифровать некоторую информацию, представленную в двоичном виде вкомпьютерной памяти (например, файл) или электронике, как последовательность нулей и единиц.

Расшифрование

Расшифровка информации происходит так же, как и шифрование, с тем лишь исключением, что ключи идут в обратном порядке, то есть не от первого к N-ному, а от N-го к первому. Алгоритмическое описание

где Результатом выполнения

Небольшим изменением можно добиться и полной идентичности процедур шифрования и расшифрования. Одно из преимуществ такой модели — обратимость алгоритма независимо от используемой функции Математическое описание Инволюция[4] — взаимно-однозначное преобразование, которое является обратным самому себе. Рассмотрим на примере: Пусть X — входной блок, а A — некоторое инволютивное преобразование, Y — результат. При однократном применении преобразования к входному блоку получится: Пусть входной блок X=(L, R) состоит из двух подблоков (L и R) равной длины. Определим два преобразования Докажем их инволютивность:

Рассмотрим сам процесс шифрования. Определим X как входное значение. Пусть Расшифрование ведётся применением всех преобразований в обратном порядке. В силу инволютивности каждого из преобразований обратный порядок даёт исходный результат:

Достоинства:

Недостатки:

|

||

|

Последнее изменение этой страницы: 2017-02-21; просмотров: 1395; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 216.73.216.220 (0.017 с.) |

) и «правый» (

) и «правый» ( ).

). в зависимости от раундового ключа

в зависимости от раундового ключа  , после чего он складывается по модулю 2 с «правым подблоком»

, после чего он складывается по модулю 2 с «правым подблоком»  , который будет половиной входных данных для следующего раунда, а «левый подблок»

, который будет половиной входных данных для следующего раунда, а «левый подблок»  (см. схему), который будет другой половиной.

(см. схему), который будет другой половиной. и т. д.) по какому-либо математическому правилу, где N — количество раундов в заданном алгоритме.

и т. д.) по какому-либо математическому правилу, где N — количество раундов в заданном алгоритме.

— номер раунда)

— номер раунда)

,

, — некоторая функция, а

— некоторая функция, а  — ключ

— ключ  -го раунда.

-го раунда. раундов является

раундов является  . Но обычно в

. Но обычно в  и

и  не производится, что позволяет использовать ту же процедуру и для расшифрования, просто инвертировав порядок использования раундовой ключевой информации:

не производится, что позволяет использовать ту же процедуру и для расшифрования, просто инвертировав порядок использования раундовой ключевой информации:

,

, , при применении преобразования к результату предыдущего преобразования получится:

, при применении преобразования к результату предыдущего преобразования получится:  .

. (шифрование ключом K) и

(шифрование ключом K) и  (перестановка подблоков). Введём обозначения:

(перестановка подблоков). Введём обозначения:

. Таким образом

. Таким образом  , следовательно G — инволюция.

, следовательно G — инволюция. .

. — преобразование с ключом

— преобразование с ключом  , а

, а  — выходное значение после i-го раунда. Тогда преобразование на i+1-м раунде можно записать в виде

— выходное значение после i-го раунда. Тогда преобразование на i+1-м раунде можно записать в виде  , кроме первого, где

, кроме первого, где  . Следовательно, выходное значение после m раундов шифрования будет

. Следовательно, выходное значение после m раундов шифрования будет  . Можно заметить, что на последнем этапе не обязательно выполнять перестановку T.

. Можно заметить, что на последнем этапе не обязательно выполнять перестановку T. . Достоинства и недостатки

. Достоинства и недостатки , умножение по модулю

, умножение по модулю  (1)

(1) (2)

(2)