Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Списки доступа ACL. Настройка статического и динамического NATСодержание книги

Поиск на нашем сайте

A | версия для печати < Лекция 8 || Лекция 9: 1 234 || Лекция 10 > Ключевые слова: маршрутизатор, ACL, список, интерфейс, таблица, IP, диапазон, адрес, права, доступ, FTP, NAT, network address, translation, трансляция, Интернет, ресурс, локальная сеть, dynamic, PAT, сеть, isp, Internet, service, provider, провайдер, пул, маска, связь, port address, алгоритм Списки доступа (access-lists) используются в целом ряде случаев и являются механизмом задания условий, которые роутер проверяет перед выполнением каких-либо действий. Маршрутизатор проверяет каждый пакет и на основании вышеперечисленных критериев, указанных в ACL определяет, что нужно сделать с пакетом, пропустить или отбросить. Типичными критериями являются адреса отправителя и получателя пакета, тип протокола. Каждый критерий в списке доступа записывается отдельной строкой. Список доступа в целом представляет собой набор строк с критериями, имеющих один и тот же номер (или имя). Порядок задания критериев в списке существенен. Проверка пакета насоответствие списку производится последовательным применением критериев из данного списка (в том порядке, в котором они были введены). Пакет, который не соответствует ни одному из введенных критериев будет отвергнут. Для каждого протокола на интерфейс может быть назначен только один список доступа. Как пример ниже приведена таблица списка управления доступом по умолчанию:

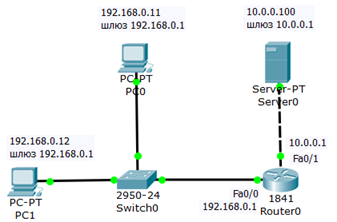

Без ACL - по умолчанию при создании конечной точки ей все разрешено. Разрешить - при добавлении одного или нескольких диапазонов "разрешения" все остальные диапазоны по умолчанию запрещаются. Только пакеты из разрешенного диапазона IP -адресов смогут достичь конечной точки виртуальной машины. Запретить - при добавлении одного или нескольких диапазонов "запретить" все другие диапазоны трафика по умолчанию разрешаются. Сочетание разрешения и запрета - можно использовать сочетание правил "разрешить" и "запретить", чтобы указать вложенный разрешенный или запрещенный диапазон IP -адресов. Рассмотрим два примерастандартных списков: # access-list 1 permithost 10.0.0.10 - разрешаем прохождение трафика от узла 10.0.0.10. # access-list 2 deny 10.0.1.0 0.0.0.255 - запрещаем прохождение пакетов из подсети 10.0.1.0/24. Практическая работа 9-1. Создание стандартного списка доступа Списки доступа бывают нескольких видов: стандартные, расширенные, динамические и другие. В стандартных ACL есть возможность задать только IP адрес источника пакетов для их запретов или разрешений. На рис. 9.1 показаны две подсети: 192.168.0.0 и 10.0.0.0.

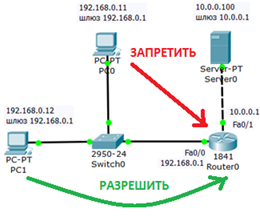

Постановка задачи Требуется разрешить доступ на сервер PC1 с адресом 192.168.0.12, а PC0 c адресом 192.168.0.11 – запретить (рис. 9.2).

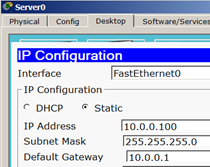

Соберем данную схему и настроим ее. Настройку PC1 и PC2 выполните самостоятельно. Настройка R0 Интерфейс 0/0 маршрутизатора1841 настроим на адрес 192.168.0.1 и включим следующими командами: Router>enRouter#conf tRouter (config)#intfa0/0Router (config-if)#ip addr 192.168.0.1 255.255.255.0Router (config-if)#no shutRouter (config-if)#exitВторой интерфейс маршрутизатора (порт 0/1) настроим на адресом 10.0.0.1 и так же включим: Router (config)#intfa0/1Router (config-if)#ip addr 10.0.0.1 255.255.255.0Router (config-if)#no shutНастройкасервера Настройки сервера приведены на рис. 9.3.

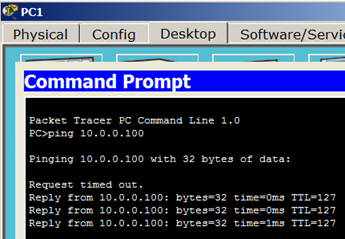

Диагностика сети Проверяем связь ПК из разных сетей (рис. 9.4).

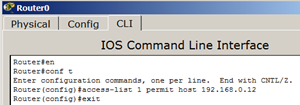

Приступаем к решению задачи Правило запрета и разрешения доступа будем составлять с использованием стандартных списков доступа (ACL). Пока не задан список доступа на интерфейсе всё разрешено (permit). Но, стоит создать список, сразу действует механизм "Всё, что не разрешено, то запрещено". Поэтому нет необходимости что-то запрещать (deny) – указываем что разрешено, а "остальным – запретить" подразумевается автоматически. По условиям задачи нам нужно на R0 пропустить пакеты с узла 192.168.0.12 на сервер (рис. 9.5).

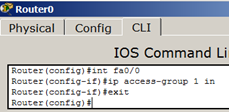

Применяется данное правило на интерфейс в зависимости от направления (PC1 расположен со стороны порта Fa0/0) – рис. 9.6. Эта настройка означает, что список доступа (правило с номером 1) будет действовать на интерфейсе fa0/0 на входящем (in) от PC1 направлении.

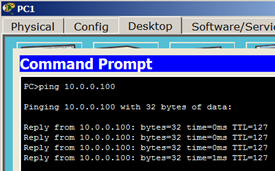

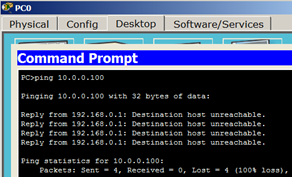

Примечание Входящий трафик (in) — этот тот, который приходит на интерфейс извне. Исходящий (out) — тот, который отправляется с интерфейса вовне. Список доступа вы можете применить либо на входящий трафик, тогда неугодные пакеты не будут даже попадать на маршрутизатор и соответственно, дальше в сеть, либо на исходящий, тогда пакеты приходят на маршрутизатор, обрабатываются им, доходят до целевого интерфейса и только на нём обрабатываются. Как правило, списки применяют на входящий трафик (in). Проверяем связь ПК с сервером (рис. 9.7 и рис. 9.8).

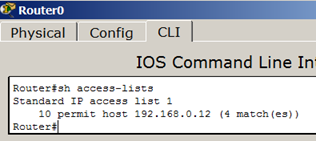

Давайте посмотрим ACL (рис. 9.9).

Рабочая сеть данного примера представлена Примечание Теперь, предположим, нужно добавить новый узел, например, PC2 с адресом 192.168.0.13 в раздел "разрешённых". Пишем команду Router (config)#access-list 1 permithost 192.168.0.13. Теперь адреса192.168.0.12 и 192.168.0.13 могут общаться с сервером, в 192.168.0.11 – нет. А для отмены какого-либо правила – повторяем его с приставкой "no". Тогда это правило исключается из конфигурации. Например, если выполнить команду Router (config-if)#noipaccess-group 1 in, то ACL будет отменен и снова все ПК могут пинговать сервер.

Лекция 9:

|

||||||||||||

|

Последнее изменение этой страницы: 2021-05-11; просмотров: 174; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 52.14.140.108 (0.007 с.) |

файлом task-9-1.pkt.

файлом task-9-1.pkt.