Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Команды для проверки работы динамического NATСодержание книги

Поиск на нашем сайте

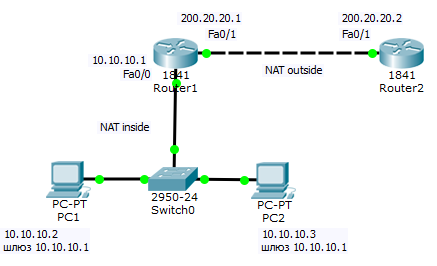

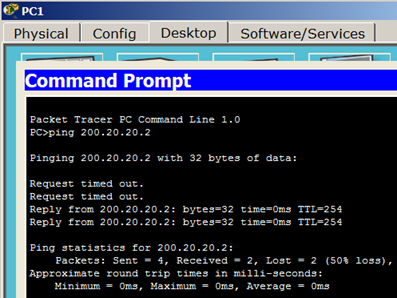

Проверим связь PC1 и R2 (рис. 9.32).

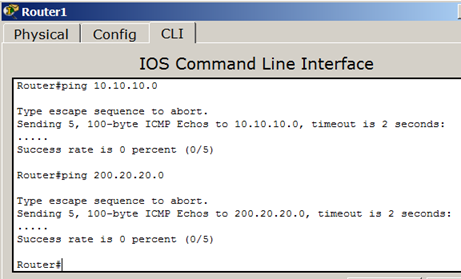

Проверим, что R1 видит соседние сети (рис. 9.33).

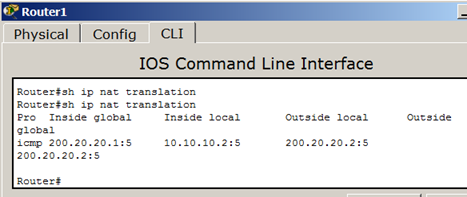

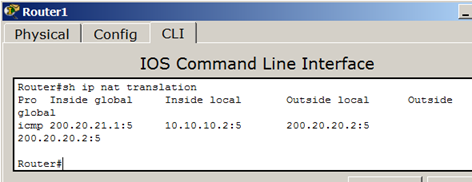

Проверим механизм работы динамического NAT: для этого выполним одновременно (параллельно) команды ping и showipnattranslations (рис. 9.34).

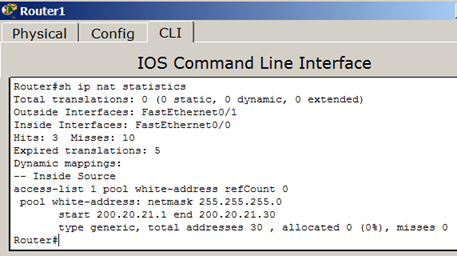

Командой showipnatstatistics выведем статистику по NAT преобразованиям (рис. 9.35).

Из иллюстрации видим, что локальным адресам соответствует пул внешних адресов от 200.20.21.1 до 20.20.21.30. Рабочая сеть данного примера прилагается к курсу в виде файла Практическая работа 9-4-2. Динамический NAT Overload: настройка PAT (маскарадинг) PAT (PortAddress Translation) - отображает несколько локальных (частных) ip -адресов в глобальный ip - адрес, используя различные порты (рис. 9.36).

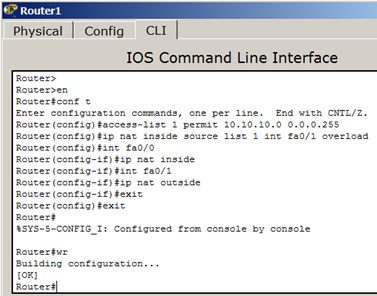

Рассмотрим алгоритм нашей работы по шагам. Шаг 1. Настройка списка доступа, соответствующего внутренним частным адресам R1(config)# access-list 1 permit 10.10.10.0 0.0.0.255Шаг 2. Настройкатрансляции R1(config)# ipnat inside source list 1 interface fastethernet 0/1 overloadШаг 3. Настройка внутреннего интерфейса в отношение NAT R1(config)# interface fastethernet 0/0R1(config-if)# ipnat insideШаг 4. Настройка NAT наинтерфейсе R1(config)# interface fastethernet 0/1R1(config-if)# ipnat outsideНиже дан полный листинг команд по конфигурированию R1 (рис. 9.37).

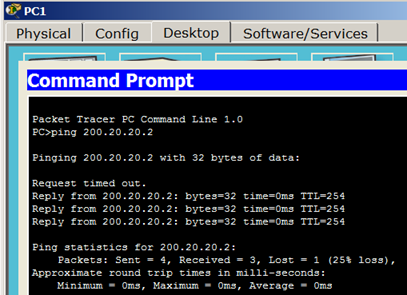

Команды для проверки работы маскарадинга (PAT) Проверим связь PC1 и R2 (рис. 9.38).

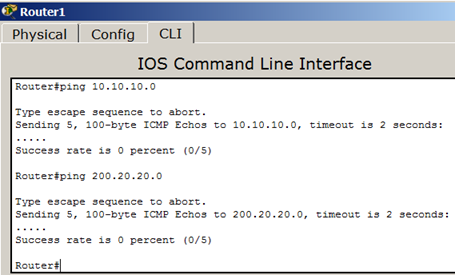

Проверим, что R1 видит соседние сети (рис. 9.39).

Проверим механизм работы динамического NAT: для этого выполним одновременно (параллельно) команды ping и showipnattranslations (рис. 9.40).

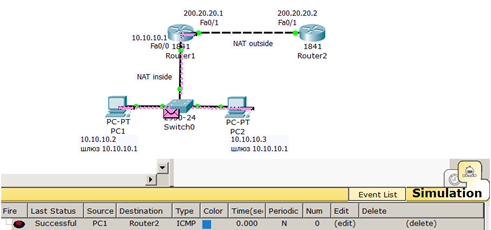

Проверим работу сети в режиме симуляции (рис. 9.41).

Рабочая сеть данного примера прилагается к курсу в виде

Лекция 10: Беспроводные сети A | версия для печати < Лекция 9 || Лекция 10: 1 2 || Лекция 11 > Ключевые слова: ключ, пароль, доступ, информация, Wi-Fi, WPA, WPA2, WEP, маршрутизатор, адаптер, модуль, сеть, связь Беспроводная сеть WEP Создание новой беспроводной сети начинается непосредственно с конфигурации точки доступа - беспроводного маршрутизатора (роутера) подключения к ней компьютеров и другого беспроводного оборудования. Классический способ настройки такой: вначале производится подключение к точке доступа оборудования, а затем нужно задать вручную имя беспроводной сети и ключ безопасности. В этой лекции и далее мы рассмотрим различные варианты беспроводных сетей и способы их настройки в программе CPT. Ключ безопасности беспроводной сети - уникальный код (пароль), который закрывает доступ к вашей сети. При этом важен не столько сам ключ, сколько тип шифрования. Дело в том, что вся информация, которая протекает между роутером и ПК шифруется. И если вы ввели неправильный ключ, то ваше устройство просто не сможет раскодировать ее. Это сделано для повышения безопасности. Стоит отметить, что на сегодняшний день существует три типа шифрования Wi-Fi подключений: WPA. WPA2. WEP. Новый термин WEP (WiredEquivalentPrivacy) — алгоритм для обеспечения безопасности сетей Wi-Fi. Используется для обеспечения защиты, передаваемых данных

|

||||

|

Последнее изменение этой страницы: 2021-05-11; просмотров: 145; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 13.59.5.179 (0.009 с.) |

task-9-5.pkt

task-9-5.pkt