Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Определение безусловно стойкой системы шифрования, утверждение о необходимых условиях существования безусловно стойкой системы.

ИдеальныеКС обладают тем свойством, что если ключ не известен, то знание криптограммы Ене дает никаких преимуществ, и лучшим способом их дешифрования без знания ключа является простое угадывание сообщения. Строгое математическое определение идеальных КСдля любых (i,j)имеет вид

где P(Mi|Ej)- условная вероятность того, что именно сообщение Мi былозашифровано криптограммой Еj; Р(Мi) - априорная (при неизвестной криптограмме) вероятность присутствия сообщения Mi. Эквивалентное определениеможно записать так:

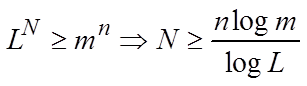

(гдеI(Ej,Mi)- шенноновская информация в криптограмме Ejо сообщении Mi). Необходимое условие существования безусловно стойкой системы: Число возможных ключей, используемых в ИКС, должно быть не меньше числа сообщений, которые нужно зашифровать на этих ключах. Доказательство: По определению ИКС должно выполняться условие:

Пусть

В связи с возможностью однозначной дешифровки все ключи, ведущие от разных сообщений к одной криптограмме, должны быть разными. Отсюда и следует утверждение теоремы о том, что число ключей должно быть равно или более числа возможных сообщений.

Система шифрования называется вычислительно стойкой (ВССШ), если вскрытие такой системы возможно, но даже наилучший алгоритм вскрытия требует необозримо большого времени или необозримо большой памяти устройств, с помощью которых проводится криптоанализ.

1. Сложностью алгоритма дешифрования; 2. Быстродействием вычислительных устройств, осуществляющих дешифрование

Сложность алгоритмов криптоанализа должна соответствовать сложности решения сложной задачи. Основные подходы к криптоанализу:

1) Частота встречи символа;

2) Частота появления буквы на определенной позиции; 3) Частота появления слов из определенного числа символов И т.п.

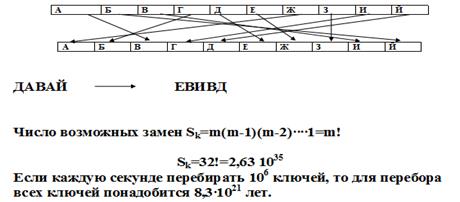

Шифр замены, его свойства. Шифр простой замены, простой подстановочный шифр, моноалфавитный шифр — класс методов шифрования, которые сводятся к созданию по определённому алгоритму таблицы шифрования, в которой для каждой буквы открытого текста существует единственная сопоставленная ей буква шифр-текста. Само шифрование заключается в замене букв согласно таблице. Для расшифровки достаточно иметь ту же таблицу, либо знать алгоритм, по которой она генерируется.

Шифром колонной замены называется шифр с алфавитом открытых сообщений Zm,, совпадающим с алфавитом шифрованных сообщений и ключевым множеством K. Таким образом, шифр колонной замены, заключается в применении к знакам открытого текста подстановок из симметрической группы порядка мощности алфавита открытых сообщений. При этом каждая подстановка выбирается в зависимости от ключа и предыдущих знаков открытого текста.

Свойства шифра замены. 1. Если все замены в таблице замен равновероятны и взаимонезависимы, то система шифрования, использующая данный способ, будет безусловно стойкой. 2. В отличие от способа гаммирования, реализация данного способа шифрования более сложна, что определяется необходимостью построения управляемого узла перестановки с m выходами. 3. При шифровании методом замены не происходит размножение ошибок, возникающих в канале связи из-за помех. 4. Перекрытие шифра, т е. шифрование одной и той же таблицей разных сообщений, не приводит к простому и однозначному дешифрованию, как в способе гаммирования. Однако стойкость способа снижается, т. к. повторяющиеся замены дают возможность проведения криптоанализа на основе частот повторения букв криптограммы.

Блоковым шифром называется такая криптосистема, в которой каждый новый блок открытого сообщения преобразуется в блок криптограммы по одному и тому же правилу, определяемому алгоритмом шифрования и ключом. По такому же принципу выполняется и процедура дешифрования.

Согласно принципу Керхгоффа, алгоритмы шифрования и дешифрования полностью известны криптоаналитику. Неизвестен лишь ключ, который используется как для шифрования, так и для дешифрования. Одинаковые блоки сообщений Мi и Мj всегда преобразуются в одинаковые блоки криптограмм Ei и Ej. Если это свойство является нежелательным, то используют другую модификацию того же самого блокового алгоритма шифрования Принципы построения блоковых шифров состоят в том, что в алгоритме блокового шифра необходимо использовать: а) подстановки (нелинейные преобразования коротких частей (под блоков блокового шифра); б) перестановки символов в блоках; в) итерирование операций (а) и (б) (т. е. многократное повторение их с разными ключами).

Схема Файстеля. Для упрощения процедур шифрования и дешифрования используется схема Файстеля, основанная на следующих принципах: а) каждый текущий блок делится на две равные части - левую Li и правую Ri, где i - параметр итерации (раунда); б) способ формирования следующих «половинок» блоков из предыдущих, определяется, как показано на рис. 3.3, где ki - ключ i-гo раунда.

Представим это преобразование в аналитической форме: Li= Ri-1, Ri =Li-l + f(Ri-1, ki), где f(•) - нелинейная функция от двух аргументов, в которой нелинейность определяется, например, таблицей.

Особености схемы Фейстеля:

1) Обратимость процедуры шифрования оказывается возможной, когда функция /(•) в схеме не обязательно является обратимой. 2) Обе половины блока постоянно меняются местами и поэтому, несмотря на кажущуюся несимметричность, они шифруются с одинаковой стойкостью.

|

||||||

|

Последнее изменение этой страницы: 2016-12-30; просмотров: 794; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.227.228.95 (0.008 с.) |

, из которого следует

, из которого следует

некоторая криптограмма, которая может появиться в ИКС, т.е.

некоторая криптограмма, которая может появиться в ИКС, т.е. Тогда из (2.5) получаем, что

Тогда из (2.5) получаем, что  для любого Mi

для любого Mi