Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

В 1. Свойства информации как объекта защиты.Содержание книги

Похожие статьи вашей тематики

Поиск на нашем сайте

В 1. Свойства информации как объекта защиты. Объектом защиты информации является вычислительные системы, сети и телекоммуникации, т.е. компьютерная система (КС) или автоматизированная система обработки данных (АСОД) объекта, ее связи с другими удаленными КС, а также средства общения людей (коммуникации). В работах, посвященных защите информации (ЗИ) в автоматизированных информационных системах (АИС), до последнего времени использовался термин АСОД, который все чаще заменяется термином КС. Что же понимается под этим термином? Компьютерная система - это комплекс аппаратных и программных средств (сосредоточенный или распределенный), предназначенный для автоматизированного сбора, хранения, обработки, передачи и получения информации. В ряду с термином "информация" применительно к КС часто используют термин "данные". Обусловлено это тем, что до сих пор нет четкого понимания сходства и различия этих терминов.

В 2. Основные положения концепции защиты информации. «Концепция обеспечения безопасности информации в автоматизированной системе организации» (далее - Концепция) определяет систему взглядов на проблему обеспечения безопасности информации в АС организации, и представляет собой систематизированное изложение целей и задач защиты, основных принципов построения, организационных, технологических и процедурных аспектов обеспечения безопасности информации в АС. Основные положения и требования Концепции распространяются на все структурные подразделения организации, в которых осуществляется автоматизированная обработка подлежащей защите информации, а также на подразделения, осуществляющие сопровождение, обслуживание и обеспечение нормального функционирования АС. Концепция является методологической основой для: формирования и проведения единой политики в области обеспечения безопасности информации в АС; принятия управленческих решений и разработки практических мер по воплощению политики безопасности информации и выработки комплекса согласованных мер нормативно-правового, технологического и организационно-технического характера, направленных на выявление,отражение и ликвидацию последствий реализации различных видов угроз безопасности информации; координации деятельности структурных подразделений при проведении работ по созданию, развитию и эксплуатации АС с соблюдением требований обеспечения безопасности информации; разработки предложений по совершенствованию правового, нормативного, методического, технического и организационного обеспечения безопасности АС. Правовой основой Концепции должны являться Конституция Российской Федерации. Гражданский и Уголовный кодексы, законы, указы, постановления, другие нормативные документы действующего законодательства Российской Федерации, документы Государственной технической комиссии при Президенте Российской Федерации (Гостехкомиссии России), Федерального агентства правительственной связи и информации при Президенте Российской Федерации (ФАПСИ) и других нормативных документов, регламентирующих вопросы защиты информации в АС. При разработке Концепции должны учитываться основные принципы создания комплексных систем обеспечения безопасности информации, характеристики и возможности организационно-технических методов и современных аппаратно- программных средств защиты и противодействия угрозам безопасности информации, а также текущее состояние и перспективы развития информационных технологий. Основные положения Концепция должны базироваться на качественном осмыслении вопросов безопасности информации и не концентрировать внимание на экономическом (количественном) анализе рисков и обосновании необходимых затрат на защиту информации. Положения Концепции предусматривают существование в рамках проблемы обеспечения безопасности информации в АС двух относительно самостоятельных направлений, объединенных единым замыслом: защита информации от утечки по техническим каналам и защита информации в автоматизированных системах от несанкционированного доступа. В Концепции информационной безопасности должны быть отражены следующие вопросы: • характеристика АС организации, как объекта информационной безопасности (объекта защиты): • назначение, цели создания и эксплуатации АС организации • структура, состав и размещение основных элементов ас организации, информационные связи с другими объектами • категории информационных ресурсов, подлежащих защите • категории пользователей ас организации, режимы использования и уровни доступа к информации • интересы затрагиваемых при эксплуатации ас организации субъектов информационных отношений; • уязвимость основных компонентов АС организации • цели и задачи обеспечения информационной безопасности организации и основные пути их достижения (решения задач системы защиты) • перечень основных опасных воздействующих факторов и значимых угроз информационной безопасности: • внешние и внутренние воздействующие факторы, угрозы безопасности информации и их источники • пути реализации непреднамеренных субъективных угроз безопасности информации в АС организации • умышленные действия сторонних лиц, зарегистрированных пользователей и обслуживающего персонала • утечка информации по техническим каналам • неформальная модель возможных нарушителей • подход к оценке риска в АС организации; • основные положения технической политики в области обеспечения безопасности информации АС организации • принципы обеспечения информационной безопасности организации; • основные меры и методы (способы) защиты от угроз, средства обеспечения требуемого уровня защищенности ресурсов АС: • организационные (административные) меры защиты • структура, функции и полномочия подразделения обеспечения информационной безопасности; • физические средства защиты • технические (программно-аппаратные) средства защиты • управление системой обеспечения безопасности информации • контроль эффективности системы защиты • первоочередные мероприятия по обеспечению безопасности информации АС организации • перечень нормативных документов, регламентирующих деятельность в области защиты информации • основные термины и определения

Рис. 1.3.1. Структура государственной системы защиты информации РФ В соответствии с Законом Российской Федерации "О федеральных органах правительственной связи и информации", к основным функциям Федерального агентства правительственной связи и информации при Президенте Российской Федерации (ФАПСИ) в рассматриваемой области относится: • осуществление координации деятельности по вопросам безопасности информационно-аналитических сетей, комплексов технических средств баз данных; • осуществление координации деятельности в области разработки, производства и поставки шифровальных средств и оборудования специальной связи, по обеспечению криптографической и инженерно-технической безопасности шифрованной связи. Федеральным законом от 03.04.95 г. N 40-ФЗ "Об органах Федеральной службы безопасности в Российской Федерации" к компетенции ФСБ в рассматриваемой области отнесены следующие вопросы: • участие в разработке и реализации мер по защите сведений, составляющих государственную тайну; • осуществление контроля за обеспечением сохранности сведений, составляющих государственную тайну, в государственных органах, воинских формированиях, на предприятиях, в учреждениях и организациях независимо от форм собственности; • осуществление мер, связанных с допуском граждан к сведениям, составляющим государственную тайну. Лицензирование Законодательство Российской Федерации предусматривает установление Правительством РФ порядка ведения лицензионной деятельности, перечня видов деятельности, на осуществление которых требуется лицензия, и органов, уполномоченных на ведение лицензионной деятельности. Деятельность в области защиты информации регулируются совместным решением Гостехкомиссии России и ФАПСИ от 27 апреля 1994 № 10, которым утверждено и введено в действие с 1 июня 1994 г. "Положение о государственном лицензировании деятельности в области защиты информации", а также закреплены за ними конкретные виды деятельности и области защиты информации (Приложение 1 к данному Положению).

В7. Система лицензирования и сертификации в области защиты информации. В 12.1 История криптографии Криптография — наука о защите информации от несанкционированного получения ее посторонними лицами. Сфера интересов криптографии — разработка и исследование методов шифрования информации. Хотя никто не знает, когда появилась тайнопись, но глиняная табличка, сделанная приблизительно 1500 лет до нашей эры, содержит один из самых ранних ее примеров. Она содержит закодированную формулу изготовления глазури для покрытия сосудов. Греки применяли коды по крайней мере с 475 года до нашей эры, а высшие слои в Риме использовали простые шифры в период царствования Юлия Цезаря. В начале нашей эры интерес к криптографии (также, как и к другим интеллектуальным занятиям) упал; единственными, кто иногда применял ее, были монахи. С наступлением эпохи возрождения искусство криптографии стало расцветать. Во времена Луи ХIV во Франции для правительственных сообщений использовалось шифрование, основанное на 587 произвольно набранных ключах.В ХIX веке два фактора способствовали развитию криптографии. Первым фактором были истории Эдгара Алана По такие, как "Золотой жук", в которых фигурируют закодированные сообщения и которые волновали воображение многих читателей. Вторым фактором явилось изобретение телеграфа и азбуки Морзе. Азбука Морзе была первым двоичным представлением (точка и тире) алфавита, которое получило широкое распространение. В первую мировую войну в ряде стран были разработаны "шифровальные машины", которые позволяют легко кодировать и декодировать текст, используя сложный шифр. С этого момента история криптография становится историей дешифрации кодов. До того, как для кодирования и декодирования стали использоваться механические устройства, сложные шифры применялись нечасто, так как требовали много времени и сил для кодирования и декодирования. Поэтому большинство кодов можно было расшифровать за относительно короткий промежуток времени. Однако, дешифрация стала гораздо более сложной, когда стали применяться шифровальные машины. Хотя современные компьютеры могли бы расшифровать эти коды относительно легко, но даже компьютеры не могут приблизиться к выдающемуся таланту Герберта Ядлея, который до сих пор считается самым выдающимся дешифровальщиком всех времен. Он расшифровал в 1915 году в свое свободное время дипломатический код США, а затем в 1922 году дипломатический код Японии, хотя он даже не знал японского языка. Во время второй мировой войны главный метод дешифровки кодов основывался на краже неприятельской дешифровальной машины, таким образом можно было избежать утомительного процесса расшифровки кодов. Фактически обладание службой Аллеса германской шифровальной машиной, что было не известно Германии, способствовало в оределенной степени исходу войны. С приходом компьютеров, особенно многопользовательских, необходимость в засекречивании информации и в недешифруемых кодах стала еще более острой. Необходимо не только защищать файлы, но и управлять доступом собственно к компьютеру. Было разработано множество методов шифрования файлов данных и алгоритм DES (Стандарт шифрования данных), принятый национальным бюро по стандартам, считается недоступным для расшифровки. Однако, DES труден для реализации и подходит не для всех случаев.

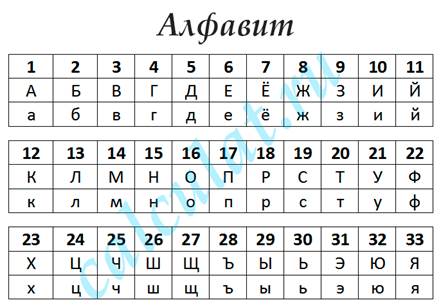

В 12.2 Шифр Цезаря шифр Цезаря один из самых простейших способов шифрования данных. Он использовался Цезарем еще до нашей эры для тайной переписки. И если предложить любому человеку придумать свой алгоритм шифровки, то он, наверняка, «придумает» именно такой способ, ввиду его простоты. Как шифровать Предположим, что мы хотим зашифровать слово Россия. Рассмотрим, как для этого можно использовать шифр Цезаря. Для начала, вспомним русский алфавит и пронумеруем буквы по-порядку.

Итак, наше слово Россия. Попробуем его зашифровать. Для этого нам нужно определиться с шагом шифрования. Шаг шифрования или сдвиг — это число, которое указывает на сколько позиций мы будем смещаться влево или вправо по алфавиту. Часто сдвиг называют ключом. Его можно выбрать произвольно. В нашем примере выберем шаг равный 7. Таким образом каждую букву шифруемого слова мы будем смещать вправо (в сторону конца алфавита) на 7 позиций. Буква Р у нас имеет номер 18. Прибавим к 18 наш шаг и получим 25. Значит в зашифрованном слове вместо буквы Р будет буква с номером 25 — Ч. Буква о превратится в букву х. Буква с — в ш и так далее. В итоге после шифрования слово Россия превратится в Чхшшпё. Р -> Ч о -> х с -> ш с -> ш и -> п я -> ё Задавая шаг шифрования можно зашифровать любой текст. Как расшифровать Во-первых, вы можете воспользоваться специально созданным калькулятором на этой странице. В поле для текста вводите зашифрованный текст, а наш сервис дешифрует его, используя все возможные варианты сдвига. На выходе вы получите все полученные результаты и вам останется только выбрать правильный. К примеру, у вас есть зашифрованный шифром Цезаря текст — «З шчхцж аьмцчн хлцчкнцен». Вставляем его в калькулятор и получаем варианты дешифрования, среди которого видим «Я помню чудное мгновенье» со сдвигом 24. Ну и, естественно, вы можете произвести дешифровку вручную. Но такая расшифровка займет очень много времени.

В 12.3 шифр Вижнера Шифр Виженера (фр. Chiffre de Vigenère) — метод полиалфавитного шифрования буквенного текста с использованием ключевого слова. Этот метод является простой формой многоалфавитной замены. Шифр Виженера изобретался многократно. Впервые этот метод описал Джован Баттиста Беллазо (итал. Giovan Battista Bellaso) в книге La cifra del. Sig. Giovan Battista Bellasо в 1553 году, однако в XIX веке получил имя Блеза Виженера, французского дипломата. Метод прост для понимания и реализации, он является недоступным для простых методов криптоанализа. Шифр Виженера это метод шифрования буквенного текста с использованием ключевого слова. Этот метод является простой формой многоалфавитной замены. Шифр Виженера изобретался многократно. Впервые этот метод описал Джованни-Баттиста Беллазо (Giovan Battista Bellaso) в книге La cifra del. Sig. Giovan Battista Bellasо в 1553 году, однако в 19 веке получил имя Блеза Виженера, швейцарского дипломата. Метод прост для понимания и реализации, он является недоступным для простых методов криптоанализа. Шифрование Квадрат Виженера или таблица Виженера, может быть использована для заширования и расшифрования. В шифре Цезаря каждая буква алфавита сдвигается на несколько позиций; например в шифре Цезаря при сдвиге +3, A стало бы D, B стало бы E и так далее. Шифр Виженера состоит из последовательности нескольких шифров Цезаря с различными значениями сдвига. Для зашифрования может использоваться таблица алфавитов, называемая квадрат Виженера. Применительно к латинскому алфавиту таблица Виженера составляется из строк по 26 символов, причём каждая следующая строка сдвигается на несколько позиций. Таким образом, в таблице получается 26 различных шифров Цезаря. На разных этапах кодировки шифр Виженера использует различные алфавиты из этой таблицы. На каждом этапе шифрования используются различные алфавиты, выбираемые в зависимости от символа ключевого слова. Например, предположим, что исходный текст имеет вид: ATTACKATDAWN Человек, посылающий сообщение, записывает ключевое слово("LEMON") циклически до тех пор, пока его длина не будет соответствовать длине исходного текста: LEMONLEMONLE Первый символ исходного текста A зашифрован последовательностью L, которая является первым символом ключа. Первый символ L шифрованного текста находится на пересечении строки L и столбца A в таблице Виженера. Точно так же для второго символа исходного текста используется второй символ ключа; т.е. второй символ шифрованного текста X получается на пересечении строки E и столбца T. Остальная часть исходного текста шифруется подобным способом. Пример</center Исходный текст: ATTACKATDAWN Ключ: LEMONLEMONLE Зашифрованный текст: LXFOPVEFRNHR Дешифрования Расшифрование производится следующим образом: находим в таблице Виженера строку, соответствующую первому символу ключевого слова; в данной строке находим первый символ зашифрованного текста. Столбец, в котором находится данный символ, соответствует первому символу исходного текста. Следующие символы зашифрованного текста расшифровываются подобным образом.

Из наблюдения за частотой совпадения следует:

В 12.4 шифрЭнигма Предшественницей современных криптографических машин была роторная машина, изобретенная в 1917 году Эдвардом Хеберном. Впоследствии она получила называние Энигма. Независимая промышленная версия была создана чуть позже берлинским инженером Артуром Кирхом. Промышленные образцы этой машины изготовляла фирма Siemens. Энигма вначале представляла собой четыре вращающихся на одной оси барабана, что обеспечивало более миллиона вариантов шифра простой замены, которые определялись текущим положением барабанов. На каждой стороне барабана по окружности располагались 25 электрических контактов (сколько букв в алфавите). Контакты с обеих сторон барабана соединялись попарно случайным образом 25 проводами, формировавшими замену символов. Колеса складывались вместе и их контакты, касаясь друг друга, обеспечивали прохождение электрических импульсов сквозь весь пакет колес. Перед началом работы барабаны поворачивались так, чтобы устанавливалось заданное кодовое слово – ключ. При нажатии клавиши и кодировании очередного символа правый барабан поворачивался на один шаг. После того, как барабан делал полный оборот, на один шаг поворачивался следующий барабан (как в счетчике электроэнергии). Таким образом получался ключ заведомо гораздо более длинный, чем текст сообщения. Например, в первом правом барабане провод от контакта, соответствующего букве U, присоединен к контакту буквы F на другой его стороне. Если же барабан поворачивался на одни шаг, то этот же провод соответствовал замене следующей за U буквы V на следующую за F букву G. Т.к. барабаны соприкасались контактами, то электрический импульс от нажатой клавиши с буквой исходного текста прежде чем достигал выхода претерпевал 4 замены: по одной на каждом барабане.

Дальнейшее усовершенствование этой машины сделало движение барабанов хаотичным, а их число увеличилось сначала до 5, а потом до 6. Все устройство могло поместиться в портфеле и было так просто, что обслуживалось обычными связистами. При моделировании машины Энигмы инженера Кирха на ЭВМ можно достичь хорошей устойчивости при сравнительной простоте программы. В чем же была слабость шифра? 1. Пять барабанов могли обеспечить около 100 миллионов ключей, что позволяло их перебрать на ЭВМ за день. Если использовать не 25 латинских символов, а 256 кодов ASCII и увеличить число барабанов, то сложность раскалывания шифра существенно возрастет. 2. Набор барабанов был ограничен и менялся редко, что вызывало охоту англичан за их экземплярами на подводных лодках. ЭВМ может для каждой шифровки использовать индивидуальные барабаны, генерируемые по ключу, что резко усложняет вскрытие шифра. 3. Можно сделать движение барабанов хаотичным, по случайной последовательности, вырабатываемой по ключу. Подсчитаем число ключей такого шифра, реализованного программно. Пусть длина периода программного генератора случайных чисел равна 224. Восемь барабанов, генерируемые с помощью этого генератора, дадут вместе 2192 вариантов ключа. Если учесть еще варианты псевдослучайной последовательности, управляющей движением барабанов, то получится цифра в 2216 вариантов ключа. Таким образом довольно просто получить устойчивый шифр при использовании программного генератора случайных чисел с периодом малой для криптографии длины. В13 Понятие подстановки. Математическая модель шифра подстановок. Примеры классических шифров подстановок.

Понятие подстановки Шифр подстановки – это метод шифрования, в котором элементы исходного открытого текста заменяются зашифрованным текстом в соответствии с некоторым правилом. Элементами текста могут быть отдельные символы (самый распространённый случай), пары букв, тройки букв, комбинирование этих случаев и так далее. В классической криптографии различают четыре типа шифра подстановки Одноалфавитный шифр подстановки (шифр простой замены) — шифр, при котором каждый символ открытого текста заменяется на некоторый, фиксированный при данном ключе символ того же алфавита. Однозвучный шифр подстановки похож на одноалфавитный за исключением того, что символ открытого текста может быть заменен одним из нескольких возможных символов. Полиграммный шифр подстановки заменяет не один символ, а целую группу. Примеры: шифр Плейфера, шифр Хилла. Полиалфавитный шифр подстановки состоит из нескольких шифров простой замены. Примеры: шифр Виженера, шифр Бофора, одноразовый блокнот. В качестве альтернативы шифрам подстановки можно рассматривать перестановочные шифры. В них, элементы текста переставляются в ином от исходного порядке, а сами элементы остаются неизменными. Напротив, в шифрах подстановки, элементы текста не меняют свою последовательность, а изменяются сами. Примеры классических шифров подстановок. Шифр подстано́вки каждый символ открытого текста заменяет нанекоторый другой. В классической криптографии различают четыре типа шифра подстановки: · Одноалфавитный шифр подстановки (шифр простой замены) — шифр, при котором каждый символоткрытого текста заменяется на некоторый, фиксированный при данном ключе символ того же алфавита. · Однозвучный шифр подстановки похож на одноалфавитный за исключением того, что символ открытоготекста может быть заменен одним из нескольких возможных символов. · Полиграммный шифр подстановки заменяет не один символ, а целую группу. Примеры: шифр Плейфера,шифр Хилла. · Многоалфавитный шифр подстановки состоит из нескольких шифров простой замены. Примеры: шифрВиженера, шифр Бофора, одноразовый блокнот.

В14. Математическая модель шифра перестановок. Маршрутные перестановки как пример шифра перестановок. В 1. Свойства информации как объекта защиты. Объектом защиты информации является вычислительные системы, сети и телекоммуникации, т.е. компьютерная система (КС) или автоматизированная система обработки данных (АСОД) объекта, ее связи с другими удаленными КС, а также средства общения людей (коммуникации). В работах, посвященных защите информации (ЗИ) в автоматизированных информационных системах (АИС), до последнего времени использовался термин АСОД, который все чаще заменяется термином КС. Что же понимается под этим термином? Компьютерная система - это комплекс аппаратных и программных средств (сосредоточенный или распределенный), предназначенный для автоматизированного сбора, хранения, обработки, передачи и получения информации. В ряду с термином "информация" применительно к КС часто используют термин "данные". Обусловлено это тем, что до сих пор нет четкого понимания сходства и различия этих терминов.

|

||||

|

Последнее изменение этой страницы: 2016-08-26; просмотров: 649; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.117.184.125 (0.014 с.) |