Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Кафедра Вычислительных систем и информатикиСодержание книги

Поиск на нашем сайте

Институт Водного Транспорта Кафедра Вычислительных систем и информатики Дисциплина: Информационно-коммуникационные системы и сети Заключительная лабораторная работа «Администрирование серверной операционной системы»

Выполнили: студенты гр. ИСа-31 Федькин Пётр, Зуева Дарья, Авдеенко Ангелина и Ломаткина Алёна

Проверил: профессор кафедры ВСиИ, к.т.н., Егоров А.Н.

Санкт-Петербург 2020

Оглавление ВВЕДЕНИЕ. 4 ПРИГОТОВЛЕНИЯ ДЛЯ ВЫПОЛНЕНИЯ ЛАБОРАТОРНОЙ РАБОТЫ.. 6 1. НАСТРОЙКА VMWARE WORKSTATION 16 И УСТАНОВКА WINDOWS SERVER 2019. 8 1.1 НАСТРОЙКА VMWARE WORKSTATION.. 8 1.2 ПЕРВИЧНАЯ НАСТРОЙКА WINDOWS SERVER 2019. 18 2. УПРАВЛЕНИЕ ПАРОЛЯМИ.. 24 2.1 НАСТРОЙКА ПОЛИТИКИ ПАРОЛЕЙ.. 24 3. СЕТЕВОЕ ПОДКЛЮЧЕНИЕ. 29 4. DNS – СИСТЕМА ДОМЕННЫХ ИМЁН.. 34 4.1 ТЕОРЕТИЧЕСКИЕ СВЕДЕНИЯ.. 34 4.2 УСТАНОВКА И НАСТРОЙКА РОЛИ.. 35 5. СЛУЖБА КАТАЛОГОВ ACTIVE DIRECTORY.. 45 5.1 ТЕОРЕТИЧЕСКИЕ СВЕДЕНИЯ.. 45 5.2 МОДЕЛИ УПРАВЛЕНИЯ БЕЗОПАСНОСТЬЮ... 45 5.2.1 МОДЕЛЬ «РАБОЧАЯ ГРУППА». 46 5.2.2 ДОМЕННАЯ МОДЕЛЬ. 47 5.3 НАЗНАЧЕНИЕ СЛУЖБЫ КАТАЛОГОВ ACTIVE DIRECTORY.. 48 5.3.1 ТЕРМИНОЛОГИЯ.. 50 5.4 ДОМЕН, ДЕРЕВО, ЛЕС.. 51 5.4.1 ОРГАНИЗАЦИОННЫЕ ПОДРАЗДЕЛЕНИЯ (ОП) 54 5.4.2 ГЛОБАЛЬНЫЙ КАТАЛОГ. 54 5.4.3 ИМЕНОВАНИЕ ОБЪЕКТОВ.. 54 5.5 ПЛАНИРОВАНИЕ ПРОСТРАНСТВА ИМЕН AD.. 55 5.5.1 ОДИН ДОМЕН, ОДНА ЗОНА DNS. 55 5.5.2 «РАСЩЕПЛЕНИЕ» ПРОСТРАНСТВА ИМЕН DNS. ОДНО ИМЯ ДОМЕНА, ДВЕ РАЗЛИЧНЫЕ ЗОНЫ DNS. 56 5.5.3 ПОДДОМЕН В ПРОСТРАНСТВЕ ИМЕН DNS ДЛЯ ПОДДЕРЖКИ ACTIVE DIRECTORY.. 58 5.5.4 ДВА РАЗЛИЧНЫХ ДОМЕНА DNS ДЛЯ ВНЕШНИХ РЕСУРСОВ И ДЛЯ ACTIVE DIRECTORY.. 58 5.5.5 ДОМЕН С ИМЕНЕМ ТИПА COMPANY.LOCAL. 59 5.6 РАЗВЁРТЫВАНИЕ ДОМЕНА.. 59 6. ПЕРЕМЕЩАЕМЫЕ ПРОФИЛИ.. 72 6.1 ПРОФИЛИ ГРУПП И ПОЛЬЗОВАТЕЛЕЙ.. 72 6.2 НАЗНАЧЕНИЕ ПРАВ ДОСТУПА.. 82 7. ГРУППЫ ДЛЯ ПРОФИЛЕЙ.. 87 7.1 ТЕОРЕТИЧЕСКИЕ СВЕДЕНИЯ.. 87 7.2 СОЗДАНИЕ ГРУППЫ.. 88 7.3 ДОБАВЛЕНИЕ ПРОФИЛЕЙ В СОЗДАННУЮ ГРУППУ.. 90 8. ПЕРЕНАПРАВЛЕНИЕ ПАПОК.. 93 8.1 ТЕОРЕТИЧЕСКИЕ СВЕДЕНИЯ.. 93 8.2 СОЗДАНИЕ ПЕРЕНАПРАВЛЕНИЯ.. 94 9. ПОЛЬЗОВАТЕЛИ И КЛИЕНТЫ.. 102 9.1 СОЗДАНИЕ КЛИЕНТСКОЙ ВИРТУАЛЬНОЙ МАШИНЫ.. 102 9.2 НАСТРОЙКА КЛИЕНТСКОЙ МАШИНЫ.. 104 9.4 НАСТРОЙКА СЕТЕВОГО ОБНАРУЖЕНИЯ И ДОСТУПА К ОБЩИМ ПАПКАМ 120 10. DHCP – ДИНАМИЧСКАЯ КОНФИГУРАЦИЯ УЗЛА.. 126 10.1 ТЕОРЕТИЧЕСКИЕ СВЕДЕНИЯ.. 126 10.2 УСТАНОВКА И НАCТРОЙКА DHCP-СЕРВЕРА.. 126 10.3 ДОПОЛНИТЕЛЬНЫЕ НАСТРОЙКИ КЛИЕНТА.. 150 10.4 БРАУЗЕР КОМПЬЮТЕРОВ – COMPUTER BROWSING.. 158 10.4.1 ОБЗОР ТЕХНОЛОГИИ.. 166 10.4.2 ВЫБОРЫ ГЛАВНОГО ОБОЗРЕВАТЕЛЯ.. 175 10.4.3. РАБОТА ОБОЗРЕВАТЕЛЯ В ОДНОМ ФИЗИЧЕСКОМ СЕГМЕНТЕ. 180 10.4.4 РАБОТА НЕСКОЛЬКИХ ОБОЗРЕВАТЕЛЕЙ В ОДНОМ СЕГМЕНТЕ. 182 10.4.5 РАБОТА ДВУХ ЛОГИЧЕСКИХ ГРУПП В ДВУХ ФИЗИЧЕСКИХ СЕГМЕНТАХ 184 10.4.6 РАБОТА ОДНОЙ ЛОГИЧЕСКОЙ ГРУППЫ В ДВУХ ФИЗИЧЕСКИХ СЕГМЕНТАХ.. 185 10.4.7 РАБОТА СЕТЕВОГО ОКРУЖЕНИЯ В ДОМЕНЕ, ПОДЕЛЁННОГО НА СЕГМЕНТЫ МАРШРУТИЗАТОРОМ.. 186 10.4.8 РАБОТА СЕТЕВОГО ОКРУЖЕНИЯ ПРИ ОТКЛЮЧЕНИИ КОМПЬЮТЕРОВ ОТ СЕТИ.. 188 11. ИЕРАРХИЯ ПОЛЬЗОВАТЕЛЕЙ И ГРУПП.. 191 11.1 ТЕОРЕТИЧЕСКИЕ СВЕДЕНИЯ.. 191 11.2 СОЗДАНИЕ ПОДРАЗДЕЛЕНИЯ.. 191 11.3 ПОЛЬЗОВАТЕЛИ И ГРУППЫ.. 195 11.4 КАТАЛОГИ И ПРОФИЛИ.. 201 11.5 НАСТРОЙКА БЕЗОПАСНОСТИ.. 208 12. ЗАДАНИЕ НА ПРАКТИЧЕСКУЮ РАБОТУ.. 214 12.1 ОБЩАЯ ФОРМУЛИРОВКА ЗАДАНИЯ.. 214 12.2 ВАРИАНТЫ ИНДИВИДУАЛЬНЫХ ЗАДАНИЙ.. 215 ЗАКЛЮЧЕНИЕ. 219 БИБЛИОГРАФИЧЕСКИЙ СПИСОК.. 221

ВВЕДЕНИЕ

Важнейшей сферой профессиональной деятельности специалистов в области информационных технологий является управление (администрирование) функционированием операционных систем, как отдельных компьютеров, так и их групп, объединенных в вычислительные сети.

Системные администраторы — это специалисты, которые противостоят атакам взломщиков и позволяют безопасно общаться пользователям и системам внутри инфраструктуры компании, а также за её пределами. Системный администратор должен знать все те приемы взлома и обхода защиты (например, брандмауэра), которые применяют взломщики. Однако в большинстве организаций в обязанности системного администратора входит не только слежение за сетевой безопасностью организации, а также и другие сопутствующие проблемы.Типичные задачи системного администратора рассмотрены далее. Администрирование сети. Спектр задач от конфигурирования простейшего активного сетевого оборудования до разработки архитектуры компьютерной сети на сотни пользователей в различных территориально удаленных филиалах. В это входит: топология сети, планирование структурированной кабельной системы (СКС),конфигурация виртуальных частных сетей (VPN), различных служб контроля доступа и т.д. Администрирование рабочих станций. Решение проблем вышедшего из строя оборудования, его сервисного обслуживания, устранение проблем работы программного обеспечения (ПО). В целом, задачи от базовой установки типового ПО до разработки групповой политики автоматического обновления ПО, не имеющего собственного MSI, а также автоматического резервирования и его развертывания. Централизованная авторизация. Обычно в этом качестве выступает Active Directory. Одна из самых точных задач, она же одна из самых сложных. Диапазон требований от добавления/удаления пользователей и добавления новой рабочей станции в домен до реализации автоматического назначения политик безопасности на пользователей заданного OU в случае доступа к компьютеру в одном из узлов соседнего дерева в лесу. Администрирование почтовых службы. Классифицируется по размеру: небольшие Windows почтовые сервера (класса Kerio); сложнейший многофункциональный Exchange; стандартный Linux/FreeBSD сервер с любым распространенным почтовым сервером (postfix, exim, sendmail и т.д.). Диапазон задач от добавления почтового ящика, дополнительного домена и адреса пользователю до настройки почтовой тикет-системы, списка рассылки, фильтрации спама, автоматической регистрации ящиков и т.д. Администрирование баз данных (БД) — чаще всего является частью определенной инфраструктуры. Специализированные администраторы баз данных — отдельная сложнейшая специальность. Спектр задач начинается с установки, перезапуска, подключения в приложении, добавления/удаления БД, обычно так же формирование резервных копий и их восстановления (что сложнее). Потолок, теоретически, упирается в бесконечность т.к. если имеются полные знания по определенной системе управления базами данных (СУБД), SQL, навыки развертывания сервера с активной асинхронной подпиской на другую БД, то далее идет рассмотрение различных типов баз данных, количество которых огромно. Технически, потолком можно считать способность восстановить поврежденную БД типа MyISAM. Администрирование 1C. Управление информационной средой и конфигурациями на базе продуктов 1C: Предприятие. Задачи от создания новой базы, настройки пользователей и обновления базовой конфигурации до редактирования конфигураций, их дальнейшей поддержки, способов интеграции с другим ПО и SQL. Web-администрирование. Задачи сильно зависят от организации и текущего проекта и могут лежать, например, в диапазоне от организации простейшего хостинга сайта до решения проблем производительности в django-orm при работе с postregsql. Также, в эту область может оказаться включенным копирайтинг, поисковый спам (SEO), веб-дизайн, веб-программирование и т.д. Администрирование систем контроля доступа и видеонаблюдения. Чаще всего за это отвечают специализированные организации, однако, бывает, что приходится подключаться и системному администратору. Спектр задач от подключения дополнительных камер и регистрации карточек доступа до настройки автоэкспорта видео в архив, синхронизации всех видов контроля. Администрирование автоматических телефонных станций (АТС). Ещё одна область, которая попадает в системное администрирование случайно. Задачи от добавления переадресации и подключения дополнительных входящих линий до развертывания собственной программной АТС с голосовым меню на сотни пунктов, SIP-Skype шлюзом, маршрутизацией, способной адекватно использовать IP, медь и E1 в зависимости от условий. Администрирование процессов печати/сканирования. Задача является тривиальной, но ровно до тех пор, пока не встает проблема установки сетевых принтеров и устранения сбоев различных промышленных принтеров. Спектр задач от подключения принтера в сеть до решения проблем цветовых профилей, подключения принтера этикеток в качестве сетевого, автоматического назначения принтеров при входе пользователя на компьютер. В дальнейшем будут рассмотрены основные аспекты первых изложенных задач системного администрирования, а именно внимание уделяется администрированию сети в целом и рабочих станций в частности, а также методам организации централизованной авторизации пользователей в сети.

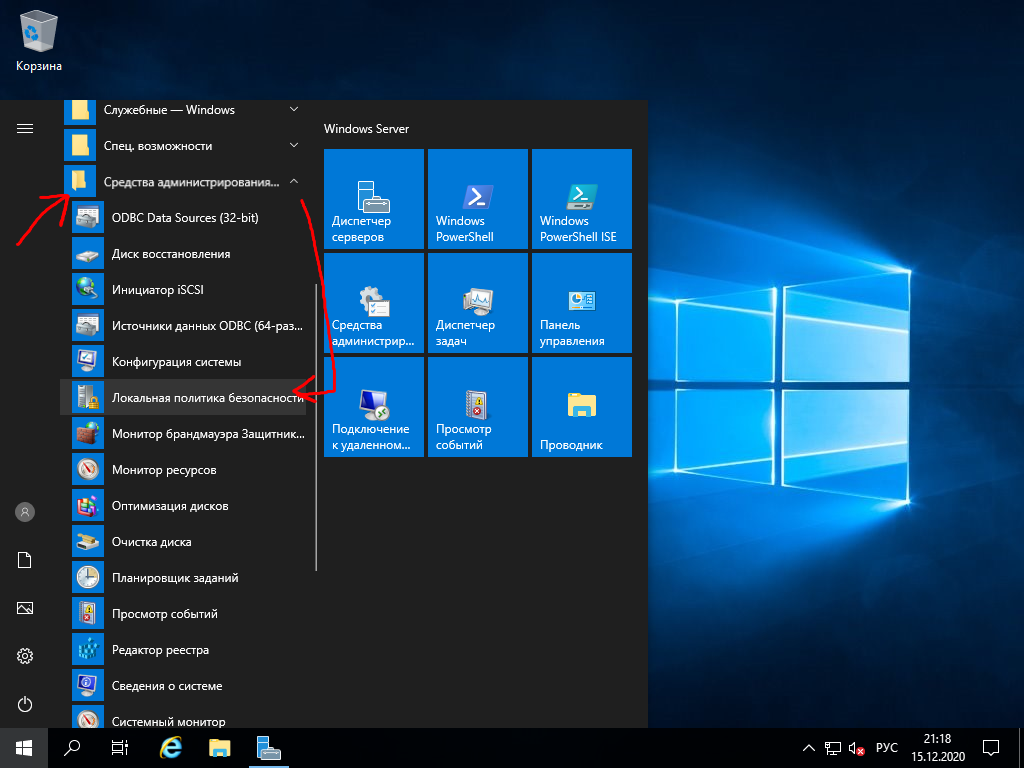

УПРАВЛЕНИЕ ПАРОЛЯМИ НАСТРОЙКА ПОЛИТИКИ ПАРОЛЕЙ При первом запуске Windows Server 2019 рекомендуется сначала настроить политику паролей для дальнейшего облегчения работы с сервером. Для этого нужно перейти: Пуск => Средства администрирования Windows => Локальная политика безопасности.

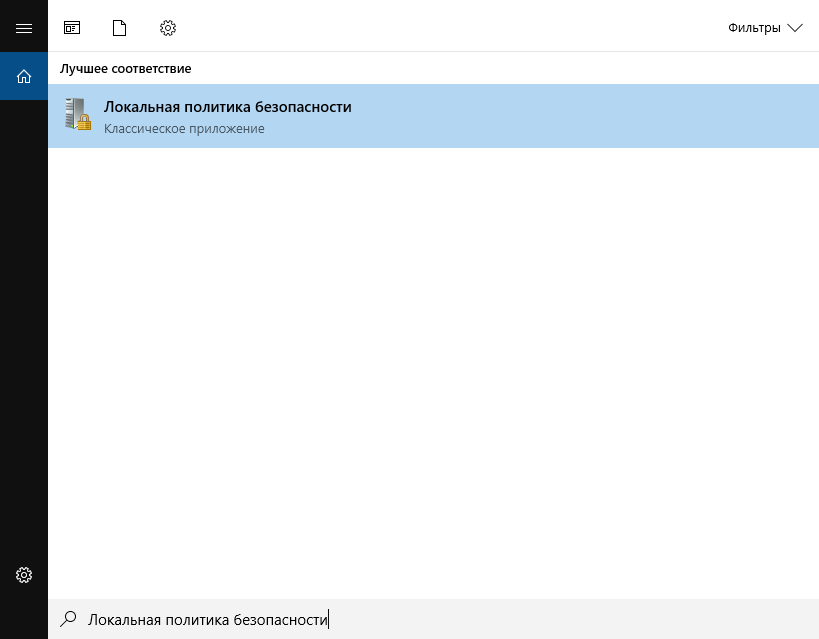

Рис. 25. Местоположение локальной политики безопасности Или воспользоваться поиском. Для этого нужно нажать на кнопку Лупы (вторая кнопка слева снизу на Панели задач) и ввести «Локальная политика безопасности».

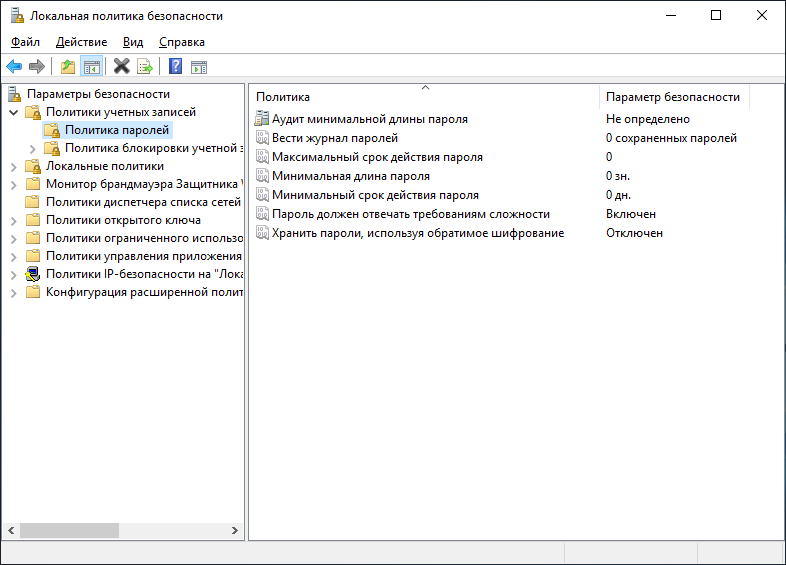

Рис. 26. Поиск локальной политики безопасности Затем нужно открыть вкладку «Политики учётных записей» => «Политика паролей».

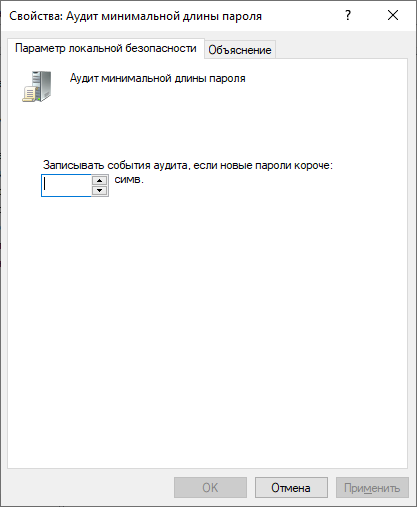

Рис. 27. Выбор политики паролей Здесь можно: 1) Настроить отслеживание использования минимальной длину пароля с помощью политики «Аудит минимальной длины пароля». Во вкладке «Объяснение» можно прочитать об этой политике подробнее.

Рис. 28. Аудит минимальной длины пароля Зададим количество символов: 5.

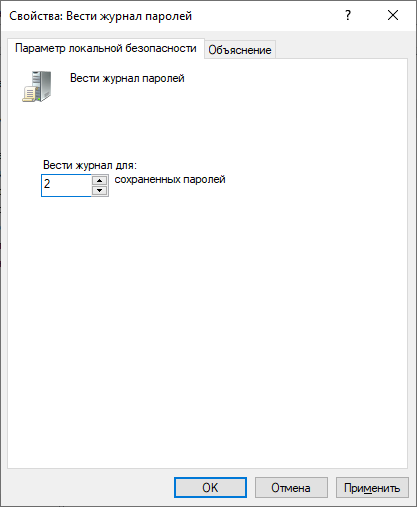

2) Настроить количество уникальных паролей для пользователя прежде, чем он может назначить новым паролем какой-либо старый с помощью политики «Вести журнал паролей».

Рис. 29. Ведение журнала паролей Зададим количество уникальных паролей: 2.

3) Настроить максимальное и минимальное количество дней дня одного пароля. Эти две настройки осуществляются с помощью политик «Максимальный срок действия пароля» и «Минимальный срок действия пароля».

4) Настроить минимальную длину пароля с помощью политики «Минимальная длина пароля». Стоит заметить, что это отличается от политики «Аудит минимальной длины пароля», т.к. аудит только регистрирует введение меньшей длины пароля для администратора.

Минимальной длиной пароля зададим: 4.

5) Включить требования сложности для пароля с помощью политики «Пароль должен соответствовать требованиям сложности» => «Включить»

Тогда система будет требовать от новых паролей пользователей соответствие следующим критериям:

· Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков · Иметь длину не менее 6 знаков · Содержать знаки трех из четырех перечисленных ниже категорий: · Латинские заглавные буквы (от A до Z) · Латинские строчные буквы (от a до z) · Цифры (от 0 до 9) · Отличающиеся от букв и цифр знаки (например,!, $, #, %)

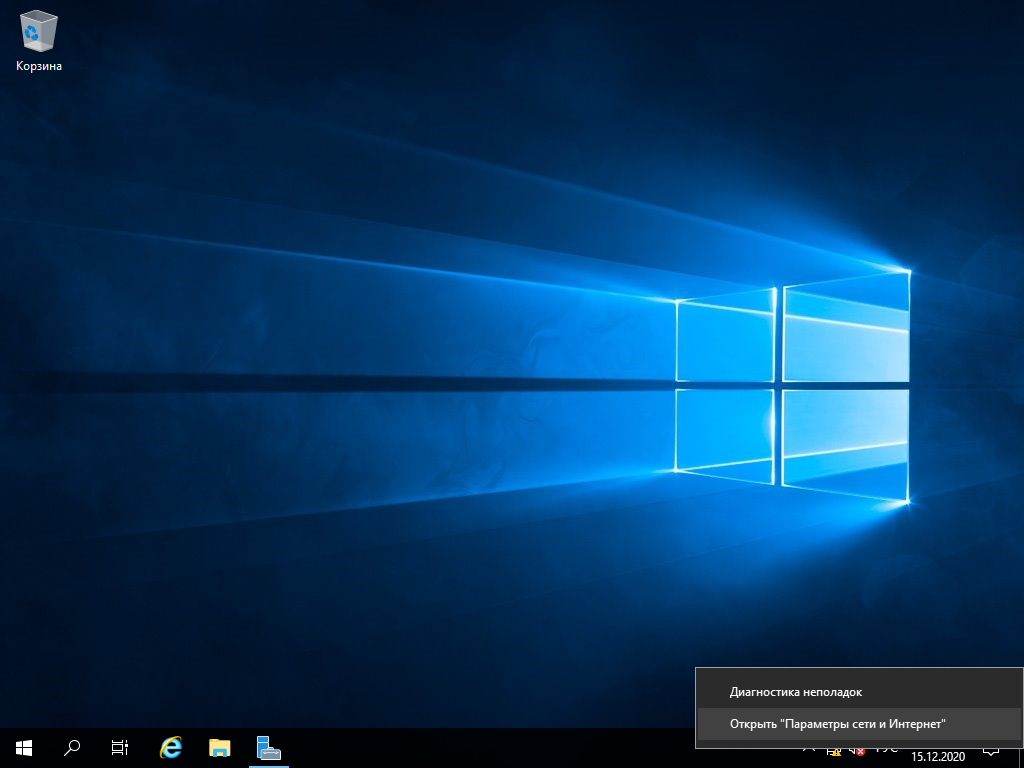

6) Настроить обратимое шифрование паролей с помощью политики «Хранить пароли, используя обратимое шифрование». Данная политика отключена по умолчанию, т.к., по сути, даёт доступ приложениям к паролям пользователей и не должна применяться, пока требования приложения не станут более весомыми, чем требования по защите паролей. СЕТЕВОЕ ПОДКЛЮЧЕНИЕ Для настройки сетевого подключения нужно навести на кнопку Сети в правом нижнем углу и нажать ПКМ => Открыть «Параметры сети и Интернет».

Рис. 30. Параметры сети и Интернет

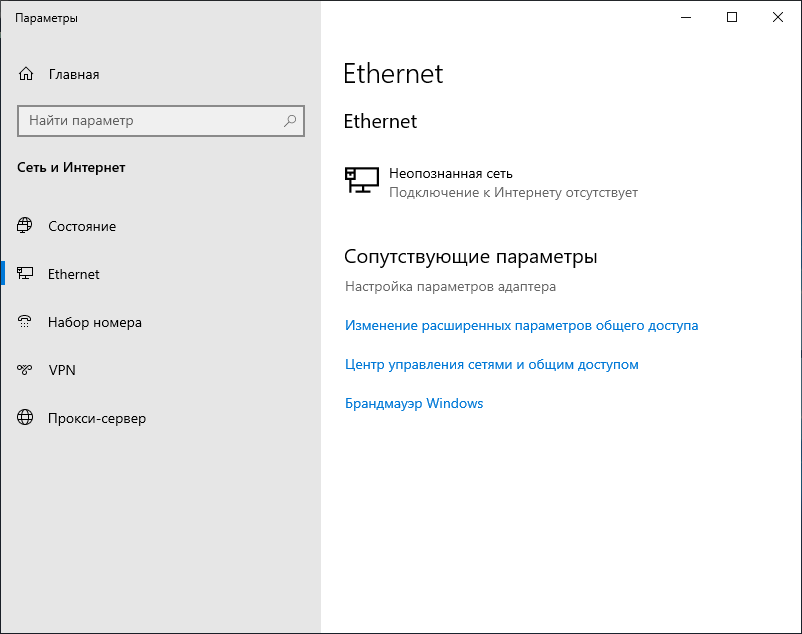

Затем нужно перейти на вкладку «Ethernet» и выбрать «Настройка параметров адаптера».

Рис. 31. Настройка параметров адаптера

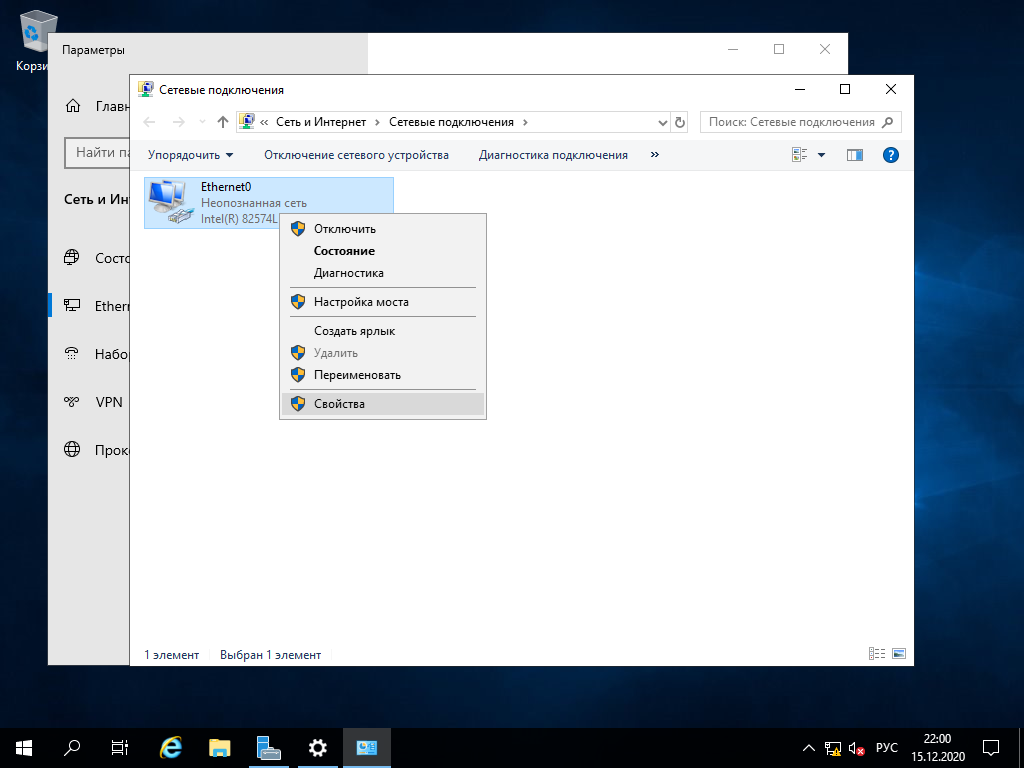

Здесь будут отображены все Сетевые подключения ПК. У нас есть только Ethernet0. Нужно нажать ПКМ по «Ethernet0» => «Свойства»

Рис. 32. Свойства Ethernet0

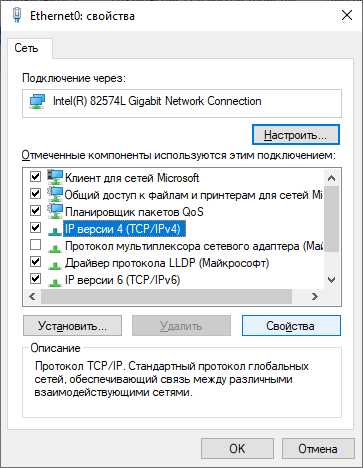

Затем в окне Ethernet0 свойства нужно выбрать компонент «IP версии 4(TCP/IPv4)» и нажать на кнопку «Свойства»

Рис. 33. Свойства компонента IP версии 4

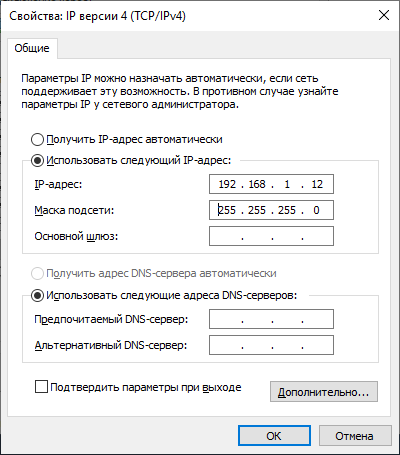

Здесь нужно изменить настройки с «Получить IP-адрес автоматически» на «Использовать следующий IP-адрес» и ввести IP-адрес: «192.168.1.12», Маска подсети: «255.255.255.0».

Рис. 34. Ручная настройка IP-адреса В раздел Предпочитаемый DNS-сервер следует также прописать: «192.168.1.12». На этом настройка сетевого подключения закончена. DNS – СИСТЕМА ДОМЕННЫХ ИМЁН

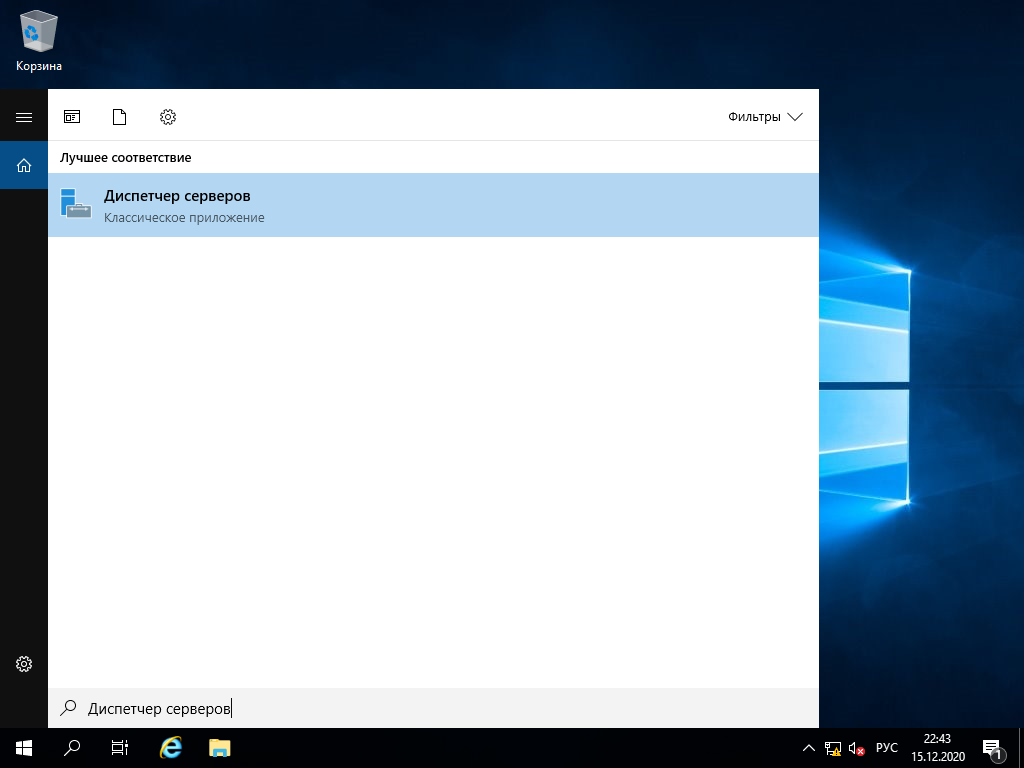

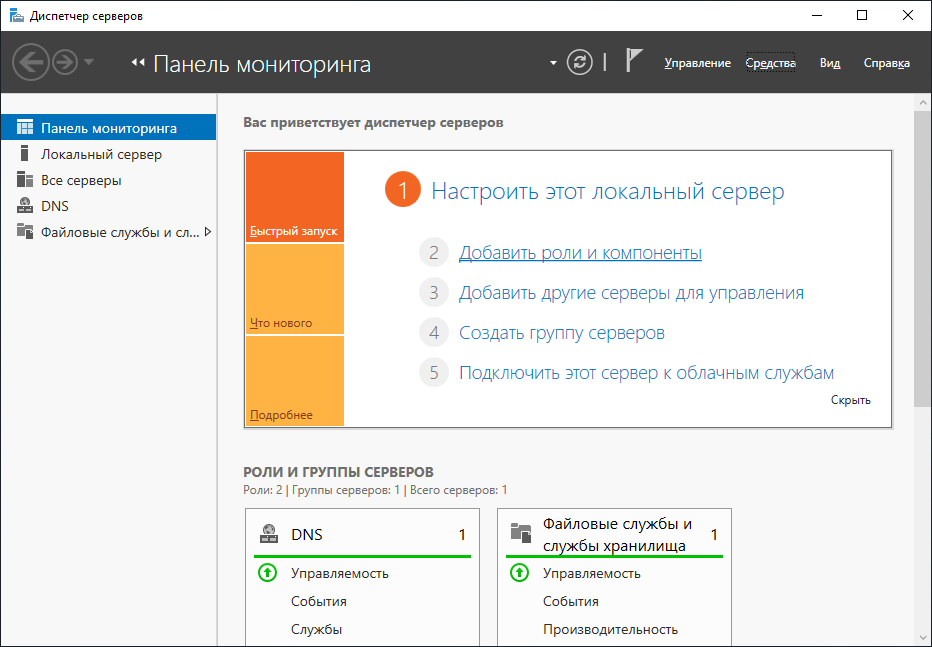

ТЕОРЕТИЧЕСКИЕ СВЕДЕНИЯ DNS (Domain Name System — система доменных имён) —компьютерная распределённая система для получения информации о доменах. Чаще всего используется для получения IP – адреса по имени хоста (компьютера или устройства), получения информации о маршрутизации почты, обслуживающих узлах для протоколов в домене (SRV-запись). Распределённая база данных DNS поддерживается с помощью иерархии DNS-серверов, взаимодействующих по определённому протоколу. Основой DNS является представление об иерархической структуре доменного имени и зонах. Каждый сервер, отвечающий за имя, может делегировать ответственность за дальнейшую часть домена другому серверу (с административной точки зрения — другой организации или человеку), что позволяет возложить ответственность за актуальность информации на серверы различных организаций (людей), отвечающих только за «свою» часть доменного имени. DNS обладает следующими характеристиками: ¾ Распределенность администрирования. Ответственность за разные части иерархической структуры несут разные люди или организации. ¾ Распределенность хранения информации. Каждый узел сети в обязательном порядке должен хранить только те данные, которые входят в его зону ответственности и (возможно) адреса корневых DNS - серверов. ¾ Кэширование информации. Узел может хранить некоторое количество данных не из своей зоны ответственности для уменьшения нагрузки на сеть. ¾ Иерархическая структура, в которой все узлы объединены в дерево, и каждый узел может или самостоятельно определять работу нижестоящих узлов, или делегировать (передавать) их другим узлам. ¾ Резервирование. За хранение и обслуживание своих узлов (зон) отвечают (обычно) несколько серверов, разделённые как физически, так и логически, что обеспечивает сохранность данных и продолжение работы даже в случае сбоя одного из узлов. УСТАНОВКА И НАСТРОЙКА РОЛИ Для установки и настройки ролей нужно запустить Диспетчер серверов, его можно вызвать, написать в поиске «Диспетчер серверов».

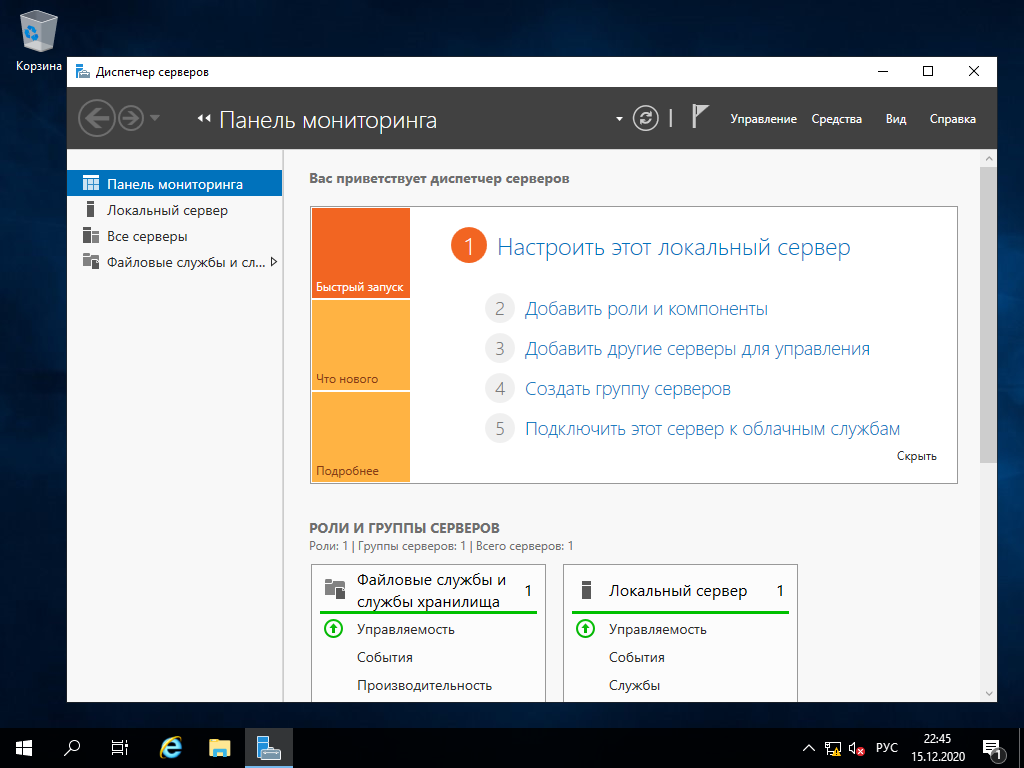

Рис. 35. Диспетчер сервером Теперь нужно выбрать пункт «Добавить роли и компоненты».

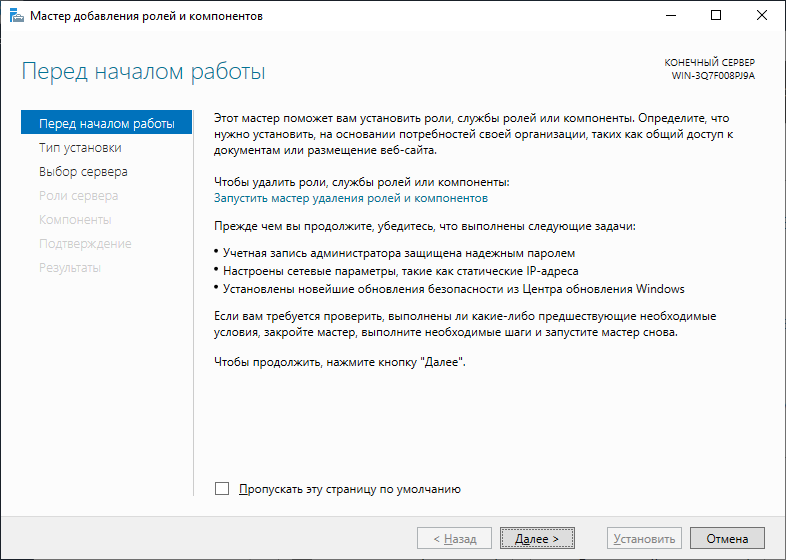

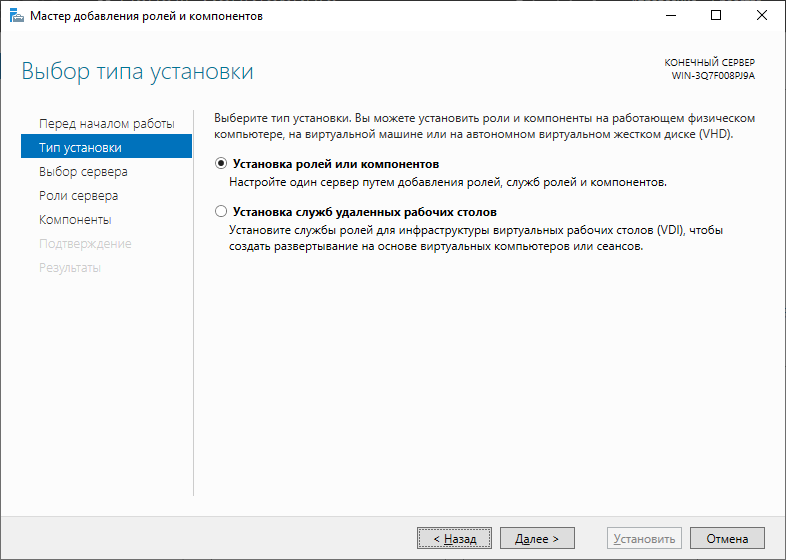

Рис. 36. Выбор добавления ролей и компонентов После этого откроется Мастер добавления ролей и компонентов.

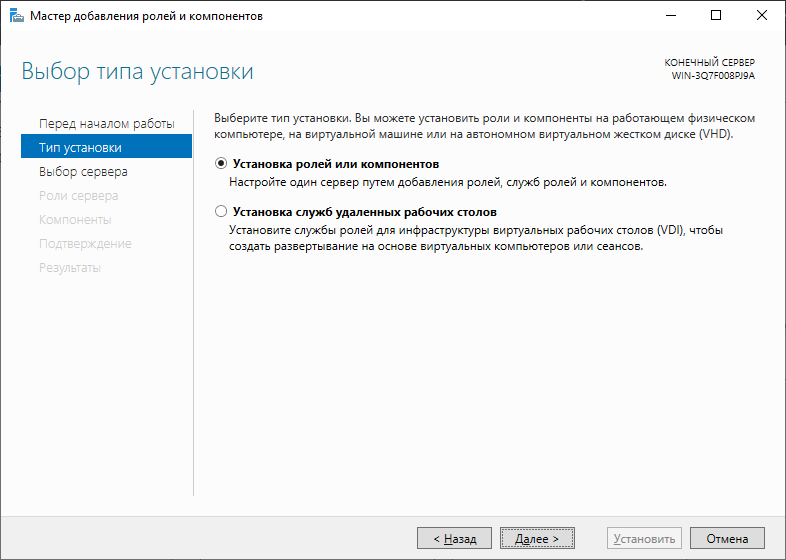

Рис. 37. Работа с Мастером добавления ролей и компонентов Нажимаем «Далее», т.к. задачи, описанные в Мастере у нас уже выполнены. Выбираем пункт «Установка ролей или компонентов» и переходим дальше.

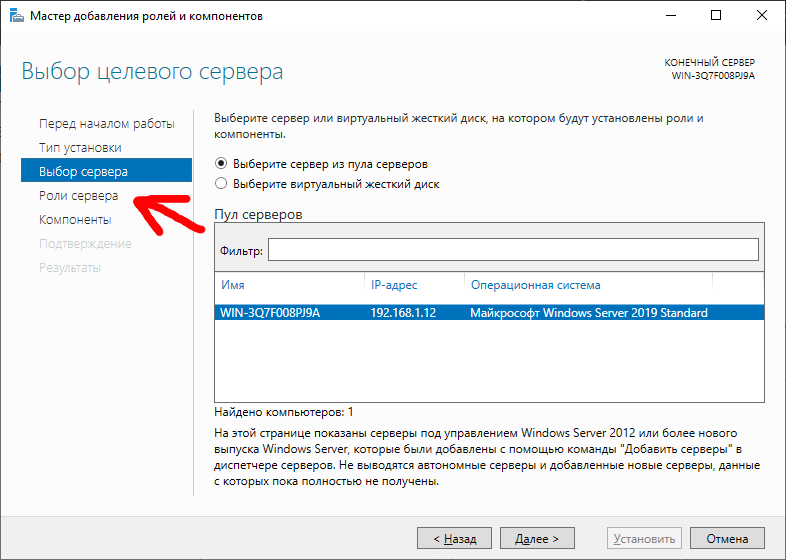

Рис. 38. Установка ролей или компонентов Выбираем пункт «Роли сервера» в левом списке.

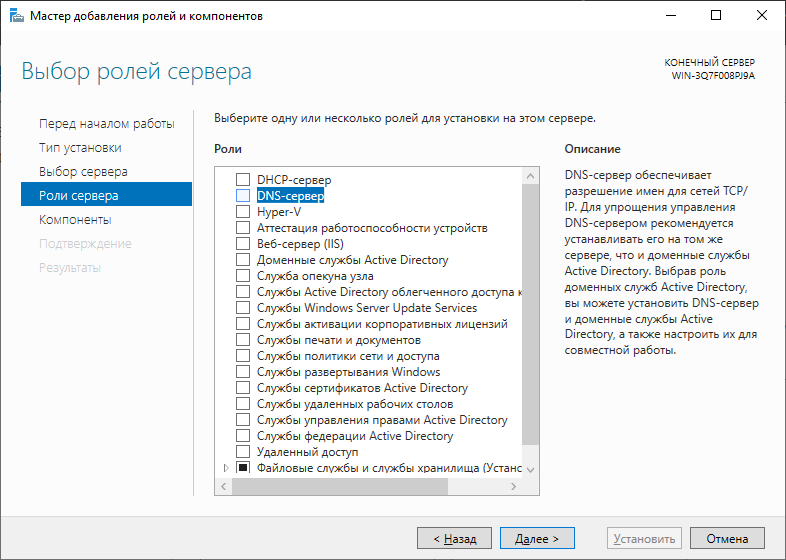

Рис. 39. Роли сервера Выбираем пункт DNS-сервер:

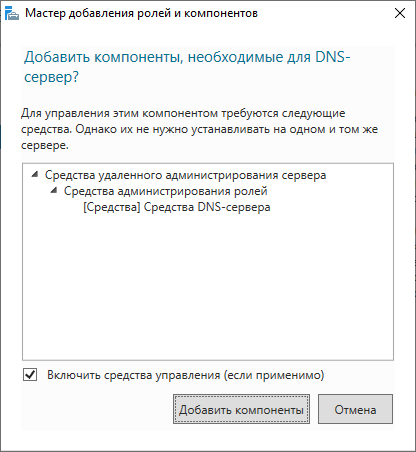

Рис. 40. Выбор пункта «DNS-сервер» Добавляем компоненты, которые предлагает Мастер.

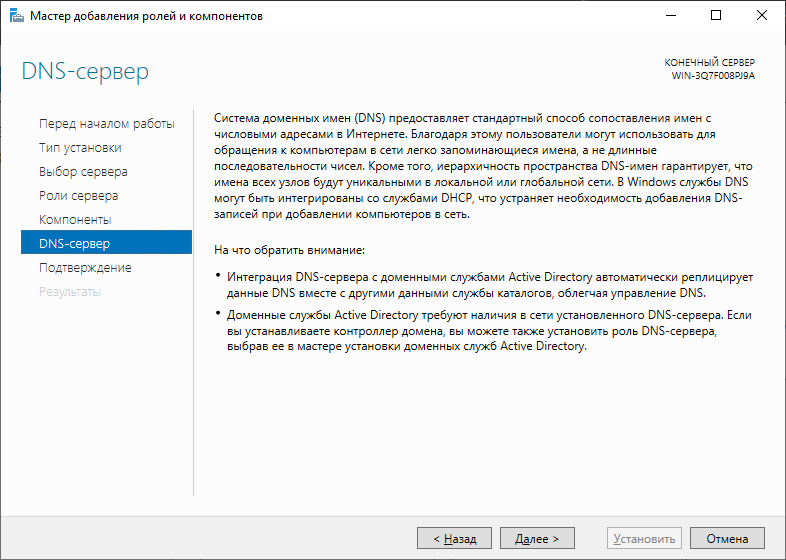

Рис. 41. Добавление компонентов На добавленной слева вкладке «DNS-сервер» можно подробнее почитать про эту службу.

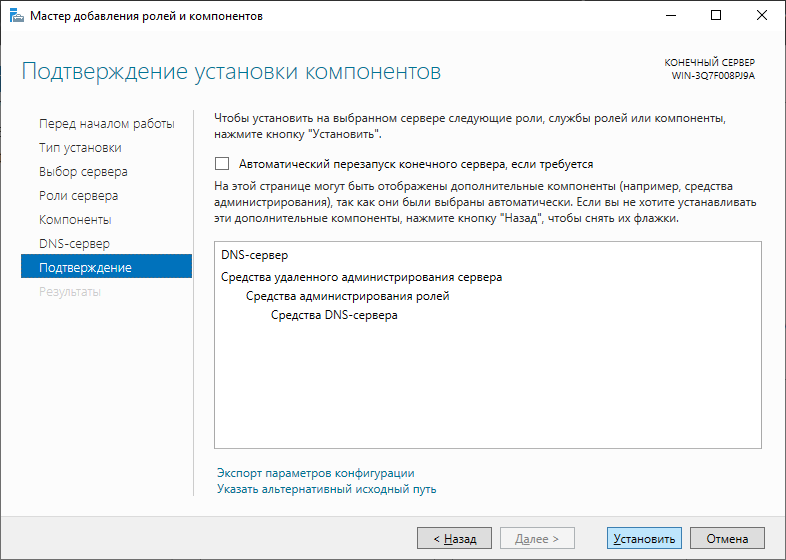

Рис. 42. Подробности службы DNS-сервера Затем переходим на вкладку «Подтверждение» и выбираем «Установить». Начнётся установка DNS-сервера. Это может занять некоторое время.

Рис. 43. Подтверждение установки

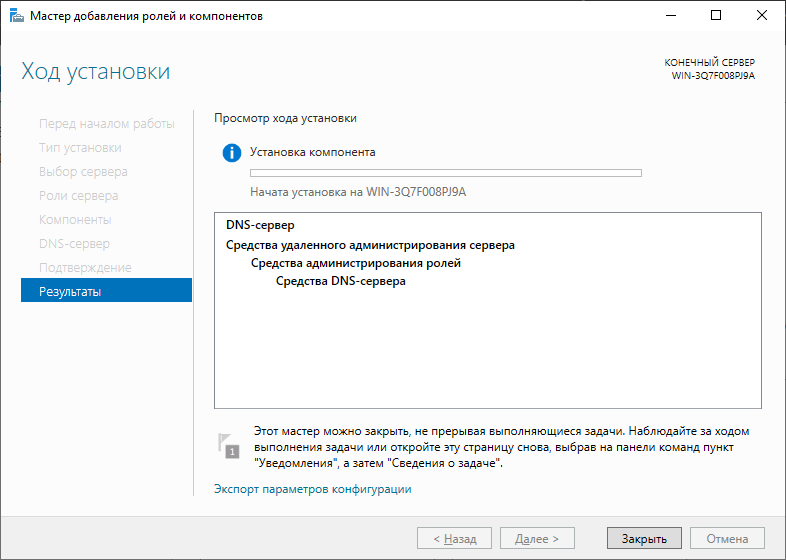

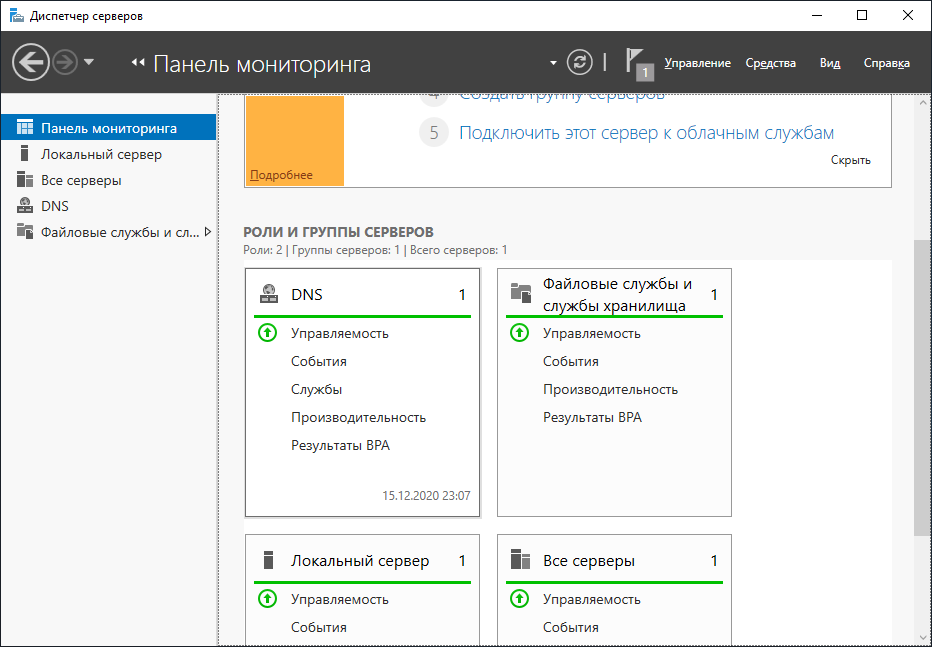

Рис. 44. Установка Выбираем пункт «Закрыть», когда завершится установка. В Панели мониторинга теперь появился DNS-сервер.

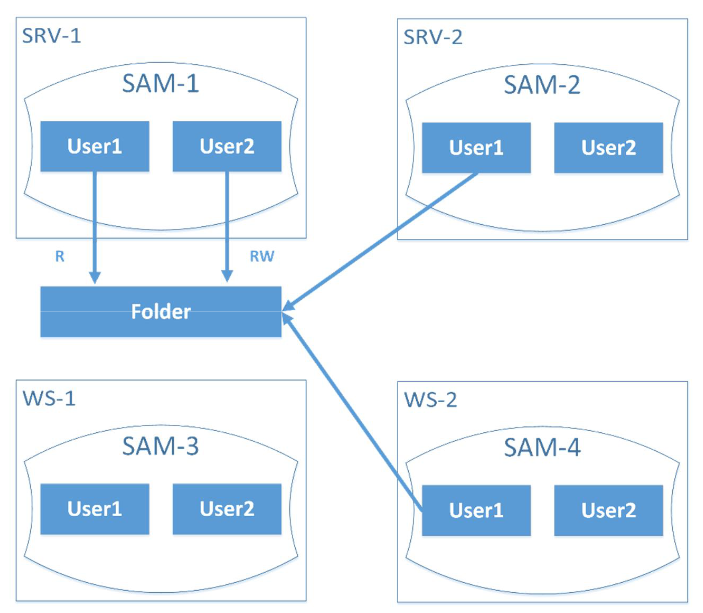

Рис. 45. Панель мониторинга Настройка DNS-сервера окончена. ТЕОРЕТИЧЕСКИЕ СВЕДЕНИЯ Active Directory (AD) — LDAP – совместимая реализация службы каталогов корпорации Microsoft для операционных систем семейства Windows NT. Active Directory позволяет администраторам использовать групповые политики (GPO) для обеспечения единообразия настройки пользовательской рабочей среды, развёртывать ПО на множестве компьютеров (через групповые политики или посредством Microsoft Systems Management Server (или System Center Configuration Manager)), устанавливать обновления ОС, прикладного и серверного ПО на всех компьютерах в сети (с использованием Windows Server Update Services (WSUS); Software Update Services (SUS) ранее). Active Directory хранит данные и настройки среды в централизованной базе данных. Сети Active Directory могут быть различного размера: от нескольких сотен до нескольких миллионов объектов. МОДЕЛЬ «РАБОЧАЯ ГРУППА» Данная модель управления безопасностью корпоративной сети — самая примитивная. Она предназначена для использования в небольших одноранговых сетях (3–10 компьютеров) и основана на том, что каждый компьютер в сети с операционными системами Windows NT/2000/XP/2003/Vista/7/8/10 имеет свою собственную локальную базу данных учетных записей и с помощью этой локальной БД осуществляется управление доступом к ресурсам данного компьютера. Локальная БД учетных записей называется база данных SAM (Security Account Manager) и хранится в реестре операционной системы. Базы данных отдельных компьютеров полностью изолированы друг от друга и никак не связаны между собой. Пример управления доступом при использовании такой модели изображен на рис. №46.

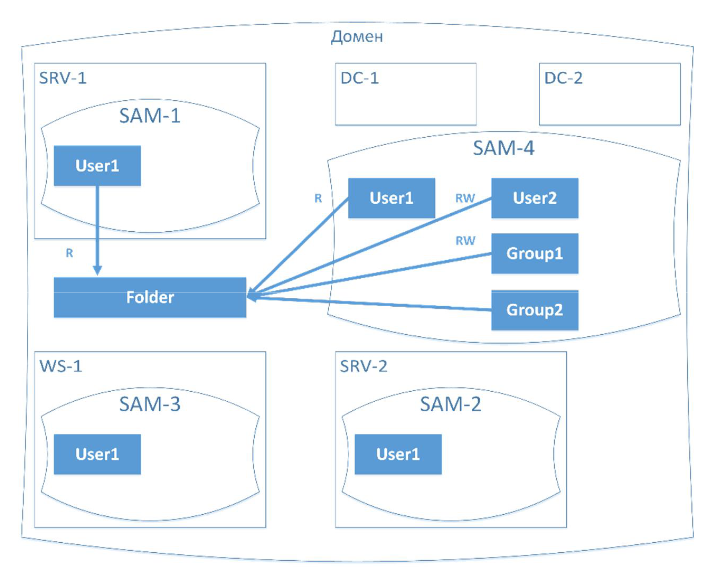

Рис. 46. Модель безопасности «Рабочая группа» В данном примере изображены два сервера (SRV-1 и SRV-2) и две рабочие станции (WS-1 и WS-2). Их базы данных SAM обозначены соответственно SAM-1, SAM-2, SAM-3 и SAM-4 (на рисунке базы SAM изображены в виде овала). В каждой БД есть учетные записи пользователей User1 и User2. Полное имя пользователя User1 на сервере SRV-1 будет выглядеть как "SRV-1\User1", а полное имя пользователя User1 на рабочей станции WS-1 будет выглядеть как "WS-1\User1". Представим, что на сервере SRV-1 создана папка Folder, к которой предоставлен доступ по сети пользователям User1 —на чтение (R), User2 —чтение и запись (RW). Главный момент в этой модели заключается в том, что компьютер SRV-1 ничего "не знает" об учетных записях компьютеров SRV-2, WS-1, WS-2, а также всех остальных компьютеров сети. Если пользователь с именем User1локально зарегистрируется в системе на компьютере, например, WS-2 (или, как еще говорят, "войдет в систему с локальным именем User1 на компьютереWS-2"), то при попытке получить доступ с этого компьютера по сети к папке Folder на сервере SRV-1 сервер запросит пользователя ввести имя и пароль (исключение составляет тот случай, если у пользователей с одинаковыми именами одинаковые пароли). Модель "Рабочая группа" более проста для изучения, здесь нет необходимости изучать сложные понятия Active Directory. Но при использовании в сети с большим количеством компьютеров и сетевых ресурсов становится очень сложным управлять именами пользователей и их паролями — приходится на каждом компьютере (который предоставляет свои ресурсы для совместного использования в сети) вручную создавать одни и те же учетные записи с одинаковыми паролями, что очень трудоемко, либо делать одну учетную запись на всех пользователей с одним на всех паролем (или вообще без пароля), что сильно снижает уровень защиты информации. Поэтому модель "Рабочая группа" рекомендуется только для сетей с числом компьютеров от 3 до 10 (а еще лучше —не более 5), при условии, что среди всех компьютеров нет ни одного с системой Windows Server. ДОМЕННАЯ МОДЕЛЬ В доменной модели существует единая база данных служб каталогов, доступная всем компьютерам сети. Для этого в сети устанавливаются специализированные серверы, называемые контроллерами домена, которые хранят на своих жестких дисках эту базу. На рис. №47 изображена схема доменной модели. Серверы DC-1 и DC-2 —контроллеры домена, они хранят доменную базу данных учетных записей (каждый контроллер хранит у себя свою собственную копию БД, но все изменения, производимые в БД на одном из серверов, реплицируются на остальные контроллеры).

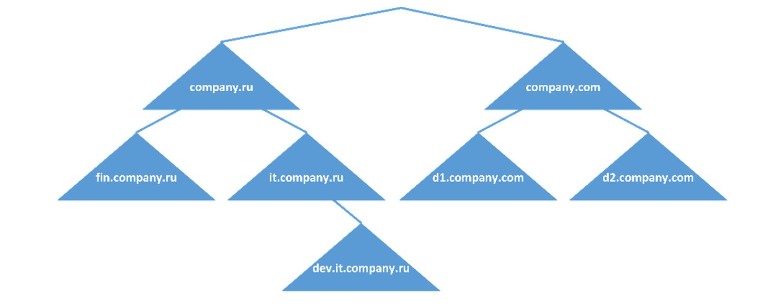

Рис. 47. Доменная модель безопасности В такой модели, если, например, на сервере SRV-1, являющемся членом домена, предоставлен общий доступ к папке Folder, то права доступа к данному ресурсу можно назначать не только для учетных записей локальной базы SAM данного сервера, но, самое главное, учетным записям, хранящимся в доменной БД. На рисунке для доступа к папке Folder даны права доступа одной локальной учетной записи компьютера SRV-1 и нескольким учетным записям домена (пользователя и группам пользователей). В доменной модели управления безопасностью пользователь регистрируется на компьютере («входит в систему») со своей доменной учетной записью и, независимо от компьютера, на котором была выполнена регистрация, получает доступ к необходимым сетевым ресурсам. И нет необходимости на каждом компьютере создавать большое количество локальных учетных записей, все записи созданы однократно в доменной БД. И с помощью доменной базы данных осуществляется централизованное управление доступом к сетевым ресурсам независимо от количества компьютеров в сети. ТЕРМИНОЛОГИЯ Служба каталогов системы Windows Server построена на общепринятых технологических стандартах. Изначально для служб каталогов был разработан стандарт X.500, который предназначался для построения иерархических древовидных масштабируемых справочников с возможностью расширения как классов объектов, так и наборов атрибутов (свойств) каждого отдельного класса. Однако практическая реализация этого стандарта оказалась неэффективной с точки зрения производительности. Тогда на базе стандарта X.500 была разработана упрощенная (облегченная) версия стандарта построения каталогов, получившая название LDAP (Lightweight Directory Access Protocol). Протокол LDAP сохраняет все основные свойства X.500 (иерархическая система построения справочника, масштабируемость, расширяемость), но при этом позволяет достаточно эффективно реализовать данный стандарт на практике. Термин «lightweight» («облегченный») в названии LDAP отражает основную цель разработки протокола: создать инструментарий для построения службы каталогов, которая обладает достаточной функциональной мощью для решения базовых задач, но не перегружена сложными технологиями, делающими реализацию служб каталогов неэффективной. В настоящее время LDAP является стандартным методом доступа к информации сетевых каталогов и играет роль фундамента во множестве продуктов, таких как системы аутентификации, почтовые программы и приложения электронной коммерции. Протокол LDAP четко определяет круг операций над каталогами, которые может выполнять клиентское приложение. Эти операции распадаются на пять групп: ¾ установление связи с каталогом; ¾ поиск в нем информации; ¾ модификация его содержимого; ¾ добавление объекта; ¾ удаление объекта. Кроме протокола LDAP служба каталогов Active Directory использует также протокол аутентификации Kerberos и службу DNS для поиска в сети компонент служб каталогов (контроллеры доменов, серверы глобального каталога, службу Kerberos и др.). ДОМЕН, ДЕРЕВО, ЛЕС Основной единицей системы безопасности Active Directory является домен. Домен формирует область административной ответственности. База данных домена содержит учетные записи пользователей, групп и компьютеров. Большая часть функций по управлению службой каталогов работает на уровне домена (аутентификация пользователей, управление доступом к ресурсам, управление службами, управление репликацией, политики безопасности). Имена доменов Active Directory формируются по той же схеме, что и имена в пространстве имен DNS. И это не случайно. Служба DNS является средством поиска компонент домена — в первую очередь контроллеров домена. Контроллеры домена — специальные серверы, которые хранят соответствующую данному домену часть базы данных Active Directory. Основные функции контроллеров домена: ¾ хранение БД Active Directory (организация доступа к информации, содержащейся в каталоге, включая управление этой информацией и ее модификацию); ¾ синхронизация изменений в AD (изменения в базу данных AD могут быть внесены на любом из контроллеров домена, любые изменения, осуществляемые на одном из контроллеров, будут синхронизированы c копиями, хранящимися на других контроллерах); ¾ аутентификация пользователей (любой из контроллеров домена осуществляет проверку полномочий пользователей, регистрирующихся на клиентских системах). Настоятельно рекомендуется в каждом домене устанавливать не менее двух контроллеров домена —во-первых, для защиты от потери БД Active Directory в случае выхода из строя какого-либо контроллера, во-вторых, для распределения нагрузки между контроллерами. Дерево является набором доменов, которые используют единое связанное пространство имен. В этом случае "дочерний" домен наследует свое имя от "родительского" домена. Дочерний домен автоматически устанавливает двухсторонние транзитивные доверительные отношения с родительским доменом. Доверительные отношения означают, что ресурсы одного из доменов могут быть доступны пользователям других доменов. Пример дерева Active Directory изображен на рис. №48. В данном примере домен company.ru является доменом Active Directory верхнего уровня. От корневого домена отходят дочерние домены it.company.ru и fin.company.ru. Эти домены могут относиться соответственно к ИТ-службе компании и финансовой службе. У домена it.company.ru есть поддомен dev.it.company.ru, созданный для отдела разработчиков ПО ИТ-службы. Корпорация Microsoft рекомендует строить Active Directory в виде одного домена. Построение дерева, состоящего из многих доменов необходимо в следующих случаях: ¾ для децентрализации администрирования служб каталогов (например, в случае, когда компания имеет филиалы, географически удаленные друг от друга, и централизованное управление затруднено по техническим причинам); ¾ для повышения производительности (для компаний с большим количеством пользователей и серверов актуален вопрос повышения производительности работы контроллеров домена); ¾ для более эффективного управления репликацией (если контроллеры доменов удалены друг от друга, то репликация в одном может потребовать больше времени и создавать проблемы с использованием несинхронизированных данных); ¾ для применения различных политик безопасности для различных подразделений компании; ¾ при большом количестве объектов в БД Active Directory.

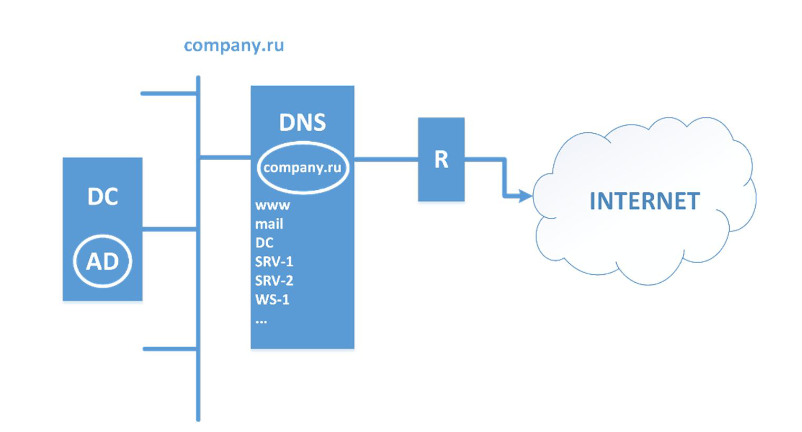

Рис. 48. Пример дерева Лес – это наиболее крупная структура в Active Directory. Онобъединяет деревья, которые поддерживают единую схему (схема—это набор определений типов, или классов, объектов в БД Active Directory). В лесу между всеми доменами установлены двухсторонние транзитивные доверительные отношения, что позволяет пользователям любого домена получать доступ к ресурсам всех остальных доменов, если они имеют соответствующие разрешения на доступ. По умолчанию, первый домен, создаваемый в лесу, считается его корневым доменом, в корневом домене хранится схема AD. Новые деревья в лесу создаются в том случае, когда необходимо построить иерархию доменов с пространством имен, отличным от других пространств леса. В примере на рис. №48российская компания могла открыть офис за рубежом и для своего зарубежного отделения создать дерево с доменом верхнего уровня company.com. При этом оба дерева являются частями одного леса с общим "виртуальным" корнем. При управлении деревьями и лесами нужно помнить два очень важных момента: ¾ первое созданное в лесу доменов дерево является корневым деревом, первый созданный в дереве домен называется корневым доменом дерева (tree root domain); ¾ первый домен, созданный в лесу доменов, называется корневым доменом леса(forest root domain), данный домен не может быть удален (он хранит информацию о конфигурации леса и деревьях доменов, его образующих). ГЛОБАЛЬНЫЙ КАТАЛОГ Глобальный каталог является перечнем всех объектов, которые существуют в лесу Active Directory. По умолчанию, контроллеры домена содержат только информацию об объектах своего домена. Сервер Глобального каталога является контроллером домена, в котором содержится информация о каждом объекте (хотя и не обо всех атрибутах этих объектов), находящемся в данном лесу. ИМЕНОВАНИЕ ОБЪЕКТОВ В службе каталогов должен быть механизм именования объектов, позволяющий однозначно идентифицировать любой объект каталога. В каталогах на базе протокола LDAP для идентификации объекта в масштабе всего леса используется механизм отличительных имен (Distinguished Name, DN). В Active Directory учетная запись пользователя с именем User домена company.ru, размещенная в стандартном контейнере Users, будет иметь следующее отличительное имя: "DC=ru, DC=company, OU=Users, CN=User". Обозначения: ¾ DC (Domain Component) — указатель на составную часть доменного имени; ¾ OU (Organizational Unit) — указатель на организационное подразделение (ОП); ¾ CN (Common Name) — указатель на общее имя. Если отличительное имя однозначно определяет объект в масштабе всего леса, то для идентификации объекта относительно контейнера, в котором данный объект хранится, существует относительное отличительное имя (Relative Distinguished Name, RDN). Для пользователя User из предыдущего примера RDN-имя будет иметь вид "CN=User ". Кроме имен DN и RDN, используется основное имя объекта (User Principal Name, UPN). Оно имеет формат <имя субъекта>@<суффикс домена>. Для того же пользователя из примера основное имя будет выглядеть как User@company.ru. Имена DN, RDN могут меняться, если объект перемещается из одного контейнера AD в другой. Для того чтобы не терять ссылки на объекты при их перемещении в лесу, всем объектам назначается глобально уникальный идентификатор (Globally Unique Identifier, GUID), представляющий собой 128-битное число. ПЛАНИРОВАНИЕ ПРОСТРАНСТВА ИМЕН AD Планирование пространства имен и структуры AD —очень ответственный момент, от которого зависит эффективность функционирования будущей корпоративной системы безопасности. При этом надо иметь в виду, что созданную вначале структуру в процессе эксплуатации будет очень трудно изменить (например, в Windows 2000 изменить имя домена верхнего уровня вообще невозможно, а в Windows 2003 решение этой задачи требует выполнения жестких условий и тщательной подготовки данной операции). При планировании AD необходимо учитывать следующие моменты: ¾ тщательный выбор имен доменов верхнего уровня; ¾ качество коммуникаций в компании (связь между отдельными подразделениями и филиалами); ¾ организационная структура компании; ¾ количество пользователей и компьютеров в момент планирования; ¾ прогноз темпов роста количества пользователей и компьютеров. Рассмотрим вопрос пространства имен AD. При планировании имен доменов верхнего уровня можно использовать различные стратегии и правила. В первую очередь необходимо учитывать вопросы интеграции внутреннего пространства имен и пространства имен сети Интернет —т.к. пространство имен AD базируется на пространстве имен DNS, при неправильном планировании могут возникнуть проблемы с безопасностью, а также конфликты с внешними именами. Рассмотрим основные варианты. ОДИН ДОМЕН, ОДНА ЗОНА DNS На рис. №49 в левой части — внутренняя сеть компании, справа — сеть Интернет, две сети разделены маршрутизатором "R" (кроме маршрутизатора, на границе могут быть также прокси-сервер или межсетевой экран).

Рис. 49. Один домен – одна зона В данном примере используется одна и та же зона DNS (company.ru) как для поддержки внутреннего домена AD с тем же именем (записи DC, SRV-1, SRV-2, WS-1), так и хранения ссылок на внешние ресурсы компании — веб-сайт, почтовый сервер (записи www, mail). Такой способ максимально упрощает работу системного администратора, но при этом DNS-сервер, доступный для всей сети Интернет, хранит зону company.ru и предоставляет доступ к записям этой зоны всем пользователям Интернета. Таким образом, внешние злоумышленники могут получить полный список внутренних узлов корпоративной сети. Даже если сеть надежно защищена межсетевым экраном и другими средствами защиты, предоставление потенциальным взломщикам информации о структуре внутренней сети — вещь очень рискованная, поэтому данный способ организации пространства имен AD не рекомендуется (хотя на практике встречается довольно часто). РАЗВЁРТЫВАНИЕ ДОМЕНА Ранее, для осуществления развёртывания домена нужно было вызвать командную строку и прописывать там команду “dcpromo”. Теперь же установка Active Directory осуществляется, как и DNS-служба, через Диспетчер серверов. Снова откроем вкладку «Добавить роли и компоненты».

Рис. 53. Добавить роли и компоненты Тип установки => «Установка ролей или компонентов».

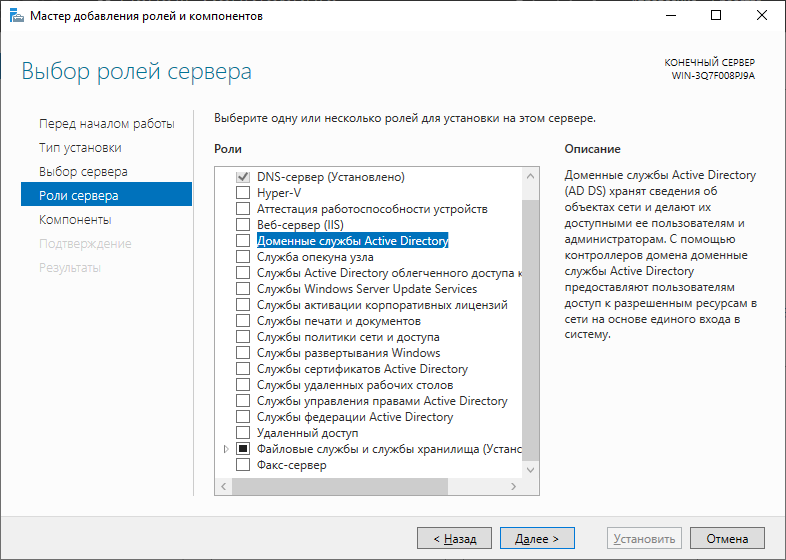

Рис. 54. Установка ролей или компонентов В разделе «Роли сервера» выбираем пункт «Доменные службы Active Directory».

Рис. 55. Доменные службы Active Directory Добавляем предложенные Мастером компоненты.

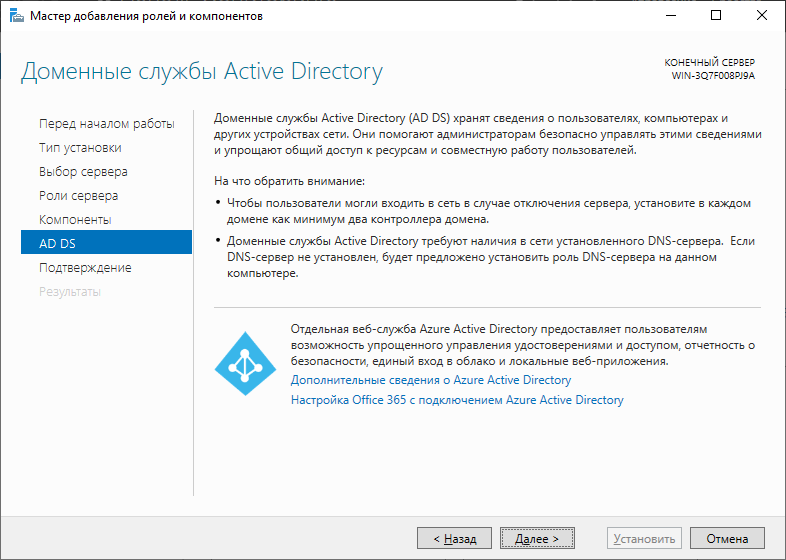

Рис. 56. Добавление предложенных компонентов Переходим на добавленную вкладку «AD DS». Здесь можно ознакомиться с кратким описанием Active Directory или перейти по ссылкам для более подробного изучения.

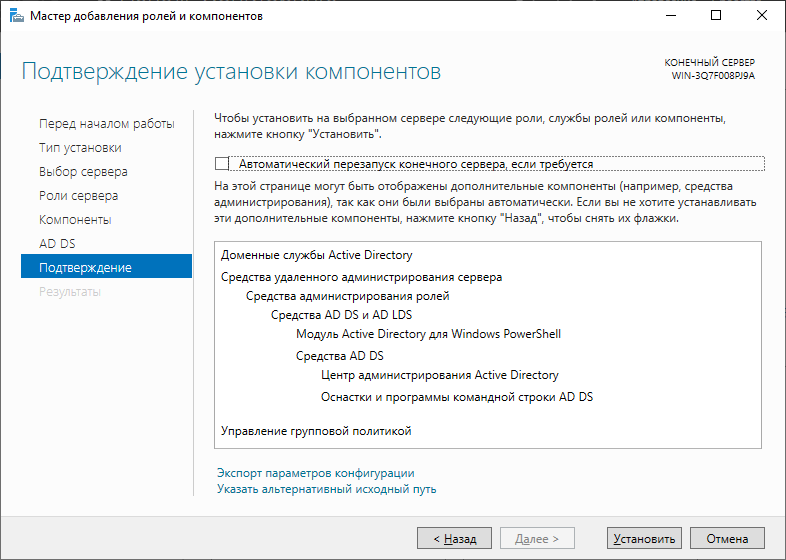

Рис. 57. Описание Active Directory Переходим на вкладку «Подтверждение» и выбираем «Установить». Установка может занять некоторое время.

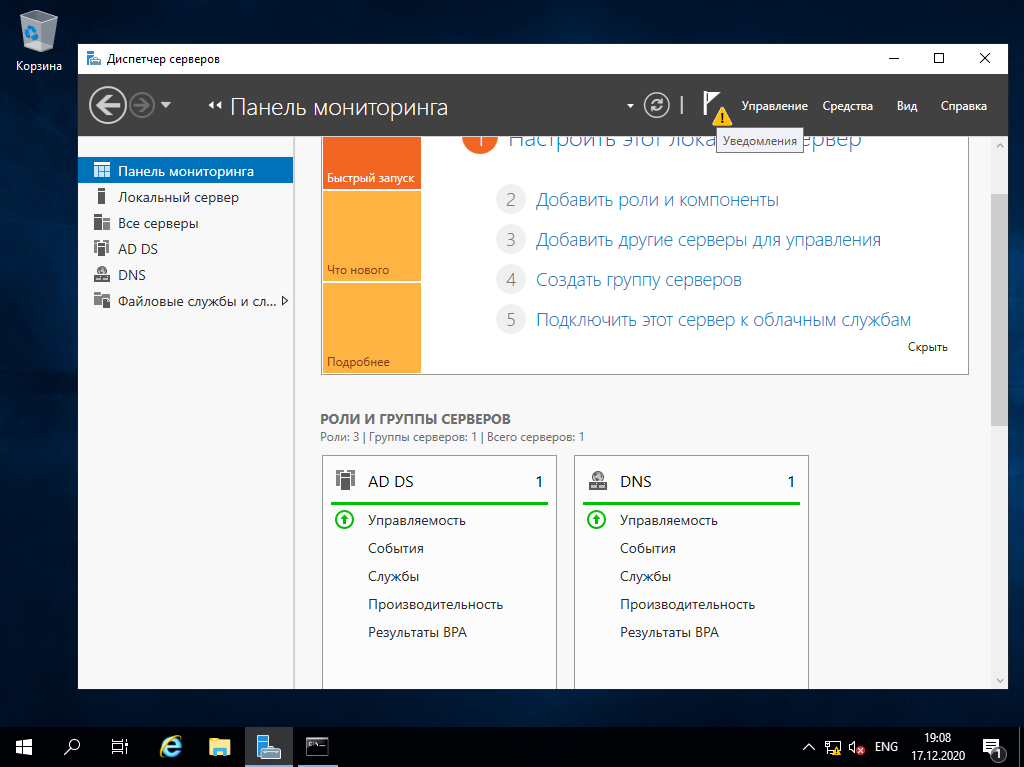

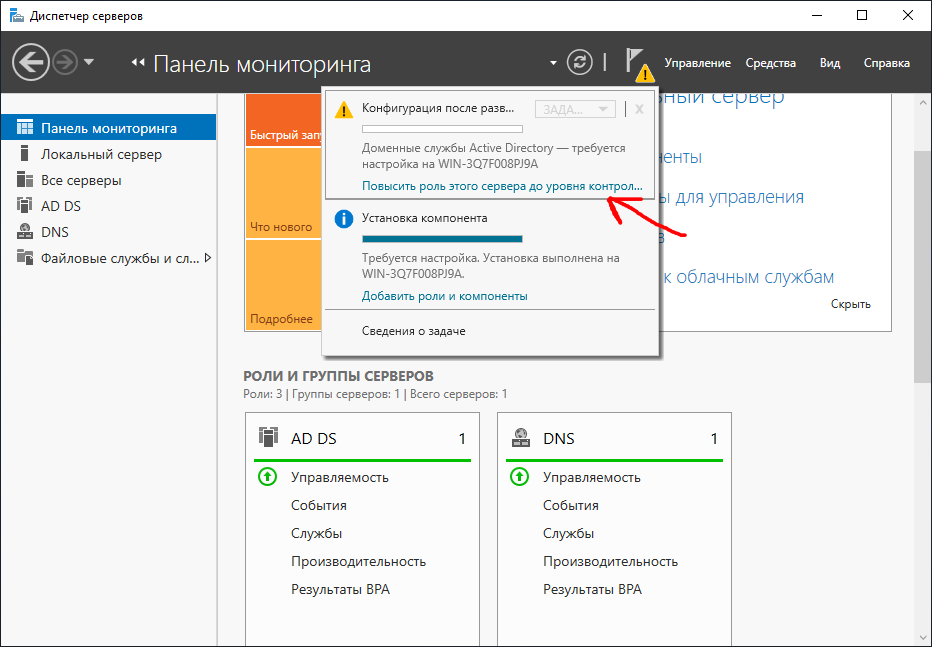

Рис. 58. Установка службы Active Directory Установка службы Active Directory завершена. Теперь её нужно настроить. Открываем вкладку «Уведомления».

Рис. 59. Вкладка Уведомления И нажимаем на предложенное решение «Повысить роль этого сервера до уровня контроллера домена».

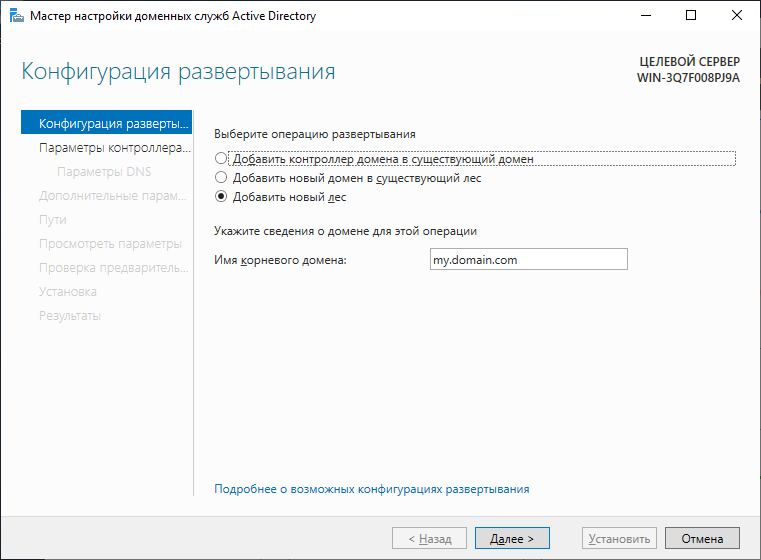

Рис. 60. решение «Повысить роль этого сервера до уровня контроллера домена» Выбираем в Конфигурации развертывания операцией «Добавить новый лес» и задаём Имя корневого домена «my.domain.com» и переходим далее.

Рис. 61. Операция «Добавить новый лес» В разделе «Параметры контроллера домена» оставляем всё как есть, осталось только задать пароль. Зададим

|

||||

|

Последнее изменение этой страницы: 2021-02-07; просмотров: 150; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.144.21.237 (0.016 с.) |