Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Заголовок безпечної інкапсуляції (ESP)Содержание книги

Поиск на нашем сайте

Для конфіденційності даних і захисту від перехоплення третьою стороною ESP забезпечує механізм для шифрування корисного навантаження IP. ESP також здійснює послуги автентифікації та захисту цілісності даних, тому заголовки ESP є альтернативою до заголовків AH у пакетах IPSec.

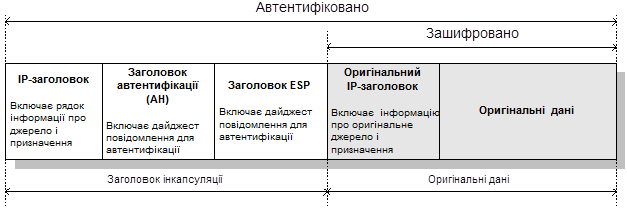

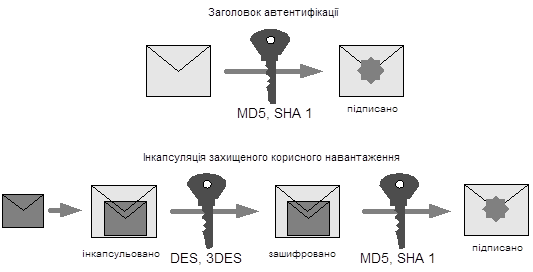

Робоча група IETF IPSec визначила стандарт і протокол, який застосовується до захисту інформації в Internet. Він визначає загальну структуру IP-пакету та пов’язання із захистом даних стосовно до VPN-комунікації. Існують два основні елементи IPSec як розширення протоколу IP: заголовок автентифікації (Authentification Header – AH) та інкапсуляція захищеного корисного навантаження (Encapsulated Security Payload – ESP). Вони визначені таким чином: · заголовок автентифікації (AH) – вживається для забезпечення цілісності і початкової автентифікації даних без встановлення сполучення для цілої IP-данограми (далі це називають “автентифікацією”); · інкапсуляція захищеного корисного навантаження (ESP) – забезпечує автентифікацію та шифрування для IP-данограми за допомогою алгоритму шифрування, визначеного користувачем. При ESP-автентифікації чинний дайджест повідомлення вставляється у кінець пакету (тоді як у AH дайджест міститься всередині автентифікації). AH забезпечує тільки цілісність даних, а ESP здійснює як шифрування, так і забезпечує цілісність даних. Відмінність між цілісністю даних для AH та ESP полягає в точці зору на спосіб автентифікації даних. AH автентифікує цілий пакет, тоді як ESP не автентифікує зовнішній IP-заголовок. При ESP-автентифікації чинний дайджест повідомлення вставляється у кінець IP-пакету, тоді як у AH дайджест міститься всередині автентифікаційного заголовку, як показано на рис.. Доступ контролюється супутнім протоколом управління ключем – Internet Key Exchange (IKE). IPSec та IKE разом дозволяють авторизованим партнерам захищеним чином обмінюватися приватними IP-пакетами крізь публічну мережу. Вміст пакету зберігається конфіденційним завдяки застосуванню шифрування і захищається від модифікацій за допомогою цифрового підписування. IPSec може бути використаний для захищеного тунелювання пакетів до раутера або “пожежної стінки” через WAN або для захищеного наскрізного транспортування пакетів між робочими станціями і сервером.

Рис.. Структура пакету IPSec. IPSec забезпечує послуги цілісності повідомлень, що дозволяє отримувачу пакету бути певним щодо ідентичності надавача. Це запобігає атакам на сесію, наприклад, захищає від використання перехоплених пакетів для маскування гакера під легітимного клієнта і заволодіння ним інформацією від сервера організації або від здійснення фіктивних транзакцій з сервером. Цілісність повідомлень також дозволяє отримувачу пакету бути певним, що пакет не був модифікований при пересиланні або не був використаний повторно неуповноваженою особою. Як AH, так і ESP використовують цифрові підписи для забезпечення послуг цілісності повідомлень. Вони беруть частину IP-пакету або цілий IP-пакет, генерують геш повідомлення і шифрують його секретним ключем, відомим тільки надавачу і приймачу. AH підписує цілий IP-пакет включно з IP-адресою, тоді як ESP залишає адресу джерела незахищеною. Алгоритми автентифікаційних кодів гешованих повідомлень, які звичайно використовуються для створення цифрових підписів – це MD5 і SHA-1. Вибір алгоритму, забезпечення секретності ключа для надавача і приймача і вирішення того, чи використовується AH, чи ESP, визначає політику інформаційного захисту організації. Надавач і приймач мусять достимуватися узгодженої політики захисту, щоб комунікація була успішною.

Рис. Види захисту пакетів у IPSec.

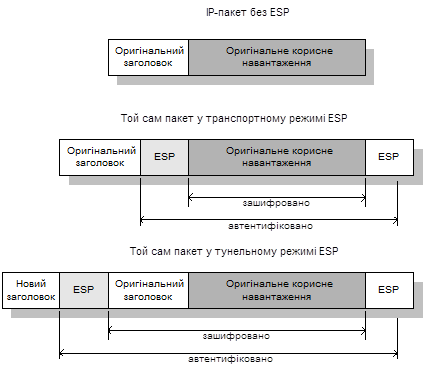

Крім того, IPSec ESP забезпечує конфіденційність даних, гарантуючи надавачу і приймачу пакету, що ніхто інший не може бачити вміст пакету. ESP здійснює це через скремблювання частини або цілого оригінального пакету за допомогою симетричного алгоритму шифрування DES або 3DES. Тільки надавач і приймач зберігають секретний ключ, який вживається для шифрування і дешифрування.Сегмент LAN, який вживається як для extranet-, так і для intranet-трафіку, використовує різні ключі для кожної робочої групи або пари комунікаційних партнерів. Чим більш вразлива інформація і чим довше триває інформаційний обмін, тим більш жорстким повинен бути алгоритм шифрування і ключ, однак більш жорстке шифрування потребує більше часу. Тому організація може вживати 3DES для шифрування фінансових транзакцій і DES для іншої приватної інформації. Коли пакети пересилаються крізь WAN, то стороння особа могала б довідатися дещо, спостерігаючи адреси джерела та призначення. Наприклад, якщо організація A здійснює обмін великими обсягами інформації з організацією B, то зловмисник міг би використати ці відомості для передбачення ризику продовження сполучення і нелегальної користі від використання внутрішньої інформації. Адреси також можуть виявити деталі внутрішньої топології мережі організації, сприяючи атакам відмов у послугах (Denial of Service – DOS), коли гакер перевантажує сервер організації запитами, які блокують уповноважених користувачів. Рис.. Порівняння тунельного і транспортного режимів IPSec. Щоб зберегти приватність адрес, IPSec може використовуватися в тунельному режимі. Цілий приватний IP-пакет (заголовок і користне навантаження) невидимий всередині публічного IP-пакету – “конверта”. Тунельний режим звичайно впроваджують за допомогою шлюзів захисту: пристрої на границі мережі, таких як раутери і “пожежні стінки”, які пересилають пакети до інших систем. Однак всередині LAN загроза анлізу трафіку та атак відмов у послугах мінімальна. Для зменшення службового навантаження процесора і довжини пакетів без впливу на їх захищеність можна використати оригінальний заголовок для пакетів, які пересилаються між станціями. У транспортному режимі ESP робить невидимими тільки навантаження приватних пакетів. Транспортний режим IPSec може бути використаний для ефективного захисту даних при їх пересиланні між клієнтами і сервером, між партнерами у робочих групах і між партнерами в extranet. Транспортний і тунельний режими можуть вживатися сумісно для забезпечення цілої мережі організації, застосовуючи кожен, коли це потрібно: тунельний режим для захисту у WAN, а транспортний режим – для захисту в LAN. Стандарт IPSec вимагає, щоб перед появою будь-якого пересилання даних була погоджена асоціація захисту (Security Association – SA) між двома VPN-вузлами (шлюзами або клієнтами). SA містить всю інформацію, необхідну для здійснення різних послуг мережевого захисту, таких як послуги IP-рівня (автентифікація заголовка та інкапсуляція корисного навантаження), послуг транспортного рівня та рівня застосувань і власний захист трафіку узгоджень. Його формати забезпечують сумісну структуру для пересилання ключів та автентифікаційних даних, незалежну від техніки генерування ключів, алгоритму шифрування та механізму автентифікації. Одна з основних переваг IPSec полягає у тому, що стандартизована структура пакету та асоціація захисту у стандарті IPSec може сприяти третій групі VPN-розв’язань які взаємодіють на рівні пересилання даних. Однак він не забезпечує автоматичного механізму для обміну ключами шифрування та автентифікації, необхідних для встановлення шифрованої сесії, які впроваджує друга головна перевага IPSec – інфраструктура управління ключами або PKI. Робоча група IPSec опрацьовує і пристосовує механізм стандартизованого управління ключами, який створює можливість захищених погоджень, поширення та зберігання ключів шифрування та автентифікації. Стандартизована структура пакету і механізм управління ключами можуть сприяти повній здатності до взаємодії із третьою групою VPN-розв’язань. Інші VPN-технології, запропоновані або впроваджені як альтернатива до стандарту IPSec, взагалі не є справжніми стандартами IP Security. Натомість вони є протоколами інкапсуляції, які “тунелюють” протоколи вищих рівнів і протоколи Канального рівня.

|

|||||||||||||

|

Последнее изменение этой страницы: 2021-03-09; просмотров: 116; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 216.73.216.169 (0.01 с.) |