Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Криптосистема з публічним ключем DHСодержание книги

Поиск на нашем сайте

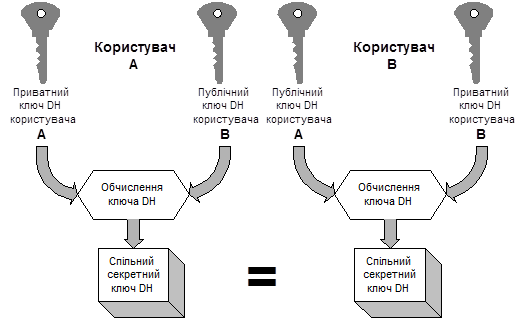

У криптосистемі DH поєднання приватного ключа DH користувача A з публічним ключем DH користувача B дає той самий результат, що й комбінація приватного ключа DH користувача B з публічним ключем DH користувача A (рис.).

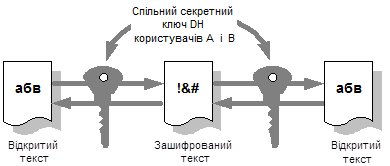

Рис.. Криптосистема з публічним ключем DH – обчислення спільного секретного ключа. Це можна розширити на будь-яку систему поєднань пар ключів DH без порушення безпеки ключів. Оскільки ці дві групи, обмінюючись своїми публічними ключами один з одним, є тільки групами, які можуть генерувати спільний секрет, то двостороння довірча модель може бути встановлена, доки жодна інша група не може створити або знати спільний секрет. На рис. показано, як криптосистема з публічним ключем DH може бути використана для збільшення криптосистеми з приватним ключем шляхом поширення “спільного секретного ключа” до двох груп, які пробують встановити зашифровану сесію. Перший крок у встановленні зашифрованої сесії полягає в тому, що користувач A повідомляє користувача B свій публічний ключ, а користувач B повідомляє користувача A про свій публічний ключ. Далі, користувачі A і B обчислюють “спільний секретний ключ”. Остаточно вони можуть застосовувати “спільний секрет” для шифрування і дешифрування всіх пересилань даних між собою. Із цієї точки зору криптосистему з публічним ключем DH також називають системою поширення публічного ключа DH.

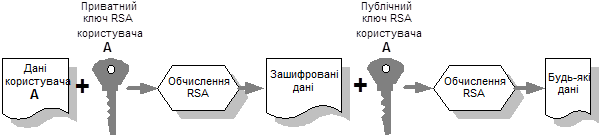

Рис. Використання спільного секретного ключа DH. Однак є ще інша компонента механізму поширення ключа, яка мусить бути адресною, щоб досягнути того, що ключ справжній. Звертаючись до рис., якщо два кореспонденти (A і B) отримують чийсь інший публічний ключ через незахищений канал, наприклад, через Internet, то користувач A повинен бути певен, що він отримав публічний ключ користувача B, і навпаки. Вони не можуть просто запитати один в одного про їх публічні ключі, бо хтось інший, наприклад, користувач E, міг би втрутитися в обмін, перехопити запити і вислати свій власний публічний ключ до обидвох кореспондентів. Якщо б це сталося, то користувачі A і B мали б спільний секрет із користувачем E і E міг би бути віртуальним кореспондентом кожного з реальних кореспондентів (A і B). Це звичайно називають загрозою “людини посередині”. Один із шляхів запобігання цій загрозі, як і іншим видам загроз, є використання криптосистеми з публічним ключем RSA і цифрового підпису (який розгляний нижче), щоб забезпечити збереження і захист поширення ключів. Рис. Криптосистема RSA з публічним ключем.

Криптосистема з публічним ключем RSA Криптосистема з публічним ключем RSA може використовуватися у двох різних цілях: шифрування і цифрові підписи. Як показано на рис., будь-яка інформація, зашифрована приватним ключем RSA, може бути розшифрована відповідним публічним ключем RSA. Якщо користувач A використовує свій приватний ключ RSA для шифрування повідомлення, то будь-хто, який має відповідний публічний ключ користувача A, може дешифрувати повідомлення. Цей механізм встановлює одношляхову довірчу модель, оскільки поєднання приватного ключа надавача і публічного ключа використовується для шифрування і дешифрування повідомлення. Використана таким чином, схема RSA (яка широко відома як цифровий підпис RSA – RSA Digital Signature) може бути використана для багатьох цілей включно із пересиланням ключів або зашифрованого матеріалу.

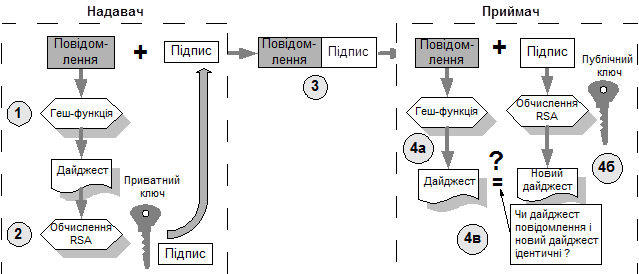

Рис.. Процес цифрового підписування. Процес цифрового підписування відбувається таким чином. Робиться запит про публічний ключ респондента. Процес цифрового підписування починається з того, що надавач складає повідомлення із своїм приватним ключем. · Крок 1: геш-функція (Hash Function) – алгоритм автентифікації даних – зменшує повідомлення до розумного розміру, яке називають дайджестом повідомлення (Message Digest). · Крок 2: надавач підписує повідомлення шляхом шифрування дайджесту своїм приватним ключем, створюючи унікальний цифровий підпис. · Крок 3: повідомлення та унікальний цифровий підпис об’Єднується і висилаються до приймача. · Крок 4: приймач перевіряє повідомлення, a. генеруючи дайджест із тою самою геш-функцією, b. використовуючи публічний ключ і дешифруючи унікальний підпис, вбудований уповідомлення, c. порівнюючи результати кроків 4а і 4b; якщо вони узгоджуються, то дані переслані захищено і немодифіковані. Як видно з рис., повідомлення стискається геш-функцією, яка робить його меншим за обсягом для покращення характеристик мережі – чим менше повідомлення, тим менше потрібно обчислень і тим кращі характеристики. Результат геш-функції, тобто дайджест повідомлення, шифрується приватним ключем надавача і утворює цифровий підпис, який приєднується до початкового повідомлення. Тоді обидві компоненти шифруються і висилаються до приймача. Приймач тоді може автентифікувати повідомлення із використанням попередньо узгодженої геш-функції для регенерації дайджесту повідомлення, дешифрує цифровий підпис, вбудований у повідомлення, застосовуючи публічний ключ надавача, і порівнює результати. Якщо і тільки якщо дайджест повідомлення узгоджений із повідомленням, можна зробити висновок, що повідомлення вислане із використанням узгодженого приватного ключа і не модифіковане при пересиланні. Окремими прикладами криптографічних геш-функцій, які застосовуються у процесі цифрового підписування, є MD4, MD5, SHA-12 і CBC-DES-MAC, які відрізняються довжиною ключа і гешу. Вище описано, як геш-функція може застосовуватися для пересилання ключа, однак вона також може використовуватися для досягнення цілісності даних. У цьому випадку геш-функцію і результуючий цифровий підпис частіше називають алгоритмом автентифікації даних. Використання системи цифрового підписування для автентифікації даних здійснюється так: · доказують, що дані вислані надавачем і не підроблені (автентифікація даних); · доказують, що повідомлення не модифіковане або не зіпсоване (цлісність даних).

Рис. Генерування і поширення ключа. Із схемою цифрового підпису RSA, системою поширення ключа DH і симетричною системою шифрування користувачі можуть встановлювати шифровану VPN-сесію, яка забезпечує приватність даних, автентифікацію і цілісність даних, як показано на рис.. Як тільки шифрована VPN-сесія встановлена, то вона захищена від багатьох видів атак, включно з атакою “людини посередині”.

Сертифікати При симетричному шифруванні як надавач, так і приймач спільно використовують секретний ключ. Поширення секретного ключа мусить відбуватися (з відповідним захистом) перед початком шифрованої комунікації. Однак при асиметричному шифруванні надавач використовує приватний ключ для шифрування або цифрового підписування повідомлень, тоді як приймач вживає публічний ключ для дешифрування повідомлення. Публічний ключ поширюється вільно до будь-кого, хто потребує приймати зашифровані повідомлення або повідомлення із цифровим підписом. Надавач потребує надійно захищати тільки приватний ключ. Захист VPN базується не тільки на математичних алгоритмах і ключах, але також на захищеному методі генерування, поширення та управління ключами. Якщо ключ скомпроментований, то ціла мережа піддається загрозі. Орган, уповноважений до генерування і поширення приватних і публічних ключів учасників VPN мусить мати вищий рівень довіри, бо поєднання пар ключів з користувачем визначає захист всіх вихідних обмінів даними про ключі. Щоб забезпечити цілісність публічного ключа, він публікується із сертифікатом. Сертифікат (або сертифікат публічного ключа) – це структура даних, яка захищена цифровим підписом органу сертифікації (certificate authority – CA) – органу, якому користувач сертифікату може довіряти. Сертифікат містить послідовність значень, таких як ім’я сертифікату та його вживання, інформацію для ідентифікації власника публічного ключа, сам публічний ключ, дату закінчення його чинності, назву органу сертифікації. CA використовує власний приватний ключ для підпису сертифікату. Якщо користувач знає публічний ключ органу сертифікації, то приймач може перевірити, чи сертифікат справді отриманий від довіреного CA і тому містить надійну інформацію і правильний публічний ключ. Сертифікати поширюються електронним чином (через Web або електронну пошту), або через інтелектуальні картки чи гнучкі диски. Процес управління ключами здійснюється через систему керівних принципів, відомих як інфраструктура публічних ключів (Public Key Infrastructure – PKI). Отже, сертифікати публічних ключів забезпечують зручний і надійний метод для перевірки ідентичності надавача. IPSec опційно може використовувати цей метод для наскрізної ідентифікації. Сервери віддаленого доступу можуть вживати сертифікати публічних ключів для автентифікації користувачів, як це описано нижче.

|

|||||||||||||||||||

|

Последнее изменение этой страницы: 2021-03-09; просмотров: 195; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 13.59.67.189 (0.009 с.) |