Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Протокол пересилання для Рівня 2 ( Layer 2 Forwarding – L2F) .

L2F – це технологія, запропонована фірмою Cisco, яка використовує протокол пересилання, що дозволяє серверам доступу через комутовані канали здійснювати рамкування трафіку в PPP і пересилати його через WAN-сполучення до L2F-сервера (або раутера). Сервер L2F виділяє пакет і уводить його в мережу. На відміну від PPTP і L2TP, L2F не ідентифікує клієнта. Відзначимо, що L2F діє тільки в примусовому тунелі (детальне обговорення добровільних і вимушених тунелів здійснено нижче).

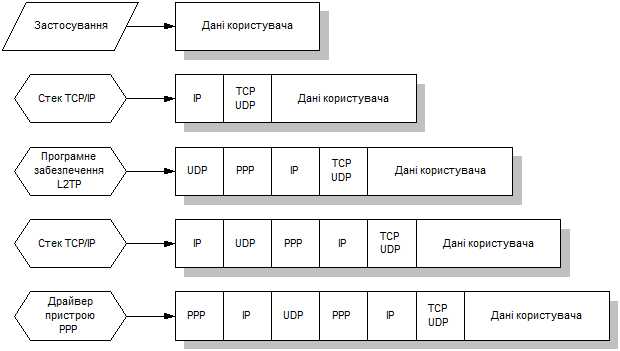

Протокол тунелювання для Рівня 2 (Layer 2 Tunneling Protocol – L2TP). L2TP є поєднанням PPTP і L2F. Його проектанти вважають, що L2TP може мати кращі властивості від PPTP і L2F. L2TP – це мережевий протокол, який інкапсулює PPP-рамки, які висилаються через мережі IP, X.25, Frame Relay або ATM. Якщо протокол сконфігурований для використання IP як транспорту данограм, то L2TP можна використати як протокол тунелювання через Internet. L2TP також можна вживати безпосередньо через різні середовища WAN (як Frame Relay) без IP як транспортного рівня. L2TP документований в RFC “Layer 2 Tunneling Protocol “L2TP””. L2TP понад об’єднанням IP-мереж використовує UDP і послідовність L2TP-повідомлень для обслуговування тунелю. L2TP також використовує UDP для висилання L2TP-інкапсульованих PPP-рамок як тунельованих даних. Корисне навантаження інкапсульованих PPP-рамок може бути зашифроване і/або компресоване. Рис. 8 показує, як асембльовано L2TP-пакет перед пересиланням. На рисунку показаний клієнт комутованого каналу, який створює тунель через об’єднання мереж. Ескіз кінцевої рамки показує інкапсуляцію для клієнта комутованого каналу (PPP Device Driver). Інкапсуляція приймає, що здійснюється дія L2TP понад IP.

Рис. 8. Конструкція пакету L2TP.

Порівняння PPTP та L2TP Як PPTP, так і L2TP використовують PPP для забезпечення початкового упакування даних і потім додаються заголовки для транспортування через мережу. Ці два протоколи дуже подібні, однак існують певні відмінності: · PPTP вимагає, щоб об’єднання мереж було IP-мережею. L2TP потребує тільки, щоб тунельне середовище забезпечувало пакетно-орієнтоване сполучення “пункт-пункт”. L2TP можна використовувати понад IP (із застосуванням UDP), постійними віртуальними колами Frame Relay (PVC), постійними віртуальними колами X.25 або ATM.

· PPTP може підтримувати тільки один тунель між кінцевими пунктами, тоді як L2TP дозволяє використання багатьох тунелів. L2TP може створювати різні тунелі з різною якістю послуг (QoS). · L2TP забезпечує компресію заголовків. Коли вона наявна, то L2TP оперує із 4 байтами службового навантаження порівняно із 6 байтами для PPTP. · L2TP забезпечує автентифікацію тунелю, тоді як у PPTP це відсутнє. Однак, якщо певний протокол вживається понад IPSec, то автентифікація тунелю здійснює IPSec, так що автентифікація тунелю на Рівні 2 не потрібна.

Режим тунелю IPSec IPSec – це стандарт протоколу Рівня 3, який підтримує захищене пересилання інформації через об’єднання IP-мереж і більш детально описаний нижче. Однак, один аспект IPSec слід розглянути у контексті протоколів тунелювання. Крім механізму шифрування IP-трафіку, IPSec визначає формат пакету для IP через режим IP-тунелювання, який загалом називають режимом тунелювання IPSec. Тунель IPSec складається з тунельного клієнта і тунельного сервера, які обидва конфігуруються з використанням тунелювання IPSec і шифрованого механізму узгодження. Режим тунелювання IPSec використовує узгоджений метод захисту для інкапсуляції і шифрування цілих IP-пакетів для захищеного пересилання через приватну або публічну IP-мережу. Зашифроване корисне навантаження інкапсулюється разом із відкритим IP-заголовком і висилається через об’єднання мереж до тунельного сервера. Після прийняття данограми тунельний сервер обробляє її, відкидає відкритий IP-заголовок і дешифрує вміст для отримання початкового корисного навантаження IP-пакету. Цей пакет далі обробляється звичайним чином і маршрутується до свого призначення у доцільовій мережі. Режим тунелювання IPSec має такі властивості та обмеження: · підтримує тільки IP-трафік; · діє на нижньому рівні IP-стеку; тому застосування та протоколи вищого рівня успадковують його поведінку; · керований політикою безпеки – системою правил фільтрування-узгодження. Ця політика безпеки встановлює наявні механізми шифрування та тунелювання у пріорітетному порядку і наявні методи автентифікації також у пріорітетному порядку. Як тільки наявний трафік, два комп’ютери здійснюють взаємну автентифікацію і тоді узгоджують метод шифрування. Після цього весь трафік шифрується з використанням узгодженого механізму і вставляється у заголовок тунелю.

Типи тунелів Тунелі можуть створюватися різним чином. · Добровільні тунелі. Комп’ютер користувача або клієнта може вислати VPN-запит для конфігурування і створення добровільного тунелю. У цьому випадку комп’ютер користувача є кінцевим пунктом тунелю і діє як клієнт тунелю. · Вимушені тунелі. Сервер доступу через комутовані канали, оснащений VPN, конфігурує і створює вимушений тунель. При цьому комп’ютер користувача не є кінцевим пунктом тунелю; ним є інший пристрій – віддалений сервер доступу, який діє як клієнт тунелю і розташований між комп’ютером користувача і тунельним сервером. Добровільні тунелі більш популярні. Нижче кожен із цих типів тунелів описаний більш детально.

Добровільні тунелі Добровільний тунель з’являється у тому випадку, коли робоча станція або сервер раутінгу використовує програмне забезпечення тунельного клієнта для створення віртуального сполучення до доцільового тунельного сервера. Для здійснення цього на комп’ютері клієнта повинен бути встановлений відповідний тунельний протокол. Для протоколів, які тут розглядаються, добровільні тунелі потребують IP-сполучення (через LAN або комутований канал). Для комутованого каналу клієнт повинен встановити сполучення до об’єднання мереж, перш ніж він може встановити тунель. Це найбільш поширений випадок. Найкращим прикладом є користувач Internet через комутований канал, який повинен викликати Internet-провайдера і встановити Internet-сполучення, перш ніж буде створений тунель через Internet. Для комп’ютера, під’єднаного до локальної мережі, клієнт завжди має сполучення з об'єднанням мереж, яке забезпечує раутінг інкапсульованого корисного навантаження до вибраного тунельного сервера LAN. Це може бути у випадку, коли клієнт корпоративної LAN ініціює тунель, щоб досягнути приватну або невидиму підмережу у тій самій LAN. Поширене непорозуміння, що віртуальні приватні мережі вимагають сполучення саме через комутовані канали. У дійсності вимагається лише взаємодія мереж на рівні IP. Окремі комп’ютери, наприклад, домашні, використовують сполучення через комутовані канали до Internet для встановлення IP-транспорту. Це вступний крок у підготовці до створення тунелю, а не частина самого тунельного протоколу.

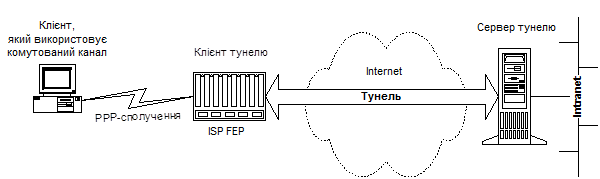

Вимушені тунелі Певна кількість виробників, які торгують серверами доступу через комутовані канали, впровадили до них здатність створення тунелю від імені клієнта комутованого каналу. Комп’ютер або мережевий пристрій, який забезпечує тунель для комп’ютера клієнта, відомий під назвами Front End Processor (FEP) для PPTP, L2TP Assess Concentrator (LAC) для L2TP або IP Security Gateway для IPSec. Тут термін FEP вживається для опису функційних властивостей незалежно від протоколу тунелювання. Для здійснення своїх функцій FEP повинен мати встановлений відповідний тунельний протокол і бути здатним до створення тунелю при під’єднанні комп’ютера клієнта. Для прикладу Internet, комп’ютер клієнта поміщає виклик комутованого сполучення у сервер мережевого доступу ISP, оснащений можливістю тунелювання. Така конфігурація відома як “вимушене тунелювання”, бо клієнт змушений використовувати тунель, утворений FEP. Як тільки початкове з’єднання встановлене, мережевий трафік до і від клієнта автоматично висилається через тунель. При вимушеному тунелюванні комп’ютер клієнта здійснює звичайне PPP-сполучення і коли клієнт викликає сервер мережевого доступу, то тунель встановлюється і трафік автоматично маршрутується через тунель. FEP може бути сконфігурований для тунелювання всіх клієнтів комутованих каналів до визначеного тунельного сервера. В іншому випадку FEP може тунелювати індивідуальних клієнтів, базуючись на імені користувача або на призначенні.

Рис.. Вимушене тунелювання. На відміну від окремих тунелів, утворених добровільно кожним клієнтом, тунель між FEP і тунельним сервером може спільно використовуватися багатьма клієнтами комутованих каналів. Коли другий клієнт викликає сервер доступу (FEP), для досягнення призначення, до якого тунель вже існує, то не потрібно знову створювати тунель. Замість цього трафік даних від нового клієнта переноситься через чинний тунель. Оскільки можливі декілька клієнтів в одному тунелі, то тунель не закривається доти, доки останній користувач не від’єднається від тунелю. Адресація та раутінг у VPN Для того, щоб розуміти, як працює VPN, слід розглянути, як створення VPN для віддаленого доступу і VPN між раутерами впливає на адресацію та раутінг. VPN-сполучення створюють віртуальний інтерфейс, якому слід надати правильну IP-адресу, а маршрути повинні змінюватися або додаватися для того, щоб правильний трафік висилався через захищене VPN-сполучення, замість через спільну або публічну транзитну мережу.

|

|||||||||||||

|

Последнее изменение этой страницы: 2021-03-09; просмотров: 141; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.137.218.215 (0.008 с.) |