Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Сполучення комп ’ ютерів через intranetСодержание книги

Поиск на нашем сайте

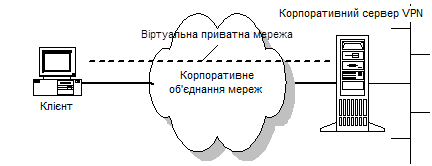

У певних корпоративних об’єднаннях мереж дані підрозділів є настільки важливими (тобто чутливими до несанкціонованого доступу), що LAN цих підрозділів фізично відокремлюють від решти корпоративної мережі. Хоч це забезпечує таємність інформації таких підрозділів, однак створює проблеми з доступом до інформації для тих користувачів, які фізично не під’єднані до цих окремих LAN. Віртуальні приватні мережі дозволяють LAN підрозділів бути фізично під’єднаними до корпоративного об’єднання мереж і бути відділеними від сервера VPN. Зауважимо, що сервер VPN не діє як раутер між корпоративним об’єднанням мереж і LAN підрозділів. Раутер може з’єднувати ці дві мережі, дозволяючи будь-кому мати доступ до чутливих LAN. При використанні VPN мережевий адміністратор може гарантувати, що тільки ті користувачі корпоративного об’єднання мереж, які мають відповідні повноваження, можуть встановлювати віртуальну приватну мережу з сервером VPN і отримувати доступ до захищених ресурсів підрозділу. Крім того, уся комунікація через VPN може бути зашифрована для забезпечення конфіденційності даних. Користувачі, які не мають необхідних повноважень, не можуть бачити LAN підрозділів.

Рис. 4. Використання VPN для сполучення двох комп’ютерів у тій самій LAN. Основні вимоги до VPN Звичайно, коли опрацьовують розв’язання для взаємодії віддалених мереж, підприємства вимагають забезпечити контрольований доступ до корпоративних ресурсів та інформації. Ці розв’язання повинні забезпечити авторизованим віддаленим клієнтам свободу і простоту доступу до ресурсів корпоративних локальних мереж, а також дозволяти віддаленим офісам з’єднуватися один з одним для спільного використання ресурсів та інформації (сполучення LAN-LAN). Нарешті, сполучення повинні забезпечувати секретність і цілісність даних, які поширюються через корпоративне об’єднання мереж. Тому, як мінімум, розв’язання VPN повинні забезпечувати: q автентифікацію користувачів. Розв’язання повинні перевіряти ідентичність користувача і обмежувати VPN-доступ тільки до авторизованих користувачів. Крім того, повинен забезпечуватися аудит і облік записів, які показують, хто і коли мав доступ до певної інформації. q управління адресами. Розв’язання повинні призначати адреси клієнтам у приватній мережі та мусять дбати про те, щоб ці адреси були таємними. q шифрування даних. Дані, які переносяться через публічні мережі, мусить бути захищені від читання неавторизованими клієнтами мережі. q управління ключами. Розв’язання повинні генерувати та оновлювати ключі шифування для клієнта і для сервера. q багатопротокольну підтримку. Розв’язання повинні бути здатні обслуговувати поширені протоколи, які вживаються у публічних мережах. Це включає протоколи IP, IPX і тому подібні. Для Internet розв’язання VPN базуються на тунельному протоколі “пункт-пункт” (Point-to-Point Tunneling Protocol – PPTP) або на тунельному протоколі Рівня 2 (Layer 2 Tunneling Protocol- L2TP), які відповідають всім цим основним вимогам і широко доступні в Internet. Інші розв’язання, включно з новим захищеним протоколом IP (IP Security Protocol – IPSec), відповідають тільки деяким із цих вимог, однак можуть вживатися в особливих ситуаціях.

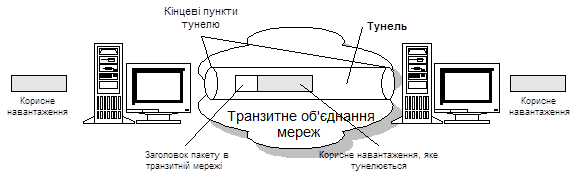

Основи тунелювання Тунелювання – це метод використання інфраструктури об’єднання мереж для пересилання даних від одної мережі через іншу мережу. Даними, які пересилаються, тобто корисним навантаженням можуть бути рамки або пакети від інших протоколів. Замість висилання рамки, випродукованої джерельним протоколом, тунельний протокол інкапсулює (запаковує) рамку в новий пакет, забезпечений своїм заголовком. Цей заголовок забезпечує інформацію для раутінгу, так що інкапсульоване корисне навантаження може перетинати проміжну мережу. При цьому інкапсульовані пакети маршрутуються через проміжне об’єднання мереж між кінцевими пунктами. Логічний шлях, через який переміщається інкапсульований пакет, називають тунелем (рис. 5). Коли інкапсульований пакет досягає призначення в об’єднанні мереж, він розпаковується і пересилається до кінцевого призначення. Зауважимо, що тунелювання включає процес запакування, пересилання і розпакування пакетів. Транзитне об’єднання мереж може бути довільним і Internet як публічна мережа є тільки найбільш поширеним прикладом. Технології тунелювання вже існують певен час, однак новітні технології тунелювання з’явилися протягом останніх декількох років. Ці новітні технології включають: q протокол PPTP, який дозволяє шифрувати трафік IP, IPX або NetBEUI і тоді інкапсулювати його в IP-данограму, яка пересилається через корпоративну IP-мережу або через публічну IP-мережу, таку, як Internet; q протокол L2TP, який дозволяє шифрувати трафік IP, IPX або NetBEUI і тоді висилати його через довільне середовище, яке підтримує доручення данограм типу “пункт-пункт”, наприклад, через мережі IP, X.25, Frame Relay або ATM; q тунельний режим IPSec, який дозволяє шифрувати трафік IP і тоді інкапсулювати його в IP-данограму, яка пересилається через корпоративну IP-мережу або через публічну IP-мережу, таку, як Internet.

Рис. 5. Тунелювання. Протоколи тунелювання Для того, щоб встановити тунель, необхідно, щоб тунельний клієнт і тунельний сервер використовували однаковий протокол тунелювання. Технологія тунелювання базується на використанні протоколів тунелювання Рівня 2 або Рівня 3. Протоколи Рівня 2 відповідають Канальному рівню еталонної моделі OSI і використовують рамки як блоки обміну. Протоколами Рівня 2 є PPTP і L2TP; обидва вони інкапсулюють корисне навантаження у рамки протоколу PPP для пересилання через об’єднання мереж. Протоколи Рівня 3 відповідають Канальному рівню і використовують пакети. Прикладами таких протоколів є IP over IP та IPSec Tunnel Mode. Ці протоколи інкапсулюють IP-пакети у додаткові IP-данограми перед пересиланням через IP-мережу. Як працює тунелювання Для тунельних технологій Рівня 2, таких як PPTP і L2TP, тунель подібний до сесії: обидва кінцеві пункти тунелю повинні бути залучені до тунелю і повинні бути узгоджені конфіураційні змінні, такі як призначення адрес або параметри шифрування чи компресії даних. У більшості випадків дані, які пересилаються через тунель, висилаються за допомогою протоколів, базованих на данограмах. Протокол, який обслуговує тунель, вживається як механізм для керування тунелем. Тунельні технології Рівня 3 у загальному випадку передбачають, що всі питання конфігурування обслуговуються окремо, часто вручну. Для цих протоколів фаза обслуговування тунелю може бути відсутня. Натомість для протоколів тунелювання Рівня 2 тунель повинен бути створений, обслужений і потім закритий. Як тільки тунель встановлено, то тунельовані дані можна пересилати. Клієнт і сервер тунелю використовують протокол пересилання даних через тунель для підготовки даних до тунелювання. Наприклад, коли клієнт тунелю висилає корисне навантаження до тунельного сервера, то клієнт передовсім доповнює тунельовані дані заголовком протоколу пересилання даних через тунель. Потім клієнт висилає інкапсульоване корисне навантаження через об’єднання мереж, яке маршрутує його до тунельного сервера. Тунельний сервер приймає пакет, видаляє заголовок протоколу пересилання даних через тунель і пересилає корисне навантаження до доцільної мережі. Пересилання інформації між тунельним сервером і тунельним клієнтом відбувається подібним чином.

|

||||||||||

|

Последнее изменение этой страницы: 2021-03-09; просмотров: 88; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.145.93.227 (0.007 с.) |