Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Кафедра вычислительной техники и защиты информацииСтр 1 из 7Следующая ⇒

Кафедра вычислительной техники и защиты информации ИЗУЧЕНИЕ МЕТОДОВ ПРИНЯТИЯ РЕШЕНИЙ В ЗАДАЧАХ ПЛАНИРОВАНИЯ И ОПЕРАТИВНОГО УПРАВЛЕНИЯ В СИСТЕМАХ УПРАВЛЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТЬЮ Лабораторный практикум по дисциплин е «Управление информационной безопасностью» Уфа 2014 Министерство образования и науки Российской Федерации Федеральное государственное бюджетное образовательное учреждение высшего профессионального образования «Уфимский государственный авиационный технический университет»

Кафедра вычислительной техники и защиты информации

ИЗУЧЕНИЕ МЕТОДОВ ПРИНЯТИЯ РЕШЕНИЙ В ЗАДАЧАХ ПЛАНИРОВАНИЯ И ОПЕРАТИВНОГО УПРАВЛЕНИЯ В СИСТЕМАХ УПРАВЛЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТЬЮ

Лабораторный практикум по дисциплине «Управление информационной безопасностью»

Уфа 2014 Составитель: И.В. Машкина УДК 519.816 + 338.24 ББК 65.050.2

Изучение методов принятия решений в задачах планирования и оперативного управления в системах управления информационной безопасностью: лабораторный практикум по дисциплине «Управление информационной безопасностью» / Уфимск. гос. авиац. техн. ун-т; Сост.: И.В. Машкина. - Уфа, 2014. - 47 с.

Рассматривается применение методов: линейной свертки и ранжирования альтернатив для поддержки принятия решения по выбору средств защиты, комбинаторно-морфологического метода синтеза рациональных наборов средств защиты для системы обеспечения информационной безопасности, выбора рационального варианта реагирования на события нарушения информационной безопасности, анализа иерархий для решения проблемы выбора системы управления информационной безопасностью. Предназначен для студентов, обучающихся по направлению подготовки бакалавров специальностей 090900 «Информационная безопасность» и по специальности 090915 «Безопасность информационных технологий в правоохранительной сфере»

Табл.14. Ил. 7. Библиогр.: 6 назв.

Рецензенты: д-р техн. наук, проф. В.И. Васильев, к.т.н А.А. Бакиров

©Уфимский государственный авиационный технический университет, 2014 СОДЕРЖАНИЕ Введение…………………………………………………………..……..6

№ 1 Метод линейной свертки и метод ранжирования альтернатив для поддержки принятия решения по выбору средств защиты 1.1 Цель работы…………………………………………………..……..7 1.2. Задачи…………………………………………………………….....7 1.3 Теоретическая часть……………………………………………..….7 1.3.1 Метод линейной свертки критериев с весами аi………….….....8 1.3.2 Метод ранжирования альтернатив по свойствам…………….....9 1.4. Задание на лабораторную работу………………………..………10 1.5. Методика выполнения задания……………………………..……10 1.5.1 Выбор по методу линейной свертки…………………...…........10 1.5.2 Выбор по методу ранжирования………………..……………....14 Требования к содержанию и оформлению отчета………...........15 Контрольные вопросы………........................................................16 Критерии результативности лабораторного практикума……....16

№ 2 Комбинаторно-морфологический метод синтеза рациональных наборов средств защиты для систем защиты информации 2.1 Цель работы…………………………………………………..……17 2.2. Задачи…………………………………………………….….…….17 2.3 Теоретическая часть……………………………………..………...17 2.3.1 Автоматизированный комбинаторно-морфологический метод синтеза и принятия рациональных решений…………………..…….17 2.3.2 Метод полного перебора для поиска рациональных вариантов наборов средств защиты ………………………………………..…..20 2.4. Задание на лабораторную работу……………………..…………21 2.5. Методика выполнения задания…………………..………………21 Требования к содержанию и оформлению отчета………...........25 Контрольные вопросы………........................................................26 Критерии результативности лабораторного практикума……....26

№ 3 Метод выбора рационального варианта реагирования на события нарушения информационной безопасности 3.1 Цель работы……………………………………………………..…28 3.2. Задачи…………………………………………………………..….28 3.3 Теоретическая часть………………………………..……………...28 3.4. Задание на лабораторную работу……………………..…………31 3.5. Методика выполнения задания………………………..…………33 Требования к содержанию и оформлению отчета………...........36

Контрольные вопросы………........................................................36 Критерии результативности лабораторного практикума………37

№ 4 Метод анализа иерархий для решения проблемы выбора системы управления информационной безопасностью 4.1 Цель работы……………………………………………………..…38 4.2. Задачи…………………………………………………………..….38 4.3 Теоретическая часть…………………………………………..…...38 4.4. Задание на лабораторную работу…………………………..……42 4.5. Методика выполнения задания…………………………..………42 Требования к содержанию и оформлению отчета………...........43 Контрольные вопросы………........................................................43 Критерии результативности лабораторного практикума……....44

Список литературы……………………………………………..……..45 Приложение А……………………………………………………...….46

В ВЕДЕНИЕ

Данный лабораторный практикум предназначен для изучения дисциплины «Управление информационной безопасностью» студентами, обучающимися по направлению подготовки бакалавров 090900 «Информационная безопасность» (99 часов, из них 22 часа лекц., 12 час. – прак., 20 час. – лаб., 45 час. – срс) и по специальности 090915 «Безопасность информационных технологий в правоохранительной сфере» (144 часов, из них 32 час. – лекц., 32 час. – лаб., 26 час. – прак., 54 час. – срс). Лабораторные работы посвящены изучению и практическому использованию методов принятия решений применительно к системам управления информационной безопасностью: планирования модульного состава системы защиты информации, выбору рационального варианта реагирования управляющей системы на опасные события в сети. В настоящее время на рынке средств защиты имеется достаточно большое число близких по своим функциональным характеристикам и стоимости программных и программно-аппаратных средств защиты, имеющих сходные качества. Необходимость их оценки ставит перед лицом, принимающим решение, довольно сложную задачу многокритериального выбора среди ряда сходных объектов. Компетенции, формируемые в результате выполнения данного лабораторного практикума: - способность разрабатывать предложения по совершенствованию системы управления информационной безопасностью; - способность планировать и организовывать комплекс мероприятий по защите информации; - способность формировать комплекс мер для управления информационной безопасностью; - способность участвовать в разработке подсистемы управления информационной безопасностью. Перечисленные компетенции формируются через умения: - осуществлять повышение уровня защиты с учетом развития математического и программного обеспечения, а также через владение: - навыками организации мероприятий по обеспечению на предприятии деятельности в области защиты информации.

Лабораторная работа № 1 ЗАДАЧИ Разработать алгоритм и написать программу для выбора средства защиты по методу линейной сверки критериев и для выбора средства защиты с использованием метода ранжирования альтернатив по свойствам. 1.3. ТЕОРЕТИЧЕСКАЯ ЧАСТЬ

Многокритериальный рациональный выбор состоит в нахождении тех объектов, которые максимально соответствуют общей цели. Таким образом, решение задачи рационального многокритериального выбора согласно желаниям или индивидуальным предпочтениям лица, принимающего решение, состоит в отыскании номеров объектов, максимизирующих обобщенную меру принадлежности.

Пусть N - множество объектов, которое требуется классифицировать с учетом множества n -параметров. Число объектов предполагается конечным и достаточно малым. Частные оценки объектов по каждому отдельно взятому параметру принимают свои значения в легко устанавливаемых диапазонах. Множество объектов может быть упорядочено по каждому параметру. Предполагается также независимость выбора от состояния среды, т. е. предпочтение по одному из параметров не зависит от того, какие значения при этом принимают другие параметры. Задача агрегатирования параметров для получения окончательной оценки рассматривается как задача комбинирования нечетких множеств с помощью теоретико-множественных операций над ними. В качестве таких операций были выбраны две: – первая операция - нахождение суммы значений функций принадлежности среди множества параметров или нахождение суммы мест в матрице ранжирования; – вторая операция - нахождение произведений значений функций принадлежности среди множества параметров или произведение суммы мест в матрице ранжирования. 1.3.1 Метод линейной свертки критериев с весами α i.

Выбирают альтернативу, у которой сумма значений критериев максимальна. Развитие этой идеи сравнения различных критериев ведет к максимизации некоторых функций от критериев f (К С1, К С2,…, К С n). Вид этой функции:

где N – количества критериев, K Cn (n =1,…, N) - множество значений критериев, найденных в соответствии с функциями предпочтения, αn (n=1,..., N) - множество значений весов. При этом Этот вид функции наиболее употребителен и называется линейной сверткой критериев с весами αi, характеризующими степень важности критериев. Сложение критериев друг с другом и другие операции с ними физически редко бывают обоснованными. Введение функций от критериев в большинстве случаев - вынужденная мера, ведущая к необходимости экспертного определения весов отдельных критериев. Для равноважных критериев Лучшей альтернативой будет та, для которой значение функции f будет максимальным.

ЗАДАНИЕ Используя государственный реестр сертифицированных средств защиты, осуществить выбор рационального варианта: a) межсетевого экрана (для периметра или хоста); b) антивирусного ПО для хоста; c) антивируса для периметра; d) системы обнаружения вторжения; e) сканера безопасности; f) системы резервного копирования; g) системы шифрования.

МЕТОДИКА ВЫПОЛНЕНИЯ ЗАДАНИЯ Лабораторная работа № 2 ЦЕЛЬ РАБОТЫ Осуществить синтез системы обеспечения информационной безопасности на основе выбора рациональных наборов средств защиты периметра и хоста, входящих в Государственный реестр сертифицированных средств защиты с учетом выделенных ресурсов (денежных средств) на основе комбинаторно-морфологического метода синтеза рациональных наборов средств защиты для систем обеспечения информационной безопасности.

ЗАДАЧИ Получить практическую подготовку и навыки проектирования системы защиты информации (СЗИ) в части формирования модульного состава системы защиты информации. Получить навыки формирования наборов средств защиты для рубежей защиты, выбора критериев оценки средств защиты разных функциональных подсистем, необходимые профессиональные умения по выбору рациональных вариантов наборов на основе предложенного формализованного метода, а также навыки работы с компьютерной программой.

ТЕОРЕТИЧЕСКАЯ ЧАСТЬ

ЗАДАНИЕ НА ЛАБОРАТОРНУЮ РАБОТУ 1. Сформировать морфологическую матрицу средств защиты периметра. 2. Сформировать морфологическую матрицу средств защиты хоста. 3. Сформировать наборы критериев для оценки средств защиты каждой из функциональных подсистем. 4. Используя программу, реализовать метод, реализующий полный перебор для поиска рациональных вариантов наборов.

МЕТОДИКА ВЫПОЛНЕНИЯ РАБОТЫ Имеется два морфологических множеств вариантов: 1. Набор средств защиты периметра сети (таблица 2.2). Морфологическая матрица средств защиты для разработки модели программно-аппаратной защиты периметра в случае обработки информации высокого уровня критичности.

Таблица 2.2 Морфологическая таблица альтернативных средств защиты периметра

2. Набор средств защиты хоста (таблица 2.3). Морфологическая матрица средств защиты для разработки модели программно-аппаратной защиты персонального компьютера или сервера в случае обработки информации высокого уровня критичности. Вариантов наборов, удовлетворяющих требуемым целям и задачам, может быть много. Сравнение вариантов построения наборов средств защиты должно проводиться по количественной мере, называемой целевой функцией (4). Таблица 2.3

Морфологическая матрица альтернативных средств защиты хоста

Для реализации синтеза рационального набора средств защиты необходимо выполнить следующие шаги: 1. Разработать варианты синтезируемого набора средств защиты. Множество возможных вариантов решения задачи синтеза задается морфологической матрицей. Морфологические матрицы средств защиты для двух рубежей приведены в таблицах 2.2, 2.3. 2. Для каждой функциональной подсистемы осуществляется выбор критериев оценки элементарных альтернатив: показатели «защищенность» и показатели «издержки». 3. Затем необходимо оценить каждую элементарную альтернативу и для каждой функциональной подсистемы заполнить таблицу, содержащую в своих ячейках значения показателей «защищенность» и «издержки» (таблица 2.4)

Таблица 2.4 Значения показателей «защищенность» и «издержки» для каждой функциональной подсистемы

4. Перевести значения показателей «защищенность» и «издержки» в относительные единицы (от 0 до 1) и заполнить аналогичную таблицу. 5. Рассчитывая показатели «издержки» и «защищенность» для каждой элементарной альтернативы построить следующую таблицу отношений показателей «защищенность» и «издержки»: а) для морфологического множества вариантов наборов средств защиты периметра таблица имеет следующий вид (таблица 2.5).

Таблица 2.5 Результаты оценки средств защиты периметра

На основании этих данных необходимо найти 5 лучших вариантов реализации системы защиты информации. Поиск осуществлять методом полного перебора по целевой функции. б) для морфологического множества вариантов наборов средств защиты хоста таблица имеет следующий формат (таблица 8). Таблица 2.6 Результаты оценки средств защиты хоста

На основании этих данных необходимо найти 5 лучших вариантов реализации наборов средств защиты. 6. Генерируется множество решений S по синтезу вариантов набора средств защиты. 7. Затем необходимо выполнить усечение полученного множества решений методом полного перебора по заданной целевой функции. 8. Выбрать наилучший вариант набора средств защиты. Таким вариантом будет набор с наибольшим значением целевой функции (1).

ТРЕБОВАНИЯ К СОДЕРЖАНИЮ И ОФОРМЛЕНИЮ ОТЧЕТА 1. Отчет должен быть напечатан на листах формата А4. 2. Привести морфологическую матрицу альтернатив предприятий. 3. Привести таблицы, содержащие в своих ячейках значения показателей «защищенность» и «издержки», соответствующих элементарным альтернативам каждой функциональной подсистемы. 4. На основании этих данных необходимо найти лучшие варианты реализации наборов средств защиты периметра и хоста. Поиск осуществлять методом полного перебора по целевой функции. 5. Используя программное обеспечение, выполнить процедуру полного перебора для поиска рациональных вариантов наборов.

КОНТРОЛЬНЫЕ ВОПРОСЫ 1. В каких случаях целесообразно использовать комбинаторно-морфологический метод синтеза рациональных наборов средств защиты для систем обеспечения информационной безопасности? 2. Что предполагает комбинаторно-морфологический метод синтеза? 3. В чем заключается метод полного перебора для поиска рациональных вариантов средств защиты? 4. Как оценивается каждая элементарная альтернатива для каждой отдельной функциональной подсистемы? 5. Как формируется морфологическая матрица средств защиты периметра? 6. Как формируется морфологическая матрица средств защиты хоста? 7. Какие факторы необходимо учитывать при формировании наборов критериев для оценки средств защиты каждой из функциональных подсистем? 8. По какому критерию (критериям) целесообразно осуществлять поиск рациональных вариантов наборов средств защиты? 9. По какой количественной мере происходит сравнение вариантов построения наборов средств защиты? Какие показатели она содержит?

Лабораторная работа № 3 Метод выбора рационального варианта реагирования на события нарушения информационной Безопасности 3.1.ЦЕЛЬ РАБОТЫ

Осуществить выбор рационального варианта реагирования на опасные события в сети с использованием метода принятия решений в условиях неопределенности.

ЗАДАЧИ 1. Разработать алгоритм и написать программу, реализующую данный метод принятия решения в условиях неопределенности. 2. Осуществить выбор рационального варианта реагирования на опасные события для заданной ситуации информационного противоборства.

3.3. ТЕОРЕТИЧЕСКАЯ ЧАСТЬ

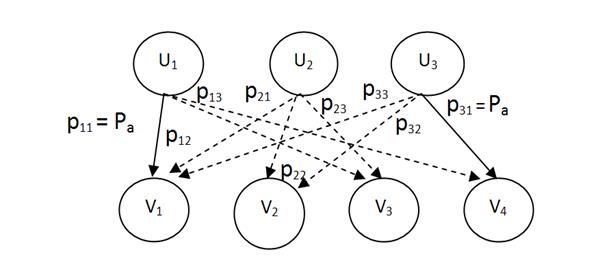

Формализованное описание метода принятий решений, адаптированного для выбора рационального варианта реагирования на события безопасности. В процессе принятия решения имеется множество альтернатив – управляющих воздействий на опасные события в сети Анализ возможных вариантов реагирования на опасные события показывает, что число возможных вариантов управляющих воздействий для ситуаций ограничено. Число возможных исходов также ограничено, примем его равным от двух до четырех. Каждый исход как результат реализации управляющего воздействия оценивается вещественным числом С( Поскольку принятие решений осуществляется в условиях возможного осуществления атаки, система предпочтений связана с оценкой потерь (ущерба). Цена каждого исхода – это потенциальной ущерб С( Зададим модель принятия решений в виде графа связи вариантов реагирования и исходов, который в общем случае для решаемой задачи имеет вид, приведенный на рисунке 3.

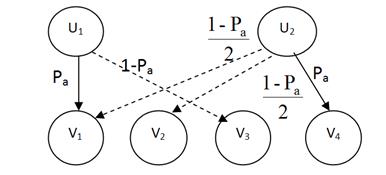

Рис. 3 – Граф связи вариантов реагирования и исходов

где I – число альтернатив в графе, ni - число стрелок, исходящих из альтернативы В решаемой задаче параметр неопределенности Z

имеет вполне определенный содержательный смысл: вектор отражает неопределенность состояния информационной среды в момент принятия решения: фиксируемые датчиками опасные события являются атакой или нет. Известно, что когда множество альтернатив и исходов конечны, ситуацию выбора альтернативы в условиях статистической неопределенности можно представить в виде функции реализации F(U, Z), представленной в табличной форме [5]. С каждой альтернативой из множества В отличие от метода принятия решений в условиях статистической неопределенности [5], когда для каждой альтернативы имеются статистические значения вероятностей наступления исходов, в предлагаемом методе вероятности наступления каждого исхода при выборе той или иной альтернативы предлагается считать функциями от вероятности того, что активность в информационной среде объекта защиты является атакой. В данном случае существует естественная среда, от состояния которой должен зависеть выбор того или иного варианта реагирования. Поскольку для каждой альтернативы исходы составляют систему несовместимых событий, то для каждого i выполняется

Если для альтернативы Ui существуют два исхода (j=[1,2]) и вероятность первого исхода рi1 = Pа , то вероятность второго исхода будет рi2 = (1– Pа). В предлагаемом методе используется критерий (принцип) недостаточного основания Бернулли, который применяется в условиях полной неопределенности. Поэтому если для альтернативы Ui существуют три исхода (j=[1,2,3]), и вероятность каждого из исходов нельзя считать равной вероятности атаки, то в соответствии с принципом Бернулли можно принять рij = 1/3. Если для альтернативы Ui существуют три исхода (j=[1,2,3]), при выборе альтернативы один из исходов из подмножества Если для альтернативы Ui существует три исхода (j=[1,2,3]), при выборе альтернативы один из исходов наступает с вероятностью (1– Pа), то вероятности двух других исходов рij = Pа/2. Для состояния среды z l выполняется отображение

то есть выбор состояния среды и управляющего воздействия однозначно определяет исход. Обозначим вероятности исходов

тогда вероятность среды

Функционал, по которому осуществляется выбор наилучшего рационального варианта реагирования:

Тогда рациональное управляющее воздействие U* может быть найдено по формуле:

ЗАДАНИЕ

Осуществить выбор рационального варианта реагирования в случае следующих ситуаций информационного противоборства. 1. Принятие решений по реагированию в случае потенциально возможной межсегментной атаки (локальное сетевое вторжение). Модель противодействия угрозам имеет вид графа связи вариантов реагирования и исходов, приведенного на рисунке 4.

Рис. 4 – Граф связи вариантов реагирования и исходов Варианты реагирования: U1 – завершение сессии с атакующим узлом; U2 – отсылка предупреждения пользователю или понижение приоритета пользователя. Возможные исходы оцениваются по величине ущерба: C(V1) – ущерб отсутствует; С(V2) – ущерб пользователю (незначительный); C(V3) –ущерб системе (средний); C(V4) –ущерб от атаки (максимальный). Численные значения ущерба: С(V1)=0, C(V2)=0, 1, C(V3)=0,5, C(V4)=1. Провести численные расчеты для 2х значений вероятности: Ра=0,238 и Ра=0,57. 2. Принятие решений по реагированию в случае потенциально возможного внешнего вторжения по радиоканалу (Wi-Fi, Wi-MAX соединение). Модель противодействия угрозам имеет вид графа связи вариантов реагирования и исходов, приведенного на рисунке 5.

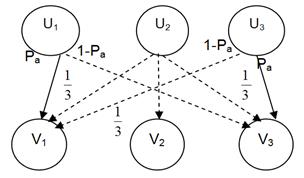

Рис. 5 – Граф связи вариантов реагирования и исходов Варианты реагирования: U1 – блокирование ТД; U2 – DOS-атака на атакующую станцию; U3 – отсутствие реагирования. Возможные исходы оцениваются по величине ущерба: C(V1) – ущерб отсутствует; C(V2) – средний ущерб; C(V3) – максимальный ущерб. Численные значения ущерба: С(V1)=0; C(V2)=0,1; C(V3)=1 Провести численные расчеты для 3х значений вероятности: Ра=0,3; Ра=0,4; Ра=0,678. 3. Принятие решений по реагированию в случае потенциально возможного внешнего вторжения через периметр по линиям связи. Модель противодействия угрозам имеет вид графа связи вариантов реагирования и исходов, приведенного на рисунке 6.

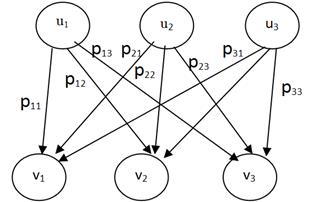

Рис. 6 – Граф связи вариантов реагирования и исходов Варианты реагирования: U1 – блокирование доступа к сервису в сети; U2 – переконфигурирование сервисов безопасности с целью блокирования взаимодействия с определенным IP–адресом; U3 – отсылка предупреждения удаленному пользователю на IP-адрес и оповещение администратора о повышенной активности. Возможные исходы оцениваются по величине ущерба: C(V1) – ущерб отсутствует; С(V2) – ущерб удаленному пользователю (незначительный); C(V3) –ущерб системе (средний); C(V4) –ущерб от атаки (максимальный). Численные значения ущерба С(V1)=0, C(V2)=0,1, C(V3)=0,5, C(V4)=1. Провести расчеты для значения ущерба и для значения вероятности: Ра=0,05; Ра=0,238; Ра=0,742.

3.5 МЕТОДИКА ВЫПОЛНЕНИЯ ЗАДАНИЯ 1. Для ситуации информационного противоборства сформировать граф связей вариантов реагирования и исходов.

Рис. 7 − Граф связи вариантов реагирования и исходов

2. В соответствии с графом связей варианта реагирования и исходов построить функцию реализацию. Функция реализации задается в общем виде следующей таблицей Таблица 3.1 Функция реализации

Состояние среды z-случайная величина, закон распределения которой зависит от Ра. В качестве состояния среды z возьмем множество возможных, согласно графу связей альтернатив и исходов отображений zj: U V, j= 1…S. В случае конечных множеств {U} и {V} будем иметь Задание функции реализации означает, что при известном z (состояние среды) мы по каждой альтернативе u уже однозначно определяем исход v. Таким образом, зная состояние среды z, мы должны точно знать, что будет, если мы выберем альтернативу u1 и каков будет исход при выборе u2 и u3. Исходя из максимального числа подграфов, для графа 1 введем 27 искусственных состояний среды. Каждому состоянию среды zj соответствует вероятность его наступления. Вероятность реализации – это то же самое, что и вероятность реализации подграфа состояния P(z1)=p11*p21*p31; P(z4)=p11*p22*p31; P(z2)=p11*p21*p32; P(z5)=p11*p22*p32; P(z3)=p11*p21*p33; P(z6)=p11*p22*p33;

P(z7)=p11*p23*p31; P(z25)=p13*p23*p31; P(z8)=p11*p23*p32; … P(z26)=p13*p23*p32; P(z9)=p11*p23*p33; P(z27)=p13*p23*p33; 3. В соответствии с заданными численными значениями исходов заполнить таблицу 3.2. Таблица 3.2 Численное значение исходов

4. Вычислить значение целевой функции J(u1,z) для каждого альтернативного варианта реагирования. J(u1,z)= Cv 1* P(z1)+ Cv 1* P(z2)+ Cv 1* P(z3)+ Cv 1* P(z4)+…. + Cv 3* P(z26)+ Cv 3* P(z27); J(u2,z)= Cv 1* P(z1)+ Cv 1* P(z2)+ Cv 1* P(z3)+ Cv 2* P(z4)+…. + Cv 3* P(z26)+ Cv 3* P(z27); J(u3,z)= Cv 1* P(z1)+ Cv 2* P(z2)+ Cv 3* P(z3)+ Cv 1* P(z4)+…. + Cv 2* P(z26)+ Cv 3* P(z27). 5. Выбрать наилучший вариант реагирования.

6. Разработать алгоритм и написать программу, реализующую изучаемый метод принятия решения. Осуществить тестирование программного продукта.

ТРЕБОВАНИЯ К СОДЕРЖАНИЮ И ОФОРМЛЕНИЮ ОТЧЕТА Отчет должен содержать: 1. Формулировку проблемы в структурированном виде.

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2020-11-28; просмотров: 315; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.147.103.8 (0.245 с.) |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

, (1.1)

, (1.1) .

. (1.2)

(1.2)

, имеется множество потенциально возможных исходов

, имеется множество потенциально возможных исходов  .

. ).

). ): отсутствие ущерба, минимальный ущерб (одному пользователю), средний (группе пользователей) и максимальный ущерб в случае реализации атаки.

): отсутствие ущерба, минимальный ущерб (одному пользователю), средний (группе пользователей) и максимальный ущерб в случае реализации атаки.

, (3.1)

, (3.1) на графе связи вариантов реагирования и исходов.

на графе связи вариантов реагирования и исходов. (3.2)

(3.2) связано несколько исходов из множества

связано несколько исходов из множества  ; выбор той или иной альтернативы приводит к определенному исходу в зависимости от состояния среды Z.

; выбор той или иной альтернативы приводит к определенному исходу в зависимости от состояния среды Z. . (3.3)

. (3.3) , l = 1,…s, (3.4)

, l = 1,…s, (3.4) , (3.5)

, (3.5) вычисляется по формуле:

вычисляется по формуле:  . (3.6)

. (3.6) . (3.7)

. (3.7) . (3.8)

. (3.8)

u P(zi)

u P(zi)

, где N – число альтернатив, sj – количество стрелок, исходящих из альтернативы uj на графе связей альтернатив и исходов. Для графа 1 s1=3, s2=3, s3=3, S=27.

, где N – число альтернатив, sj – количество стрелок, исходящих из альтернативы uj на графе связей альтернатив и исходов. Для графа 1 s1=3, s2=3, s3=3, S=27. ,

,  - заданная вероятность наступления исхода vj при выборе альтернативы ui.

- заданная вероятность наступления исхода vj при выборе альтернативы ui. P(zi)

u

P(zi)

u

Выбираем альтернативу u, которая минимизирует математическое ожидание критерия: J(u,z) min

Выбираем альтернативу u, которая минимизирует математическое ожидание критерия: J(u,z) min