Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Тема 4. Модель захисту та модель порушника в автоматизованій системіСодержание книги

Поиск на нашем сайте

ЛЕКЦІЯ 4. План Вступ. 1. Моделі захисту інформації в автоматизованій системі 2. Модель порушника інформаційної безпеки

Практичному створенню систем захисту інформації передує етап розробки ряду моделей для оцінки об'єктивних реальностей: загроз безпеки інформації, можливого порушника, моделі побудови й функціонування системи захисту. У відповідності з визначенням наукової філософії модель – деякий матеріальний або інший об'єкт, що є спрощеною версією об'єкта, що моделюється, або явища (прототипу) і в достатньому ступеню повторює властивості, істотні для цілей конкретного моделювання. Застосування моделей, як спрощених описів важливих компонентів системи, дозволяє спростити розв'язок завдання створення адекватної реальним загрозам системи захисту, розбити цей процес на ряд етапів, провести попереднє дослідження, у тому числі із застосуванням комп'ютерної техніки, можливих варіантів побудови систем захисту, вивчити на моделі поведінки системи захисту в різних ситуаціях. Розроблення моделі захисту та перенесення її на конкретну структуру програмних засобів, операційних систем, системи управління базами даних та на автоматизовану систему в цілому здійснюється на етапі проектування та техно-робочому етапі створення систем захисту. Відповідні етапи передбачені державними стандартами на проведення дослідно-конструкторських робіт та нормативними документами системи технічного захисту, що встановлюють порядок створення комплексних систем захисту інформації. Моделі захисту інформації За суттю переважно більшість моделей захисту інформації базується на одному з двох базових методів розмежування доступу суб’єктів інформаційних систем до об’єктів дискреційному або мандатному. Дискреційне або матрічне (вибіркове) управління доступом (англ. Discretionary access control, DAC) — управління доступом суб’єктів до об’єктів на основі переліків управління доступом або матриці доступу.

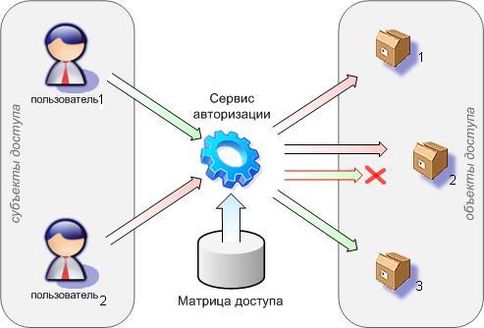

Рис. 4.1. Схема дискреционной модели управления доступом На схемі рис. 4.1 суб’єкт доступу «Користувач № 1» має право доступу тільки до об’єкту доступу № 3, тому його запит до об’єкту доступу № 2 відхиляється. Суб’єкт «Користувач № 2» має право доступу як до об’єкту доступу № 1, так і до об’єкту доступу № 2, тому його запити до даних б’єктів не відхиляються.

Для кожної пари (суб’єкт – об’єкт) має бути заданий явному вигляді перелік припустимих типів доступу (читати, писати тощо), тобто тих типів доступу, які є санкціонованими для даного суб’єкту (особи або групи осіб) до даного ресурсу (об’єкту).

Рис. 4.2. Приклад матриці доступу в дискреційній моделі управлення до об’єктів файлової системи, що застосовується додатково до мандатного доступу Можливі декілька підходів до побудови дискреційного управління доступом:

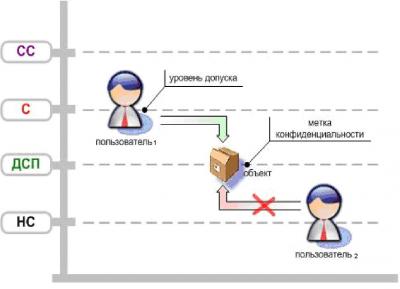

Можливі також змішані варіанти побудови, коли одночасно у системі існують як власники, що встановлюють права доступу до своїх об’єктів, так і суперкористувач, що має можливість зміни прав для будь якого об’єкту та/або зміни його власника. Саме такій змішаний варіант реалізований у більшості операційних систем, наприклад, у класичних UNIX - системах або в системах Windows сімейства NT. Вибіркове (дискреційне) управління доступом є основною реалізацією політики розмежування доступу к ресурсам при обробці інформації з обмеженим доступом. Мандатне управління доступом (англ. Mandatory access control, MAC) це вид розмежування доступу суб’єктів до об’єктів, що заснований на призначенні позначки конфіденційності для інформації, що міститься в об’єктах, та видачі спеціального дозволу суб’єктам для поводження з інформацією такого рівня конфіденційності. Цей метод, що поєднує захист і обмеження прав, застосовується по відношенню до обчислювальних процесів, даних та системним приладів автоматизованих та спрямовується на попередження порушень конфіденційності, доступності та цілісності інформаційних ресурсів. Сутність процесів, що відбуваються у разі застосування цього методу пояснюється схемою взаємодії в автоматизованій системі, яку наведено на рис. 4.1.

Рис. 4.1. Мандатне управління доступом. Наведені на рисунку позначки мають наступне значення: СС ‑ цілком таємно (рос. ‑ совершено секретно), С – таємно (секретно); ДСП – для службового користування (для служебного пользования); НС — не секретно. У наведеному прикладі суб’єкт «Користувач № 2», що має допуск рівня «не секретно», не може отримати доступ до об’єкту, для якого встановлена позначка «для службового користування». Водночас, суб’єкт "Користувач № 1» с допуском рівня «таємно» має право доступу до об’єкту з позначкою «для службового користування». Однієї з перших моделей захисту інформації в автоматизованій системі була опублікована в 1977 модель Биба (Вiва). Згідно з нею всі суб'єкти й об'єкти попередньо розділяються по декільком рівням доступу, а потім на їхні взаємодії накладаються наступні обмеження: • суб'єкт не може викликати на виконання об'єкти з більш низьким рівнем доступу; • суб'єкт не може модифікувати об'єкти з більш високим рівнем доступу. Модель Гогена-Мезигера (Gоguеn-Меsеguеr), що презентована в 1982 році, заснована на теорії автоматів. Згідно з нею система при кожній дії може переходити з одного дозволеного стану тільки в декілька інших. Суб'єкти й об'єкти в даній моделі захисту поділяються на групи – домени, при цьому перехід системи з одного стану в іншій виконується згідно з так званою таблицею дозволів, у якій визначено які операції може виконувати суб'єкт, скажемо, з домену А над об'єктом з домену В. У даній моделі при переході системи з одного дозволеного стану в інше використовуються транзакції, що забезпечує загальну цілісність системи. Сазерлендская (від англ. Sutherland) модель захисту, опублікована в 1986 році, побудована на взаємодії суб'єктів і потоків інформації. Так само як і в попередній моделі, тут використовується деякий автомат (машина) з кінцевою множиною дозволених комбінацій станів і деяким набором початкових позицій. У цій моделі досліджується поведінка множинних композицій функцій переходу з одного стану в інші. Важливу роль у теорії захисту інформації відіграє модель захисту Кларка-Вильсона (Сlark-Wilson), опублікована в 1987 році й модифікована в 1989 році. Заснована дана модель на повсюдному використанні транзакцій і ретельному оформленні прав доступу суб'єктів до об'єктів. Але в даній моделі вперше досліджена захищеність третьої сторони в даній проблемі – сторони, що підтримує всю систему безпеки. Цю роль в інформаційних системах звичайно відіграє програма ‑ супервізор. Крім того, у моделі Кларка-Вильсона транзакції вперше були засновані на методі верифікації, при цьому ідентифікація суб'єкта проводилася не тільки перед виконанням команди від нього, але й повторно після виконання. Це дозволило зняти проблему підміни автора в момент між його ідентифікацією й виконанням команди. Модель Кларка-Вильсона вважається однієї із самих досконалих відносно підтримки цілісності інформаційних систем.

|

||||||

|

Последнее изменение этой страницы: 2016-04-08; просмотров: 426; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.145.92.213 (0.008 с.) |