Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Кафедра Інформаційних систем та технологійСодержание книги

Поиск на нашем сайте

Кафедра Інформаційних систем та технологій

МЕТОДОЛОГІЯ ЗАХИСТУ ІНФОРМАЦІЇ КОНСПЕКТ ЛЕКЦІЙ

Київ – 2011

Обговорено та схвалено на засіданні кафедри ІСТ, протокол №___ від __________ 2011 року.

Начальник кафедри ІСТ підполковник С. Мельник

_____ _________ 2011 р. Тема 1. ЗАХИСТ ІНФОРМАЦІЇ ЯК ГОЛОВНА СКЛАДОВА ІНФОРМАЦІЙНОЇ БЕЗПЕКИ ЛЕКЦІЯ 1. План Вступ. 1. Предмет, мета та завдання курсу «Методологія захисту інформації», його місце в системі знань щодо інформаційної безпеки. 2. Філософські основи методології 3. Проблеми розвитку теорії й практики забезпечення інформаційної безпеки 4. Базові поняття й визначення у галузі інформаційної безпеки 5. Основні складові інформаційної безпеки Предмет, мета та завдання курсу «Методологія захисту інформації» Навчальна дисципліна «Методологія захисту інформації» є нормативним курсом при підготовці фахівців за напрямом «Національна безпека» і покликаний сформувати в студентів цілісні знання про принципи, методи та засоби захисту різних видів інформації з обмеженим доступом та інформації, захист якої гарантується державою. Предметом дисципліни «Методологія захисту інформації» є основні засади інформаційної безпеки, її суттєвої складової ‑ захисту інформації, механізми та структури забезпечення безпеки інформаційних ресурсів держави, а також нормативно-правові акти, які регулюють відповідну діяльність. Метою курсу «Методологія захисту інформації» є формування в студентів уявлення про основні засади та сучасні проблеми інформаційної безпеки, а також професійної компетентності на основі системи теоретичних та методологічних знань і спеціальних навичок у галузі захисту інформації для їх використання в професійній діяльності майбутнього фахівця. Перед студентами, які вивчають зазначену дисципліну стояти наступні завдання: - аналізувати основні проблеми інформаційної безпеки; - давати характеристику стану захисту інформаційних ресурсів держави, окремого державного органу, підприємства, установи, організації; - застосовувати на практиці здобуті знання, розуміти сучасні проблеми інформаційної безпеки; - давати характеристику інформації що циркулює на об'єкті інформаційної діяльності; - формувати концептуальні засади політики інформаційної безпеки підприємства, установи, організації; - визначати основи функціонування та напрями діяльності підрозділів із захисту інформації. У філософії науці прийнято вважати, що «методологія – система принципів і способів організації й побудови теоретичної й практичної діяльності, а також вчення про цю систему». У рамках курсу з позицій системного аналізу згідно з логікою сучасного проектно-технологічного типу організаційної культури викладені основи методології захисту інформації як вчення про організацію науково-практичної діяльності в даній галузі. Саме науково-практичний характер даної діяльності обумовлений постійним пошуком оптимальних при деяких критеріях рішень і реальним впровадженням останніх для захисту інформації з обмеженим доступом, а також інших інформаційних ресурсів, що підлягають захисту згідно із законодавством. Сучасний етап розвитку методів обробки інформації, який характеризується інтенсивним впровадженням новітніх інформаційних технологій, поширенням локальних, корпоративних і глобальних мереж у всіх сферах життя цивілізованого держави, створює нові функціональні можливості та забезпечує якість інформаційного обміну. У зв'язку із цим проблеми інформаційної безпеки (ІБ) набувають першорядного значення, актуальність і важливість яких обумовлена наступними факторами: ü високі темпи росту парку персональних комп'ютерів (ПК), що застосовуються у різних сферах діяльності, і як наслідок, різке розширення кола користувачів, що мають практично необмежений доступ до глобальних обчислювальних мереж і інформаційних ресурсів; ü швидке зростання обсягів інформації, що накопичується, зберігається й оброблюється за допомогою ПК та інших засобів автоматизації; ü стрімкий розвиток апаратних засобів, програмних систем і технологій, що нерідко не відповідають сучасним вимогам з інформаційної безпеки; ü невідповідність стану розвитку засобів обробки інформації й рівня пророблення теорії ІБ, розробки правових норм, державних і міжнародних стандартів, що встановлюють вимоги щодо забезпечення необхідного рівня захисту інформації (ЗІ). Реалії сучасного інформаційного суспільства свідчать, що жодна сфера життя цивілізованого держави не може ефективно функціонувати без розвиненої інформаційної інфраструктури, широкого застосування апаратно-програмних засобів і мережних технологій обробки й обміну інформації, які в свою чергу вразливі відносно новітніх атак на них. Зазначені вище фактори створюють певний спектр загроз ІБ на рівні особистості, суспільства й держави. Засобом нейтралізації значної їхньої частини є формування теорії ІБ і методології захисту інформації. У міру зростання цінності інформації, розвитку й ускладнення засобів її обробки й обміну безпека суспільства все більшою мірою залежить від безпеки використовуваних інформаційних технологій (ІТ). Застосування інформаційних технологій немислимо без підвищеної уваги до питань забезпечення інформаційної безпеки, а інтенсифікація процесів забезпечення ІБ – без формування науково-методологічного базису захисту й раціоналізації підходів до створення систем надійного захисту й постійного керування їх функціонуванням. Тема 2. ЕЛЕМЕНТИ ЗАГАЛЬНОЇ ТЕОРІЇ ЗАХИСТУ ІНФОРМАЦІЇ ЛЕКЦІЯ 2. План 1. Поняття, сутність, цілі захисту інформації 2. Концептуальна модель інформаційної безпеки 3. Характеристика інформації як об'єкта захисту Тема 3. ЗАГРОЗИ ІНФОРМАЦІЇ ЛЕКЦІЯ 3. План 1. Сутність потенційних та реальних загроз інформації. 2. Джерела виникнення загроз та шляхи їх реалізації. 3. Класифікація та характеристика загроз інформації. Тема 4. МОДЕЛЬ ЗАХИСТУ ТА МОДЕЛЬ ПОРУШНИКА В АВТОМАТИЗОВАНІЙ СИСТЕМІ ЛЕКЦІЯ 4. План Вступ. 1. Моделі захисту інформації в автоматизованій системі 2. Модель порушника інформаційної безпеки

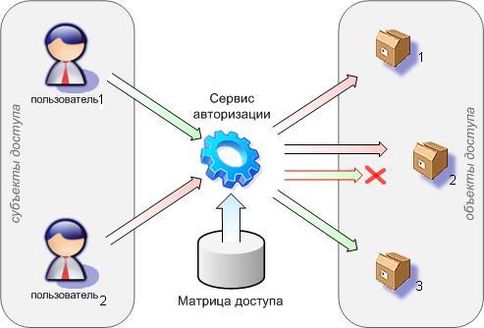

Практичному створенню систем захисту інформації передує етап розробки ряду моделей для оцінки об'єктивних реальностей: загроз безпеки інформації, можливого порушника, моделі побудови й функціонування системи захисту. У відповідності з визначенням наукової філософії модель – деякий матеріальний або інший об'єкт, що є спрощеною версією об'єкта, що моделюється, або явища (прототипу) і в достатньому ступеню повторює властивості, істотні для цілей конкретного моделювання. Застосування моделей, як спрощених описів важливих компонентів системи, дозволяє спростити розв'язок завдання створення адекватної реальним загрозам системи захисту, розбити цей процес на ряд етапів, провести попереднє дослідження, у тому числі із застосуванням комп'ютерної техніки, можливих варіантів побудови систем захисту, вивчити на моделі поведінки системи захисту в різних ситуаціях. Розроблення моделі захисту та перенесення її на конкретну структуру програмних засобів, операційних систем, системи управління базами даних та на автоматизовану систему в цілому здійснюється на етапі проектування та техно-робочому етапі створення систем захисту. Відповідні етапи передбачені державними стандартами на проведення дослідно-конструкторських робіт та нормативними документами системи технічного захисту, що встановлюють порядок створення комплексних систем захисту інформації. Моделі захисту інформації За суттю переважно більшість моделей захисту інформації базується на одному з двох базових методів розмежування доступу суб’єктів інформаційних систем до об’єктів дискреційному або мандатному. Дискреційне або матрічне (вибіркове) управління доступом (англ. Discretionary access control, DAC) — управління доступом суб’єктів до об’єктів на основі переліків управління доступом або матриці доступу.

Рис. 4.1. Схема дискреционной модели управления доступом На схемі рис. 4.1 суб’єкт доступу «Користувач № 1» має право доступу тільки до об’єкту доступу № 3, тому його запит до об’єкту доступу № 2 відхиляється. Суб’єкт «Користувач № 2» має право доступу як до об’єкту доступу № 1, так і до об’єкту доступу № 2, тому його запити до даних б’єктів не відхиляються. Для кожної пари (суб’єкт – об’єкт) має бути заданий явному вигляді перелік припустимих типів доступу (читати, писати тощо), тобто тих типів доступу, які є санкціонованими для даного суб’єкту (особи або групи осіб) до даного ресурсу (об’єкту).

Рис. 4.2. Приклад матриці доступу в дискреційній моделі управлення до об’єктів файлової системи, що застосовується додатково до мандатного доступу Можливі декілька підходів до побудови дискреційного управління доступом:

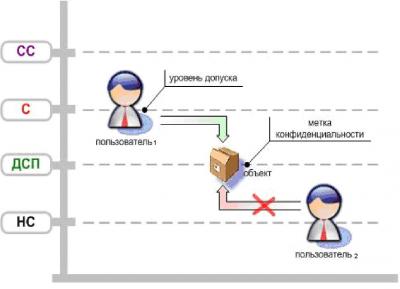

Можливі також змішані варіанти побудови, коли одночасно у системі існують як власники, що встановлюють права доступу до своїх об’єктів, так і суперкористувач, що має можливість зміни прав для будь якого об’єкту та/або зміни його власника. Саме такій змішаний варіант реалізований у більшості операційних систем, наприклад, у класичних UNIX - системах або в системах Windows сімейства NT. Вибіркове (дискреційне) управління доступом є основною реалізацією політики розмежування доступу к ресурсам при обробці інформації з обмеженим доступом. Мандатне управління доступом (англ. Mandatory access control, MAC) це вид розмежування доступу суб’єктів до об’єктів, що заснований на призначенні позначки конфіденційності для інформації, що міститься в об’єктах, та видачі спеціального дозволу суб’єктам для поводження з інформацією такого рівня конфіденційності. Цей метод, що поєднує захист і обмеження прав, застосовується по відношенню до обчислювальних процесів, даних та системним приладів автоматизованих та спрямовується на попередження порушень конфіденційності, доступності та цілісності інформаційних ресурсів. Сутність процесів, що відбуваються у разі застосування цього методу пояснюється схемою взаємодії в автоматизованій системі, яку наведено на рис. 4.1.

Рис. 4.1. Мандатне управління доступом. Наведені на рисунку позначки мають наступне значення: СС ‑ цілком таємно (рос. ‑ совершено секретно), С – таємно (секретно); ДСП – для службового користування (для служебного пользования); НС — не секретно. У наведеному прикладі суб’єкт «Користувач № 2», що має допуск рівня «не секретно», не може отримати доступ до об’єкту, для якого встановлена позначка «для службового користування». Водночас, суб’єкт "Користувач № 1» с допуском рівня «таємно» має право доступу до об’єкту з позначкою «для службового користування». Однієї з перших моделей захисту інформації в автоматизованій системі була опублікована в 1977 модель Биба (Вiва). Згідно з нею всі суб'єкти й об'єкти попередньо розділяються по декільком рівням доступу, а потім на їхні взаємодії накладаються наступні обмеження: • суб'єкт не може викликати на виконання об'єкти з більш низьким рівнем доступу; • суб'єкт не може модифікувати об'єкти з більш високим рівнем доступу. Модель Гогена-Мезигера (Gоguеn-Меsеguеr), що презентована в 1982 році, заснована на теорії автоматів. Згідно з нею система при кожній дії може переходити з одного дозволеного стану тільки в декілька інших. Суб'єкти й об'єкти в даній моделі захисту поділяються на групи – домени, при цьому перехід системи з одного стану в іншій виконується згідно з так званою таблицею дозволів, у якій визначено які операції може виконувати суб'єкт, скажемо, з домену А над об'єктом з домену В. У даній моделі при переході системи з одного дозволеного стану в інше використовуються транзакції, що забезпечує загальну цілісність системи. Сазерлендская (від англ. Sutherland) модель захисту, опублікована в 1986 році, побудована на взаємодії суб'єктів і потоків інформації. Так само як і в попередній моделі, тут використовується деякий автомат (машина) з кінцевою множиною дозволених комбінацій станів і деяким набором початкових позицій. У цій моделі досліджується поведінка множинних композицій функцій переходу з одного стану в інші. Важливу роль у теорії захисту інформації відіграє модель захисту Кларка-Вильсона (Сlark-Wilson), опублікована в 1987 році й модифікована в 1989 році. Заснована дана модель на повсюдному використанні транзакцій і ретельному оформленні прав доступу суб'єктів до об'єктів. Але в даній моделі вперше досліджена захищеність третьої сторони в даній проблемі – сторони, що підтримує всю систему безпеки. Цю роль в інформаційних системах звичайно відіграє програма ‑ супервізор. Крім того, у моделі Кларка-Вильсона транзакції вперше були засновані на методі верифікації, при цьому ідентифікація суб'єкта проводилася не тільки перед виконанням команди від нього, але й повторно після виконання. Це дозволило зняти проблему підміни автора в момент між його ідентифікацією й виконанням команди. Модель Кларка-Вильсона вважається однієї із самих досконалих відносно підтримки цілісності інформаційних систем. ЛЕКЦІЇ 5,6. План 1. Поняття та характеристика каналів витоку інформації. Зміст спеціальних досліджень. 2. Методи захисту інформації від витоку за рахунок побічних електромагнітних випромінювань і наведень (ПЕВМН). 3. Методи захисту від витоку інформації з обмеженим доступом шляхом прослуховування. 4. Методи захисту інформації від НСД в автоматизованих системах. 5. Методи забезпечення доступності й цілісності інформації, що базуються на підвищенні надійності технічних систем 6. Порядок створення системи управління інформаційною безпекою (СУІБ). Побудова ефективних системи захисту інформації й дієвого керування ними базується на знанні основних особливостей різних методів і засобів захисту інформації. Наступні теми розкривають зміст основних методів захисту інформації. Порядок створення системи управління інформаційною безпекою (СУІБ) Серед міжнародних стандартів про інформаційну безпеку широко відомим є стандарти серії ISO/IEC 27000, розроблені на базі британського стандарту BS 7799. Стандарт призначені для уніфікації процедур ефективного управління безпекою. Засновані на кращих світових практиках, вони висувають вимоги до процесів, що забезпечують функціонування системи керування ІБ, їхній постійний моніторинг і поліпшення. Стандарти чітко визначають ключові процеси, якими необхідно управляти при забезпеченні ІБ в організації. Керівні принципи стандартів охоплюють три головні аспекти: стратегічний, оперативний і дотримання. Зокрема, ISO/IEC 27002 — стандарт інформаційної безпеки, що опублікований організаціями ISO и IEC. Він має назву Інформаційні технології ‑ Технології безпеки ‑ Практичні правила менеджменту інформаційної безпеки. Стандарт дає кращі практичні поради з менеджменту інформаційної безпеки для фахівців, що відповідають за створення, реалізацію або обслуговування систем управління інформаційною безпекою. Інформаційна безпека у стандарті визначається як збереження конфіденційності (впевненості у тому, що інформація доступна лише тим, хто уповноважений мати такій доступ), цілісності (гарантії точності та повноти інформації, а також методів її оброблення) та доступності (гарантії того, що уповноважені користувачі мають доступ до інформації та зв’язаним з нею ресурсам). Поточна версія стандарту складається з наступних основних розділів: · Політика безпеки (Security policy) · Організація інформаційної безпеки (Organization of information security) · Управління ресурсами (Asset management) · Безпека, що обумовлена кадровими ресурсами (Human resources security) · Фізична безпека й безпека оточення (Physical and environmental security) · Управління комунікаціями й процесами (Communications and operations management) · Контроль доступу (Access control) · Придбання, розробка й установлення систем (Information systems acquisition, development and maintenance) · Управління інцидентами інформаційної безпеки (Information security incident management) · Управління безперебійною роботою організації (Business continuity management) · Відповідність правовим і нормативним вимогам (Compliance) Основні етапи створення системи управління інформаційною безпекою Планування. Перший крок побудови системи управління інформаційною безпекою (СУІБ) – це визначення області її дії. СУИБ може охоплювати всю організацію, єдиний офіс або виділений сервіс, наприклад розробку програмного забезпечення або супровід інформаційної системи. Політика інформаційної безпеки. Другим кроком є формування відповідей на запитання: · Чому інформаційна безпека важлива для організації? Які загрози викликають занепокоєння? · Яких цілей у термінах цілісності, конфіденційності й доступності необхідно досягти? · Який рівень ризику є прийнятним для організації? · Які обов'язкові вимоги законодавства повинні враховуватися при побудові СУІБ? Оцінка ризику. Третій крок ‑ вибір методу оцінки ризиків, прийнятного для організації й області дії СУІБ. Необхідно ідентифікувати ризики, включаючи: · визначення ресурсів і їх власників; · загрози для ресурсів, вразливості, через які реалізуються загрози. А також оцінити ризики шляхом: · визначення наслідків реалізації загроз для цілісності, конфіденційності і доступності ресурсів; · оцінки імовірність настання ризиків та їх рівню. Управління ризиком. Після отримання оцінки ризиків необхідно ухвалити рішення щодо подальших дій відносно виявлених ризиків. Можливі варіанти рішень: прийняти ризики, відповідно до визначеного в СУІБ припустимого рівня, впровадити механізми контролю для їхньої мінімізації або адресувати ризики третій стороні (наприклад, за допомогою страхування). Впровадження. Цей етап створення СУІБ передбачає керування механізмами контролю. Крім інших заходів, мають бути впроваджені: · процедури керування інцидентами безпеки (виявлення, оповіщення, відповідальності, аналізу й усунення); · процедури навчання й «поінформованості» співробітників; · процедур впровадження, планування й управління необхідними ресурсами. Далі здійснюються перевірка досягнення мети, моніторинг вразливостей і недоліків, періодичні оцінки, актуалізація. Впровадження СУІБ на підприємстві дозволяє підвищити ефективність витрачання коштів на захист інформації. Література 1. Ленков С.В., Перегудов Д.А., Хорошко В.А., Методы и средства защиты информации/ под. ред. В.А.Хорошко. – К.: Арий, 2008. – Том I. Несанкционированное получение информации, – 464 с. 2. Ленков С.В., Перегудов Д.А., Хорошко В.А., Методы и средства защиты информации/ под. ред. В.А.Хорошко. – К.: Арий, 2008. – Том II. Информационная безопасность, – 344 с. 3. Богуш В.М., Юдін О.К., Інформаційна безпека держави. –К.: «МК-Прес», 2005. – 432с. 4. Мельников В.П., Клейменов С.А., Петраков В.М., Информационная безопасность и защита информации: учебное пособие для студентов высших учебных заведений / под. ред. С.А.Клейменова. – М.: Изд. центр «Академия», 2009. – 336 с. 5. Гатчин Ю.А., Климова Е.В., Ожиганов А.А. Основы информационной безопасности компьютерных систем и защиты государственной тайны: учебное пособие. –СПб.: СПбГУ ИТМО, 2001. – 60 с. Контрольні запитання. 1. Розкрийте поняття об’єкт інформаційної діяльності. 2. Перерахуйте канали витоку інформації з обмеженим доступом. 3. Які існують види спеціальних досліджень? 4. Яке призначення та які існують види пасивних методів захисту від ПЕМВН? 5. Розкрийте сутність методів зниження потужності ПЕМВН. 6. Розкрийте сутність методів зашумлення, просторове та лінійне зашумлення. 7. На яки класи поділяють методи протидії витоку акустичних сигналів? 8. Надайте характеристику методам захисту акустичної інформації у виділених приміщеннях. 9. Які фактори сприяють реалізації НСД? 10. Які Методи захисту від НСД? 11. Які існують види операцій з файлами? 12. Перерахуйте компоненти системи розмежування доступу. 13. Яка сутність підвищення рівня безпеки інформації шляхом підвищення надійності систем? 14. Перерахуйте етапи життєвого циклу системи, на яких впроваджуються заходи підвищення її надійності. 15. Які існують методи та засоби підвищення надійності систем? 16. Перерахуйте етапи створення системи управління інформаційною безпекою. ЛЕКЦІЇ 7,8. План 1. Предмет криптографії. 2. Криптосистеми та загрози їх безпеки 3. Симетричні та асиметричні криптосистеми. 4. Характеристика криптосистем з відкритим розподілом ключів. 5. Інфраструктура відкритих ключів. 6. Особливості проведення робіт з криптографічного захисту інформації. Предмет криптографії Криптографія, як складова науки криптології, є методологічною основою створення й забезпечення функціонування систем захисту інформації що передається та обробляється в глобальних і корпоративних інформаційно-телекомунікаційних системах. Предметом криптографії є розроблення та дослідження математичних методів перетворення інформації з метою забезпечення її конфіденційності, цілісності, та підтвердження авторства. Остання властивість підтверджує факт створення інформації певною особою. Друга галузь криптології – криптоаналіз застосовується спеціальними службами для створення та дослідження методів відновлення (розкриття) захищеної методами криптографії інформації. Під криптографічним захистом інформації розуміється застосування математичних перетворень вихідної інформації за допомогою секретних параметрів – так званих ключів, у результаті якого вона або стає недоступною для ознайомлення й використання особами, що не мають на це повноважень, або будь-яка спроба її модифікації може бути встановлена за допомогою спеціальних перетворень і публічних даних. Взагалі розрізняють декілька груп методів математичних перетворень інформації. Залежно від характеру перетворень вихідної інформації ці методи можуть бути розділені на п’ять груп: шифрування, формування та перевірка електронного цифрового підпису, стеганографічні перетворення, кодування інформації та стискання даних. Процес шифрування полягає в реалізації деяких алгебраїчних, логічних та інших математичних перетворень вихідної інформації, у результаті яких зашифровані повідомлення мають вигляд беззмістовних хаотичних наборів символів (літер, цифр, двійкових кодів тощо). За звичай, для шифрування інформації в деякій телекомунікаційній системі використовуються певний незмінний алгоритм перетворення та деякий секретний параметр ‑ ключ. Вихідними даними для алгоритму шифрування служить інформація, що підлягає захисту: почтові повідомлення, файли, бази даних тощо. Ключ містить керуючу інформацію, яка визначає вибір певного перетворення з досить великої множини різних варіантів. При цьому кількість варіантів суттєво перевищує обчислювальні можливості навіть найсучасніших суперкомп’ютерів у разі їх застосування для пошуку вихідного вигляду інформації за методом послідовного перебору всіх ключів. Розрізняють пряме перетворення відкритого повідомлення в шифрований текст – зашифрування, а також зворотне – розшифрування. Електронний цифровий підпис (ЕЦП) – це деякій набір даних, логічно пов'язаний з даними, які захищаються. ЕЦП, як аналог звичайного підпису людини під будь-яким документом, дозволяє контролювати цілісність повідомлень та підтверджувати їх належність певній особі. На відміну від методів криптографічного захисту інформації, методи стеганографії дозволяють приховувати не тільки зміст повідомлення, що зберігається або передається, але й сам факт зберігання або передачі конфіденційної інформації. Зміст процесу кодування інформації полягає у заміні значень блоків (слів) вихідної інформації кодовими означеннями. При кодуванні й зворотному перетворенні використовуються спеціальні формули, таблиці або словники. При цьому відрізняють завадостійке кодування, що використовується для підвищення вірогідності передавання інформації по каналах зв’язку, а також кодування з метою приховування змісту інформації. В остатньому випадку код для забезпечення конфіденційності інформації зберігається у таємниці. Частіше цей вид захисту застосовується у збройних силах та дипломатичному листуванні. Стискання даних може бути віднесене до методів захисту інформації з певними застереженнями. Основною метою стискання є скорочення обсягу повідомлень, що зберігаються на машинних носіях. У той же час стисла інформація не може бути прочитана або використана без зворотного перетворення. Навіть якщо тримати в секреті алгоритми стиску, то вони можуть бути порівняно легко розкриті статистичними методами обробки. Тому до стислих файлів конфіденційної інформації додатково застосовують шифрування. ЛЕКЦІЯ 9. План Вступ 1. Методи й засоби контролю, сигналізації, розмежування доступу на об'єкти інформаційної діяльності 2. Методи мінімізація збитку від аварій і стихійних лих Забезпечення безпеки інформації потребує застосування різних методів захисту, які не суперечливі та взаємно доповнюють один другого. У цьому випадку можливо стверджувати про досягнення необхідних та достатніх умов надійного захисту інформації. В основі створення системи захисту інформації полягає принцип багаторівневого її убезпечення, тобто принцип послідовних кордонів, що дозволяють своєчасно виявити потенційні загрози та побудувати перешкоди на шляху поширення загроз. Вказані кордони обмежують так звані зони безпеки, що розташовуються послідовно від зовнішньої огорожі навколо об’єкту інформаційної діяльності безпосередньо до приміщень, у яких обробляється інформація, що захищається. Для побудови зон безпеки застосовуються паркани навколо території, засоби обмеження доступу до будівель та споруд, спеціально обладнані під’їзди та проходи (шлагбауми, турнікети), ролети або грати на вікнах та вентиляційних отвірах, засоби освітлення у нічний час, системи сигналізації та відео спостереження. Таким чином, можливо говорити, що важливими складовими безпеки об’єктів інформаційної діяльності є фізичний та інженерно-технічний захист. Фізичний захист забезпечується службою охорони, основним завданням якої є попередження несанкціонованого фізичного проникнення порушників на контрольовану територію та струмування їх до прибуття сил правопорядку. Інженерно-технічний захист передбачає використання посилених дверів, металевих грат та огорож, надійних замків та сейфів. Також цей вид захисту передбачає застосування методів та засобів охоронної сигналізації, відео спостереження, засобів спецзв’язку, резервного електроживлення та освітлення. ЛЕКЦІЯ 10. План Вступ. 1. Комп'ютерна и цифрова стеганографія, цифрові водяні позначки 2. Модель комп'ютерної стеганографічної системи 3. Атаки на стеганографічні системи Стеганографія ‑ у перекладі з грецької мови («steganos» - «таємний», «graphos» - «пишу»), означає «тайнопис». Це наука про приховану передачу інформації та збереження у таємниці власне факту її передавання. На відміну від криптографії, яка змінює зміст таємного повідомлення, стеганографія приховує факт існування таємної інформації або каналу передавання. Такім чином, стеганографія, як наука, досліджує та розробляє методи інформаційного обміну, у разі застосування яких приховується факт існування спеціального (секретного) зв'язку. Вона не підмінює технології технічного або криптографічного (шифрування) захисту даних, а лише доповнює їх ще одним рівнем безпеки. Під час оброблення даних стеганографічними методами відбувається приховування інформації, яка передається, в деяких масивах іншої інформації (аудіо та відео файли, статичні малюнки великого розміру) так, щоб стороння особа навіть не здогадувалася про існування прихованого таємного повідомлення. При цьому виявити таке повідомлення доволі складно, а якщо додатково застосовується надійне зашифрування порушник не зможе зясувати зміст повідомлення, навіть у випадку його виявлення. Вперше про стеганографію згадується ще у 5-ому сторіччі до н.е. Літописи Геродоту донесли до нас цікаву історію. Тиран Гистий, захоплений перськими військами у Сузах, захотів надіслати листа своєму родичу у Милиет, що в Анатолії. Для цього він наказав поголити наголо раба та його голові у вигляді тату відобразити план розміщення військ персів. Після того, як волосся знову виросли, раб доставив повідомлення. Методи стеганографії застосовувалися російськими революціонерами у листах з тюрем. Це були повідомлення, що написані молоком між рядків зовнішньо звичайного листа. Таємний текст з'являвся, якщо папір нагрівався за допомогою гарячого утюга або свічки. Також застосовувалися з аналогічною метою різні хімічні речовини. За часів другої світової війни німецькі спеціальні служби активно застосовували так звані мікроточки ‑ мікроскопічні фотознімки, що вклеювалися у тексти листів, документів. З часом, з впровадженням науково-технічних досягнень у повсякденне життя, елементи стеганографії почали з’являтися в телеграфних повідомленнях, радіограмах, потім, на носіях цифрової інформації. У поточний час стеганографія все частіше асоціюється з приховуванням інформації у графічних або текстових файлах комп'ютерних систем за допомогою спеціального програмного забезпечення. ЛЕКЦІЯ 11. План 1. Проблеми й технології відновлення доступу до даних, збережених на машинних носіях. 2. Знищення інформації, збереженої на НЖМД. 3. Розслідування комп'ютерних інцидентів Оброблення інформації з обмеженим доступом на обчислювальної техніці потребує вирішення двох протилежних задач: - гарантоване знищення даних на машинних носіях у необхідних випадках. При цьому мається на увазі таке знищення, внаслідок якого інформація з носія не може бути зчитана аніякім методом; - відновлення інформації з машинних носів, на яких вона була пошкоджена внаслідок випадкових або навмисних дій. Обі дві проблеми мають складні фізико-технічні рішення, зупинимося на методах їх розв'язання детально. Наведений нижче матеріал публікується з дозволу компанії «ЕПОС», яка є автором відповідних технологій, рішень та засобів). ЛЕКЦІЯ 12. План Вступ 1. Основні організаційно-правові заходи щодо охорони державної таємниці 2. Особливості захисту конфіденційної інформації, що є власністю держави. 3. Особливості захисту персональних даних Законом України «Про інформацію» встановлено, що до основних напрямів державної інформаційної політики належить забезпечення інформаційної безпеки України, забезпечення рівних можливостей щодо створення, збирання, одержання, зберігання, використання, поширення, охорони та захисту інформації. При цьому закон визначає захист інформації як сукупність правових, адміністративних, організаційних, технічних та інших заходів, що забезпечують збереження, цілісність інформації, та належний порядок доступу до неї. Відповідно до закону за порядком доступу інформація поділяється на відкриту інформацію та інформацію з обмеженим доступом. До інформації з обмеженим доступом віднесено конфіденційну, таємну та службову інформацію. Саме такім чином поділяється інформація у Законі України «Про доступ до публічної інформації», а також уточнюється зміст вказаних понять. Зокрема, визначено, що таємна інформація це інформація, доступ до якою обмежується відповідно до Закону, розголошення якої може завдати шкоди особі, суспільству і державі. Таємною визнається інформація, яка містить державну, професійну, банківську таємницю, таємницю слідства та іншу передбачену законом таємницю. До службової інформації згідно із Законом може належати така інформація: - що міститься у документах суб’єктів владних повноважень, які становлять внутрівідомчу службову кореспонденцію, доповідні записки, рекомендації, якщо вони пов’язані з розробкою напряму діяльності установи або здійснення наглядових функцій органами державної влади, процесом прийняття рішень і передують публічному обговоренню та прийняттю рішень; - зібрана у процесі оперативно-розшукової, контррозвідувальної діяльності, у сфері оборони країни, яку не віднесено до державної таємниці. Конфіденційною визнається інформація, доступ до якої обмежено фізичною або юридичною особою, крім суб’єктів владних повноважень, та яка може поширюватися у визначеному ними порядку за їхнім бажанням відповідно до передбачених ними умов. Загальні вимоги щодо захисту інформації з обмеженим доступом встановлені законодавством, у т.ч. Законом України "Про захист інформації в інформаційно-телекомунікаційних системах", у статті 8 якого визначено, що інформація, яка є власністю держави, або інформація з обмеженим доступом, вимога щодо захисту якої встановлена законом, повинна оброблятися в системі із застосуванням комплексної системи захисту інформації з підтвердженою відповідністю. Підтвердження відповідності здійснюється за результатами державної експертизи в порядку, встановленому законодавством. Об’єкти захисту уточнені у «Правилах забезпечення захисту інформації в інформаційних, телекомунікаційних та інформаційно-телекомунікаційних системах», що затверджені Постановою Кабінету Міністрів України № 373 від 29.03.2006. Захисту в системі, згідно пункту 4 згаданих Правил, підлягає: - відкрита інформація, яка є власністю держави і у визначенні Закону України "Про інформацію" належить до статистичної, правової, соціологічної інформації, інформації довідково-енциклопедичного характеру та використовується для забезпечення діяльності державних органів або органів місцевого самоврядування, а також інформація про діяльність зазначених органів, яка оприлюднюється в Інтернет, інших глобальних інформаційних мережах і системах або передається телекомунікаційними мережами (далі - відкрита інформація); - конфіденційна інформація, яка є власністю держави або вимога щодо захисту якої встановлена законом, у тому числі інформація про фізичну особу – персональні дані. Крім того, пункт 13 цих Правил встановлює, що передача конфіденційної і таємної інформації з однієї системи до іншої здійснюється у зашифрованому вигляді або захищеними каналами зв’язку згідно з вимогами законодавства з питань технічного та криптографічного захисту інформації. Розглянемо більш детально специфічні вимоги щодо захисту конкретних видів інформації. ЛЕКЦІЯ 13

|

||||

|

Последнее изменение этой страницы: 2016-04-08; просмотров: 494; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 216.73.216.33 (0.013 с.) |