Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Каскадная модель жизненного цикла разработки поСодержание книги

Похожие статьи вашей тематики

Поиск на нашем сайте

Дискіні пішімдеу МД – магниттік бетті пішімдеу барысында секторларға және сызықтарға (секторлар 0-7, жолсызықтар 0-39) бөлінген тасымалдаушыдан тұрады. Әрбір сектор адрестік белгі өрісінен тұрады (жолсызық басы, сәйкестендіру таңбасынан, деректер таңбасы мен деректер өрісі). Әрбір өріс сөз басынан, деректерден, бақылау сомасынан, эпилогтан тұрады. ДОS дискінің ең сыртқы жолсызығына орналасады. Бір жолсызық файлдық каталог астына резервтеледі. Тұрақты есте сақтау құрылғысында енгізу-шығарудың базалық жүйесі файлдарын санайтын бастапқы жүктеме блогы орналасады. Қазіргі кезде секторлар және жолдар саны берілген дискіні пішімдеуге арналған стандартты бағдарламалар бар. Физикалық магниттік маркер жолсызық және секторлардың (қатаң пішімдеу) жағдайын анықтайды. Иілгіш дискіні пішімдеу барысында әр жолсызық және сектор бағдарламаланады, ол адрестік өрісті санау арқылы жүреді. Секторлардың орналасуы еркімен жүреді. Пішімдеу утилиттері ДОS құрамында немесе компьютер арқылы жүреді. Қорғаудың жақсартылған механизмі Қорғаудың сигнатуралық әдісіне жататындар: 1. Ішкі жолсызық сигнатурасы. Пайдалану стандарты 0-39 дейінгі жолсызықтарды (0,34 Apple PC үшін) пайдаланады.Қорғалған бағдарламада ішкі жолсызықты(пішімдеуді) пайдаланса, онда оны диск түпнұсқасын бекітетін сигнатура ретінде пайдалануға болады. Онда стандартты көшірмелеу кезінде оқылмайтын диск каталогын орналастыруға болады. 2. Аралық жолсызықтар сигнатурасы, Бастиекті аралық жағдайға қойып бекіту арқылы ақпаратты аралық (стандартты пайдаланбай) жолсызыққа жазуға болады. Көшірмелеудің стандартты бағдарламасы аралық жолсызықтағы бағдарламаны оқи алмайды. 3. Жолсызықты синхрондау. Егер стандартты пішімдеуде 0-сектор еркін орында орналасса, онда дискде синхрондалған жолсызықпен 0-секторы үнемі қатар орналасады. Синхрондауды пішімдеу бағдарламасы қуаттайды. Толтыру, жүктеу барысында дискдегі өздігінен жүктеу бағдарламасы 0-секторындағы салыстырмалы жағдайда тексереді, ол тұрып қалу уақытын тіркеу арқылы жүреді, егер тұрып қалу күтілетінмен сәйкес келмесе, онда өздігінен жүктеу өзгертіледі. 4. Жазбаны бұғаттауын тексеру. Жазбаны қорғаудың ең қарапайым әдісі-үзілген жерін (кілеймен) желімдеп сигнатура ролін атқару. Сигнатуралық әдістің негізгі мақсаты- диск ерекшелігін ескере отырып, көшірмелеуге қосымша қиындық туғызу. Стандартты құралдармен көшірмелеуде жұмысқа қабілетсіз көшірме пайда болады. Бұл әдістер стандартты тасымалдаушыны пайдалануға негізделген. Қорғаудың келешектегі механизмі 1. Мақсатты беткі бұзылу – тасымалдаушы бетінің ішінара бұзылуына негізделген және бұл ақпарат сигнатура түрінде пайдаланылады. 2. Ауыспалы бағдарламалық - басқармалық жылдамдықты дискі енгізгішті пайдалану. 3. Қатты дискіде бағдарламаны шифрленген түрде сақтау. Дискіні қорғау әдістерін талдау Дискіні қорғау әдістерінің артықшылығы – пайдаланушылардың емес дайындаушылардың мүддесін ескереді: • олар оңай жаңартылады; • қорғаудың ең жоғарғы деңгейін қамтамасыз етеді; • қорғау бойынша ақпаратты толтыруды талап етпейді; • тапсырылған бағдарламалық жабдықтарды пайдалануға мүмкіндік береді; Кемшіліктері: • стандартты қосарлану жұмысына қарсы; • пайдаланушының дайындаушыға тәуелділігі; • бағдарламаны тасымалдау және дискіні ауыстыру қиындықтары; • стандартты емес операциялық жүйелер; • сенімділігінің төмендігі; • қол жеткізуі мүмкіндігінің аздығы; • құнының (бағасы) жоғарылығы.

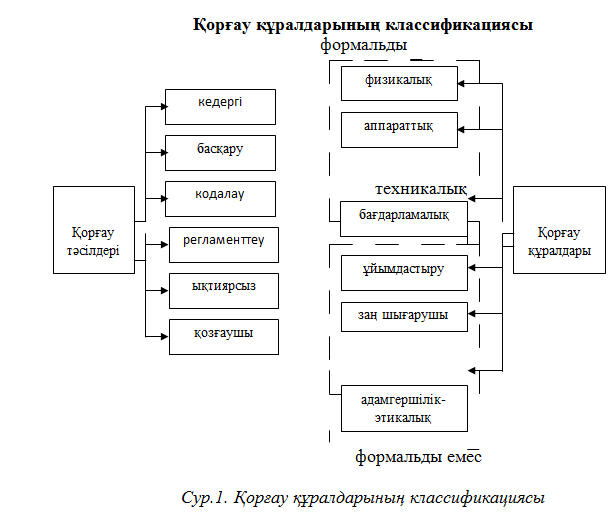

3. Ақпараттарды заң жүзінде қорғау мәселелері. Қорғау дегеніміз-жалпы түсінік. Қорғау-жүйенің объектілерін қоршаған ортадан қорғайтын механизмдерді сипаттау. Қорғау тетіктеріне тән белгілер: § Бір пайдаланушының екінші пайдаланушыға кедергі келтіруіне жол бермеу; § Пайдаланушының бағдарламасымен деректеріне қорғаныс құралдарын ұсыну. Қорғау тетіктері (механизмы) төмендегідей бірқатар мәселелерді шешеді: 1. Заң шығару нормаларымен анықталатын, дербес қол жеткізуді реттеуші жеке ақпарат құпиясын қорғау. 2. Ақпаратқа қол жеткізу ережесін анықтайтын ақпарат құпиялылығын сақтау. 3. Құпиялылықтың сақталуын қамтамасыз ететін әдістер мен құралдардың ақпарат қауіпсіздігіне жол ашуы. Алғашқы сатыда ақпараттың қорғалуы бағдарламалық әдіспен шешіледі. Тәжірибе көрсеткендей ақпараттың қорғалуына бағдарламалық құралдар кепіл бола алмайды. Сондықтан бағдарламалық құралдар ақпаратқа қол жеткізуді, сақтау ережесін анықтайтын ұйымдастыру шараларымен толықтырылды. Келесі саты-мәліметтерді қорғау бойынша жүйе және техникалық құралдар құру болып табылады. Қорғаудың кешенді әдісі жоғары нәтиже береді. Ақпаратты қорғаудың барлық әдістері мен құралдарының жиынтығын төмендегідей түрде топтастыруға болады: (1 сурет)

Мәліметтерді тасымалдауға, бөлмедегі, аумақтағы қорғалған мәліметтерге қол жеткізудің физикалық кедергісі-бұл тосқауыл. Жүйе ресурстарын (техникалық, бағдарламалық) реттеу әдісімен қорғау арқылы пайдалану қол жеткізуді басқару болып табылады. МБ элементтеріне, тасымалдаушыға бағдарламалық құралдарды пайдаланудың техникалық тұлғасына, пайдаланушыларға арналған жұмыс кестесі белгіленеді. Қол жеткізуді басқару қорғаудың мынадай қызметінен тұрады: · ресурсты, дербес пайдаланушыны сәйкестендіру бесаспап идентификатор тағайындау және оны таңдау арқылы жүреді; · өкілеттігі, яғни қабілеттігін тексеру іске қосқан уақытынан бастап ресурстарды сұрағанмен аяқталады; · белгіленген регламент негізінде ақпаратқа қол жеткізуге рұқсат беру және жағдай жасау; · сақталған ренсурстардың айналымын тіркеу; · бекітілмеген жұмыстар түріне әрекет жасаудың нәтижесі.

7. Жүйені маниплуляциялау (иелену, билеу)жайында қысқаша айта аласыз ба? Жүйені маниплуляциялау (иелену, билеу) · жоғары басымдық деңгейіне көтерілу; · басқа пайдаланушылардың паролімен кодын ұрлауға тырысу. Соның ішінде кең таралған әдістерге жатады: · айналып өту; · логикалық (ойлау) бомбасы; · жасырын вирус (троян аты); · экрандық имитатор; · вирустық бағдарламалар. Айналып өту жолы- бұл қарапайым командасымен басқарылатын және жүйелік құралдардың үзілуін өңдеуді шақыратын үлкен бағдарламаға қойылған блок. Осылайша, жүйелік журналға тіркеуді және жүйелік қорғанысты жеңеді. Операциялық жүйе блогы құрған әдіс берілген бұйрық бойынша барлық ресурстарды басқарып, пайдаланушыға жаңа идентификатор, жаңа есептік ақпарат құрады.

8. Ақпараттық жүйені құрастырудың қандай моделі сарқырамалы (каскадная) деп аталады? Рис. 3. Классическая каскадная модель с обратной связью В результате выполнения генерируются внутренние или внешние данные проекта, включай документацию и ПО. Документы по анализу требований впоследствии передаются системным специалистам, которые в свою очередь передают их разработчикам программных систем более высокого уровня. Программисты передают детальные технические характеристики программистам, которые уже представляют готовый код тестерам. Переход от одной фазы к другой осуществляется посредством формального обзора. Таким образом, клиент получает общее представление о процессе разработки, кроме того происходит проверка качества программного продукта. Как правило, прохождение стадии обзора указывает на договоренность между командой разработчиков и клиентом о том, что текущая фаза завершена и можно перейти к выполнению следующей фазы. Окончание фазы удобно принимать за стадию в процессе выполнения проекта. В результате завершения определенных фаз формируется базовая линия, которая в данной точке "замораживает" продукты разработки. Если возникает потребность в их изменении, тогда для внесения изменений используется формальный процесс изменений. В критических точках каскадной модели формируются базовые линии, последняя из которых является базовой линией продукта. После формирования заключительной базовой линии производится обзор приемки. Попытки оптимизации каскадной модели привели к возникновению других циклов разработки ПО. Прототипирование программ позволяет обеспечить полное понимание требований, в то время как инкрементные и спиральные модели позволяют повторно возвращаться к фазам, соотнесенным с классической каскадной моделью, прежде чем полученный продукт будет признан окончательным. Отличительным свойством каскадной модели можно назвать то, что она представляет собой формальный метод, разновидность разработки "сверху вниз", она состоит из независимых фаз, выполняемых последовательно, и подвержена частому обзору.

Ауыстыру шифрлары

Шифрланатын мәтіннің символдарын ауыстырумен шифрлаған кезде ауыстырудың алдын ала қойылған ережесіне сәйкес сол немесе басқа алфавиттің символдарымен ауыстырылады. Қарапайым ауыстыру шифрында бастапқы мәтінің әрбір символы мәтінің соңына дейін сол алфавиттің бірдей символдарымен ауыстырылады (бір алфавиттік ауыстыру шифрлары деп аталады).

16. Активті қорғау құралдары Активті қорғау құралдары екі топқа бөлінеді: компьютер құрамындағы және оған қатысты емес ішкі және сыртқы активті қорғау құралдары. Ішкі құралдар бағдарламаны бұғаулайды немесе жояды. Активті қорғаудың ішкі құралдарына уақытқа, күннің жадына құрылған қорғау кілттері жатады немесе рұқсатсыз қатынас құруға қарсылық, ескерту, еске салу немесе бақылауды ұйымдастыру түрінде болады. Активті қорғаудың сыртқы құралдары - жалпы қабылданған дабыл сигналдары, авторлық этикетті басып шығару, дыбыстық ескертулер, бақылау, иемденуші жөнінде деректерді басып шығару сияқты белгілерден тұрады. Пассивті қорғау құралдары Пассивті қорғау құралдарына сақтандыру, алдын-ала ескерту, бақылау, сондай-ақ қолайсыз жағдайды болдырмау үшін көшіруді дәлелдейтін және айғақ іздейтін бағыттағы әдістер жатады. Бақылау құрылғысы-деректерге жол ашу, оқиғаларды тіркеу немесе қатынас құру құрылғыларын қорғаудың жалпы бөлігі ретінде қолданылады. Қолданушы түпнұсқадан айыра алмайтындай дәл көшірмені құруға бөгет жасайтын болғандықтан «сулы белгілерді» қолдану жасанды әдістерді қолдану сияқты ерекше орын алады. Қорғаудың психологиялық әдістері ұрланған бағдарламалық өнімде қорғау құрылғылары сақталуы мүмкін деген ойды есіне сақтауға мұқтаж етіп, бұзушыға сенімсіздік тудырып, психологиялық күш салуға негізделген. Сондықтан бағдарламалық қамтамасыз етуге қорғау механизмдері тұрғызылған деген хабар жіберу тиімді. Бағдарламаға айрықша таңбалар енгізудің көтеген қулық әдістері таралған және осының нәтижесінде өзінің барлық кілттер мен қорғау механизмдерін жойғандығына көз жеткізе алмайды, сенімсіздік пайда болады.

17. Плейфердің биграммды шифры Плейфер жүйесінің шифрлау және шифрды ашу процедуралдарында Трисемустың шифрлайтын кестесі қолданылады. Шифрлау процедурасы келесі қадамдардан тұрады: 1) Бастапқы хабардың ашық мәтіні әріптер жұбына (биграммаларға) бөлінеді. Мәтінде әріптердің саны жұп болу керек және құрамында екі бірдей әріп болмауы керек. Егер бұл талаптар орындалмаса, онда мәтін мәні жоқ орфографиялық кестелердің көмегімен түрлендіріледі. 2) Ашық мәтіннің биграммалар тізбегін (шифрлайтын кестенің көмегімен) келесі ережелер бойынша түрлендіріледі: - Егер ашық мәтіннің биграммасының екі әріпі де бір қатарға немесе бағанға (3-суреттің кестесіндегі М және П әріптері сияқты) түспесе, онда берілген әріптердің жұбымен анықталатын тікбұрыштың бұрышындағы әріптер ізделінеді. Біздің мысалда бұл МПӘӨ әріптері. МП әріптер жұбы ӘӨ жұбына бейнеленеді. Шифрмәтіндегі биграммаларды әріптердің тізбегі ашық мәтіннің биграммасындағы әріптер тізбегінің қатынасы бойынша айнадай орналасу керек. - Егер ашық мәтіннің биграммасының екі әріптері де кестенің бір бағанында орналасса, онда шифр мәтіннің әріптері болып оның астында жатқан әріптер есептелінеді. Мысалы, КО биграммасы шифр мәтінінің УВ биграммасымен ауыстырылады. Егер ашық мәтіннің әрпі төменгі қатарда орналасса, онда шифр мәтін үшін осы бағанның жоғарғы қатарындағы сәйкес келетін әріп алынады. - Егер ашық мәтіннің биграммасының екі әріпі де кестенің бір қатарында орналасса, онда шифр мәтінінің әріптері болып олардың оң жағында жатқан әріптер есептелінеді. Мысал ретінде КОМПЬЮТЕРЛЕР мәтінін шифрлайық. Бұл мәтіннің биграммаларға бөлуі мынаны береді: КО МП ЬЮ ТЕ РЛ ЕР. Осы биграммалар тізбегі шифрлайтын кестенің (3-сурет) көмегімен мынадай тізбекке түрлендіріледі: УВ ӘЯ ЭЯ ЕЦ ИГ ҒТ. Шифрды ашу кезінде аталған әрекеттер керісінше орындалады. Стандартты алфавитті қолданған кезде жай ауыстыру шифрларының олқылықтары айқын-ақ: алфавит әріптерінің қайталану жиіліктерінің кестесі (жадуалы) бір немесе бірнеше символды анықтауға мүмкіндік береді, ал бұл болса кейде хабарды толығымен кері шифрлауға жеткілікті болады. Сондықтан кері шифрлауды қиындату үшін әр түрлі тәсілдер қолданылады. Мәселен: – шифрлаудың көпәріптік жүйесі-бір символға екі және одан көп символдардың бір немесе бірнеше қисындасуы: – бірнеше алфавитті пайдалану - әрбір символдың орнына оның өзімен немесе жіберіліп жатқан хабардағы оның орнымен қандай да болмасын бір тәсілмен байланысқан кілтке тәуелді басқа бір алфавит қолданылады.

22.Шифр арқылы хабарламаны бейнелеуді қалай түсінесіз? 23.Ақпараттық жүйе қандай талаптарға сәйкес болуы тиіс Ақпараттық жүйе құрылымының талаптары. АЖ құрылымы-бұл ішкі кеңестік уақыт байланысы тізімі және элементтерімен жеке арасындағы қатынас, функционалды жүйе ішіндегі мәні және олардың сыртқы ортамен дара байланысының қатысы тұрады тізімі. АЖ ресурстарының талаптары.Математикалық қамтамасыздандару талаптары. Математикалық қамтамасыздандару –бұл математикалық әдістер жиынтығы, есепті шығару мен есептеу техникасын құралдарын қолданып ақпаратты өңдеу үшін модельдер мен алгоритмдер. Қазіргі кезде әр компьютер комплексіне өз математикалық қамтамасыздандару ету жүйесі кіреді, сонымен бірге машина жұмысын тексеру менпайда болған кемшіліктерін іздеу үшін текстілер бақылау есептерін өзіне қосады; элементарлы функциялар мен программаларды анықтау үшін стандартты программалар жиыны; жұмыс программаларын жиынын қосады. Ақпараттық қамтамасыздандару талаптары. Ақпараттық қамтамасыздандару(АҚ)-бұл автоматикалық жүйенің қызмет айналымының кезінде енгізілетін біріктірілген шешімдер қөлемі. АҚ жұмысқа қалыптасуы бір принцип негізінде жүргізілу керек жіне әртүрлі подсистемалар байланысын қамтамасыз ету керек, ақпаратпен қамтамасыздандыру қүрамына кіреді. АҚ комплексін дұрыс шешім негізін ұйымдастыру үшін, түсетін ақпараттың толық, нақты және шынайылылығы болу, басқарылатын ортаға көрсеткіштерді беру керек. Енгізілетін ақпараттың қиындығын қысқарту үшін, енетін ақпаратты қысу керек және саралау мен кодтау жүйесін қолдану қажет. АҚ құрамына кассалық операцияны шешу есебінде қолданылатын қөрсеткіштерді қосу керек, сонымен қатар кодтау жүйесі мен код тізімдері, ақпараттық файлдар мен тіл программалауды қолданып қөрсеткіштер базасын интегрирленеді. АҚ ұйымдастыру принциптері: 1. Барлық функциялар жүйе ішінде АҚ әдістемелік бірлігі; 2. Жинау, тіркеу, ақпаратты табыстандырудың бір реттілігі; 3. Түсетін ақпараттың толықтығы; 4.Кіретін ақпараттың нақтылығы мен шынайлылығы; 5. Ауытқу әдісі бойынша ақпаратты енгізу; 6. Басқарушы жүйеге шығатын ақпараттың табыстау уақыттылығы. 7. Ақпаратты қысу; 8. АҚ функциялау шығынының минимализациясы. АҚ-руды жобалау мен құруды жүйелі жүргізу керек, ал келесі талаптарды есепке алу керек: Нәтиже жайлы ақпарат келесі талаптарға сәйкес келуі керек: -талдауды жургізу үшін қажетті есеп беру ақпаратының толық алынуы; -түскен ақпараттың шынайылылығы, құжатты дұрыс құру; -берілген стандарттарға сәйкес келу. Шығатын аныкталуы керек: -басатын құралдардан алынған шығатын құжаттар түрінде; -басқа цикл өңдеулерді қолдану үшін машина ішіндегі ақпараттық база файлдар түрінде. 24.Ақпараттарды криптографиялық қорғау принциптері Қорғаудың криптографиялық әдістері деп ақпаратты түрлендірудің арнайы құралдарының жиынтығын айтамыз, нәтижесінде оның мазмұны жасырылады. Криптографиялық әдістердің маңызды аймақтарда қолданылуына қарамастан криптографияны эпизодтық қолдану оның бүгінгі қоғамда атқаратын ролі мен маңызына тіптен жақын көрсеткен жоқ. Криптография өзінің ғылыми пәнге айналуын көрсеткен жоқ. Криптография өзінің ғылыми пәнге айналуын электрондық ақпараттық технологиямен туындаған практиканың қажеттілігіне парыз. Криптографиялық әдістердің теориялық негізі болып математика мен техниканың төмендегідей бөлімдерінде қолданылатын математикалық идеялар табылады: - қалдықтар кластарының жүйесіндегі модульдік арифметика; - сандардың жай көбейткіштерге жіктелуі; - ақырлы өрістердің математикалық ақпараттары; - алгебралық көпмүшеліктер қасиеттері; - дискреттік логарифм мәселесі; - кодтау теориясы. Криптографиялық шифрлау әдістері шифрлау кілтіне және оларды қайта ашу белгісі бойынша симметриялық және ассиметриялық деп 2-ге жіктеледі. Симметриялық әдісте жіберуші мен қабылдаушыда тек бір ғана кілт қолданылады (құпия кілт). Ал ассиметриялық әдісте 2 кілт қолданылады: құпия және ашық кілт. Симметриялық әдістер: DES, IDEA, ГОСТ Ассиметриялық әдістер: RSA, Diffi-Hellman Шифрлауға және шифрланған ақпаратты ашуда қолданылатын ақпарат ретінде – белгілі бір алфавитте құрылған мәтіндер қарастырылады. - алфавит-ақпарат белгілерін кодтауда пайдаланатын соңғы көбейтінді; - мәтін – алфавит элементтерінің реттелген жиыны. Қазіргі ақпараттық жүйелерде қолданылатын алфавитке мысал ретінде келесілерді келтіруге болады: - алфавит Z33 – орыс алфавитінің 32 әрпі және бос орын; - алфавит Z256 – ASCII және КОИ-8 стандартты кодына кіретін символдар; - бинарлы алфавит - Z2=(0, 1); - сегіздік немесе он алтылық алфавит.

25. Ақпараттық жүйені құрастырудың мақсаты не? Жүйе дегеніміз бір мезгілде әрі біртұтас, әрі әртектіэлементтердің жиынтығы алға қойған мақсаттарға қол жеткізуге орай біріктірілген ұғым ретінде қарастырылатын кез келген объекті болып табылады.Ақпараттық жүйе – алға қойылған мақсатқа жетуге орай ақпаратты сақтау, өңдеу және беру үшін пайдаланылатын құралдардың, әдістер мен жұмыскерлердің өзара байланысты жиынтығы. Ақпараттық жүйені қазіргі заманғы түсіну жеке компьютерді ақпаратты өңдеудің негізгі техникалық құралы ретінде пайдалануды білдіреді. Компьютерлер мен ақпараттық жүйелермен арасындағы айырмашылықты түсіну қажет. Ақпараттық жүйе компьютерлермен және телекоммуникациялармен өзара әрекет ететін қызметкерсіз ақылға қонбайды. Алғашқы ақпараттық жүйелер 50-жылдары пайда болды. Бұл жылдары ол шоттар мен еңбекақы есептерін өңдеу үшін арналған еді, оған электромеханикалық бухгалтерлік есептеу машиналары қолданылды. Бұл қағаз құжаттарын дайындауға кететін шығындар мен үнемдеуге тиісінше көмектесті. 60-жылдары ақпарат жүйелеріне деген көзқарас жаңаша сипат алды. Олардан алынған ақпарат көптеген параметрлер бойынша мерзімдік есептемеде қолданыла бастады. Бұл үшін ұйымдарға бұрынғыдай тек шоттарды өңдеу мен еңбекақыны есептеп қана қоймайтын, сонымен бірге көптеген функцияларды атқаруға қабілетті, ауқымды мақсаттағы компьютерлік қондырғы талап етілді. 70-жылдары және 80-ші жылдардың бас кезінде ақпараттық жүйе қабылданған шешідер үдерісін қолдайтын әрі жеделдететін басқару бақылауының құралы ретінде кеңінен қолданыла бастады. 80-ші жылдардың аяқ кезінде ақпараттық жүйені пайдаланудың тұжырымдамасы қайтадан өзгеріске түсті. Олар енді ақпараттың стратегиялық қайнар көзіне айналады және кез келген профильді ұйымдардың барлық деңгейлерінде қолданылады. Осы кезеңнің ақпараттық жүйелері уақытында керекті ақпаратты бере отырып, ұйымға өзінің қызметінде табысқа жетуді ұйымдастыруға, жаңа тауарлар мен қызмет көрсетулерді жүзеге асыруға, сатудың жаңа рыноктарын табуға, өзіне лайықты серіктес табуына, өнімді төменгі бағада шығаруды ұйымдастыруға және т.б. көмектесті.Ақпараттық жүйелерді енгізу: 26. Электрондық цифрлік қолтаңба алгоритмдері. RSA, Эль-Гамаль алгоритмдері RSA электрондық-цифрлік қолтаңбасы.

Қазіргі RSA криптожүйесінің қауіпсіздігі екі үлкен жай сандардың көбейтіндісі болып табылатын үлкен санды жіктеу есебін шешудің қиындығына негізделген. Шынында, RSA алгоритмінің сенімділігі құпия және ашық кілттерді құрғаннан кейінгі және сандарының мәндерінің жойылып кететіндігінде. Бұл жағдайда құпия kb кілтінің мәнін ашық Kb кілтінің мәніне сай анықтау қиынға түседі, себебі N модулінің бөлгіштерін P және Q –ді табу есебін шешуге тура келеді. RSA алгоритмінің қадамдары. Ашық кілтті крипто жүйелердің алгоритмінің көп түрлілігіне қаоамастан, солардың ішінде ең белгілісі – RSA криптожүйесі. Бұл жүйенің 1977 жылы негізі салынып, өзінің жасап шығарған Рона Райвест, Ади Шамир және Леонардо Эйдельман аттарына сай RSA атына ие болды. RSA алгоритмі мәліметтерді шифрлеу режиміндегідей, сандық қолтаңба режимінде де жұмыс жасайды. Оның қорғалғандығын кепілдікпен бағалауға болады: (RSA-ны ашу екі үлкен жай сандардың туындыларының көбейтінділеріне бөлумен эквивалентті екендігі дәлелденген). RSA алгоритмі банктік компьютерлік тораптарда, әсіресе өшірілген клиенттермен жұмыс жасауда қолданылады (кредиттік карточкаларға қызмет ету). Қазіргі уақытта көптеген стандарттарда қолданылады (SSL, S-HHTP, S-MINE, S/WAN, STT және PCT). Алгоритмнің сенімділігі үлкен сандар факторизацияларының қиындықтарына және дискретті логарифмдерді есептеу қиындықтарына негізделеді. Кілтті генерациялау (кездейсоқ таңдау). 1-қадам. Екі үлкен p және q жай сандары таңдалады. 2-қадам. N = pq табылады 3-қадам. (N) = (p-1) (q-1) есептеледі 4-қадам. Кез-келген e (e<n) саны таңдалады, e және (N) өзара жай сандар болуы тиіс. 5-қадам. de mod m = 1 болатындай d табылады (e,n) – екі саны ашық кілт ретінде таратылады. d саны құпия сақталады және (e,n) көмегімен шифрленген мәтінді ашуға пайдаланылатын жабық кілт болып табылады. Шифрлеу: C = Pe mod n; Керішифрлеу:P = Cd mod n

Эль-Гамальдің электрондық-цифрлік қолтаңбасы. 1985ж. Эль-Гамаль үрдісінің қауіпсіздігі дискретті логарифмді ақырлы өрісте табудың күрделілігіне негізделген. Бұл жағдайда екі кілттің мәндерін кездейсоқ табу үшін (құпия кілтінің мәнін ашық кілтінің) алдымен қандай да бір үлкен жай санын P және үлкен бүтін G санын G<P болатындай таңдайды.Бұл сандар қолданушылар арасында еркін таратылады. Одан соң X<P болатындай, X бүтін саны кездейсоқ таңдалады. X саны құпия кілт ретінде сақталуы тиіс. Y=G x mod P. Y- саны ашық кілт. M хабарламасын шифрлеу үшін бүтін K санын кездейсоқ таңдайды және 1<K<P-1 шартын қанағаттандырады және ЕҮОБ (K, P -1)=1 a=G k mod P; b=Y kM mod P; (a,b)- шифрленген мәтін.Шифрленген мәтін ұзындығы берілген ашық мәтін М-нің ұзындығынан екі есе артық. (a,b)- шифрленген мәтінін кері шифрлеу. Ол үшін М=b/ax mod P (*); ax≡G kx mod P. b/ax≡Y kM/ax≡G kxM/G kx≡M (mod P). Мысал. P=11 бүтін G=2 және құпия кілт X=8 берілсін Y= G x mod P=28 mod 11=256 mod 11=3 Y=3-ашық кілт M=5 хабарламасы болсын, кездейсоқ K=9 санын ЕҮОБ (9, 10)=1 болатындай етіп таңдаймыз. a=G k mod P=29 mod 11=512 mod 11=6 b=Y kM mod P=39 *5 mod 11=19683*5 mod 11=9 (a,b)=(6,9)- шифрленген мәтін Енді кері шифрлеуді орындайық. X құпия кілтін пайдаланып М хабарламасын тауып көрейік М=b/ax mod P =9/68 mod11 М=9/68mod11=>68*M≡9 mod11=>1679616*M≡9 mod 11=> М=5

27. Қорғау құлыптары жайында қысқаша түсінік

Есептеуіш жүйе құрамындағы қорғау құралдарының категориясына дисклермен аппаратураларды қорғау, қорғау кілттері, штаттық құрылғы функцияларының өзгерулері жатады. Бұндай әдістерді қолдану кезінде қорғауға кепілдеме беретін бағдарлама орындалуы белгілі бір әрекеттерге, арнайы қауіпсіздік ережелері және шарттарына тәуелді болғандықтан есептеуіш жүйесінің операциялық ортасы штаттық режимге қарағанда әрдайым өзгеріп отырады. Егер барлық тексерулер жүргізілмесе (мерзімі, уақыты, пайдаланушының идентификаторы, компьютердің сериялық нөмірі т.б.) бағдарламаға қол жеткізуге тиым салынады. Бұл – мобильдік құлып деп аталады. Бағдарлама тек қана сериялық нөмірі лицензияға кіргізілген компьютерде ғана жұмыс істейді. Мұндай қорғауды объектік кодтқа өзгеріс енгізу әдісімен айналып өтуге болады. Бірегей, сирек мінездемені жазбасы есте сақтауында ішінара бұзылған компьютерге ғана береді. Динамикалық есте сақтауда ақпараттың сақталуы периодты түрде қайта жазу арқылы жүреді. Бұл өзгергіштік қасиетті сәйкестендіруге пайдалануға болады. Бағдарламаның жұмыс жасау жағдайын есте сақтаудың бірегей құрылымымен байланыстыруға болады. Ішінара бұзылған жазу – басқа компьютерде қорғалған бағдарламаға керемет кілт бола алады. Ақпараттың қызметінің өзгеруі бағдарламаны көшірмелеу жұмысын тоқтататын, ашып қарау жұмысын үзіп тастайтын қызметтер жүйесіне немесе кілттерді ауыстыруға негізделген. Сондықтан мұндай жағдайда жасалған көшірме жұмысқа жарамсыз болады.

28. Есептеу желілеріндегі ақпараттарды қорғау жүйесінің архитектурасын құрудың логикалық моделі. Жалпы жағдайда жіберуші (файл, қолданушы, компьютер) мен алушының(файл, қолданушы, компьютер) арасында белгілі бір ақпарат ағыны болады:

Бір адамнан екінші адамға берілетін хабарлама белгілі бір желі түрінен өтеді. Процесс кезінде жіберуші мен алушының арасында логикалық ақпараттық канал орнады деп есептейік. Ол канал әртүрлі ақпараттық протоколдарды пайдалансын (мысалға, ТСР/IP). Егер біз ақпаратты оның жасырымдылығына, аутентификациясына, бүтінділігіне және т.б. қауіп төндіретін қарсыластардан қорғау үшін жүйенің қауіпсіздігін көтерудің екі түрі бар.

1. Ақпараттың жіберу жолын қауіпсіздендіру. Мысал ретінде ақпаратты шифрлауды алуға болады. Сол арқылы хабарламамызды қарсыласымыз үшін оқылмайтындай ете аламыз. 2. Тек жіберуші мен алушыға ғана белгілі бір құпия ақпарат. Мысал ретінде шифрлау кілтін алуға болады. Кейбір жағдайларда қауіпсіздікті жүзеге асыру үшін үшінші сенімді жақ қажет болады(third trusted party - TTP). Мысалға, үшінші жақ қарсылас білмейтіндей етіп алушы мен жіберушіге кілттік сөзді хабарлауы мүмкін. Немесе, үшінші жақ даулы мәселелерді шешуге қолданылады. Бұл жалпы модельдерден белгілі бір сервистін қауіпсіздігін жүзеге асыру үшін 3 негізгі шарттарды орындау керектігі шығады: 1. Шифрлау/дешифрлау алгоритмін қарсылас білмейтіндей етіп күрделендіріп ұйымдастыру. 2. Шифрлау алгоритмі үшін бір құпия ақпарат ойлап табу. 3. Хабарламалармен айырбас протоколын қарсыласқа белгілі болмайтындай айқындап алу. Жоғарда айтып өткен жағдайларға сәйкес келмейтін жағдайлар үшін жүйе қауіпсіздігінің модельдері бар. Олардың жалпы моделін келесі иллюстрациялар арқылы беруге болады: Есептеу жүйесінде ақрпаратымызға қажет етпейтін әрекеттер: қосымша программалар, программалық утилиталар(редакторлар, компиляторлар және т.б.) Сонымен екі түрлі қауіп төндіру түрі бар: 1. Ақпараттар жүйесіндегі хабарламаны алу немесе модификациялау мақсатында жүйеге кіру. 2.Сервистарға оларды қолдануға кедергі жасау мақсатында жүргізілетін әрекеттер. Осындай әрекеттер мысалына вирустар мен желілік құрттарды келтіруге болады. Ақпараттың қауіпсіздігін жүзеге асырудағы ең мағызды аспекттердің бірі авторизация ұғымы болып келеді. Ол белгілі бір объекттер мен ақп

|

||||

|

Последнее изменение этой страницы: 2016-08-14; просмотров: 515; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.221.93.167 (0.011 с.) |