Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Тема : Кодування і передача даних з допомогою адаптераСодержание книги

Поиск на нашем сайте

Кодування на двох нижніх моделях OSI виявляє спосіб представлення даних сигналами, котрі поширюються через середовища передачі даних. Кодування є логічне і фізичне. Логічне кодування (Data encoding)

Нуль-модем (9-9) кабель

Рис 1. Порт DB9 Використовується кабель для обох DTE пристроїв (наприклад для двох комп’ютерів). 9 PIN D-SUB FEMALE до комп’ютера 1. 9 PIN D-SUB FEMALE до комп’ютера 2.

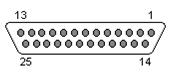

Нуль-модем (25-25) кабель

Рис 2. Порт DB25

Нуль –модем для послідовного порту (LapLink/InterLink Parallel Cable)

Працює з: · MS-DOS v6.0 InterLink from Microsoft · Windows 95 Direct Cable connection from Microsoft · Norton Commander v4.0 & v5.0 from Symantec

Мережні адаптери (NIC) Мережна карта або мережний адаптер - це плата розширення, що вставляє в рознімання материнської плати (main board) комп'ютера. Також існують мережні адаптери стандарту PCMCIA для ноутбуків (notebook), вони уставляються в спеціальне рознімання в корпусі ноутбука. Або інтегровані на материнській платі комп'ютера, вони підключаються по локальній шині. З'явилися Ethernet мережні карти, які підключаються до USB (Universal Serial Bus) порту комп'ютера. Мережні плати характеризуються своєю: · Розрядністю: 8 біт (самі старі), 16 біт й 32 біта. Варто очікувати появи 64 біт мережних карт (якщо їх уже не випустили). · Шиною даних, по якій іде обмін інформацією між материнською платою й мережною картою: ISA, EISA, VL-Bus, PCI і ін. · Мікросхемою контролера або чипом (Chip, chipset), на якому дана плата виготовлена. І який визначає тип використовуваного сумісного драйвера й майже все інше: розрядність, тип шини й т.д. · Підтримуваним мережним середовищем передачі (network media), по-російському сказати: установленими на карті розніманнями для підключення до певного мережного кабелю. BNC для мереж 10Base-2, RJ45 для мереж 10Base-T і 100Base-TX, AUI для мереж 10Base-5 або рознімання для підключення до волоконної оптики. · Швидкістю роботи: Ethernet 10Mbit й/або Fast Ethernet 100Mbit, Gigabit Ethernet 1000Base-.. · Також, карти на кручену пару можуть підтримувати або не підтримувати FullDuplex режим роботи. · MAC- адресою Адаптер має прийомопередатчик (трансівер) підключений до загального середовища передачі даних. Адаптер прослуховує лінію і дочікується тишини (відсутність несучого сигналу). Далі він формує кадр, що починається з синхронізуючої преамбули за якою іде потік двійкових даних в машинному коді. Решта вузлів приймають цей сигнал, синхронізують по преамбулі і декодують його в послідовність біт, яка поміщається в буфер. Закінчення кадру визначається по пропаданні несучої. В кожному кадрі є заголовок з МАС-адресою відправника та вузла отримувача. Адаптери мають приймаючу і передаючу частини. Задача передаючої частини: при отриманні від центрального процесора блоку даних і адреси призначення для передачі отримати доступ до середовища передачі, сформувати і передати кабель, добавити преамбулу, свою адресу, CRC-код і виконувати повторні спроби передачі в разі отримання колізій. Колізії (Конфлікти) - це зіткнення двох кадрів в середовищі передачі даних.

Кожна мережева топологія має характерну для неї топологію з'єднаня вузлів в мережі і метод доступу до середовища передачі. Ці категорії пов'язані з 1 і 2 рівнями моделі OSI. Розрізняють фізичну топологію, яка визначає правила фізичних з'єднань вузлів (прокладку кабелів) і логічну топологію, котра визначає напрямки потоків даних між вузлами мережі. Логічна шина реалізується на фізичних топологіях шини, зірки, дерева, сітки. Метод доступу до середовища передачі даних - імовірностний (Ethernet), або детермінований (ARCnet) В логічному кільці інформація передається послідовно від вузла до вузла. Кожен вузол приймає кадри тільки від попереднього і посилає наступним вузлам тільки по колу. Вузол далі транслює всі дані по мережі, але обробляє тільки адресовані йому. Метод доступу – детермінований. Дану топологію використовують в мережах Token Ring, IEEE 802.5, FDDI.

Доступом до мережі називають взаємодію станції (вузла мережі) із середовищем передачі даних для обміну інформацією з іншими станціями. Керування доступом до середовища - це встановлення послідовності, у якій станції одержують доступ до середовища передачі даних. Методи доступу поділяються на: · імовірнісний (probabilistic) · детермінований (determistic). Метод доступу до середовища передачі, який розподіляється між усіма вузлами сегмента - імовірнісний, який базується на прослуховуванні сигналу ліній. Детермінований метод - оснований на певній дисципліні передачі прав доступу. Імовірності методи доступу При імовірнісному методі доступу вузол, що бажає послати кадр в мережу прослуховує лінію, якщо лінія зайнята або виявлена колізія спроба передачі припиняється на деякий час. CSMA/CD є широкомовним (broadcasting) методом. Всі вузли при застосуванні CSMA/CD рівноправні по доступі до мережі. Якщо лінія передачі даних вільна, то в ній відсутні електричні коливання, що легко розпізнається будь-якою станцією, що бажає почати передачу. Така станція захоплює лінію. Будь-яка інша станція, що бажає почати передачу в деякий момент часу t, якщо виявляє електричні коливання в лінії, то відкладає передачу до моменту t + td, де td - затримка. Розрізняють наполегливий і не наполегливий CSMA/CD залежно від того, як визначається td. У першому випадку спроба захоплення каналу відбувається відразу після його звільнення, що припустимо при слабкому завантаженні мережі. При помітному завантаженні велика ймовірність того, що кілька станцій будуть претендувати на доступ до мережі відразу після її звільнення, і, отже, конфлікти стануть частими. У не наполегливому CSMA/CD затримка td є випадковою величиною. При роботі мережі кожна станція аналізує адресну частину переданих по мережі кадрів з метою виявлення й прийому кадрів, призначених для неї. Конфліктом (Колізією)називається ситуація, при якій дві або більше станції "одночасно" намагаються захопити лінію. Колізії - нормальне явище в CSMA/CD. Їх частота пов'язана з кількістю і активністю підключених вузлів. Нормально колізії можуть починатися в певному часовому вікні кадра. Запізнілі колізії сигналізують про апаратні неполадки в кабелі або вузлах. Поняття "одночасність подій" у зв'язку з кінечністю швидкості поширення сигналів по лінії конкретизується як віддаль подій у часі не більше ніж на величину 2*d, називану вікном зіткнень, де d - час проходження сигналів по лінії між конфліктуючими станціями. Якщо які-небудь станції почали передачу у вікні зіткнень, то по мережі поширюються перекручені дані. Це перекручування й використається для виявлення конфлікту або порівнянням у передавачі даних, переданих у лінію (неспотворених) і одержуваних з неї (перекручених), або по появі постійної складової напруги в лінії, що обумовлено перекручуванням використовуваного для подання даних манчестерського коду. Виявивши конфлікт, станція повинна сповістити про це партнера по конфлікті, пославши додатковий сигнал затору, після чого станції повинні відкласти спроби виходу в лінію на час td. Очевидно, що значення td повинні бути різними для станцій, що беруть участь у зіткненні (конфлікті); тому td- випадкова величина. Її математичне очікування повинне мати тенденцію до росту в міру збільшення числа невдалих спроб, що йдуть підряд, захвата лінії. Загальний недолік ймовірнісного методу - невизначений час проходження кадру, який різко зростає при збільшенні навантаження. Використовується в Ethernet, EtherTalk, G-net, IBM PC Network. Детерміновані методи При детермінованому методі вузли отримують доступ до середовища по наперед визначеному порядку. Послідовність визначається контролером мережі, який може бути централізований (наприклад сервер) або розподілюваний (всі вузли мережі). Серед детермінованих методів переважають маркерні методи доступу. Маркерний метод - метод доступу до середовища передачі даних у ЛОМ, заснований на передачі повноважень передавальної станції за допомогою спеціального інформаційного об'єкта, називаного маркером(token). Під повноваженням розуміється право ініціювати певні дії, динамічно надавані об'єкту, наприклад станції даних в інформаційній мережі. Застосовується ряд різновидів маркерних методів доступу. Наприклад, в естафетному методі передача маркера виконується в порядку черговості; у способі селекторного опитування (квантованої передачі) сервер опитує станції й передає повноваження одній з тих станцій, які готові до передачі. У кільцевих однорангових мережах широко застосовується тактуємий маркерний доступ, при якому маркер циркулює по кільцю й використається станціями для передачі своїх даних.

Token Ring й IEEE 802.5 є головними прикладами мереж з передачею маркера. Мережі з передачею маркера переміщають уздовж мережі невеликий блок даних, називаний маркером. Володіння цим маркером гарантує право передачі. Якщо вузол, що приймає маркер, не має інформації для відправлення, він просто переправляє маркер до наступної кінцевої станції. Кожна станція може втримувати маркер протягом певного максимального часу. Якщо в станції, що володіє маркером, є інформації для передачі, вона захоплює маркер, змінює в нього один біт (у результаті чого маркер перетворюється в послідовність "початок блоку даних", т.т. стає обрамленням кадру), доповнює інформацією, що він хоче передати й, нарешті, відсилає цю інформацію до наступної станції кільцевої мережі. Коли інформаційний блок циркулює по кільцю, маркер у мережі відсутній (якщо тільки кільце не забезпечує "раннього звільнення маркера" - early token release), тому інші станції, що бажають передати інформацію, змушені очікувати. Час утримування маркера регламентований. За порядком у кільці слідкує активний монітор (Active Monitor), за активним монітором слідкують резервні монітори. Отже, у мережах Token Ring не може бути колізій. Якщо забезпечується раннє вивільнення маркера, то новий маркер може бути випущений після завершення передачі блоку даних. Інформаційний блок циркулює по кільцю, поки не досягне передбачуваної станції призначення, що копіює інформацію для подальшої обробки. Інформаційний блок продовжує циркулювати по кільцю; він остаточно віддаляється після досягнення станції, що відіслала цей блок. Станція відправлення може перевірити блок, що повернувся, щоб переконатися, що він був переглянутий і потім скопійований станцією призначення. На відміну від мереж CSMA/CD (наприклад, Ethernet) мережі з передачею маркера є детерміністичними мережами. Це означає, що можна обчислити максимальний час, що пройде, перш ніж будь-яка кінцева станція зможе передавати. Ця характеристика, а також деякі характеристики надійності, які будуть розглянуті далі, роблять мережу Token Ring ідеальною для застосувань, де затримка повинна бути передбачувана й важлива стійкість функціонування мережі. Прикладами таких застосувань є середовище автоматизованих станцій на заводах. Локалізацію вузла, що відмовив, виконують за допомогою алгоритму бакенів (beakon). Також в таких мережах діє механізм пріоритетів, який дозволяє привілейованим вузлам виділити гарантовану смугу пропускання. Кількість вузлів в одному сегменті не повинна перевищувати 260 (IBM), або 250 (IEEE802.5)

Інші методи доступу. Мережі з великим навантаженням потребують більш ефективних методів доступу. Одним із таких методів є перенос керування доступом у кабельні центри. При цьому вузол посилає кадр в комунікаційний пристрій. Завданням пристрою є забезпечити проходження кадру до адресата з оптимізацією загальної продуктивності мережі і забезпечення рівня якості обслуговування, котрого вимагає конкретний додаток.

Тема 1.5. МАС адресація

1. Поняття MAC адреси. Для визначення точки призначення кадрів (frames) в мережі Ethernet використовується MAC-адреса. Це унікальний серійний номер, який присвоюється кожному мережному пристрою Ethernet для ідентифікації його в мережі. MAC-адреса привласнюється адаптеру його виробником, але може бути змінений за допомогою програми. Робити це не рекомендується (тільки у разі виявлення двох пристроїв в мережі з однією MAC- адресою). При роботі мережні адаптери проглядають весь мережний трафік, що проходить через них і шукають в кожному пакеті свою MAC-адресу. Якщо такий знаходиться, то адаптер декодує цей пакет. Існують також спеціальні способи по розсилці пакетів всім пристроям мережі одночасно (broadcasting). MAC-адреса має довжину 6 байт (48 біт) і звичайно записується в шістнадцятковому вигляді, наприклад 12:34:56:78:90:AB Двокрапки можуть бути відсутні, але їх наявність робить число більш зручним для читання. Кожен виробник привласнює адреси з діапазону адрес, що належить йому. Перші три байти адреси визначають виробника, наприклад: · 000002 BBN (was internal usage only, no longer used) · 00000C Cisco · 00000E Fujitsu · 00000F NeXT · 000010 Hughes LAN Systems (formerly Sytek) · 000011 Tektronix · 000015 Datapoint Corporation · 000018 Webster Computer Corporation љ Appletalk/Ethernet Gateway · 00001A AMD (?) · 00001B Novell (now Eagle Technology) · 00001D Cabletron · 00001F Cryptall Communications Corp. Наступних три пари цифр – унікальний номер, котрий присвоюється пристрою самим виробником. Адреса виду FF:FF:FF:FF:FF:FF являється широкомовною адресою і є обов’язковою для прийому усіма пристроями мережі.

Складність функцій канального рівня робить доцільним його розділ в ЛОМ на два підрівні: управління доступом до каналу (МАС - Medium Access Control) і управління логічним каналом (LLC - Logical Link Control). До підрівня LLC на відміну від підрівня МАС відноситься частина функцій канального рівня, не пов'язаних з особливостями передаючого середовища. Підрівень МАС вкладає дані, які пийшли з LLC підрівня в кадри і передає їх по мережі, слідкуючи за за цілісністю та коректністю передачі.При цьому кадр згідно стандарту ІЕЕЕ 802.3 має наступні параметри:

Сформований кадр відправляється в мережу, маючи дві МАС адреси. Кожен вузол мережі перевіряє адресу адресата і в разі спів падання приймає кадр, якщо ні – ігнорує кадр. Мережні повторювачі Існуючі обмеження топологій, а саме обмеження довжини кабельного сегменту можна обійти, використовуючи різноманітні пристрої, так звані активні комунікаційні пристрої, оскільки є ще й пасивні комунікаційні пристрої. До них відносять кабелі та інші середовища передачі даних. Повт По суті справи, повторювачі просто забезпечують можливість збільшення протяжності фізичного середовища, не впливаючи на якість передачі. Проте простота з'єднання мереж за допомогою репітерів не дістається дарма - після такого об'єднання зростає завантаженість обох сегментів. Повторювач просто передає всі одержані з одного сегменту пакети в інший сегмент, внаслідок чого збільшується розмір колізійного домену і вірогідність виникнення конфліктів при спробі доступу до середовища передачі. В приведеному на малюнку прикладі співробітники інженерного відділу можуть обмінюватися даними з користувачами з виробничого відділу і спільно використовувати пристрої і ресурси комп'ютерів, що розділяються в кожній мережі. Проте за цю можливість доведеться заплатити збільшенням завантаження середовища в обох мережах - пакети передаватимуться в обидві мережі незалежно від того, адресовані вони вузлу в своєму або сусідньому сегменті. До установки повторювача в кожній мережі був присутній тільки локальний трафік, тепер же передаються пакети з обох сегментів. Локальний трафік однієї мережі в результаті відніматиме частину смуги іншої мережі, знижуючи загальну продуктивність. По суті справи сполучені повторювачем мережі є однією локальною мережею (колізійним доменом). В даний час повторювачі (в своєму початковому варіанті - для з'єднання ЛОМ) використовуються достатньо рідко, проте слід пям'ятати, що концентраторы 10BaseT, 100BaseTX є нічим іншим, як багатопортовими повторювачами і до них застосовні всі сказані вище слова. Обмеження на використовування повторювачів в мережах Ethernet описані правилом чотирьох концентраторів. Таким чином виникає нове обмеження в мережі, яке пов’язане із зростанням домену колізій. Частина мережі, в якій комп’ютери взаємодіють між собою, в наслідок чого можуть виникати колізії називається доменом колізій. Для зменшення домену колізій використовують сегментацію мереж, т.т. їх розподіл на менші частини. Межею сегментації є мікро сегментація. Для виконання сегментації мережі використовуються мости та комутатори.

Мости Мости почали застосовуватися для об'єднання локальних мереж на початку 80-х років. Перші пристрої такого типу забезпечували можливість з'єднання лише однотипних мереж. Пізніше мости сталі забезпечувати і сервіс трансляції - перетворення кадрів - для об'єднання різнотипних мереж. Зараз режим трансляції є стандартним для більшості мостів. Мости ділять на декілька типів залежно від принципів їх роботи і виконуваних функцій. Прозорі мости (transparent bridge) використовуються головним чином в мережах Ethernet. Мости із заданням маршруту відправником (source-route bridge) використовуються переважно в мережах Token Ring. Мости (translation bridge) трансляцій служать для з'єднання різнотипних мереж (звичайно Ethernet, Token Ring і FDDI). Прозорі мости із заданням маршруту відправником (source-route transparent bridge) об'єднують в собі властивості мостів, що дали їм назву і можуть працювати в змішаному оточенні Ethernet /Token Ring. Зниження цін на маршрутизатор и і підтримка останніми функцій мостів останнім часом дещо звузили сферу вживання чистих мостів на користь мостів-маршрутизаторів. Такі пристрої підтримують витончені алгоритми фільтрації пакетів і псевдо-інтелектуальний вибір шляху разом з високою швидкістю передачі кадрів. Жаркі дебати про переваги і недоліки мостів і маршрутизаторів завершилися в кінці 80-х, і зараз більшість фахівців погоджується з тим, що у великих мережах є місце для пристроїв обох типів. Основи технології Мости працюють на рівні логічного каналу даних, який управляє потоком даних, контролює помилки передачі, забезпечує фізичну (на відміну від логічної для вище розміщених рівнів) адресацію і управління доступом до фізичного середовища. Для забезпечення роботи мостів використовуються різні протоколи рівня 2, визначальні алгоритми управління потоком, контролю помилок, способи адресації і надання доступу до середовища передачі. Прикладами протоколів цього рівня є Ethernet, Token Ring, FDDI. Мости не відносяться до числа складних пристроїв. Вони аналізують вхідні кадри і ухвалюють рішення про їх передачу або відкидання на основі інформації, що міститься в заголовку прийнятого кадру. В деяких випадках (наприклад, при заданні маршруту відправником - source-route bridging) в кожному пакеті вже міститься опис всього шляху до одержувача. Прозорість для протоколів верхніх рівнів є основною перевагою мостів. Оскільки мости функціонують на рівні логічного каналу даних, вони можуть ухвалювати рішення про передачу кадрів без аналізу інформації, пов'язаної з протоколами вище розміщених рівнів, за рахунок чого швидкість передачі кадрів може бути достатньо високою при роботі з будь-якими протоколами рівня 2. Для мостів немає нічого незвичайного в передачі з однієї мережі в іншу трафіку Apple Talk, DECnet, TCP/IP, XNS і ін. Мости здатні фільтрувати пакети на основі інформації, що міститься в заголовках рівня 2. Наприклад, міст можна запрограмувати на відкидання всіх кадрів, одержаних із заданої мережі. Оскільки інформація канального рівня часто включає інформацію про протоколи верхніх рівнів, мости можуть забезпечувати фільтрацію і по цьому параметру. Більше того, фільтрація може допомогти в зниженні надмірного широкомовного або групового трафіку. Ділячи великі мережі на більш дрібні фрагменти, мости забезпечують ряд переваг. 1. За рахунок пересилки в інші мережі тільки частини трафіку знижується трафік в кожній із зв'язаних мостом ЛОМ. 2. Міст може діяти як брандмауер (firewall) проти деяких потенційно небезпечних помилок в мережі. 3. Міст забезпечує можливість взаємодії великого числа пристроїв, підключених до будь-якої із зв'язаних мостом ЛОМ. 4. Мости розширюють ефективну протяжність мережі, дозволяючи обмінюватися даними із станціями, які раніше не були доступні. Типи мостів Мости діляться на категорії на основі різних характеристик. Одним з поширених способів є розподіл мостів на локальні і віддалені. Локальні мости забезпечують безпосереднє з'єднання декількох сегментів ЛОМ, розташованих неподалеку одна від одної. Віддалені мости використовуються для з'єднання розділених значними відстанями ЛОМ (звичайно з використанням телекомунікаційних каналів). Віддалені мости володіють деякими унікальними з погляду міжмережевої взаємодії можливостями. Одним з них є узгодження сильно відмінних швидкостей передачі в локальних і розподілених (WAN) мережах. Хоча швидкості деяких WAN-каналів порівнянні (або навіть перевершують) з швидкостями передачі в локальних мережах, частіше все-таки спостерігається зворотнє. Сильно відмінні швидкості передачі в локальних і розподілених мережах в деяких випадках обмежують використовування чутливих до затримок додатків при зв'язку комп'ютерів через WAN. Віддалені мости не здатні підвищити швидкість WAN-каналів, але вони можуть частково компенсувати різницю швидкостей за рахунок ефективної буферизації. Якщо пристрій в одній ЛОМ, здатний підтримувати швидкість 10 Мбіт/с, повинен обмінюватися даними з подібним пристроєм у віддаленій ЛОМ, міст повинен регулювати потік даних так, щоб він не виходив за межі швидкості WAN-каналу (наприклад, 64 Кбіт/сек). Це здійснюється за рахунок розміщення одержаних даних в буфері і їх передачі через низькошвидкісний послідовний канал. Звичайно, така буферизація можлива тільки протягом достатньо короткого часу - якщо потрібен постійний потік даних із швидкістю 10 Мбіт/сек, ніякий міст не допоможе передати їх через канал 64 Кбіт/с. Стандарт IEEE ділить рівень логічного каналу даних моделі OSI на 2 підрівні - MAC (управління доступом до середовища) і LLC (рівень логічного каналу). MAC-рівень управляє доступом до середовища передачі (підключення, передача маркерів і т.п), а підрівень LLC працює з кадрами, забезпечує управління потоком даних, контроль помилок і адресацію MAC. Деякі мости є MAC-пристроями. Такі мости сполучають однотипні мережі (наприклад, IEEE 802.3 - IEEE 802.3). Інші мости можуть транслювати кадри між різними протоколами підрівня LLC (наприклад, IEEE 802.3 - IEEE 802.5). У разі об'єднання мереж Ethernet і Token Ring трансляція кадрів виконується таким чином. Вузол А (802.3) формує пакет, що містить інформацію від додатку і інкапсулює її в стандартний кадр 802.3, передаючи його через сумісне з IEEE 802.3 середовище на міст. Міст виділяє в кадрі заголовок 802.3 на підрівні MAC і передає інформацію на лежачий вище підрівень LLC для подальшої обробки. Після цієї обробки до кадру додається стандартний заголовок 802.5 і кадр передається в мережу IEEE 802.5 для вузла В (802.5). Трансляція кадрів між різнотипними мережами не є ефективним рішенням, оскільки набір інформації, що міститься в кадрах різних типів може сильно відрізнятися. Поля одного типу кадрів не завжди можна перетворити в поля іншого типу, тому така трансляція обтяжена майже неминучою втратою частини інформації рівня 2, що вносить обмеження в її використовування.

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2016-08-01; просмотров: 471; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 216.73.216.33 (0.018 с.) |

орювачі (repeater - репітер) забезпечують простий і дешевий спосіб з'єднання локальних мереж. Працюючи на рівні 1 (фізичний рівень) моделі OSI, повторювачі забезпечують лише просту регенерацію (посилення і відновлення форми) сигналів. У міру розповсюдження в середовищі (наприклад, мідний кабель) сигнал затухає і спотворюється - повторювачі підсилюють одержаний сигнал і передають (повторюють, копіюють) його в інший кабельний сегмент. Повторювачі можна використовувати тільки для з'єднання однотипних мереж (наприклад, Ethernet - Ethernet), хоча допустиме використовування кабельних систем різних типів.

орювачі (repeater - репітер) забезпечують простий і дешевий спосіб з'єднання локальних мереж. Працюючи на рівні 1 (фізичний рівень) моделі OSI, повторювачі забезпечують лише просту регенерацію (посилення і відновлення форми) сигналів. У міру розповсюдження в середовищі (наприклад, мідний кабель) сигнал затухає і спотворюється - повторювачі підсилюють одержаний сигнал і передають (повторюють, копіюють) його в інший кабельний сегмент. Повторювачі можна використовувати тільки для з'єднання однотипних мереж (наприклад, Ethernet - Ethernet), хоча допустиме використовування кабельних систем різних типів.