Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Інструментальний засіб CRAM.Содержание книги

Поиск на нашем сайте CRAMM - інструментальний засіб, що реалізовує однойменну методику, яка була розроблена компанією BIS Applied Systems Limited no замовленню британського уряду. Метод CRAMM дозволяє робити аналіз ризиків і вирішувати ряд інших аудиторських завдань: обстеження інформаційної системи, проведення аудиту відповідно до вимог стандарту BS 7799, розробка політики безпеки. Ця методика спирається на оцінки якісного характеру, що отримуються від експертів, але на їх базі будує вже кількісну оцінку. Метод є універсальним і підходить і для великих, і для дрібних організацій як урядового, так і комерційного сектора. Грамотне використання методу CRAMM дозволяє отримати дуже добрі результати, найбільш важливим з яких, мабуть, являється можливість економічного забезпечення організації для забезпечення інформаційної безпеки безперервності бізнесу. Економічно обгрунтована стратегія управління рисками дозволяє зрештою уникати невиправданих витрат. CRAMM припускає розділення усієї процедури на три послідовні етапи. Завданням першого етапу є визначення достатності для захисту системи застосування засобів базового рівня, що реалізовують традиційні функції безпеки, або необхідність проведення детальнішого аналізу. На другому етапі робиться ідентифікація ризиків і оцінюється їх величина. На третьому етапі вирішується питання про вибір адекватних контрзаходів. Для кожного етапу визначаються набір початкових даних, послідовність заходів, анкети для проведення інтерв'ю, списки перевірки і набір звітних документів. Достоїнства методу CRAMM: добре структурований і широко випробуваний метод аналізу ризиків; може використовуватися на всіх стадіях проведення аудиту безпеки інформаційних систем; у основі програмного продукту лежить об'ємна база знань по контрзаходах в області інформаційної безпеки, гнучкість і універсальність цього методу дозволяють його використати для аудиту інформаційної системи будь-якого рівня складності і призначення; цей метод дозволяє розробляти план безперервності бізнесу. До недоліків методу CRAMM можна віднести наступне: для його використання потрібно висококваліфікованого аудитора; аудит по цьому методу процес досить трудомісткий і може зажадати місяці безперервної роботи; генерує велику кількість паперової документації, яка не завжди виявляється корисною на практиці; неможливо внести доповнення у базу знань CRAMM, що викликає певні труднощі при адаптації цього методу до потреб конкретної організації.

Система COBRA. Система COBRA є засобом аналізу ризиків і оцінки відповідності інформаційної системи стандарту ISO 17799. Ця система реалізує методи кількісної оцінки ризиків, а також інструменти для консалтингу і проведення оглядів безпеки. У систему COBRA закладені принцип побудови експертних систем, велика база знань по загрозах і уязвимостям, велика кількість запитальників, з успіхом тих, що застосовуються на практиці. Програмний продукт для аналізу і управління рисками COBRA [348], виробник - З & A Systems Security Ltd., дозволяє формалізувати і прискорити процес перевірки на відповідність режиму інформаційної безпеки вимогам Британського стандарту BS 7799(ISO 17799) і провести простий аналіз ризиків. Є декілька баз знань: загальні вимоги BS 7799(ISO 17799) і спеціалізовані бази, орієнтовані на різні сфери застосування. Доступна демонстраційна версія цього ПЗ. COBRA дозволяє представити вимоги стандарту у вигляді тематичних " запитальників" по окремих аспектах діяльності організації(див. приклад на рис.1).

Рис. 1. Аналіз ризиків з використанням ПО Cobra Аналіз ризиків, що виконується цим методом, відповідає базовому рівню безпеки, тобто рівні ризиків не визначаються. Гідність методики - в її простоті. Необхідно відповісти на декілька десятків питань, потім автоматично формується звіт. Цей програмний продукт може застосовуватися при при проведенні аудиту ІБ або для роботи фахівців служб, відповідальних за забезпечення інформаційної безпеки. Простота, відповідність міжнародному стандарту, порівняно невелике число питань дозволяють легко адаптувати цей метод для роботи у вітчизняних умовах.

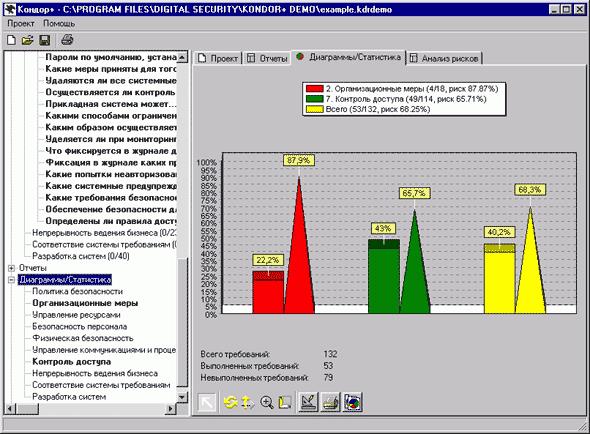

72. Програмний продукт КОНДОР+. Програмний продукт КОНДОР+ дозволяє фахівцям(ИТ-менеджерам, офіцерам безпеки) перевірити політику інформаційної безпеки компанії на відповідність вимогам ISO 17799. КОНДОР+ включає більше 200 питань, відповівши на які фахівець отримує детальний звіт про стан існуючої політики безпеки, а також модуль оцінки рівня ризиків відповідності вимогам ISO 17799. У звіті відбиваються усі положення політики безпеки, які відповідають і не відповідають стандарту, а також існуючий рівень ризику невиконання вимог політики безпеки відповідно до стандарту. Елементам, які не виконуються, даються коментарі і рекомендації експертів. За бажанням фахівця, працюючого з програмою, можуть бути вибрані генерація звіту, наприклад, по якомусь одному або декільком розділам стандарту ISO 17799, загальний детальний звіт з коментарями, загальний звіт про стан політики безпеки без коментарів для представлення керівництву. Усі варіанти звітів для большеи наочності супроводжуються діаграмами. КОНДОР+ дає можливість фахівцеві відстежувати зміни, що вносяться на основі виданих рекомендацій, в політику безпеки, поступово приводячи її в повну відповідність з вимогами стандарту. Ця система реалізує метод якісної оцінки ризиків за рівневою шкалою ризиків: високий, середній, низький. Програмний продукт КОНДОР+, розроблений російською компанією Digital Security, призначений для перевірки відповідності політики інформаційній безпеці компанії вимогам ISO 17799. КОНДОР+ включає більше двохсот питань, відповівши на які, фахівець отримує звіт про стан існуючої політики безпеки, а так само модуль оцінки рівня ризиків відповідності вимогам ISO 17799. Після реєстрації

користувач дістає можливість вибрати відповідний розділ стандарту ISO 17799 і відповісти на питання.

У звіті відбиваються усі положення політики безпеки компанії, які відповідають і не відповідають стандарту,

а також відображається існуючий рівень ризику невиконання вимог політики безпеки відповідно до стандарту.

До найбільш важливих елементів політики безпеки даються коментарі і рекомендації експертів.

За бажанням фахівця, працюючого з програмою, може бути вибрана генерація звіту, наприклад, по якомусь одному або декільком розділам стандарту ISO 17799, загальний детальний звіт з коментарями, загальний звіт про стан політики безпеки без коментарів для представлення керівництву і інші. Усі варіанти звітів для більшої наочності супроводжуються діаграмами.

Крім того, КОНДОР+ дає можливість фахівцеві відстежувати зміни, що вносяться на основі виданих рекомендацій, в політику безпеки, поступово приводячи її в повну відповідність з вимогами стандарту. Вартість продукту складає $225(КОНДОР) і $345(КОНДОР+ з модулем аналізу ризиків базового рівня). До недоліків КОНДОР+ можна віднести: - відсутність можливості установки користувачем ваги на кожну вимогу; - відсутність можливості внесення користувачем коментарів. Ознайомитися з демо-версией КОНДОР+ можна за адресою: http://www.dsec.ru/soft/kondor.php

Програмний комплекс ГРИФ. ГРИФ - це програмний комплекс аналізу і контролю ризиків інформаційних систем компаній. У нім розроблене гнучке і, незважаючи на прихований від користувача складний алгоритм, що враховує більше 100 параметрів, максимально просте у використанні програмне рішення, основне завдання якого дати можливість ИТ-менеджерові самостійно(без залучення сторонніх експертів) оцінити рівень ризиків в інформаційній системі і ефективність існуючої практики по забезпеченню безпеки компанії. Цей комплекс робить оцінку ризиків по різних інформаційних ресурсах, підраховує сумарний ризик по ресурсах компанії, а також веде підрахунок співвідношення збитку і ризику і видає недоліки існуючої політики безпеки. У основі продукту ГРИФ закладена методика аналізу ризиків, яка складається з п'яти етапів: - на першому визначається повний список інформаційних ресурсів, що представляють цінність в досліджуваній автоматизованій системі, які об'єднуються в мережеві групи; - на другому здійснюється введення в систему усіх видів інформації, що представляє цінність для інформаційної системи. Введені групи цінної інформації мають бути розміщені користувачем на раніше вказаних на попередньому етапі об'єктах зберігання інформації(серверах, робочих станціях і т. д.); вказується збиток по кожній групі цінної інформації, розташованої на відповідних ресурсах, по усіх видах загроз(конфіденційності, цілісності, відмови обслуговування); - на третьому спочатку відбувається визначення усіх видів призначених для користувача груп, потім визначається, до яких груп інформації на ресурсах має доступ кожна з груп користувачів. На закінчення визначаються види(локальний і/або видалений) і права(читання, запис, видалення) доступу користувачів до усіх ресурсів, що містять цінну інформацію; - на четвертому вказується, якими засобами захисту інформації захищені цінна інформація на ресурсах і робочі місця груп користувачів. Вводиться інформація про витрати на придбання усіх засобів захисту інформації, що застосовуються, і щорічних витратах на їх технічну підтримку, а також на супровід системи інформаційної безпеки; - на завершальному етапі необхідно відповісти на список питань по політиці безпеки, реалізованої в системі, що дозволяє оцінити реальний рівень захищеності системи і деталізувати оцінки ризиків. Цей етап потрібний для отримання достовірних оцінок існуючих в системі ризиків. Звітна система програмного комплексу ГРИФ складається з трьох частин: першої "Інформаційні риски ресурсів", другої "Співвідношення збитку і риска", третя "Загальний висновок про існуючі риски інформаційної системи".

74. Комплексна експертна система "АванГард". Комплексна експертна система управління інформаційною безпекою " Авангард" є програмним продуктом, призначеним для вирішення завдань управління безпекою у великих територіально-розподілених автоматизованих інформаційних системах, і покликана полегшувати завдання контролю за центральними структурами рівня забезпечення інформаційної безпеки на місцях. Цей комплекс є одним з найпотужніших інструментів аналізу і контролю ризиків вітчизняного виробництва. Основні можливості комплексу: гнучка система введення і редагування моделі підприємства, можливість побудови моделі ризиків, система оцінки і порівняння ризиків, оцінка заходів протидії, побудова варіантів комплексів заходів захисту і оцінка залишкового ризику. Таким чином, програмний комплекс " Авангард" покликаний грати допоміжну роль в рішенні завдань управління інформаційної безпеки, а саме забезпечувати повноцінний усебічний аналіз, що дозволяє сформулювати обгрунтований набір цілей безпеки, обгрунтувати політику безпеки, гарантувати повноту вимог безпеки, контроль виконання яких треба здійснювати.

75. Апаратно-програмний комплекс шифрування "Континент". Сьогодні неможливо представити серйозну компанію, що не використовує при веденні бізнесу сучасних інформаційних технологій, і що не приділяє при цьому уваги питанням забезпечення інформаційної безпеки. Нині, інформаційна система компанії рідко обмежується межами одного офісу, та і саме поняття "Корпоративної інформаційної системи" - досить розмите. Окрім сегментів локальних мереж центрального офісу і підрозділів організації, до цього поняття можна сміливо відносити робочі місця співробітників і керівників організації, працюючих з ресурсами мережі з будинку або знаходячись у відрядженні. Доступ до внутрішніх ресурсів корпоративної мережі або виділених її ресурсів іноді треба надавати партнерам і клієнтам організації. Об'єкти корпоративних мереж пов'язані між собою або через мережу Інтернет, або по відомчих мережах зв'язку. Гарантувати, що циркулююча по ці каналам інформація не потрапить в чужі руки, особливо у разі використання мережі Інтернет неможливо. Не можна забувати і про безпеку самих мереж. Ніхто не застрахований і від несанкціонованого доступу і зловмисної дії(атак) на устаткування і програмне забезпечення, використовуване у внутрішніх мережах організацій як з боку мережі передачі даних, так і з боку внутрішніх користувачів, що намагаються, скажімо, з видаленої філії отримати доступ до централізованої бази даних.

Рішення

Узабезпечити мережу від вторгнення з боку мережі передачі даних і несанкціонованого доступу до ресурсів з боку видалених сегментів, а так само забезпечити конфіденційність при передачі інформації по відкритих каналах зв'язку можна за допомогою технології побудови віртуальних приватних мереж(Virtual Private Network - VPN). За цією технологією побудований апаратно-програмний комплекс шифрування(АПКШ) " Континент", розроблений компанією " Информзащита". Представляючи з себе конгломерат шифратора, міжмережевого екрану і маршрутизатора, комплекс дозволяє забезпечити: - Захист внутрішніх сегментів мережі від несанкціонованого доступу з боку мереж передачі даних; - Криптографічний захист даних, що передаються по каналах зв'язку мереж загального користування між складовими частинами VPN; - Безпечний доступ користувачів VPN до ресурсів мереж загального користування; - Приховання внутрішньої структури сегментів мережі, що захищаються.

В якості складових частин VPN можуть виступати локальні обчислювальні мережі організації, їх сегменти і окремі комп'ютери(у тому числі переносні або домашні комп'ютери керівників і співробітників).

Технічні характеристики Алгоритм шифрування \u0009ГОСТ 28147-89 режим гаммирования із зворотним зв'язком Довжина ключа, біт \u0009256 Захист передаваних даних від спотворення \u0009ГОСТ 28147-89 режим имитовставки Гранична здатність КШ(шифрування, имитовставка, туннелирование) \u0009До 80 Мбіт/с Збільшення розміру пакету з урахуванням додаткового IP- заголовка, байт, не більше \u000926-36 байт Кількість КШ в мережі з одним ЦУС \u0009до 5000 Максимальна кількість мережевих інтерфейсів у одного КШ \u00096 Максимальна кількість КШ в кластері " гарячого" резервування \u00092 Режим роботи \u0009Цілодобовий, такий, що не обслуговується

Передбачається два варіанти комплектації криптографічного шлюзу: На базі стандартного IBM- сумісного комп'ютера; \u0009 На базі промислового комп'ютера Iwill 1U(процесор - Pentium IV). \u0009

Сертифікати

АПКШ " Континент" має повний набір необхідних сертифікатів, що дозволяють використати його і його компоненти для побудови віртуальних приватних мереж на основі глобальних мереж загального користування, що використовують протоколи сімейства TCP/IP(у тому числі Інтернет). Сертифікати відповідності ФСБ СФ/124-0648, СФ/114-0649 і СФ/124-0650 від 6 серпня 2003 року засвідчують, що АПКШ " Континент" і абонентський пункт СКЗИ "КОНТИНЕНТ-АП" задовольняють вимогам до стійкості СКЗИ класу КНВ-2.99 і можуть бути використані для криптографічного захисту конфіденційної інформації. \u0009 \u0009Сертифікат Гостехкомиссии Росії № 808 від 14.11.2003 року підтверджує відповідність АПКШ " Континент" вимогам керівних документів Гостехкомиссии Росії по 4-у класу захищеності для міжмережевих екранів і по 3-у рівню контролю на відсутність можливостей, що не декларують. Аппаратно-программный комплекс шифрования «Континент», сертификаты соответствия: АПКШ «Континент» обладает всеми необходимыми возможностями, чтобы обеспечить: Возможности Ключевые возможности и характеристики АПКШ «Континент» Основные характеристики и возможности: Обслуживание и управление:

|

||

|

Последнее изменение этой страницы: 2016-07-11; просмотров: 417; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 216.73.216.33 (0.012 с.) |