Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Серверы доступа и модемы DSLСодержание книги

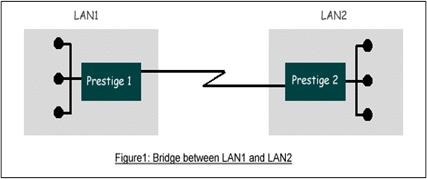

Поиск на нашем сайте Устройства, основанные на технологии DSL (Didital Subscriber Line), занимают промежуточную нишу между коммутаторами и маршрутизаторами как средства интеграции сетей. Их главная задача – обеспечить высокоскоростной доступ в локальную сеть удаленного пользователя или соединить сегменты локальных сетей через телефонную линию связи. На сетевом уровне эти устройства могут выступать в роли моста или маршрутизатора. Типовая схема включения DSL модемов для объединения двух сегментов сети в режиме моста приведена на рис. 35. Устройства данного класса обеспечивают средний уровень безопасности за счет встроенных средств защиты (фильтрацию MAC-адресов, преобразование IP-адресов и парольный доступ к управлению).

Рис. 35. DSL-соединение Существует два варианта организации трафика по технологии DSL – симметричный и асимметричный. Симметричный вариант обеспечивает одинаковую скорость передачи сетевых пакетов по линии связи в обоих направлениях. Скорость приема-передачи для симметричного варианта – до 2 Мбит/с. Применение – объединение в единую локальную сеть из двух удаленных сегментов по двухпроводной телефонной линии. В данном случае используются, как правило, пары одинаковых DSL-модемов. Асимметричный вариант (ADSL) обеспечивает оптимальное распределение полосы пропускания для асимметричного трафика, когда входящий к абоненту поток данных в несколько раз превышает исходящий поток. Скорость приема-передачи для двух основных стандартов технологии ADSL: -G.DMT - скорость к абоненту до 8 Мбит/с, от абонента до 1 Мбит/с; -G.Lite - скорость к абоненту до 1,5 Мбит/с, от абонента до 512 Кбит/с. Применение: -предоставления услуг доступа в Internet; -подключение офиса к корпоративной сети по имеющейся телефонной линии с сохранением телефонных услуг. В этом случае используются серверы доступа с несколькими портами (до 8) для подключения абонентских линий и одним портом Ethernet в сочетании с соответствующими абонентскими ADSL-модемами. Примеры устройств. Сервер доступа NSG-800/maxA (фирмы “Сетевые Системы” (Россия)) Предназначен для обслуживания абонентов систем ADSL. Поддерживает спецификации G.DMT и G.lite, и оснащен встроенными сплиттерами (частотными фильтрами) для отделения сигнала ТЧ от высокочастотного сигнала данных, а также голосовыми портами RJ-11 для подключения к телефонному коммутатору. Имеет восемь портов ADSL и один порт Ethernet 10BaseT. Выполняет функции моста/маршрутизатора с поддержкой автоматического запоминания МАС-адресов (до 4096 адресов), Безопасность: фильтрация пакетов по МАС-адресам, поддержка протоколов RIP1 и RIP2, сервисы NAT и DNS. Для передачи по линии ADSL пользовательский трафик инкапсулируется в ячейки АТМ. В качестве абонентского оборудования может применяться ADSL-маршрутизатор NSG-200/ADSL или другие устройства, соответствующие стандартам ITU-T. NSG-200/ADSL – модем для линий ADSL Абонентское устройство доступа для линий ADSL, предназначенное для подключения индивидуальных и небольших корпоративных пользователей. Скорость передачи адаптируется автоматически в зависимости от длины и состояния линии. Со стороны локального пользователя NSG-200/ADSL оснащен одним портом Ethernet 10BaseT и может подключаться как к одиночному компьютеру, так и к локальной сети. Работа в режимах моста и маршрутизатора (протоколы маршрутизации: RIP 1, RIP 2, статическая маршрутизация). Протоколы глобальных сетей: Classical IP, PPP over ATM, поддержка AAL5. Сетевое управление и конфигурация: контроль состояния сети при помощи OAM F5, удаленное управление и мониторинг устройства на основе Web. Устройства семейства Prestige (фирма Zyxel). Варианты устройств и их возможных соединений: -DSL-модем + DSL-модем; -DSL-коммутатор + DSL-модемы; -ADSL-коммутатор + ADSL-модемы. Практически у всех устройств семейства имеется наличие функций моста/маршрутизатора. Все устройства работают под управлением встроенной операционной системы ZyNOS™. ADSL Модем Prestige 642 + модемный коммутатор AES-100. Решение для обеспечения высокоскоростного доступа в Интернет или в корпоративную сеть по существующим телефонным проводам. Скорость связи: может принимать данные со скоростью до 8 Мбит/с и передавать на скорости до 640 Кбит/с. Безопасность: режим трансляции адресов для подключения всей локальной сети при помощи лишь одного легального IP-адреса (NAT); встроенный межсетевой экран; возможность работы в рамках виртуальной частной сети на базе протокола PPTP. Пример использования: Доступ в Интернет по выделенным каналам (рис. 36).

AES-100 может устанавливаться в помещении Интернет-провайдера или телефонной станции и обрабатывать все ADSL ATM потоки данных удаленных клиентов, конвертируя их в IP пакеты. AES-100 имеет два слота для установки сетевых модулей. Каждый сетевой модуль имеет восемь ADSL портов со встроенными телефонными сплиттерами, служащими для разделения данных и голоса, и один Ethernet порт для подключения к Ethernet-коммутатору или маршрутизатору. Модульный DSL-концентратор Prestige 1600 Является масштабируемой модульной платформой для предоставления услуг доступа в сеть по выделенным и коммутируемым каналам с использованием различных DSL-технологий на скоростях до 2,3 Мбит/с. Обеспечивает работу необходимых сетевых протоколов, маршрутизацию и подключение к глобальной сети через встроенный WAN-порт или Ethernet-порт 10/100 Mбит/с. Безопасность: В Prestige 1600 предусмотрена высокая степень защиты информации от несанкционированного доступа путем настройки фильтров пакетов, протоколов транспортных уровней и широковещательных сообщений индивидуально для каждого абонента. Системная консоль защищена паролем.

Маршрутизаторы (routers) Маршрутизатор является устройством, позволяющим объединять сети с различными физическими интерфейсами, канальными и сетевыми протоколами в единую гетерогенную сеть. Маршрутизатор может быть реализован программным способом — в этом случае он представляет собой модуль операционной системы, установленной на компьютере общего назначения, или аппаратно-программным способом — тогда он является специализированным техническим устройством, работающим под управлением специализированной ОС (монитора). Функции безопасности маршрутизатора реализуются на трех уровнях модели OSI – канальном, сетевом и транспортном. Рассмотрим функции безопасности маршрутизаторов на примере семейства устройств производства фирмы Cisco Systems. Основные характеристики маршрутизаторов Cisco: -модульная конструкция, позволяющая настраивать конфигурацию маршрутизатора для конкретного применения (рис. 37); - использованиеRISC-процессоров для высокопроизводительной маршрутизации, шифрования, и широкополосного доступа; -наличие 1-2 портов 10/100 Fast Ethernet; -несколько слотов для модулей WAN interface card (WIC); -консольный порт; -внутренний слот расширения для модуля аппаратного шифрования; -встроенная операционная система CISCO IOS (Internetworking Operating System) с интерфейсом командной строки; -управление через порт консоли, модем и telnet.

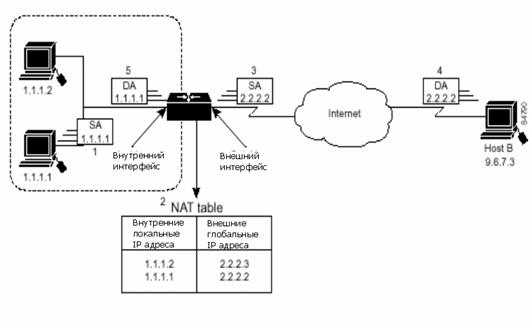

Рис. 37. Вид панели соединений маршрутизатора Функции безопасности устройств Cisco Стандартные функции: -аутентификация, авторизация и аккаунтинг (ААА); -стандартные и расширенные списки доступа для различных сетевых протоколов; -динамические списки доступа (Lock and Key); -пароли; -функции поддержки серверов безопасности TACACS+, RADIUS, Kerberos; -аутентификация при обмене информацией протоколами маршрутизации. Дополнительные функции: -трансляция сетевых адресов (NAT и PAT); -тунелирование сетевых протоколов в IP-пакеты (удаленные пользователи при подключении по коммутируемым каналам могут использовать стандартную реализацию VPN в операционных системах Windows 95/ 98 и Windows N); -поддержка шифрования на сетевом уровне – применение стандартного протокола IPSec (поддерживается стандарты DES и Tripple DES). Функции брандмауэра: -контекстно-ориентированный контроль приложений; -блокирование Java-приложений; -предупреждения/сообщения в реальном масштабе времени; -предотвращение атак на сетевые сервисы; -фильтрация трафика (по портам, адресам источника/приемника); -протоколирование событий. Функция AAA. Данная функция включает authentication (установление личности пользователя), authentication (проверка полномочий) и accounting (учет использования ресурсов). Для каждой из трех функций используется поименованный список методов, примененный к интерфейсу. При необходимости использования любой функции AAA IOS "пробегает" по этому списку пытаясь соединиться с соответствующим сервером. Если соединиться не удается, то IOS переходит к следующему методу из списка. По умолчанию, к каждому интерфейсу применяется список методов по имени default. Ограничение доступа к маршрутизатору: у правлять маршрутизаторами можно удаленно через telnet или локально через консольный порт или порт AUX. Отсюда следует два вида ограничения доступа к маршрутизатору - локальное и удаленное. Парольная защита В соответствии с имеющимися пользовательским и привилегированным уровнями доступа существует два вида паролей: username password и enable secret (или enable password). Оба типа этих паролей могут иметь длину до 25 символов, содержать в себе различные знаки препинания и пробелы. Пароль типа username password устанавливается с соответствующим ему именем пользователя. Длина простого пароля может быть до 80 байт в длину, включая алфавитно-цифровые символы и пробел. Существует 16 уровней привилегий, от 0 до 15. Уровень 1 - обычный пользовательский EXEC режим работы в консоли (CLI), и 15 - по умолчанию привилегированный уровень. По умолчанию, любой привилегированный пользователь может просматривать все пароли на маршрутизаторе. Настройка параметров конфигурации В маршрутизаторах Cisco параметры настроек по умолчанию не отображаются при выводе информации о текущей конфигурации. Используются два типа параметров конфигурации: общие и интерфейсные. Общие параметры действительны для всего устройства, а интерфейсные касаются только конкретного сетевого интерфейса. По умолчанию в IOS включены некоторые сервисы, которые могут стать для атакующего источником дополнительной информации о системе, и при определенных случаях он может осуществить атаку на роутер. Существует ряд общих команд Cisco IOS, применение которых позволяет повысить общий уровень безопасности сети. К ним относятся команды, отключающие функции распознавания родственных устройств, синхронизации сетевых протоколов, лишних служб и т.п. Трансляция сетевых адресов (NAT) Функции NAT используются для решения следующих задач: -При необходимости подключения к Интернет, когда количество внутренних узлов сети превышает выданное поставщиком услуг Интернет количество реальных адресов IP. NAT позволяет частным сетям IP, использующим незарегистрированные адреса, получать доступ к ресурсам Интернет. Функции NAT конфигурируются на пограничном маршрутизаторе, разграничивающем частную (внутреннюю) сеть и сеть общего пользования (например, Интернет). Функции NAT перед отправкой пакетов во внешнюю сеть осуществляют трансляцию внутренних локальных адресов в уникальные внешние адреса IP. -При необходимости изменения внутренней системы адресов. Вместо того, чтобы производить полное изменение всех адресов всех узлов внутренней сети, что представляет собой достаточно трудоемкую процедуру, функции NAT позволят производить их трансляцию в соответствии с новым адресным планом. -При необходимости организации простого разделения трафика на основе портов TCP. Функции NAT предоставляют возможность установления соответствия (mapping) множества локальных адресов одному внешнему адресу, используя функции распределения нагрузки TCP. Одним из важнейших преимуществ NAT является то, что нет необходимости вносить изменения в конфигурацию конечных узлов и маршрутизаторов внутренней сети, за исключением тех устройств, на которых собственно и выполняются эти функции. -Трансляция внутренних адресов (Source) в уникальные адреса, принадлежащие глобальному адресному пространству, при необходимости обеспечения взаимодействия внутренней сети с внешней сетью. Имеется возможность использования статической или динамической трансляции: Статическая трансляция устанавливает соответствие адресов по типу “один к одному”, т.е. один глобальный внутренний адрес соответствует одному локальному внутреннему адресу. Статическая трансляция применяется в тех случаях, когда некий внутренний узел должен быть доступен извне по постоянному адресу (например, сервер WWW). Динамическая трансляция устанавливает соответствие между внутренним локальным адресом и пулом глобальных адресов. На рис. 38 показан маршрутизатор, транслирующий адреса узлов, содержащихся в поле Source заголовков пакетов IP из внутренних во внешние.

Рис. 38. Использование маршрутизатора с NAT Организация списков доступа Прохождением трафика через интерфейсы роутера (разрешая или запрещая передачу пакетов, удовлетворяющих указанным условиям) позволяют управлять пакетные фильтры. Пакетные фильтры используются в качестве базового средства обеспечения безопасности сети. Пакетные фильтры в Cisco реализованы через списки доступа (access-lists). Списки доступа (Access Lists) используются в целом ряде случаев и являются общим механизмом задания условий, которые роутер проверяет перед выполнением каких-либо действий. Некоторые примеры использования списков доступа: -управление передачей пакетов на интерфейсах; -управление доступом к виртуальным терминалам роутера и управлению через SNMP; -уграничение информации, передаваемой динамическими протоколами роутинга. Конфигурирование списков доступа Списки доступа либо нумеруются, либо именуются. Использование нумерованных, либо именованных списков доступа определяется их применением (некоторые протоколы требуют использования только нумерованных списков, некоторые - допускают как именованные, так и нумерованные списки). Основной вид списка доступа — стандартный список, по которому проверяются только сетевые адреса отправителя. Расширенные списки предоставляют более широкие возможности фильтрации за счет проверки начального и конечного адресов маршрута, протокола/порта, а также битов синхронизации. Списки доступа следующего поколения — это возвратные и контекстно-зависимые списки доступа (Context Based Access Control, CBAC). Они позволяют учитывать протоколы и функции более высокого уровня. Возвратные списки называют также фильтрацией сеанса IP, поскольку они строят динамический обратный путь на основе информации о сеансе. Одна из замечательных особенностей возвратных списков состоит в том, что они позволяют выполнять исходящие команды ping (и другие аналогичные команды протокола ICMP), но при этом запрещают входящий трафик ICMP. Контекстно-зависимые списки доступа типа работают на прикладном уровне. Они проверяют трафик, который проходит через брандмауэр в целях выявления информации о состоянии сеансов TCP и UDP и управления ими. Эта информация используется для создания временных окон в списках доступа брандмауэра с целью пропуска обратного трафика, а также для создания дополнительных соединений в рамках законных сеансов. Списки доступа, учитывающие время, позволяют сетевым администраторам контролировать доступ в сети, используя в качестве параметров время, день недели или комбинацию этих параметров. Наибольшее распространение временные списки доступа получили при ограничении доступа в Интернет в организациях. Система выявления вторжений (Intrusion Detection System, IDS). Технология IDS позаимствована от соответствующих продуктов Cisco (прежде называвшихся NetRanger). IOS IDS содержит подмножество специальных профайлов с сигнатурами наиболее часто встречающихся типов атак. IDS проверяет пакеты во время их прохождения через маршрутизатор. Этот процесс отнимает много ресурсов, поэтому IDS реализована только на наиболее мощных маршрутизаторах, где используется CSIS (маршрутизаторы серий 2600, 3600 либо 7x00). Процесс проверки контекстно-зависимых списков может значительно уменьшить производительность сети в зависимости от объема и вида трафика. Система выявления вторжений записывает информацию о событиях в буфере протоколирования системных событий маршрутизатора, но для внешнего хранения и использования этой информации потребуются CS IDS Director или сервер авторизации под управлением UNIX. IDS нуждается в соответствующей настройке и последующем контроле для того, чтобы обычный трафик не воспринимался ею как отклоняющийся от нормы. Стандартная конфигурация включает систему IDS в автономном режиме, а запись о событиях производится в буфер протоколирования системных событий. Аппаратные криптосистемы Назначение: -шифрование сетевого трафика; -реализация функции цифровой подписи; -шифрование данных на магнитных носителях; -управление доступом к ПК и ПО.

Основные параметры: -тип применяемого алгоритма шифрования (RSA, DES, ГОСТ 28147-89); -длина ключа шифрования (128-2048 бит); -скорость шифрования (33 Кбит/с – 100Мбит/с). Типовой состав: криптопроцессор, ОЗУ, ПЗУ BIOS, генератор случайных чисел, внешний интерфейс. Варианты исполнения: -отдельное устройство, присоединяемое к порту ПК (например THALES (Racal) DataСryptor 2000); -плата расширения ПК (Криптон); -Шифрующий модем в исполнении PCMCIA; -криптопроцессор, встроенный в сетевую карту; -модуль расширения к маршрутизатору. Обеспечение физической защищенности: Выполнение в закрытом взломоустойчивом корпусе: криптографический модуль внутри корпуса помещён в конверт тонкой плёнки на эпоксидной смоле для контроля взлома. Также в конверте имеются датчики на движение, температуру и химическое воздействие. Батарея, поддерживающая работу электроники, расположена внутри корпуса, но вне конверта, что позволяет проводить обслуживание в сервис-центрах. Повреждение защитного конверта вызывает состояние "критической тревоги" и все ключи и алгоритмы стираются. Комплекс криптографической защиты информации (СКЗД) семейства "Криптон" (компания “Анкад”) Устройство "Криптон" предназначено для криптографической защиты (шифрования) информации, обрабатываемой на компьютерах IBM PC. Основные технические характеристики: -скорость обработки информации - до 300 Кбайт/с; -длина ключа - 256 бит; -носителем ключевой информации служит магнитная дискета или смарт-карта; -программное обеспечение позволяет осуществлять: шифрование файлов, групп файлов и разделов дисков; защиту информации, передаваемой по открытым каналам связи, разграничение и контроль доступа к компьютеру; электронную подпись юридических и финансовых документов. Аппаратная часть "Криптон" представляет собой плату размером 150х105 мм, на которой размещены: -Узел шифрования, спроектированный па базе специализированной заказной СБИС “Блюминг”, непосредственно выполняющей операции шифрования/расшифрования. Для повышения надежности функционирования узел шифрования содержит две такие параллельно работающие СБИС. Кроме того, узел шифрования содержит ОЗУ, предназначенное для хранения трех ключей. -Микросхема ПЗУ, содержащая BIOS платы КРИПТОН, программу начальной тестовой проверки работоспособности платы и программу загрузки в СБИС шифрования ключа. -Схема генерации случайной бинарной последовательности (датчик случайных чисел - ДСЧ, выполненный на основе специальных диодов, генерирующих высококачественный "физический" шум). -Контроллер интерфейса с шиной ISA. -Переключатели, определяющие режим работы платы и адресацию ПЗУ. Максимальная длина пароля в системе КРИПТОН-3 — 37 символов. Длина пароля определяет стойкость системы. Поэтому рекомендуется использовать длинные пароли с неповторяющимися символами. СКЗД реализует криптографические алгоритмы, являющиеся государственными стандартами Федерации: -Системы обработки информации. Защита криптографическая. Алгоритмы криптографического преобразования. -ГОСТ Р 34.11-94 Информационная технология. Криптографическая защита информации. Функция хэширования. -ГОСТ Р 34.10-94 Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе ассиметричного криптографического алгоритма. Алгоритм шифрования реализован аппаратно на основе специализированной БИС "Блюминг-1". Аппаратная реализация позволяет гарантировать целостность алгоритма криптографического преобразования. Использование СБИС также позволяет загружать ключи шифрования до загрузки операционной системы в регистры шифропроцессора и хранить их там в процессе обработки файлов без выгрузки в ОЗУ, что гарантирует сохранность ключей от несанкционированного доступа. СКЗД "Криптон-4" сертифицирован ФАПСИ в составе ряда автоматизированных рабочих мест.

СОДЕРЖАНИЕ ВВЕДЕНИЕ 3 1. УГРОЗЫ БЕЗОПАСНОСТИ КОМПЬЮТЕРНЫМ СИСТЕМАМ 5 1.1. Основные понятия информационной безопасности 5 1.2. Классификации угроз безопасности КС 7 1.3. Каналы, способы и средства воздействия угроз 13 2. КС И ИХ КОМПОНЕНТЫ КАК ОБЪЕКТЫ ЗАЩИТЫ 18 2.1. Объекты защиты в КС 18 2.2. Классификация КС и характеристика классов 20 3. НАПРАВЛЕНИЯ РАЗРАБОТКИ И ПРИМЕНЕНИЯ СЗИ В КС 23 3.2. Выработка политики безопасности 25 3.3. Направления применения методов и средств ЗИ 28 4. МЕТОДИКА ПОСТРОЕНИЯ 29 ЗАЩИЩЕННЫХ КС 29 4.1. Разработка системы организационных и физических мер защиты КС 29 4.2. Разработка системы программно-технических мер защиты КС 31 5. ОРГАНИЗАЦИОННЫЕ МЕРЫ И СРЕДСТВА ЗИ В КС 33 5.1. Характеристика организационных мер и средств защиты КС 33 5.3. Документирование мероприятий по ЗИ 38 6. ТЕХНИЧЕСКИЕ СЗИ В КС 40 6.1. Технические средства защиты КС от НСД 40 6.2. Технические методы и средства защиты целостности и бесперебойности функционирования компонентов КС 44 7. ТЕХНИЧЕСКИЕ СРЕДСТВА КОНТРОЛЯ ДОСТУПА К КОМПОНЕНТАМ КС 45 7.1. Классификация систем контроля доступа (СКД) 45 7.2. СКД на основе считывания ключевой информации 46 7.3. СКД на основе считывания биометрических признаков 52 7.4. Исполняющие подсистемы СКД 57 8. СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕСПЕРЕБОЙНОГО И БЕЗОПАСНОГО ЭЛЕКТРОПИТАНИЯ КС 58 8.1. Организация бесперебойного электропитания 58 8.2. Устройства бесперебойного электропитания 63 9. МЕТОДЫ И СРЕДСТВА УНИЧТОЖЕНИЯ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ 67 9.1. Особенности хранения компьютерной информации на физических носителях 67 9.2. Методы уничтожения информации без разрушения носителя. 69 10. ТЕХНИЧЕСКИЕ СРЕДСТВА ЗАЩИТЫ КОМПЬЮТЕРНЫХ КОММУНИКАЦИЙ 75 10.1. Использование активного коммуникационного оборудования 75 10.3. Серверы доступа и модемы DSL 78 10.4. Маршрутизаторы (routers) 81 10.5. Аппаратные криптосистемы 85

|

||

|

Последнее изменение этой страницы: 2016-04-26; просмотров: 424; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 216.73.216.102 (0.016 с.) |

Рис. 36. DSL-доступ в Интернет

Рис. 36. DSL-доступ в Интернет