Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Классификации угроз безопасности КССодержание книги

Похожие статьи вашей тематики

Поиск на нашем сайте

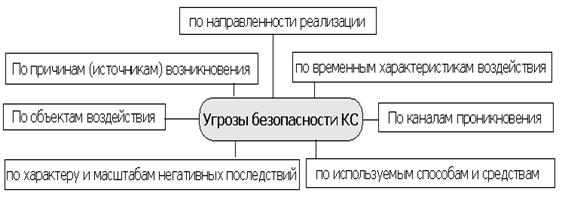

Необходимым условием обеспечения необходимого уровня безопасности конкретной КС является системное рассмотрение всего спектра угроз, принципиально возможных по отношению к ней. Для построения эффективной системы защиты КС от угроз безопасности в общем случае необходимо построить модель угроз, которая должна систематизировать информацию о всех возможных угрозах. С использованием модели угроз оценивается опасность утечки информации, несанкционированного доступа к ней, а также разрабатываются мероприятия по противодействию угрозам применительно к конкретным объектам. В модель угроз включают: -характеристику КС, объекты защиты и их уязвимости; -возможные угрозы и отношения между ними; -объекты и каналы воздействия угроз на уязвимые элементы КС; -вероятности их реализации и размеры наносимого ущерба; -условия регионов и мест расположения защищаемых объектов. Угрозы безопасности КС могут быть классифицированы по следующим признакам (см. рис. 4): -по направленности реализации; -по причинам (источникам) возникновения; -по объектам воздействия; -по характеру и масштабам негативных последствий; -по временным характеристикам воздействия; -по каналам проникновения в КС; -по используемым способам (методам) и средствам.

Рис. 4. Виды классификаций угроз безопасности КС

Классификация угроз по направленности реализации. Данная классификация (рис.5) систематизирует угрозы безопасности КС с точки зрения их целевой функции – направленности реализации. Существуют следующие направленности реализации угроз: -нарушение конфиденциальности информации ограниченного доступа (хищение, разглашение); -нарушение целостности информации (несанкционированная модификация, компрометация, уничтожение); -нарушение доступности информации для законных пользователей (блокирование информации, нарушение нормального функционирования, вывод из строя компонентов КС – технических средств (ТС) и программного обеспечения (ПО)).

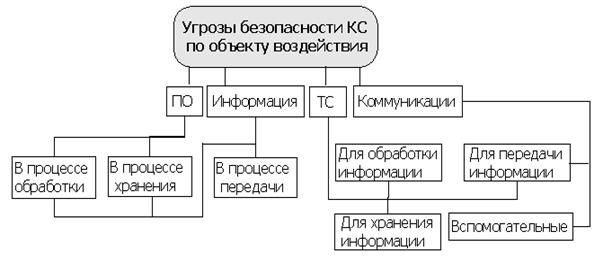

Рис. 5. Классификация угроз по направленности Классификация угроз по временным характеристикам воздействия. С точки зрения временных характеристик (рис.6) (протяженности, повторяемости) воздействия угроз безопасности КС бывают: -кратковременными (моментальными); -долговременными; -одноразовыми; -многоразовыми (периодическими, апериодическими). Классификация угроз по объекту воздействия. Объектами воздействия угроз всегда являются конкретные компоненты и (или) процессы КС. Угрозы могут воздействовать на следущие виды объектов (рис. 7): -ПО и информация в процессе обработки; -ПО и информация, хранящиеся на носителях; -информация в процессе передачи по телекоммуникационным сетям (ТКС); Классификация угроз по объекту воздействия. Объектами воздействия угроз всегда являются конкретные компоненты и (или) процессы КС. Угрозы могут воздействовать на следущие виды объектов (рис. 7): -ПО и информация в процессе обработки; -ПО и информация, хранящиеся на носителях; -информация в процессе передачи по телекоммуникационным сетям (ТКС);

Рис. 6. Классификация угроз по временным характеристикам -устройства обработки и хранения информации (дисководы, терминалы, оперативная память, процессоры и т.п.); -телекоммуникационные каналы и устройства (сегменты локальных сетей (ЛС), телефонные линии, модемы, коммутаторы, маршрутизаторы и т.п.); -вспомогательные (обеспечивающие) ТС (источники электропитания, ТС контроля доступа, кондиционеры).

Рис. 7. Классификация угроз по объекту воздействия Классификация угроз по используемым средствам воздействия (нападения). В процессе воздействия на компоненты КС угрозы могут использовать различные методы и средства, а также их сочетания (рис. 8): -методы и средства дезорганизации работы КС; -стандартное ПО, используемое в КС (редакторы, утилиты, отладчики, почтовые системы, анализаторы протоколов и т.д.); -средства физического воздействия; -специально спроектированные технические средства; -специально разработанные программные средства (вирусы, “троянские кони”, “крэки”, программы подбора паролей и т.п.).

Рис. 8. Классификация угроз по средствам воздействия

Классификация угроз по причинам (источникам) возникновения. Конкретные проявления и направления реализации угроз безопасности КС зависят от характера их источников (субъектов). Источники угроз по отношению к КС бывают внутренними и внешними. С позиций физической природы и степени "разумности" (принадлежности к человеческой деятельности) существуют: -угрозы, обусловленные действиями человека (антропогенные угрозы); -угрозы, обусловленные процессами в технических средствах (техногенные угрозы); -угрозы, обусловленные природными (стихийными) явлениями. Первая группапредставляет наибольший интерес с точки зрения организации защиты информации. Субъекты, действия которых могут привести к нарушению безопасности информации могут быть как внешние (криминальные структуры; потенциальные преступники; недобросовестные партнеры; конкуренты; политические противники), так и внутренние (из числа легальных пользователей и обслуживающего персонала). Причинами возникновения антропогенных угроз являются: -ошибки проектирования ТС, разработки программ и реализации КС и средств защиты информации; -ошибки эксплуатации КС (например, ошибки администратора ЛВС при распределении прав доступа); -умышленные действия. Вторая группа содержит угрозы непреднамеренных воздействий, которые менее прогнозируемы и зависят от свойств техники. Технические средства, содержащие потенциальные угрозы безопасности компьютерным системам ГМУ, также могут быть внутренними:некачественные (или изношенные) технические средства обработки информации, вспомогательные средства (охраны, сигнализации, телефонии) и внешними:средства связи; близко расположенные опасные производства; сети инженерных коммуникации (энерго- и водоснабжения, канализации); транспорт. Третью группу составляют внешние стихийные (непрогнозируемые) угрозы: природные катаклизмы (пожары; землетрясения; наводнения), другие форс-мажорные обстоятельства, необъяснимые явления. Схема систематизированных по характеру источника угроз и объектов их воздействий приведена на рис. 9.

Рис. 9. Систематизация угроз по характеру источников Таким образом, действие источников угроз, отличных по физической природе, целям и задачам, способам воздействия, может распространяться на одни и те же элементы КС и приводить к одинаковым отрицательным последствиям для них и субъектов информационных отношений. Классификация угроз по характеру и масштабам негативных последствий. В данной классификации (рис.10) рассматриваются негативные последствия для самих КС, как систем, выполняющих определенные функции, и не затрагиваются виды ущерба, наносимого субъектам информационных отношений (политический, материальный, моральный и т.п.). По характеру негативных последствий угрозы безопасности КС могут вызывать: -потерю или утечку информации; -нарушение нормального режима функционирования КС; -выход из строя ПО или ТС; По масштабам негативные последствия могут быть: -на уровне группы (множества) КС; -на уровне отдельной КС; -на уровне подсистемы (компонента) КС.

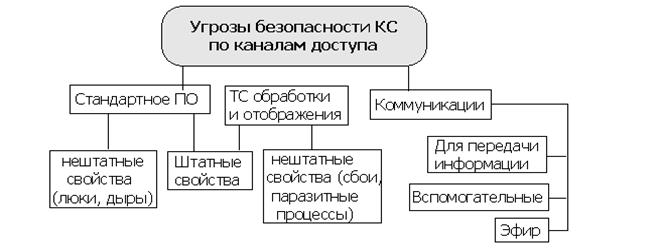

Рис. 10. Классификация угроз по последствиям Классификация угроз по каналам доступа к КС. Угрозы безопасности могут использовать для доступа к КС следующие каналы (рис.11) и их комбинации: -ТС обработки и отображения информации и их штатные и нештатные (сбои, паразитные процессы) свойства; -ПО, используемое в КС и его штатные и нештатные (“дыры”, “люки”) свойства; -ТКС, соединяющие подсистемы отдельной КС или различные КС между собой; -эфир; -вспомогательные коммуникации.

Рис. 11. Классификация угроз по каналам доступа к КС В реальной практике наиболее распространены различные комбинации используемых для нападения на КС каналов, способов и средств.

|

||

|

Последнее изменение этой страницы: 2016-04-26; просмотров: 857; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 216.73.216.102 (0.008 с.) |