Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Характеристика антивирусных программСодержание книги

Похожие статьи вашей тематики

Поиск на нашем сайте

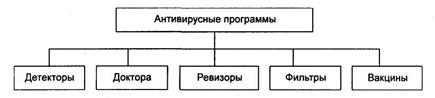

Для обнаружения, удаления и защиты от компьютерных вирусов разработано несколько видов специальных программ, которые позволяют обнаруживать и уничтожать вирусы. Такие программы называются антивирусными. Различают следующие виды антивирусных программ (рис. 1): ■ программы-детекторы; ■ программы-доктора или фаги; ■ программы-ревизоры; ■ программы-фильтры; ■ программы-вакцины или иммунизаторы. Программы-детекторы осуществляют поиск характерной для конкретного вируса последовательности байтов (сигнатуры вируса) в оперативной памяти и в файлах и при обнаружении выдают соответствующее сообщение. Недостатком таких антивирусных программ является то, что они могут находить только те вирусы, которые известны разработчикам таких программ. Рис. 1. Виды антивирусных программ Программы-доктора или фаги, а также программы-вакцины не только находят зараженные вирусами файлы, но и "лечат" их, т.е. удаляют из файла тело программы вируса, возвращая файлы в исходное состояние. В начале своей работы фаги ищут вирусы в оперативной памяти, уничтожая их, и только затем переходят к "лечению" файлов. Среди фагов выделяют полифаги, т.е. программы-доктора, предназначенные для поиска и уничтожения большого количества вирусов. Учитывая, что постоянно появляются новые вирусы, программы-детекторы и программы-доктора быстро устаревают, и требуется регулярное обновление их версий. Программы-ревизоры (сканеры, эвристические анализаторы) относятся к самым надежным средствам защиты от вирусов. Ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражен вирусом, а затем периодически или по желанию пользователя сравнивают текущее состояние с исходным. Обнаруженные изменения выводятся на экран видеомонитора. Как правило, сравнение состояний производят сразу после загрузки операционной системы. При сравнении проверяются длина файла, код циклического контроля (контрольная сумма файла), дата и время модификации, другие параметры. Программы-ревизоры имеют достаточно развитые алгоритмы, обнаруживают стелс-вирусы и могут даже отличить изменения версии проверяемой программы от изменений, внесенных вирусом. К числу программ-ревизоров относится широко распространенная в России программа ADinf фирмы"Диалог-Наука". Программы-фильтры или "сторожа " (мониторы) представляют собой небольшие резидентные программы, предназначенные для обнаружения подозрительных действий при работе компьютера, характерных для вирусов. Такими действиями могут являться: - попытки коррекции файлов с расширениями СОМ и ЕХЕ; - изменение атрибутов файлов; - прямая запись на диск по абсолютному адресу; - запись в загрузочные сектора диска; - загрузка резидентной программы. При попытке какой-либо программы произвести указанные действия "сторож" посылает пользователю сообщение и предлагает запретить или разрешить соответствующее действие. Программы-фильтры весьма полезны, так как способны обнаружить вирус на самой ранней стадии его существования до размножения. Однако они не "лечат" файлы и диски. Для уничтожения вирусов требуется применить другие программы, например фаги. К недостаткам программ-сторожей можно отнести их "назойливость" (например, они постоянно выдают предупреждение о любой попытке копирования исполняемого файла), а также возможные конфликты с другим программным обеспечением. Примером программы-фильтра является программа Vsafe, входящая в состав пакета утилит операционной системы MS DOS. Вакцины или иммунизаторы — это резидентные программы, предотвращающие заражение файлов. Вакцины применяют, если отсутствуют программы-доктора, "лечащие" этот вирус. Вакцинация возможна только от известных вирусов. Вакцина модифицирует программу или диск таким образом, чтобы это не отражалось на их работе, а вирус будет воспринимать их зараженными и поэтому не внедрится. В настоящее время программы-вакцины не имеют применения. Своевременное обнаружение зараженных вирусами файлов и дисков, полное уничтожение обнаруженных вирусов на каждом компьютере позволяют избежать распространения вирусной эпидемии на другие компьютеры.

Технологии разработки вирусов и антивирусов идут рука об руку. Первые вирусы представляли собой сравнительно простые фрагменты кода и могли быть удалены с помощью относительно простых антивирусных программ. По мере усложнения вирусов антивирусное программное обеспечение тоже становилось все сложнее и изощреннее. Антивирусные программы можно разделить на четыре поколения. Первое поколение: обычные сканеры. Второе поколение: эвристические анализаторы. Третье поколение: мониторы и доктора. Четвертое поколение: полнофункциональные системы защиты. Антивирусные программы-сканеры первого поколения для идентификации вирусов использовали характерные для соответствующих вирусов сигнатуры. Вирус могли содержать "групповые символы", но все копии вируса имели в основном одну и ту же структуру и неизменный код. Такие программы-сканеры, использующие сигнатуры, могли обнаруживать только известные вирусы. Другой тип сканеров первого поколения предполагал поиск несоответствий текущих значений длин файлов в сравнении со значениями, сохраненными в специальной базе данных. Сканеры второго поколения уже не ориентированы на конкретные сигнатуры. Вместо этого в них начали применять эвристический анализ, с помощью которого можно сделать вывод о вероятном наличии вируса в программе. Одна из разновидностей таких сканеров предполагала поиск в программе фрагментов кода, характерного для вирусов. Например, сканер мог искать начало цикла шифрования, используемого полиморфным вирусом, и пытаться открыть ключ шифрования. Получив ключ, сканер мог расшифровать тело вируса, идентифицировать вирус, удалить его из программы и вернуть программу в рабочее состояние. Другим подходом, применявшимся в антивирусных программах второго поколения, была проверка целостности (программы-ревизоры). С каждой программой можно связать контрольную сумму. Если вирус инфицирует программу, не меняя при этом контрольной суммы, то проверка целостности обязательно это обнаружит. Чтобы противостоять вирусам, которые при заражении меняют соответствующую контрольную сумму, можно использовать некоторую шифрованную функцию хэширования. Ключ шифра храниться отдельно от программы, чтобы вирус не мог сгенерировать новый кэш-код и зашифровать его. Использование функции хэширования с шифрованием вместо обычной контрольной суммы не дает вирусу возможности модифицировать программу так, чтобы результат хэширования после инфицирования не изменился. Программы третьего поколения представляют собой резидентные программы, выявляющие вирусы по выполняемым ими действиям, а не по их коду в инфицированной программе. Преимущество таких программ заключается в том, что для них не требуется постоянно обновлять базу данных сигнатур и эвристик для все большего числа новых вирусов. Вместо этого достаточно определить относительно небольшой набор действий, характеризующих возможные проявления вируса. Продукты четвертого поколения представляют собой пакеты, объединяющие в единое целое все существующие антивирусные технологии. Такой подход, помимо выполнения сканирования и наличия компонентов, позволяющих регистрировать определенные действия вирусов, предполагает наличие средств управления доступом. Эти средства позволяют ограничить возможности вирусов по проникновению в систему и внесению изменений в файлы под видом обновления. Наиболее известными полнофункциональными пакетами являются программы Антивирус Касперского, Norton AntiVirus и Doctor Web. Вирусная "гонка вооружений" продолжается. С появлением пакетов четвертого поколения появилась возможность построить всеобъемлющую стратегию антивирусной защиты, являющейся органической частью общей безопасности компьютерных систем.

Контрольные вопросы 1. Назовите отличительные особенности вирусов. 2. По какому признаку можно идентифицировать вирус? 3. Перечислите вирусы, отличающиеся алгоритмами действия. 4. Как вы считаете, к какому типу вредоносных программ относится Чернобыльский вирус? 5. Какие несанкционированные действия может производить «троянский конь»? 6. Функции каких антивирусных средств включают полнофункциональные системы защиты? Литература 1. Microsoft Corporation, Ресурсы Microsoft Windows 95: в 2 т. Т.1/Пер. С англ. – М.: Издательский отдел «Русская Редакция» ТОО «Channel Trading Ltd.», 1996. – 656 с. 2. Microsoft Corporation, Ресурсы Microsoft Windows 95: в 2 т. Т.2/Пер. С англ. – М.: Издательский отдел «Русская Редакция» ТОО «Channel Trading Ltd.», 1996. – 424 с. 3. Microsoft Windows XP. Шаг за шагом: Практ. пособ./ Пер. с англ. – М.: Издательство ЭКОМ, 2002. – 352 с. 4. Дайсон П. Овладеваем пакетом Norton Utilities 6.0:Пер. с английского – М.: Мир, 1993. – 000 с. 5. Задачник практикум в 2т./ Под ред. И.Г. Семакина, Е.К. Хеннера,: Том 2. - М.: Лаборатория Базовых Знаний, 2001. – 280 с. 6. Информатика: Учебник. – 3-е изд., перераб. /Под ред. проф. Н.В.Макаровой – М.: Финансы и статистика, 1999. – 768 с. 7. Информатика: Практикум по технологии работы на компьютере /Под ред. проф. Н.В.Макаровой – 3-е изд., перераб. – М.: Финансы и статистика, 2000. – 256 с. 8. Информатика: Учеб. пособие для студ. высш. учеб. заведений/ А.В. Могилев, Н.И. Пак, Е.К. Хеннер; Под ред. Е.К. Хеннера. – М.: Издательский центр «Академия», 2001. – 816 с. 9. Коварт Р.,Уотерс Б. Windows NT Server 4: учебный курс – СПБ: изд. «Питер», 2000. – 448 с. 10. Практикум по информатике: Учеб. пособие для студ. высш. учеб. заведений/ А.В. Могилев, Н.И. Пак, Е.К. Хеннер; Под ред. Е.К. Хеннера. – М.: Издательский центр «Академия», 2001. – 608 с. 11. Симонович С., Евсеев Г. Общая информатика: Учебное пособие для средней школы, М.: АСТ-ПРЕСС: Информком-Пресс, 2000. - 486 с. 12. Симонович С., Евсеев Г. Практическая информатика: Учебное пособие для средней школы, М.: АСТ-ПРЕСС: Информком-Пресс, 2000. – 480 с. 13. Стинсон К. Эффективная работа в Windows 95/Перев. с англ. – СПб: Питер, 1998. – 784 с. 14. Таненбаум Э. Архитектура компьютера – СПБ: Питер, 2002. – 704 с. 15. Фигурнов В.Э. IBM PC для пользователя. Изд. 6-е, перераб. и доп. – М.: ИНФРА-М, 1996. – 432 с. Дополнительная литература 1. Аутентификация и идентификация пользователей//Мир ПК, 2006. №1 2. Безопасность в цифровую эпоху//Компьютер пресс, 2006. №4 3. Вильям Столингс Основы защиты сетей. Приложения и стандарты: Пер. с англ. – М.:Издательский дом «Вильямс», 2002. – 432 с. 4. Сетевые операционные системы Н. А. Олифер, В. Г. Олифер //www.salnikov.ru/operating_systems/sos 5. Угринович Н.Д. Информатика и информационные технологии: Учебное пособие для 10-11 классов. – М.: Московские учебники, 2001. – 464 с. Приложение 1 Краткая справка по Norton Commander Перейти на другую панель — [ Tab ]. Переход в другой каталог — надо выделить этот каталог и нажать [ Enter ]. Переход в корневой каталог — [ Ctrl ] [\]. Переход в надкаталог — [ Ctrl ] [ PgUp ]. Выбор группы файлов Включить файл в группу - [ Ins ]. Исключить файл из группы - [ Ins ]. Включить в группу файлы по маске — нажать [+] на правой части клавиатуры и ввести маску. Исключить из группы файлы по маске — нажать [-] на правой части клавиатуры и ввести маску. Сделать выбранные файлы невыбранными, а невыбранные выбранными — нажать [*] на правой части клавиатуры. Выбранные файлы изображаются желтым цветом на цветном дисплее и повышенной яркостью на монохромном дисплее. Выбранную группу файлов можно: [ F 5] - скопировать; [ F 6] - переименовать или переместить в другой каталог; [ F 8] - удалить; [ Alt ] [ F 5] - поместить в архивный файл; [ Alt ] [ F 6] - разархивировать (файлы должны быть архивами).

|

||||

|

Последнее изменение этой страницы: 2021-05-12; просмотров: 2727; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 216.73.216.41 (0.008 с.) |