Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Авторизация пользователей осуществляется с использованием следующих основных механизмов реализации разграничения доступа:Содержание книги

Поиск на нашем сайте

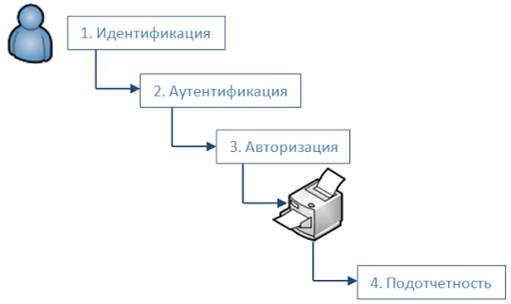

• механизмов избирательного управления доступом, основанных на использовании атрибутных схем, списков разрешений и т.п.; • механизмов полномочного управления доступом, основанных на использовании меток конфиденциальности ресурсов и уровней допуска пользователей; • механизмов обеспечения замкнутой среды доверенного программного обеспечения (индивидуальных для каждого пользователя списков разрешенных для использования программ), поддерживаемых механизмами идентификации и аутентификации пользователей при их входе в систему. Атаки соревнования. Крайне важно, чтобы процессы, выполняющие свои задачи с общими (совместно используемыми) ресурсами, действовали в правильной последовательности. Атаки соревнования (race conditions) возможны, когда два или более процессов совместно используют общие ресурсы. Например, если в программном обеспечении функции аутентификации и авторизации разделены, существует возможность для злоумышленника (например, вызванная уязвимостью в программе) произвести атаку соревнования, чтобы обеспечить выполнение шага авторизации до выполнения шага аутентификации, что может стать причиной получения злоумышленником несанкционированного доступа к ресурсу. Хотя идентификация, аутентификация, авторизация и подотчетность тесно связаны между собой, каждый элемент имеет различные функции, которые реализуют определенные требования в процессе управления доступом. Пользователь может быть успешно идентифицирован и аутентифицирован для доступа к сети, но он может не иметь разрешения на доступ к файлам на файловом сервере. Либо наоборот, пользователю может быть разрешен доступ к файлам на файловом сервере, но пока он не прошел успешно процедуры идентификации и аутентификации, эти файлы ему недоступны. Рисунок 2 иллюстрирует четыре шага, которые необходимо пройти субъекту для получения доступа к объекту.

Рисунок 5 Для доступа субъекта к объекту должны быть пройдены четыре шага: идентификация, аутентификация, авторизация и подотчетность Субъект должен нести ответственность за все действия, совершенные от его имени в системе или домене. Единственным способом обеспечения подотчетности является надлежащая идентификация субъекта и запись всех его действий. Логическое управление доступом – это инструмент, используемый для: · идентификации, · аутентификации, · авторизации · и подотчетности. Это реализуется в виде программных компонентов, выполняющих функции управления доступом к: · системам, · программам, · процессам · информации. Логическое управление доступом может быть встроено в: · операционную систему, · приложения, · дополнительные пакеты безопасности, · базы данных · или системы управления телекоммуникациями. Может оказаться сложным синхронизировать все механизмы управления доступом, учтя при этом все возможные уязвимости и не навредив производительности. ПРИМЕЧАНИЕ. Слова " логическое " и " техническое " управление доступом взаимозаменяемы. В процессе аутентификации должна быть проверена личность человека. Аутентификация, как правило, включает в себя два этапа: 1. Ввод публичной информации: · имя пользователя, · идентификатор, · номер счета и т.п. 2. Ввод секретной информации: · постоянный пароль, · смарт-карта, · одноразовый пароль, · PIN-код, · электронно-цифровая подпись и т.п. Ввод публичной информации – это идентификация, Ввод секретной информации – аутентификация.

МДК.02.03 Организация работ по техническому сопровождению компьютерных сетей (Cisco) Раздел 3. Комплексная защита информации в корпоративных сетях

|

||||

|

Последнее изменение этой страницы: 2021-03-09; просмотров: 226; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.16.49.213 (0.006 с.) |