Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Методы управления техническим состоянием цифровых систем коммутации для повышения надежности их работыСтр 1 из 14Следующая ⇒

Степанова И.В. Методы управления техническим состоянием цифровых систем коммутации для повышения надежности их работы Учебно-методическое пособие Для бакалавров направления подготовки 11.03.02 «Инфокоммуникационные Технологии и системы связи», Профиль «Сети связи и системы коммутации»

Москва, 2019

Степанова И.В.

Методы управления техническим состоянием цифровых систем коммутации для повышения надежности их работы

Рекомендовано методическим советом факультета С и СС МТУСИ в качестве учебно-методического пособия для студентов вузов связи

МОСКВА 2019

УДК 621.395 Степанова И.В. Методы управления техническим состоянием цифровых систем коммутации для повышения надежности их работы - М.: Электронная библиотека МТУСИ, 2019.- 67 с.

Определяется совокупность показателей надежности цифровых систем коммутации (ЦСК) и определяется взаимосвязь между базовыми параметрами и характеристиками, позволяющая решать вопросы управления ресурсами ЦСК с учетом таких факторов как: возможность оперативного переключения на резервное оборудование; использование специальных языков взаимодействия «оператор – машина» для управления техническим состоянием отдельных видов оборудования; систематизация аварийных сообщений с учетом многообразия аварийных факторов; анализ аварийных моментов неявного типа. Приводятся примеры по оперативному управлению ресурсами ЦСК на основе данных по действующим системам коммутации каналов. Анализируются тенденции совершенствования методов управления оборудованием для обеспечения надежной работы. Рассматриваются особенности резервирования линий (в том числе волоконно-оптических), связывающих между собой цифровые системы коммутации. Учебно-методическое пособие может быть использовано как основа для проведения лабораторных и практических занятий. Учебно-методическое пособие предназначено для формирования компетенций ПК-1, ПК-7 и ПК-9 у студентов вузов связи, для широкого круга инженеров и научных работников, занимающихся эксплуатацией и проектированием цифровых систем коммутации.

Рецензенты: С.Н.Степанов, Е.Е.Маликова

ИРИНА ВЛАДИМИРОВНА СТЕПАНОВА

Методы управления техническим состоянием цифровых систем коммутации для повышения надежности их работы

Электронная библиотека МТУСИ, 2019 Введение

В учебном пособии определяется общая структура цифровых систем коммутации (ЦСК) и рассматриваются вопросы управления ресурсами ЦСК и сетевыми ресурсами для обеспечения высокой надежности. Дается определение ряду характеристик надежности, и определяются подходы к ее повышению. Приводятся примеры по оперативному управлению ресурсами ЦСК на основе данных по действующим системам коммутации каналов. В частности, рассматривается возможность оперативного переключения на резервное оборудование. В качестве примера рассматриваются директивы специального языка взаимодействия «оператор – машина» для управления техническим состоянием отдельных видов оборудования. Приводятся результаты систематизации аварийных сообщений с учетом многообразия аварийных факторов. Анализируются тенденции совершенствования методов управления оборудованием систем и сетей связи для обеспечения надежной работы. Рассматриваются особенности резервирования линий (в том числе волоконно-оптических), связывающих между собой цифровые системы коммутации. Применительно к корпоративным сетям связи обсуждаются различные подход к выбору сетевой топологии, возможности использования технологии IPSec и технологии DMVPN. Учебно-методическое пособие может быть использовано как основа для проведения лабораторных и практических занятий. Содержит задания для самопроверки по отдельным разделам. Учебно-методическое пособие предназначено для формирования компетенций ПК-1, ПК-7 и ПК-9 у студентов вузов связи, для широкого круга инженеров и научных работников, занимающихся эксплуатацией и проектированием цифровых систем коммутации.

Рисунок 1.1 -Структура цифровой системы коммутации Таким образом, цифровая система коммутации представляет собой сложную систему, в которой для реализации соединений между пользователями необходимо задействовать совокупность устройств. Выход из строя любого устройства ведет к снижению качества обслуживания, а именно:

к росту отказов в обслуживании для вновь поступающих вызовов; к нарушению (обрыву) уже реализованных соединений. Например, возможен выход из строя абонентского комплекта или абонентской линии. Возможен отказ системы управления в целом, тогда услуги связи становятся недоступны для всех абонентов данной АТС. Требования к качеству функционирования сетей телефонной связи нормированы жестко. Следует напомнить, что в существующих сетях реализован принцип трех троек, а именно объем сетевого оборудования рассчитывается в предположении[1,2]: от абонента поступают три вызова в час наибольшей нагрузки; продолжительность вызова составляет примерно 3 минуты; доля отказов в установлении соединений по техническим причинам (вероятность потери вызовов) не превышает 3%. Первые два показателя образуют нормативное значение удельной абонентской нагрузки, а именно (3 вызова х 3 минуты) / 60 минут = 0,15 Эрл. Напомним, что в Эрлангах измеряется интенсивность трафика, 1 Эрланг – это одно часо-занятие в час[3]. Нормативная доля отказов в установлении соединений по техническим причинам используется при расчете объема оборудования коммутации и управления, будучи предварительно распределена по участкам сети. Она может меняться в зависимости от типа сети. Так, для сельских сетей она устанавливается более высокой. Не следует путать нормативную долю отказов в установлении соединений по техническим причинам и отказы по вине абонентов (ошибки в наборе номера, не ответ абонента, занятость абонента). Вероятность завершения вызова разговором (выделено зеленым цветом на рис.1.2) составляет по нормативам Кр =0,5 [4].

Абонент В

Абонент В

Общее число

Абонент А не

установления Неправильное соединения поведение

Неустановленные Недопустимый №

Вакантный №

Внутренние

Рисунок 1.2 - Классификация соединений Рисунок 11. 1. Исходная схема организации связи компании

На рисунке 11.2 приведена схема корпоративной сети связи на базе системы Avaya. В центре системы находится “Гибкий коммутатор” на базе сервера HP DL360G7, сочетающий в себе функции привратника, контроллера медиа-шлюзов и SIP-сервера. В центральном офисе и филиалах установлены медиа-шлюзы Avaya для терминирования цифровых, аналоговых абонентов и соединительных линий. Управление шлюзами осуществляется через корпоративную IP-сеть посредствам протокола MEGACO/H.248. Особенностью данного проектного решения является использование ресурсов сети Интернет в качестве основного средства связи между локациями. Для поддержания работы филиалов в случае потери связи с центральным сервером, предполагается использовать выживающие сервера S8300D (работа в режиме LSP), устанавливаемых в медиа-шлюзы Avaya. Выживающий сервер в нормальном режиме работы системы сверяет базу данных с настройками центральной станции, а в случае потери связи с центральной станцией сам является контроллером медиа-шлюзов, привратником H.323 и SIP сервером. При восстановлении связи с центральной станцией, выживающий сервер возвращает управление шлюзом и регистрацию абонентов на центральную станцию в автоматическом режиме.

Рисунок 11.2.Схема корпоративной связи на базе системы Avaya

Рисунок 13.3. – Использование GRE в качестве протокола инкапсуляции

Использование GRE туннелей в сочетании с IPSec обеспечивает возможность использовать динамические протоколы маршрутизации и многоадресную рассылку между центральным и удаленными офисами. При использовании GRE туннелей типа «точка-точка» (p2p) весь трафик между площадками инкапсулируется в стандартный GRE пакет и затем подвергается шифрованию с помощью IPsec. При таком построении сети на центральном маршрутизаторе необходимо описывать уникальные туннельные интерфейсы для каждого удаленного офиса, что ведет к большой трудоемкости внедрения и эксплуатации. В архитектуре DMVPN используется mGRE интерфейс, который представляет собой интерфейс типа «один ко многим» (one to many) для создания множества «hub and spoke» туннелей. При этом IP адрес назначения туннеля не описывается, а определяется динамически с использованием протокола NHRP. Таким образом, на центральном маршрутизаторе требуется описание одного туннельного интерфейса в рамках DMVPN облака для всех удаленных маршрутизаторов. Заголовок протокола mGRE на 4 байта длиннее, чем обычный GRE заголовок. Дополнительные 4 байта представляют собой значение туннельного ключа, который используется для того, чтобы отличать различные mGRE интерфейсы в пределах одного маршрутизатора. Туннельные ключи позволяют маршрутизаторам иметь несколько mGRE интерфейсов для связи с несколькими DMVPN облаками, что необходимо для построения отказоустойчивых сетевых структур. Структура расширенного заголовка протокола GRE (RFC 2890) представлена на рисунке 13.4 и имеет следующие поля: - флаг С (Cheksum Present) равен 1, если в заголовке присутствует поле контрольной суммы; - флаг K (Key Present) равен 1, если в заголовке присутствует поле туннельного ключа; - флаг S (Sequence Number Present) равен 1, если в заголовке присутствует поле порядкового номера; - поле Ver (Номер версии) всегда равно 0; - поле Protocol Type (Тип протокола) содержит описание протокола-пассажира, для IPv4 значение поля равно 47; - поле Cheksum (Контрольная сумма) содержит контрольную сумму всех элементов GRE заголовка вместе с полезной информацией пакета; - поле Key (Ключ) содержит туннельный ключ, описанный выше; - поле Sequence Number (Порядковый номер) используется получателем для определения порядка, в котором пакеты передавались от отправителя.

Рисунок 13.4 - Формат расширенного GRE заголовка

1. 2. 3. 3.1. Структура, которую образует DMVPN с возможностью организации spoke-to-spoke туннелей, является сетью с множественным доступом, не поддерживающей множественную рассылку (NBMA – Non-Broadcast Multiple Access Network). Множественный доступ определяется использование mGRE туннелей, когда в рамках одного DMVPN облака все маршрутизаторы находятся в пределах одной IP сети. Но в силу того, что объединение данного сегмента происходит через виртуальный туннельный интерфейса, а инкапсулированный трафик проходит через публичную WAN сеть, прохождение широковещательных пакетов обеспечить не возможно. При этом внутри GRE пакета многоадресные сообщения успешно передаются между сегментами сети. Примером NBMA сетей являются сети Frame-Relay.

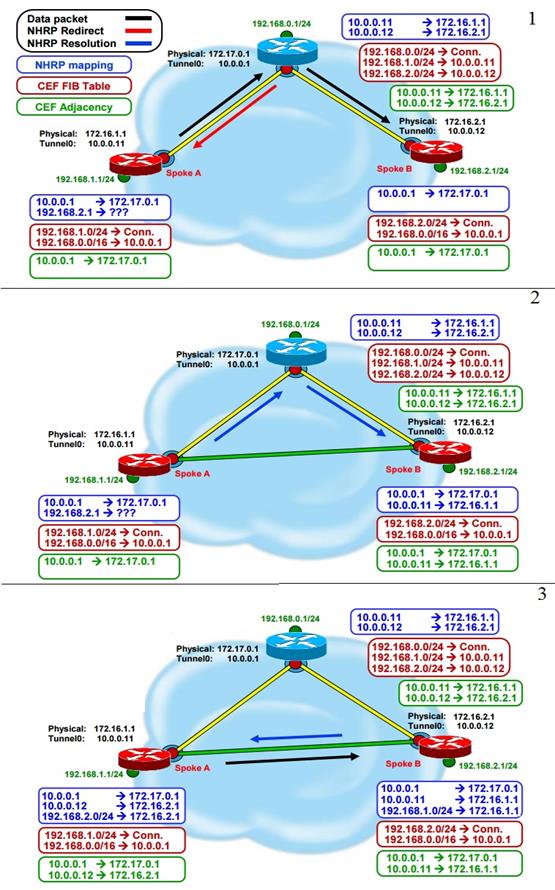

В NBMA сетях не работает протокол ARP (Address Resolution Protocol), так как его работа основана на широковещательных пакетах. Его функцию, связанную с преобразованием адресов сетевого уровня в адреса канального уровня выполняет протокол NHRP. С помощью NHRP система, подсоединенная к NBMA сети, динамически получает NBMA-адрес другой системы, которая является частью этой сети, позволяя этим системам взаимодействовать друг с другом напрямую, минуя промежуточные узлы. В случае работы NHRP в сетях DMVPN происходит преобразованием внутреннего адреса туннельного интерфейса (VPN адрес) в публичный IP адрес (NBMA адрес). В протоколе предусмотрены три основные функции: регистрация, разрешение и перенаправление. Функция регистрации позволяет NHRP-клиентам (удаленные маршрутизаторы) регистрироваться на NHRP-сервере (центральный маршрутизатор) для построения таблицы соответствия VPN и NBMA адресов. Функция разрешения (resolution) позволяет двум NHRP-клиентам в NBMA сети динамически получать NBMA-адрес друг друга. Функция перенаправления позволяет центральному маршрутизатору перенаправлять пакеты, предназначенные другому spoke-маршрутизатору, тем самым инициируя процесс создания прямого spoke-to-spoke туннеля. Процесс передачи трафика по DMVPN сети между spoke маршрутизаторами представлен на рисунке 13.5.

Рисунок 13.5 - Процесс построения spoke-to-spoke туннеля

Spoke-источник, получив IP пакет, направляет его маршрутизатору-получателю через Hub. Hub-маршрутизатор, получив данный пакет, направляет его через туннельный интерфейс получателю, а в сторону маршрутизатора-источника отправляет сообщение NHRP Redirect (1). Spoke-источник, получив это сообщение, формирует ответное сообщение NHRP Resolution Request в сторону маршрутизатора-получателя (2). Получив данное сообщением, маршрутизатор-получатель строит spoke-to-spoke туннель и отправляет по нему сообщение NHRP Resolution Reply (3). На рисунке так же показано формирования трех таблица, используемых для пересылки пакетов. Таблица NHRP mapping содержит записи NHRP кэша. Таблица CEF Adjacency строится на основе NHRP кэша и содержит информацию о NBMA адресе соседних маршрутизаторов. Таблица CEF Forwarding Information Base (FIB) использует для быстрой пересылки пакетов и строится на основе таблицы маршрутизации и таблицы CEF Adjacency. Динамические NHRP записи имеют конечное время жизни, определяемое специальным таймером. После истечения этого таймера данные должны быть запрошены заново с помощью сообщений NHRP Resolution Request/Reply, в противном случае данная запись удаляется. Описанный принцип пересылки пакетов в DMVPN может влиять на качество передаваемого VoIP трафика. При анализе задержек, присутствующих между офисами компании, необходимо учитывать время, вносимое процессом шифрования. Согласно [8] это время составляет в среднем 2 мс для однократного процесса шифрование/дешифровки. Другой фактор, влияющий на вариацию задержки – это различные маршруты прохождения пакетов при инициализации spole-to-spoke туннеля. Так, до момента создания данного туннеля трафик проходит маршрут spoke-hub-spoke, а после – напрямую. При этом если туннель был создан до начала RTP сессии – такая проблема не возникает. Процесс создание туннеля занимает менее 1 секунды, а вызванная данным процессом вариация задержки может быть компенсирована анти-джитерным буфером, если разница в задержке не превышаем 50-100 мс. В случае, если на сети имеет место сценарий, когда разница в задержке слишком велика (например, если два участвующих spoke расположены географически близко друг к другу и при этом далеко от центрального маршрутизатора), то необходимо принимать меры для того, чтобы организованный spoke-to-spoke туннель не удалялся, например, с помощью механизмов IP SLA. Отдельно стоит отметить особенности работы QOS в архитектуре DMVPN. Поскольку spoke-to-spoke являются динамическими, то никакие политики QOS для них не применимы. Такие политики должны применяться непосредственно на физическом интерфейсе. При этом, полоса пропускания каналов должна быть выделена на основе требований конкретных приложений и ограничена соответствующими значения в политике QOS. Так же должна быть рассчитано количество голосовых соединений между всеми элементами системы, а данное количество должно быть ограничено механизмом Location-based Call Admission Control (CAC). Механизм CAC может запретить или направить по другому маршруту инициированный вызов через WAN если, если вся полоса пропускания на источнике или получателе уже была выделена другим вызовам, при этом существующие вызовы будут обслуживаться без ухудшения качества связи. В случае, если данный механизм использоваться не будет, то, при поступлении вызова полоса пропускания которого превысит выделенную, произойдет перегрузка и, что приведет к потерям и, как следствие, к ухудшению качества связи на всех, уже инициированных вызовах.

Набор протоколов IPsec Набор протоколов IPsec (IP security – система защиты на уровне IP) реализует механизм защищенной передачи данных в сетях IP, обеспечивая конфиденциальность, целостность и достоверность данных, передаваемых через незащищенные сети. IPsec обеспечивает следующие возможности в сетях связи: - конфиденциальность данных - отправитель имеет возможность шифровать пакеты перед их отправкой в сеть; - получатель данных имеет возможность аутентифицировать сообщающиеся с ним стороны и пакеты, посылаемые этими сторонами, чтобы быть уверенным в том, что данные не были изменены в пути; - получатель данных имеет возможность аутентифицировать источник получаемых пакетов; - получатель данных может обнаружить и отвергать воспроизведенные пакеты, не допуская их фальсификации и проведения атак «внедрения посредника» («man in the middle»). Фундаментальной концепцией технологии IPsec является концепция Ассоциаций Защиты (Security Association – SA). Она представляет собой согласованную политику или способ обработки данных, обмен которыми предполагается между двумя сообщающимися сторонами. Одной из составляющих такой политики может быть алгоритм, используемый для шифрования данных. Соединение SA является симплексным, поэтому для взаимодействия сторон необходимо установить два соединения. Протокол IKE (Internet Key Exchange – обмен Интернет-ключами) является гибридным протоколом, обеспечивающим сервис аутентификации сторон IPSec, согласование параметров SA, а также выбор ключей для алгоритмов шифрования. Протокол IKE в свою очередь опирается на протоколы ISAKMP (Internet Security Association and Key Management Protocol – протокол управления ассоциациями и ключами защит в сети Интернет) и Oakley, которые применяются для управления процессом создания и обработки ключей шифрования, используемых в преобразованиях IPsec. Алгоритм работы технологии IPsec представлен на рисунке 14.1 и состоит из следующих этапов [9]. 1) Начало процесса IPSec. Трафик, которому требуется шифрование в соответствии с политикой защиты, согласованной сторонами, начинает IKE-процесс. На этом этапе определяется, какой трафик подлежит шифрованию, какие функции и алгоритмы могут быть использованы. 2) Первая фаза IKE. Цель данный фазы – организовать безопасный канал между сторонами (ISAKMP туннель) для ведения переговоров о параметрах IPsec SA. Параметры данного туннеля определяются политикой ISAKMP. Выполняются следующие действия: - аутентификация и защита идентификационной информации узлов; - проверка соответствий политик IKE SA узлов для безопасного обмена ключами; - обмен Диффи-Хеллмана, в результате которого у каждого узла будет общий секретный ключ; - cоздание безопасного канала для второй фазы IKE. 3) Вторая фаза IKE. Ее задачей является создание IPsec туннеля, через выполнение следующих функций: - согласуются параметры IPsec SA по защищаемому IKE SA каналу, созданному в первой фазе IKE; - устанавливается IPsec SA; - периодически осуществляется пересмотр IPsec SA, чтобы убедиться в её безопасности. 4) Передача данных. Происходит обмен данным между сообщающимися сторонами, который основывается на параметрах и ключах, хранимых в базе данных SA (SAD – Security Association Database). 5) Завершение работы туннеля IPsec. SA IPsec завершают свою работу либо в результате их удаления, либо по причине превышения предельного времени их существования. В качестве методов защиты данных в технологии IPsec предусмотрены два протокола. Протокол AH (Authentication Header) – протокол защиты, обеспечивающий аутентификацию и сервис выявления воспроизведения. Протокол AH действует как цифровая подпись и гарантирует, что данные в пакете IP не будут несанкционированно изменены. Этот протокол не обеспечивает сервис шифрования данных и может быть использован самостоятельно или совместно с протоколом ESP. Протокол ESP (Encapsulating Security Payload) – протокол защиты, обеспечивающий конфиденциальность и защиту данных, используется для шифрования полезной нагрузки IP пакетов. В рамках протокола ESP может так же обеспечиваться аутентификация пакетов с помощью необязательного поля аутентификации EPS-HMAC. Главное различие между аутентификацией ESP и AH заключается в области их охвата пакета. ESP не защищает поля заголовка IP, если работает в транспортном режиме, а AH защищает весь исходный IP пакет. IPsec может работать в туннельном или транспортном режиме. В туннельном режиме шифруется весь исходный пакет, включая заголовок IP, после чего инкапсулируются в новый IP заголовок с дополнительным заголовком IPsec. В транспортном режиме шифруется только полезная информация, а исходный IP заголовок не изменяется. Добавляется только заголовок IPsec. Поскольку в данном проекте используется IPsec поверх GRE туннеля, где исходный пакет инкапсулируется в новый IP заголовок на уровне создания GRE туннеля, то целесообразно использовать транспортный режим. При этом исходные IP адреса участников будут зашифрованы. По той же причине, целесообразно использовать ESP-HMAC аутентификацию, при этом исходный IP заголовок будет защищен. Заголовок ESP содержит поле SPI (Security Parameters Index) длиной 4 байта, которое, вместе с IP адресом получателя и протоколом безопасности (ESP), определяет защищенное виртуальное соединение для данного пакета (SA). Поле Sequence Number (4 байта) служит от защиты от повторной передачи. ESP Initialization Vector используется для начала процесса расшифровки в алгоритмах с режимом шифрования цепочки блоков.

Рисунок 14.1 - Формат пакета IPsec over mGRE

Поле ESP Authentication Trailer содержит значение проверки целостности данных (ICV) и код проверки подлинности сообщения, которые используются для подтверждения легитимности отправителя и целостности данных. ESP Trailer содержит поля Next Header (1 байт), определяющее протокол высшего уровня (TCP/UDP), и Padding Length (1 байт), указывающее длину поля заполнения. Поле заполнения используется для выравнивания длины ESP Trailer и ESP Authentication Trailer до полных 32 бит.

Рисунок 15.1 - Структурный граф центрального офиса

Рисунок 15.2 - Структурный граф удаленного офиса

Приведенные на рисунках 15.1 и 15.2 элементы будем считать независимыми. Тогда получим следующие выражения для коэффициента готовности узлов центрального и удаленного

Рассчитанные коэффициенты готовности удовлетворяют предъявляемым требованиям. Анализ надежности элементов системы и ее структуры говорит о том, что наибольший вклад в снижение надежности вносят инженерные системы и каналы доступа в Интернет. По этой причине на всех узлах каналы доступа в Интернет дублируются. Увеличение надежности инженерных систем сопряжено с большими капитальными и эксплуатационными издержками. Оборудование, используемое при построении сети связи, имеет очень высокую надежность, однако среднее время восстановления данного оборудования недопустимо велико. По этой причине дублирование оборудования в центральном офисе связано не столько с необходимостью увеличения коэффициента готовности, сколько со снижением среднего времени восстановления. Содержание Стр. Введение………………………………………………………… 4 1. Структура и характеристики цифровых систем коммутации... 5 2. Показатели надежности цифровых систем коммутации………. 8 3.Представление ЦСК в виде параллельно-последовательной схемы………………………………………………………………… 11 4. Резервирование базовых элементов цифровых систем коммутации и оптоволоконных линий связи……………………… 15 5. Принципы оценки структурной надежности системы управления ЦСК…………………………………………………….. 17 6. Возможности языка MML для управления переходом на резервное оборудование…………………………………………. 19 7. Контроль состояния оборудования цифрового района……… 22 8. Восстановление рабочих конфигураций и история аварий…… 29 9.Анализ аварийных моментов, для устранения которых требуется вмешательство технического персонала………………. 31 10.Использование обходных направлений для повышения надежности сетей связи……………………………………………….. 34 11.Систематизация подходов к выбору структуры и проектированию распределенных корпоративных сетей связи….. 37 12.Определение топологии современных сетей связи……………… 41 Степанова И.В. Методы управления техническим состоянием цифровых систем коммутации для повышения надежности их работы Учебно-методическое пособие Для бакалавров направления подготовки 11.03.02 «Инфокоммуникационные

|

||||||||||||||||||

|

Последнее изменение этой страницы: 2021-02-07; просмотров: 118; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.16.29.209 (0.091 с.) |

Разговор. Кр =0,5

Разговор. Кр =0,5

свободен Нет ответа

свободен Нет ответа Установленные абонента В

Установленные абонента В

соединения

соединения  занят

занят

вызовов

вызовов

дождался

дождался

абонента Неполный №

абонента Неполный №

Отказы

Отказы

Внешние

Внешние

Станционные

Станционные

Тех. ошибки,

Тех. ошибки, Неисправности Линейные

Неисправности Линейные