Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Классификация информационно вычислительных сетейСодержание книги

Поиск на нашем сайте

Как работает роутер Внутренняя организация устройства такова: в памяти у него хранится таблица маршрутизации, которая содержит пути ко всем устройствам в сети, а также к другим маршрутизаторам. Получается такая связанная сеть устройств, к каждому из которых можно подобрать наиболее оптимальный и короткий путь. Роутер периодически отправляет тестовые пакеты по каждому адресу, чтобы узнать время, за которое дойдет пакет и дойдет ли он вообще (может устройство отключилось). Таким образом, он всегда поддерживает актуальное состояние карты сети с помощью своей таблицы маршрутизации. Тут следует уточнить, что это относится к динамической маршрутизации(IP адрес дается на сеанс, при смене сеанса он меняется, он действует только внутри провайдера)(при закачке информации через торрент удобен статический IP адрес), которая очень действенна и удобна. Однако, бывают случаи, когда нужно жестко задать адреса всех устройств в сети, чтобы пакеты вдруг не уходили «не туда», например, злоумышленникам. Тогда применяется статическая маршрутизация, которая хоть и отнимает много времени и сил, особенно если сеть большая, но она безопаснее. В отличие от компьютера, маршрутизатор не имеют видео- и звуковых карт, но при этом имеет: 1. оперативную память (RAW) - энергозависимая память которая обеспечивает временное хранение различных приложение и процессов (файл текущей конфигурации, буфер пакетов) 2. постоянное запоминающее устройство (ПЗУ) – энергозависимая память которая обеспечивает хранение базовых данных. 3. флэш-память – это место, где хранится операционная система, и в этом отношении она похожа на жесткий диск компьютера. И оснащен специализированными портами и сетевыми платами для подключения устройств к другим сетям. Зачем нужен маршрутизатор? Причин, на самом деле, много. Вот основные из них.

Основные функции маршрутизатора:

Глобальная вычислительная сеть Интернет - всемирная система, состоящая из объединенных компьютерных сетей на базе протокола TCP/IP. Это невероятное изобретение 20 века с последующим развитием в 21 веке. Сейчас интернет - это не просто сеть, а целая информационная вселенная, подчиняющаяся техническим, социальным и государственным законам в различных ее частях.

Визуальная карта интернет Датой возникновения интернета считается 29 октября 1969 года

Как работают протоколы TCP/IP? Если удобно представьте передаче пакетов данных в сети, как отправку письма по почте. Если неудобно, представьте два компьютера соединенных сетью. Причем сеть соединения может быть любой как локальной, так и глобальной. Разницы в принципе передачи данных нет. Компьютер в сети также можно считать хостом или узлом. Протокол IP Каждый компьютер в сети имеют свой уникальный адрес. В глобальной сети Интернет, компьютер имеет этот адрес, который называется IP-адрес (Internet Protocol Address). По аналогии с почтой, IP- адрес это номер дома. Но номера дома для получения письма недостаточно. Передаваемая по сети информация передается не компьютером, как таковым, а приложениями, установленными на него. Такими приложениями являются сервер почты, веб-сервер, FTP и т.п. Для идентификации пакета передаваемой информации, каждое приложение прикрепляется к определенному порту. Например: веб-сервер слушает порт 80, FTP слушает порт 21, почтовый SMTP сервер слушает порт 25, сервер POP3 читает почту почтовых ящиков на порте 110. Таким образом, в адресном пакете в протоколе TCP/IP, в адресатах появляется еще одна строка: порт. Аналог с почтой — порт это номер квартиры отправителя и адресата. Пример: Source address (Адрес отправителя): IP: 82.146.47.66 Port: 2049 Destination address (Адресполучателя): IP: 195.34.31.236 Port: 53 Обращаю Ваше внимание, что IP адрес + номер порта — называется «сокет». В примере выше: с сокета 82.146.47.66:2049 пакет отправляется на сокет 195.34.31.236: 53. Протокол TCP Протокол TCP это протокол следующего после протокола IP уровня. Предназначен этот протокол для контроля передачи информации и ее целостности. Например, передаваемая информация разбивается на отдельные пакеты и маркируется, чтобы на компьютере получателя принять исходный вид. Пакеты доставят получателю независимо друг от друга. В процессе передачи один из пакетов не передался. Протокол TCP обеспечивает повторные передачи, до получения этого пакета получателем.

Каждый компьютер, подключенный к сети Интернет имеет два равноценных уникальных адреса:

IP-адреса обычно представлены в виде 4-х разрядов, разделенных точками, например 192.168.123.132. Чтобы понять использование масок подсетей для распознавания узлов, сетей и подсетей, обратите внимание на IP-адрес в двоичном обозначении. Например, IP-адрес в десятичной записи 192.168.123.132 равен (в двоичном формате) 32-битному номеру 110000000101000111101110000100. Это число может быть трудно определить, поэтому разделите его на четыре части из восьми двоичных цифр.

· Доменный адрес. Является символическим и легче запоминается человеком. Пример доменного адреса: barsuk.les.nora.ru. Здесь домен barsuk — имя реального компьютера, обладающего IP-адресом, домен les — имя группы, присвоившей имя этому компьютеру, домен nora — имя более крупной группы, присвоившей имя домену les, и т.д. В процессе передачи данных доменный адрес преобразуются в IP-адрес. Что такое домен? Домен или доменное имя представляет собой уникальный набор букв, цифр и символов, по которому можно отличить один сайт от другого. При составлении доменного имени могут использоваться буквы латинского алфавита, кириллица (при регистрации в зоне.РФ), цифры от 1 до 9, а также символы дефиса. Таким образом, домен — это, по-сути, название или имя сайта. Длина домена может быть от 2 до 63 символов, не допускается чтобы дефис был в начале или в конце домена.

Электронная почта. Электронная почта появилась около 50 лет назад. На сегодняшний день она является самым массовым средством обмена информацией в сети Интернет. Умение получать и посылать электронную почту может пригодиться не только для общения с друзьями из других городов и стран, но и в деловой карьере. Например, при трудоустройстве можно быстро разослать своё резюме c помощью e-mail в различные фирмы. Кроме того, на многих сайтах, где нужно пройти регистрацию (on-line игры, Интернет-магазины и т.д.) зачастую требуется указать свой e-mail. Одним словом, e-mail - очень полезная и удобная вещь. Распределение и назначение Операционная система распределяет ресурсы компьютера между приложениями, находящимися в очереди на исполнение. Например, в число задач операционной системы входит выделение отдельной области памяти каждому запущенному приложению и необходимым ему данным, а также управление устройствами ввода-вывода (клавиатурой, принтером, монитором, сетевой картой и т.п.). Планирование Как уже отмечалось, компьютер выполняет несколько программ одновременно. Каждая задача разбивается на множество "кусочков" или "порций", которые компьютер обрабатывает, переключаясь между задачами. Тысячи таких порций должны выполняться различными устройствами компьютера – одной программе необходимо произвести расчет электронной таблицы, второй – распечатать документ на принтере, третья обращается к серверу организации, на котором хранится база данных и т.д. Задача ОС – скоординировать работу всех компонентов компьютера так, чтобы все приложения выполнялись как можно быстрее и эффективнее. Для этого операционной системе необходимо осуществлять планирование использования различных ресурсов компьютера (прежде всего, ЦП, ОЗУ и жесткого диска). Как правило, каждой задаче присваивается приоритет выполнения, в соответствии с которым и осуществляется планирование. Скажем, в нашем примере расчет таблицы может иметь более высокий приоритет, чем задание на печать. Контроль ОС контролирует работу компьютера. Она отслеживает стадии выполнения каждой задачи, а также может вести журнал учета – кто использует компьютер, какие программы были запущены, наблюдались ли случаи несанкционированного использования программ или данных. В любом случае, ОС любого компьютера – и мэйнфрейма и ПК – сама по себе очень большая программа. Поэтому в оперативной памяти всегда хранится лишь часть ОС, называемая ядром (kernel). Большая же часть ОС хранится на жестком диске. Когда какая-либо часть операционной системы необходима для выполнения данного приложения, эта часть подгружается с жесткого диска в ОЗУ. Диск, на котором хранится операционная система, называется системным (system disk).

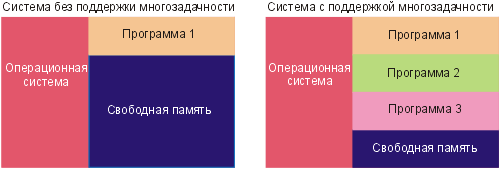

Каким образом компьютер может оперировать несколькими приложениями одновременно, если, как мы обсуждали, большинство компьютеров могут выполнять только одну инструкцию одной программы за раз? Как тогда компьютеры запускают десятки и даже сотни приложений? Это позволяют делать некоторые специальные возможности, или механизмы, операционных систем. Многозадачность Многозадачность (multitasking) – механизм, позволяющий выполнять на компьютере несколько задач (tasks). В зависимости от вида компьютера, применяется несколько видов реализации этого механизма.

Как показано на рисунке система без поддержки многозадачности (слева) может выполнять только одно приложение в данный момент времени. Такой режим работы компьютера зачастую не позволял полностью задействовать все его ресурсы – процессор мог быть недогружен, большая часть оперативной памяти оставалась свободной, периферийные устройства ожидали команд ввода или вывода информации. В случае же применения механизма многозадачности (справа), можно запустить несколько приложений. Самое важное при реализации этого механизма – не позволять каким-либо двум приложениям одновременно задействовать одни и те же ресурсы компьютера – будь то ЦПУ, память или периферийные устройства. В случае с оперативной памятью применяется разделение ее адресного пространства на отдельные непересекающиеся области и выделение таких областей каждому запущенному приложению. Таким образом, получается, что каждая отдельная программа работает в отведенном ей кусочке памяти и не конфликтует с другими программами. С разделением ресурсов процессора дело обстоит иначе. Как уже упоминалось, процессор может выполнять только одну инструкцию за цикл. Чтобы программы, находящиеся в ОЗУ могли выполняться вместе, каждой из них выделяется определенный интервал времени работы процессора (около двух миллисекунд); при этом процессор переключается с одной программы на другую. Конечно, вам может показаться, что интервал времени ничтожно мал, но ведь процессор работает на уровне наносекунд и за две миллисекунды успевает выполнить немало работы. Пользователь не замечает, что компьютер обрабатывает все программы по очереди – ему кажется, что все запущенные приложения выполняются одновременно. Кроме того, каждой программе, как вы помните, назначается приоритет. В первую очередь обрабатываются команды программ с более высоким приоритетом; в случае равного приоритета инструкции приложений выполняются в порядке очередности; наивысший приоритет всегда имеет ядро операционной системы. Благодаря многозадачности, вы можете запустить web-браузер, а пока ваш маршрутизатор выполняет операцию соединения с провайдером услуг Интернет, отредактировать сообщение электронной почты или распечатать отчет, выданный сервером баз данных вашей организации. При этом, скорее всего, операции выполнения соединения и программе, обрабатывающей вывод данных на печать, будет присвоен низкий приоритет, а редактору электронной почты – обычный.

Для кого же предназначены ОС?

Amazon Echo или Google Home является вычислительным устройством, которое работает под управлением операционной системы. Знакомые настольные operating system включают Microsoft Windows, Apple MacOS, Google Chrome OS и Linux. Основными операционными системами для смартфонов являются iOS от Apple и Android от Google. Другие устройства, такие как маршрутизатор Wi-Fi, могут запускать «встроенные операционные системы». Это специализированные операционные системы с меньшим количеством функций, чем обычная ОС, разработанная специально для одной задачи - например, для работы с маршрутизатором Wi-Fi, навигации или управления банкоматом. Где заканчиваются операционные системы и начинаются программы? Операционные системы содержат и другое программное обеспечение, включая пользовательский интерфейс, который позволяет людям взаимодействовать с устройством. Это может быть рабочий стол на ПК, сенсорный интерфейс на телефоне или голосовой интерфейс на цифровом помощнике. Операционная система - это большое программное обеспечение, состоящее из множества различных приложений и процессов. Граница между тем, что является операционной системой и что такое программа, может иногда быть немного размытой. Точного официального определения операционной системы нет.

Методы защиты информации Для обеспечения защиты хранимых данных используется несколько методов и механизмов их реализации. Выделяют следующие способы защиты: 1. Физические (препятствие); 2. Законодательные; 3. Управление доступом; 4. Криптографическое закрытие. 1. Физические способы защиты основаны на создании физических препятствий для злоумышленника, преграждающих ему путь к защищаемой информации (строгая система пропуска на территорию и в помещения с аппаратурой или с носителями информации). Эти способы дают защиту только от "внешних" злоумышленников и не защищают информацию от тех лиц, которые обладают правом входа в помещение. 2. Законодательные средства защиты составляют законодательные акты, которые регламентируют правила использования и обработки информации ограниченного доступа и устанавливают меры ответственности за нарушения этих правил. 3. Управление доступом представляет способ защиты информации путем регулирования доступа ко всем ресурсам системы (техническим, программным, элементам баз данных). В автоматизированных системах информационного обеспечения должны быть регламентированы; порядок работы пользователей и персонала, право доступа к отдельным файлам в базам данных и т.д. Упpaвлeниe дocтупoм предусматривает cлeдующиe функции зaщиты: · идентификацию пользователей, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора: имeни, кoдa, пapoля и т. п); · аутентификацию ─ опознание (установление подлинности) объекта или субъекта по предъявляемому им идентификатору; · авторизацию ─ проверку полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту); · разрешение и создание условий работы в пределах установленного регламента; · регистрацию (протоколирование) обращений к защищаемым ресурсам; · реагирование (сигнализация, отключение, задержка работ, отказ в запросе) при попытках несанкционированных действий. Самым распространенным методом установления подлинности является метод паролей. Пароль представляет собой строку символов, которую пользователь должен ввести в систему каким-либо способом (напечатать, набрать на клавиатуре и т. п.). Если введенный пароль соответствует хранящемуся в памяти, то пользователь получает доступ ко всей информации, защищенной этим паролем. Пароль можно использовать и независимо от пользователя для защиты файлов, записей, полей данных внутри записей и т.д. Главное достоинство парольной аутентификации - простота и привычность. Пароли давно встроены в операционные системы и иные сервисы. При правильном использовании пароли могут обеспечить приемлемый для многих организаций уровень безопасности. Иногда пароли с самого начала не хранятся в тайне, так как имеют стандартные значения, указанные в документации, и далеко не всегда после установки системы производится их смена. Ввод пароля можно подсмотреть. Иногда для подглядывания используются даже оптические приборы. Пароль можно угадать "методом грубой силы", используя, например, словарь. Если файл паролей зашифрован, но доступен для чтения, его можно скачать к себе на компьютер и попытаться подобрать пароль, запрограммировав полный перебор (предполагается, что алгоритм шифрования известен). Следующие меры позволяют значительно повысить надежность парольной защиты: - наложение технических ограничений (пароль должен быть не слишком коротким, он должен содержать буквы, цифры, знаки пунктуации и т.п.); - управление сроком действия паролей, их периодическая смена; - ограничение доступа к файлу паролей; - ограничение числа неудачных попыток входа в систему (это затруднит применение метода "грубой силы"); - обучение пользователей; - использование программных генераторов паролей (такая программа, основываясь на несложных правилах, может порождать только благозвучные и, следовательно, запоминающиеся пароли). Перечисленные меры целесообразно применять всегда, даже если наряду с паролями используются другие методы аутентификации. Существующие парольные методы проверки подлинности пользователей при входе в информационную систему можно разделить на две группы:

Пароль подтверждения подлинности пользователя при использовании простого пароля не изменяется от сеанса к сеансу в течение установленного администратором службы безопасности времени его существования. При использовании динамически изменяющегося пароля пароль пользователя для каждого нового сеанса работы или нового периода действия одного пароля изменяется по правилам, зависящим от используемого метода. Одноразовые пароли Одноразовый пароль — это пароль, действительный только для одного сеанса аутентификации. Действие одноразового пароля также может быть ограничено определённым промежутком времени. Преимущество одноразового пароля по сравнению со статическим состоит в том, что пароль невозможно использовать повторно. Таким образом, злоумышленник, перехвативший данные из успешной сессии аутентификации, не может использовать скопированный пароль для получения доступа к защищаемой информационной системе. Использование одноразовых паролей само по себе не защищает от атак, основанных на активном вмешательстве в канал связи, используемый для аутентификации (например, от атак типа «человек посередине»). Алгоритмы создания одноразовых паролей обычно используют случайные числа. Это необходимо, потому что иначе было бы легко предсказать последующие пароли на основе знания предыдущих. Подходы к созданию одноразовых паролей различны: · Использующие математические алгоритмы для создания нового пароля на основе предыдущих (пароли фактически составляют цепочку, и должны быть использованы в определённом порядке). · Основанные на временной синхронизации между сервером и клиентом, обеспечивающей пароль (пароли действительны в течение короткого периода времени) · Использующие математический алгоритм, где новый пароль основан на запросе (например, случайное число, выбираемое сервером или части входящего сообщения) и/или счётчике. Также существуют различные способы, чтобы сообщить пользователю следующий пароль. Некоторые системы используют специальные электронные токены, которые пользователь носит с собой, создающие одноразовые пароли и выводящие затем их на маленьком экране. Другие системы состоят из программ, которые пользователь запускает с мобильного телефона. Ещё другие системы генерируют одноразовые пароли на сервере и затем отправляют их пользователю, используя посторонние каналы, такие, как SMS-сообщения. Наконец, в некоторых системах одноразовые пароли напечатаны на листе бумаги или на скретч-карте, которые пользователю необходимо иметь с собой. Криптографические методы защиты информации. Для реализации мер безопасности используются различные способы шифрования (криптографии), суть которых заключается в том, что данные, отправляемые на хранение, или сообщения, готовые для передачи, зашифровываются и тем самым преобразуются в шифрограмму или закрытый текст. Санкционированный пользователь получает данные или сообщение, дешифрует их или раскрывает посредством обратного преобразования криптограммы, в результате чего получается исходный открытый текст. Методу преобразования в криптографической системе соответствует использование специального алгоритма. Действие такого алгоритма запускается уникальным числом (или битовой последовательностью) обычно называемым шифрующим ключом. В сетях ЭВМ наиболее эффективными являются криптографические способы защиты информации. Если физические способы защиты могут быть преодолены путем, например, дистанционного наблюдения, подключения к сети или подкупа персонала, законодательные не всегда сдерживают злоумышленника, а управление доступом не гарантирует от проникновения изощренных «хакеров», то криптографические методы, если они удовлетворяют соответствующим требованиям, характеризуются наибольшей степенью «прочности».

Стратегия развития CNS / ATM. Обоснование и основные положения новой стратегии развития. CNS/ATM- Communication, Navigation, Surveillance /Air Traffic Management

Безопасность и эффективность полетов воздушных судов обеспечивается системами организации воздушного движения. Одним из определяющих факторов обеспечения безопасности и экономичности воздушного движения является автоматизация управления воздушным движением. Эффективность и безопасность авиационной транспортной системы мира во многом определяется качеством функционирования ее важнейшего элемента - аэронавигационной системы (АНС). Особенности экономического развития стран, различие в аэронавигационных средствах, правилах и процедурах создают узкие места на пути основных потоков воздушного движения. В результате резко увеличиваются задержки воздушных судов на земле и в воздухе, повышается риск авиационных происшествий. Принятые Международной гражданской авиацией (ИКАО) на 10 Аэронавигационной конференции меры, связанные с внедрением перспективной концепции систем связи, навигации, наблюдения/организации воздушного движения (CNS/ATM), глобального и региональных планов ее внедрения в значительной степени способствуют устранению этих недостатков и содействуют процессу гармонизации и последующей интеграции национальных аэронавигационных систем. Реализация концепции в ряде стран сталкивается с серьезными трудностями. Особенно это касается стран с большой территорией, где ввиду необходимости внедрения обширного комплекса средств, требуются большие капиталовложения. Ситуация может усугубиться в условиях экономических трудностей, когда в первую очередь реализуется финансирование социальных и других более важных проблем. Именно такая ситуация сложилась в России и большинстве стран СНГ в 90-х годах, где темпы внедрения концепции CNS/ATM резко снизились. В этом случае говорить о гармонизации мировой аэронавигационной системы можно было лишь условно, так как территория, занимаемая Россией и другими странами-членами СНГ сама по себе является крупным регионом, через который проходят весьма важные для всего мирового сообщества маршруты полета. В силу этого, проблемы России становились как бы общей проблемой, требующей для своего решения помощи заинтересованных стран, авиакомпаний и других инвесторов. Состояние аэронавигационного обеспечения полетов заботило не только авиационные круги России, но также и мировое авиационное сообщество. Это определяется важным географическим положением страны, через которую проходят целый ряд выгодных транзитных маршрутов, соединяющих различные континенты. Экономия времени полета по этим маршрутам может достигать нескольких часов. Другим фактором пристального внимания западных стран к положению с аэронавигационным обеспечением в России, являлся растущий объем международных авиационных связей с нашей страной. Россия по сути - крупный регион. Ее аэронавигационная система является уникальной по размерам охватываемой территории, различию климатических условий, наличию больших неосвоенных территорий.

Радиолокатор, который до недавнего времени был основным средством дис-петчерского наблюдения и контроля за воздушной обстановкой, имеет ряд недостатков. Перечислим главные из них. - Зона действия РЛС ограничивается прямой видимостью. - В вертикальной плоскости диаграмма направленности такова, что существуют по крайней мере две «мертвые зоны»: на низких высотах, вплоть до земной поверхности, и вертикальная «воронка» в виде конуса, расширяющегося вверх. - Антенны РЛС имеют боковые и задние лепестки диаграммы направленности, вызывающие появление ложных отметок. - Ввиду того что период вращения антенны велик, а погрешности измерения координат растут с увеличением дальности, точность определения местоположения невысока. - Обслуживание сети воздушных трасс большой протяженности требует создания радиолокационного поля соответствующего размера. Однако оптимальная расстановка РЛС обычно невозможна вследствие ряда ограничений географического, экологического и технического характера. Следует признать, что современные типы диспетчерских радиолокаторов достигли предела своего совершенства и всякое их улучшение дается высокой ценой. Радиолокатор (с учетом его массовости) является наиболее дорогостоящим средством аэронавигационного обеспечения воздушного движения как по собственной цене, так и по капитальным затратам на его установку, оборудование радиолокационной позиции, подведение сетей энергоснабжения, прокладку дорог. К этому добавляются высокие эксплуатационные расходы, связанные с техническим обслуживанием, ремонтом и оплатой персонала, а также транспортные расходы и стоимость передачи данных при обмене информацией между радиолокационными позициями и центрами УВД. К этим недостаткам добавляются технические проблемы обработки радио-локационных наблюдений. Если придерживаться прежней концепции, основанной на радиолокационном контроле, то это будет означать движение по экстенсивному пути развития системы ОВД. Более эффективным, как известно, всегда является интенсивный путь, предполагающий новую стратегию развития. Предпосылкой и основанием перехода к новым средствам связи, навигации и наблюдения послужили, во-первых, их моральное и физическое старение, во- вторых, несоответствие современным требованиям и, в-третьих, возможность использования новых информационных спутниковых технологий.

В начале 1980-х годов ИКАО признала обостряющиеся ограничения существующих систем аэронавигации и необходимость их совершенствования для удовлетворения потребностей гражданской авиации в XXI веке. Образованный с этой целью специальный комитет, получивший в последующем название комитета FANS (Future Air Navigation System-перспективная аэронавигационная система) изучил, определил и предложил перспективные аэронавигационные технологии и рекомендации для развития аэронавигации. В процессе формирования новой концепции CNS/ATM комитет исходил из того, что новая система CNS должна обеспечивать: - связь, навигацию и наблюдение в глобальном масштабе на всех высотах полета (от самых малых до самых больших) и в любых районах (включая удаленные, прибрежные и океанические); - обмен данными по каналам цифровой связи “воздух - земля” между бортовыми и наземными комплексами в целях максимального использования преимуществ автоматизации; - навигационное обслуживание и заходы на посадку на ВПП и другие посадочные полосы, которые практически нецелесообразно оборудовать средствами для точного захода на посадку. В мае 1988 года комитет FANS - этап I завершил свою работу, разработав концепцию систем СNS, основанную на использовании спутников, линий передачи данных и автоматических систем. Одновременно Совету ИКАО было рекомендовано в срочном порядке создать новый комитет (FANS - этап II) для подготовки рекомендаций по контролю и координации разработки, а также планированию перехода к будущей системе на рентабельной основе с учетом интересов конкретных географических районов. В сентябре 1991 года на десятой аэронавигационной конференции государства-члены ИКАО одобрили концепцию CNS/ATM, реализация которой позволит гражданской авиации преодолеть во всемирном масштабе известные недостатки существующей системы и воспользоваться преимуществами новейших технологий для обеспечения прогнозируемого развития авиации в XXI веке (В результате был подготовлен материал, именуемый «Глобальный аэронавигационный план применительно к системам CNS/ATM» (Глобальный план, Doc 9750), который является стратегическим документом для руководства в процессе внедрения систем CNS/ATM). В ряде государств и во всех регионах ИКАО было начато осуществление программ внедрения систем ОрВД посредством использования технологий CNS/ATM, но позднее было признано, что технология не является самоцелью, а необходимо создать всеобъемлющую концепцию единой и глобальной системы ОрВД, основанной на четко сформулированных эксплуатационных требованиях.

Существующая АНС и ее основные недостатки. Рассмотрим существующую АНС и её основные недостатки в области связи, навигации и наблюдения, а также обслуживания воздушного движения. Связь. В настоящее время доминирующим видом связи “воздух - земля” между экипажем ВС и диспетчером является речевая связь. Использование приемопередатчиков в диапазоне очень высоких частот (ОВЧ) обеспечивает радиосвязь непосредственно между пилотом и органом УВД в пределах прямой видимости. Для связи в РПИ(районы полетной информации) вне зоны действия ОВЧ - средств используются радиостанции, работающие в диапазоне высоких частот (ВЧ). Соседние органы УВД взаимодействуют между собой по арендуемым телефонным каналам (тональной частоты), благодаря чему обеспечивается прямая речевая связь между диспетчерами в процессе согласования условий полета и осуществления процедуры приемо-передачи управления. Органы УВД, другие авиационные полномочные органы и многие авиакомпании связаны между собой сетью авиационной фиксированной электросвязи (AFTN-Aeronautical Fixed Telecommunication Network), обеспечивающей передачу ориентированных на знаки сообщений (телеграмм), а в некоторых случаях - линиями общей сети обмена данными ИКАО (CIDIN-Common ICAO Data Interchange Network). (прочтите https://www.aviaport.ru/digest/2019/05/23/589135.html) Основной недостаток существующей подсистемы связи “воздух - земля” заключается в том, что обмен информацией между ВС и органом УВД в основном ведется по каналам речевой связи без организации автоматизированного (автоматического) обмена данными между бортовым и наземным оборудованием. При этом пропускная способность таких каналов ограничена скоростью произношения речевых сообщений, языковыми особенностями каждого человека и необходимостью повторения сообщений в случае возникновения неблагоприятных условий прохождения сигнала или воздействия помех. По мере увеличения объема воздушного движения каналы речевой связи все больше перегружаются, что обуславливает необходимость выделения дополнительных каналов. По этой же причине в ходе полета по маршруту экипаж вынужден часто менять частоту настройки, что ведет к увеличению рабочей нагрузки по ведению связи. Другие недостатки существующей подсистемы связаны с дальностью действия в диапазоне ОВЧ, ограниченной зоной прямой видимости. Устранение этого недостатка можно обеспечить путем использования территориально-распределенной сети ОВЧ - станций (наземных ретрансляторов), связанных с органом УВД арендованными каналами связи. Однако в результате этого значительно увеличиваются расходы на организацию и эксплуатацию такой сети связи. Кроме того, в ряде случаев установка наземных ретрансляторов может быть затруднена или невозможна. Связь в диапазоне ВЧ подвержена аномалиям распространения волн, помехам и затуханиям сигнала. Вследствие этих физических ограничений воздушная радиосвязь в этом диапазоне ведется с помощью специально подготовленных радиооператоров, что значительно снижает своевременность доведения сообщений. В наземном сегменте подсистемы связи при использовании сети AFTN на конечном этапе доведения сообщений обеспечивается только низкоскоростная передача с использованием телетайпов. При этом некоторые центры коммутации сообщений по-прежнему работают в ручном режиме. Все это задерживает обмен авиационной информацией и приводит к снижению качества ОрВД.

Навигация. Навигация над сушей в основном осуществляется по ненаправленным радиомаякам в рамках структуры маршрутов, охваченных зоной действия всенаправленных ОВЧ-радиомаяков (VOR-Very High Frequency Omni directional Range) и дальномерного оборудования (DME-Distance Measuring Equipment), а также станций радиотехнических систем ближней навигации (РСБН) в Европейском регионе ИКАО. Дальняя навигация обеспечивается с помощью таких систем, как OMEGA, LORAN-С, или автономных навигационных систем, таких как инерциальные навигационные системы (ИНС). При использовании всенаправленных маяков диапазона ВЧ вследствие условий распространения волн возникают такие же помехи, как и при работе ВЧ радиосвязи. Поэтому точность навигации в этом случае и зона действия ограничены. Хотя при передаче сигналов VOR/DME и/или РСБН не возникает особых помех, тем не менее, обеспечить ближнюю навигацию во всем тр

|

|||||||

|

Последнее изменение этой страницы: 2021-01-08; просмотров: 198; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.145.161.199 (0.012 с.) |

методы проверки подлинности на основе простого пароля;

методы проверки подлинности на основе простого пароля;