Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Объектно-ориентированные технологии распределенной обработкиСодержание книги

Поиск на нашем сайте Сегодня наибольшее применение для разработок приложений распределенной обработки находят две компонентные модели — DCOM и CORBA. Эти технологии реатизуют трехуровневую архитектуру модели «клиент — сервер». Введение специального промежуточного слоя — сервера приложений, которому «делегированы полномочия» организации взаимодействия клиента и сервера, обеспечивает возможность интеграции объектов, размещенных на машинах разных платформ и под управление разнотипных операционных систем. Обе модели распространяют принципы вызова удаленных процедур на объектные распределенные приложения и обеспечивают прозрачность реализации и физического размещения серверного объекта для клиентской части приложения; поддерживают возможность взаимодействия объектов, созданных на различных объектно-ориентированных языках и скрывают от приложения детали сетевого взаимодействия. Основу этого подхода составляет «минимальная» объектная модель, обладающая ограниченными возможностями, но имеющая обязательные аналоги в наиболее распространенных объектных системах. В архитектуре CORBA используется модель Core Object Model с соответствующим языком спецификации интерфейсов объектов (Interface Definition Language — IDL). Чтобы обеспечить возможность взаимодействия объекта, существующего в одной системе программирования, с некоторым объектом из другой системы программирования, в исходный текст первого объекта (объявления его класса) должна быть помещена IDL-спецификация интерфейса (имя метода, список имен и типов данных входных и выходных параметров) того объекта, метод которого должен быть вызван. Аналогичная спецификация должна быть помещена на стороне вызываемого объекта. Далее, спецификации, транслированные IDL-процес- сором в выражения языка программирования, включаются в исходный текст программы на языках Си, Java. В DCOM-технологии, представленной на рис. 7.12, взаимодействие между клиентом и сервером осуществляется через двух посредников. Клиент помещает параметры вызова в стек и обращается к методу интерфейса объекта. Это обращение перехватывает посредник Proxy, упаковывает параметры вызова в СОМ-пакет и адресует его в Stub, который в свою очередь распаковывает параметры в стек и инициирует выполнение метода объекта в пространстве сервера. При этом объект должен быть предварительно зарегистрирован на локальной машине, чтобы клиент с помощью распределенной службы имен (в качестве ко-

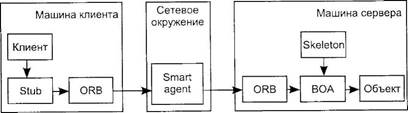

торой Microsoft предлагает Active Directory) мог его отыскать по глобальному уникальному идентификатору (GUId). CORBA-технология также использует интерфейс объекта, но в этом случае схема взаимодействия объектов (рис. 7.13) включает промежуточное звено (Smart agent), реализующее доступ к удаленным объектам. Smart agent, установленный на машинах сетевого окружения (сервере локальной сети или Internet-узле), моделирует сетевой каталог известных ему серверов объектов. Регистрация объектов сервера в каталоге одного или нескольких Smart agent'oB происходит автоматически при создании сервера.

Связи между брокерами осуществляются в соответствии с требованиями специального протокола General Inter ORB Protocol, определяющего низкоуровневое представление данных и множество форматов сообщений. На машине клиента создаются два объекта-посредника: Stab (заглушка) и ORB (Object Required Broker — брокер вызываемого объекта). Так же как и в DCOM-технологии, Stub передает перехваченный вызов брокеру, который посылает широковещательное сообщение в сеть. Smart agent, получив сообщение, отыскивает сетевой адрес сервера и передает запрос брокеру, размещенному на машине сервера. Вызов требуемого объекта производится через специальный базовый объектный адаптер (BOA). При этом данные в стек пространства вызываемого объекта помещает особый объект сервера (Skeleton — каркас), который вызывается адаптером. CORBA имеет два механизма реализации запросов к объектам: • статический, предполагающий использование заглушек и каркасов, интерфейсы которых были сгенерированы при создании объекта; • динамический вызов с помощью интерфейса динамического вызова (DII). Интерфейс динамического вызова позволяет определять объекты и их интерфейсы во время выполнения, а затем формировать заглушки. Аналогично, на стороне сервера может использоваться динамический интерфейс каркасов (DSI), что позволяет обращаться к реализации объекта, для которого на этапе создания не был сформирован каркас. Ключевым компонентом архитектуры CORBA является язык описания интерфейсов IDL, на уровне которого поддерживаются «контрактные» отношения между клиентом и сервером и обеспечивается независимость от конкретного объектно-ориентированного языка. CORBA IDL поддерживает основные понятия объектно-ориентированной парадигмы (инкапсуляцию, полиморфизм и наследование). При этом CORBA-объекты могут быть преобразованы в объекты языков программирования (например, Java, С, С++), т. е. будут сформированы файлы: • исходного клиентского кода, содержащего интерфейсные заглушки; • исходного серверного кода, содержащего каркасы; • заголовков, которые включаются в клиентскую и серверную программы. В модели DCOM также может использоваться разработанный Microsoft язык IDL, который, однако, играет вспомогательную роль и используется в основном для удобства описания объектов. Реальная интеграция объектов в DCOM происходит не на уровне абстрактных интерфейсов, а на уровне бинарных кодов, и это одно из основных различий этих двух объектных моделей. Как DCOM, так и CORBA, в отличие от процедурного RPC, дают возможность динамического связывания удаленных объектов: клиент может обратиться к серверу-объекту во время выполнения, не имея информации об этом объекте на этапе компиляции. В CORBA для этого существует специальный интерфейс динамического вызова DII. а СОМ использует механизм OLE-Automation. Информацию о доступных объектах сервера на этапе выполнения клиентская часть программы получает из специального хранилища метаданных об объектах — репозитария интерфейсов Interface Repositary в случае CORBA, или библиотеки типов (Type Library) в модели DCOM. Эта возможность очень важна для больших распределенных приложений, поскольку позволяет менять и расширять функциональность серверов, не внося существенных изменений в коя клиентских компонентов программы. Например, банковское приложение, основная бизнес-логика которого поддерживается сервером в центральном офисе, а клиентские системы — в филиалах, размещенных в разных городах. Контрольные вопросы 1. Какие разновидности систем «клиент — сервер» вы знаете? 2. Что такое файловый сервер? 3. Что такое сервер баз данных? 4. Что такое сервер приложений? 5. Сформулируйте основные требования к системам управления распределенными базами данных. 6. Перечислите основные условия и предпосылки появления систем управления распределенными базами данных. 7. Перечислите основные различия системы распределенной обработки данных и системы распределенных баз данных. 8. Обоснуйте целесообразность разделения «клиентских» и «серверных» функций. 9. Проведите сравнительный анализ распределения функций для различных базовых архитектур. 10. Определите основные принципы и примерные структурные схемы сервера распределенной обработки. 11. Перечислите основные решения распределенной обработки на основе межмодульного взаимодействия. Глава 8 ЗАЩИЩЕННЫЕ ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ Концентрация информации в компьютерах — аналогична концентрации наличных денег в банках — заставляет все более усиливать контроль в целях зашиты информации. Юридические вопросы, частная тайна, национальная безопасность — все эти соображения требуют усиления внутреннего контроля в коммерческих и правительственных организациях. Работы в этом направлении привели к появлению новой дисциплины: безопасность информации. Специалист в области безопасности информации отвечает за разработку, реализацию и эксплуатацию системы обеспечения информационной безопасности, направленной на поддержание целостности, пригодности и конфиденциальности накопленной в организации информации. В его функции входит обеспечение физической (технические средства, линии связи и удаленные компьютеры) и логической (данные, прикладные программы, операционная система) защиты информационных ресурсов. Сложность создания системы зашиты информации определяется тем, что данные могут быть похищены из компьютера и одновременно оставаться на месте; ценность некоторых данных заключается в обладании ими. а не в уничтожении или изменении. Обеспечение безопасности информации — дорогое дело, и не столько из-за затрат на закупку или установку средств, сколько из-за того, что трудно квалифицированно определить границы разумной безопасности и соответствующего поддержания системы в работоспособном состоянии. Средства защиты информации нельзя проектировать, покупать или устанавливать до тех пор, пока не произведен соответствующий анатиз. Анализ риска должен дать объективную оценку многих факторов (подверженность появлению нарушения работы, вероятность появления нарушения работы, ущерб от коммерческих потерь, снижение коэффициента готовности системы, общественные отношения, юридические проблемы) и предоставить информацию для определения подходящих типов и уровней безопасности. В связи с этим большую актуальность приобретает разработка защищенных информационных технологий (ЗИТ), являющихся неотъемлемой компонентой современных систем обработки данных, информационных систем и ресурсов. 8.1. Информационная безопасность и защита информации Под информационной безопасностью понимается защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры. Зашита информации — это комплекс мероприятий, направленных на обеспечение информационной безопасности. На практике под этим понимается поддержание целостности, доступности и, если нужно, конфиденциальности информации и ресурсов, используемых для ввода, хранения, обработки и передачи данных. Отметим, что меры информационной безопасности можно разделить на три группы в соответствии с тем, направлены ли они на предупреждение, обнаружение или ликвидацию последствий нападений. Большинство мер носят предупредительный характер. Оперативный анализ регистрационной информации и некоторые аспекты реакции на нарушения служат для обнаружения угроз. Уровни обеспечения информационной безопасности Проблемы обеспечения безопасности носят комплексный характер, включают необходимость сочетания законодательных, организационных и программно-технических мер. К сожалению, законодательная база отстает от потребностей практики. Имеющиеся в России законы и указы носят в основном запретительный характер. В то же время следует учитывать, что в данном случае от государства требуется в первую очередь поддержка, организация и координация работ. В других странах это поняли довольно давно. Так, в США в 1987 г. был принят закон о компьютерной безопасности (Computer Security Act, вступил в силу в сентябре 1988 г.). Этот закон предусматривает комплекс мер по обучению пользователей, имеющих дело с критичной информацией, разъяснительных руководств и т. д., без чего сознательное поддержание режима безопасности просто невозможно. И данный закон на самом деле выполняется. Проблемы законодательного уровня мы здесь не рассматриваем, отсылая читателей, например, к учебному пособию [30]. Следующим после законодательного, можно назвать управленческий (организационный) уровень. Руководство каждой организации должно осознать необходимость поддержания режима безопасности и выделения на эти цели значительных ресурсов. Главное, что должен сделать управленческий уровень, это выработать политику безопасности, которая задает общее направление работам в данной области и управленческие регуляторы безопасности. Операционные регуляторы применяются к окружению компьютерных систем и прежде всего к людям. Имеются в виду способы подбора персонала, его обучения, обеспечения дисциплины. Сюда же относятся меры по физической защите помещений и оборудования и некоторые другие. Для поддержания режима информационной безопасности особенно важны программно-технические меры, поскольку основная угроза компьютерным системам исходит от самих этих систем (сбои оборудования, ошибки программного обеспечения, промахи пользователей и администраторов и т. п.). Ключевые механизмы безопасности программно-технического уровня: • идентификация и аутентификация; • управление доступом; • протоколирование и аудит; • криптография; • экранирование. Строго говоря, всем защитным мерам должен предшествовать анализ угроз. Информационная безопасность начинается не тогда, когда случилось первое нарушение, а когда идет формирование будущей компьютерной системы. Она начинается с составления спецификаций на приобретаемое оборудование и программное обеспечение. Наиболее распространенные угрозы Рассмотрим наиболее распространенные угрозы, которым подвержены современные компьютерные системы. Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее экономичные средства обеспечения безопасности. Отметим, что само понятие угроза в разных ситуациях зачастую трактуется по-разному. Например, для подчеркнуто открытой организации может просто не существовать угроз конфиденциальности — вся информация считается общедоступной; однако в большинстве случаев нелегальный доступ считается серьезной опасностью. Рассмотрим некоторую типичную организацию. Впрочем, многие угрозы (например, пожар) опасны для всех. Ошибки пользователей. Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы. Иногда такие ошибки являются угрозами (неправильно введенные данные, ошибка в программе, вызвавшая крах системы), иногда они создают слабости, которыми могут воспользоваться злоумышленники (таковы обычно ошибки администрирования). Утверждают, что 65 % потерь — следствие непреднамеренных ошибок. Пожары и наводнения можно считать пустяками по сравнению с безграмотностью и расхлябанностью. Очевидно, самый радикальный способ борьбы с непреднамеренными ошибками — максимальная автоматизация и строгий контроль за правильностью совершаемых действий. Кражи и подлоги. На втором месте по размерам ущерба располагаются кражи и подлоги. По данным газеты USA Today, в результате подобных противоправных действий с использованием персональных компьютеров американским организациям ежегодно наносится суммарный ущерб в размере не менее 1 млрд долларов. Можно предположить, что подлинный ущерб намного больше, поскольку многие организации по понятным причинам скрывают такие инциденты. В большинстве расследованных случаев виновниками оказывались штатные сотрудники организаций, отлично знакомые с режимом работы и защитными мерами. Еще раз мы убеждаемся в том, что внутренняя угроза гораздо опаснее внешней. Весьма опасны так называемые обиженные сотрудники — нынешние и бывшие. Как правило, их действиями руководит желание нанести вред организации-обидчику, например: • повредить оборудование; • встроить логическую бомбу, которая со временем разрушит программы и/или данные; • ввести неверные данные; • удалить данные; • изменить данные и т. д. Обиженные сотрудники, даже бывшие, знакомы с порядками в организации и способны вредить весьма эффективно. Необходимо следить за тем, чтобы при увольнении сотрудника его права доступа к информационным ресурсам аннулировались. Угрозы, исходящие от окружающей среды, к сожалению, отличаются большим разнообразием. В первую очередь следует выделить нарушения инфраструктуры — аварии электропитания, временное отсутствие связи, перебои с водоснабжением, гражданские беспорядки и т. п. Опасны, разумеется, стихийные бедствия и события, воспринимаемые как стихийные бедствия — пожары, наводнения, землетрясения, ураганы. По известным данным, на долю огня, воды и аналогичных «врагов» (среди которых самый опасный — низкое качество электропитания и его перебои) приходится 13 % потерь, нанесенных информационным системам. Хакеры. Много говорят и пишут о хакерах, но исходящая от них угроза зачастую преувеличивается. Известно, что почти каждый Internet-cepBep по нескольку раз в день подвергается попыткам проникновения; верно, что иногда такие попытки оказываются удачными; верно, что изредка подобные действия связаны со шпионажем. Однако в целом ущерб от деятельности хакеров (в сравнении с другими угрозами) представляется не столь уж значительным. Вероятно, больше всего пугает непредсказуемость действий людей такого сорта. Представьте себе, что в любой момент к вам в квартиру могут забраться посторонние люди. Даже если они не имеют злого умысла, а зашли просто посмотреть, нет ли чего интересного, приятного в этом мало. Программные вирусы. Много говорят и пишут и о программных вирусах. Как показало проведенное исследование, несмотря на экспоненциальный рост числа известных вирусов, аналогичного роста количества инцидентов, вызванных вирусами, не зарегистрировано. Соблюдение несложных правил компьютерной гигиены сводит риск заражения практически к нулю. Там где работают, а не играют, число зараженных компьютеров составляет лишь доли процента. Справедливости ради отметим лишь, что зловредный код поражает не только персональные компьютеры, но и системы других типов. Первый шаг в анатизе угроз — их идентификация. Анализируемые виды угроз следует выбрать из соображений здравого смысла (оставив вне поля зрения, например, землетрясения или захват организации террористами), но в пределах выбранных видов провести максимально полное рассмотрение. Целесообразно выявлять не только сами угрозы, но и источники их возникновения — это поможет в выборе дополнительных средств зашиты. Например, нелегальный вход в систему может стать следствием воспроизведения начального диалога, подбора пароля или подключения к сети неавторизованного оборудования. Очевидно, для противодействия каждому из перечисленных способов нелегатьного входа нужны свои механизмы безопасности. После идентификации угрозы необходимо оценить вероятность ее осуществления. Допустимо использовать при этом трехбалльную шкалу (низкая (1), средняя (2) и высокая (3) вероятность). Кроме вероятности осуществления, важен размер потенциального ущерба. Например, пожары бывают нечасто, но ущерб от каждого из них, как правило, велик. Тяжесть ущерба также можно оценить по некоторой шкате. Оценивая тяжесть ущерба, необходимо иметь в виду не только непосредственные расходы на замену оборудования или восстановление информации, но и более отдаленные, такие, как подрыв репутации, ослабление позиций на рынке и т. п. Пусть, например, в результате дефектов в управлении доступом к бухгалтерской информации сотрудники получили возможности корректировать данные о собственной заработной плате. Следствием такого состояния дел может стать не только перерасход бюджетных или корпоративных средств, но и полное разложение коллектива, грозящее развалом организации. Слабости обладают свойством притягивать к себе не только злоумышленников, но и сравнительно честных людей. Не всякий устоит перед искушением немного увеличить свою зарплату, если есть уверенность, что это сойдет с рук. Поэтому, оценивая вероятность осуществления угроз, целесообразно исходить не только из среднестатистических данных, но учитывать также специфику конкретных информационных систем. Если в подвале дома, занимаемого организацией, располагается сауна, а сам дом имеет деревянные перекрытия, то вероятность пожара, к сожалению, оказывается существенно выше средней. Таковы основные угрозы, на долю которых приходится львиная доля урона, наносимого информационным системам. Рассмотрим теперь иерархию защитных мероприятий, способных противостоять угрозам. Управленческие меры обеспечения информационной безопасности Главная цель мер, предпринимаемых на управленческом уровне, — сформировать программу работ в области информационной безопасности и обеспечить ее выполнение, выделяя необходимые ресурсы и контролируя состояние дел. Политика безопасности. Основой программы является политика безопасности, отражающая подход организации к защите своих информационных активов. Под политикой безопасности понимают совокупность документированных управленческих решений, направленных на защиту информации и ассоциированных с ней ресурсов. С практической точки зрения политику безопасности целесообразно подразделить на три уровня. К верхнему уровню можно отнести решения, затрагивающие организацию в целом. Они носят весьма общий характер и, как правило, исходят от руководства организации. Политика верхнего уровня должна четко очерчивать сферу своего влияния. Возможно, это будут все компьютерные системы организации (или даже больше, если политика регламентирует некоторые аспекты использования сотрудниками своих домашних компьютеров). Возможна, однако, и такая ситуация, когда в сферу влияния включаются лишь наиболее важные системы. К среднему уровню можно отнести вопросы, касающиеся отдельных аспектов информационной безопасности, но важные для различных систем, эксплуатируемых организацией. Примеры таких вопросов — отношение к передовым (но, возможно, недостаточно проверенным) технологиям, доступ к Internet (как сочетать свободу получения информации с зашитой от внешних угроз?), использование домашних компьютеров, применение пользователями неофициального программного обеспечения и т. д. Политика безопасности нижнего уровня относится к конкретным сервисам. Она включает в себя два аспекта — цели и правила их достижения, поэтому ее порой трудно отделить от вопросов реализации. В отличие от двух верхних уровней, рассматриваемая политика должна быть гораздо детальнее. Есть много вещей, специфичных для отдельных сервисов, которые нельзя единым образом регламентировать в рамках всей организации. В то же время эти веши настолько важны для обеспечения режима безопасности, что решения, относящиеся к ним, должны приниматься на управленческом, а не техническом уровне. Программа безопасности. После того, как сформулирована политика безопасности, можно приступать к составлению программы ее реализации и собственно к реализации. Проведение политики безопасности в жизнь требует использования трех видов регуляторов — управленческих, операционных и программно-технических. Рассмотрим управленческий аспект программы безопасности. Чтобы понять и реализовать любую программу, ее целесообразно структурировать по уровням, обычно в соответствии со структурой организации. В простейшем и самом распространенном случае достаточно двух уровней — верхнего, или центрального, который охватывает всю организацию, и нижнего, или сервисного, который относится к отдельным сервисам или группам однородных сервисов. Программу верхнего уровня возглавляет лицо, отвечающее за информационную безопасность организации. У этой программы следующие главные цели: • управление рисками (оценка рисков, выбор эффективных средств защиты, см. следующий раздел); • координация деятельности в области информационной безопасности, пополнение и распределение ресурсов; • стратегическое планирование; • контроль деятельности в области информационной безопасности. Цель программы нижнего уровня — обеспечить надежную и экономичную защиту конкретного сервиса или группы однородных сервисов. На этом уровне решается, какие механизмы защиты использовать, закупаются и устанавливаются технические средства, выполняется повседневное администрирование, отслеживается состояние слабых мест и т. п. Обычно за программу нижнего уровня отвечают администраторы сервисов. Выбирая подходящий способ защиты, целесообразно учитывать возможность экранирования одним сервисом безопасности сразу нескольких прикладных сервисов. Так поступили в Масса- чусетском технологическом институте, защитив несколько тысяч компьютеров сервером аутентификации Kerberos. Регулирование режима безопасности Рассмотрим подробнее меры безопасности, которые ориентированы на людей, а не на технические средства. Именно люди формируют режим информационной безопасности и они же оказываются главной угрозой, поэтому «человеческий фактор» заслуживает первостепенного внимания. Сюда входят следующие вопросы: • управление персоналом; • физическая защита; • поддержание работоспособности; • реакция на нарушения режима безопасности; • планирование восстановительных работ. Управление персоналом начинается с приема нового сотрудника на работу и даже раньше — с составления описания должности. Уже на этом этапе желательно привлечение специалиста по информационной безопасности для определения компьютерных привилегий, ассоциируемых с должностью. Существует два общих принципа, которые следует иметь в виду: • разделение обязанностей; • минимизация привилегий. Принцип разделения обязанностей предписывает так распределять роли и ответственность, чтобы один человек не мог нарушить критически важный для организации процесс. Например, нежелательна ситуация, когда платежи от имени организации выполняет один человек. Надежнее поручить одному сотруднику оформлять заявки на платежи, а другому — заверять эти заявки. Принцип минимизации привилегий предписывает выделять пользователям только те права доступа, которые необходимы им для выполнения служебных обязанностей. Назначение этого принципа очевидно — уменьшить ущерб от случайных или умышленных некорректных действий пользователей. Проблема обучения — одна из центральных с точки зрения информационной безопасности. Если сотрудник не знаком с политикой безопасности своей организации, он не может стремиться к достижению сформулированных в ней целей. Если он не знает мер безопасности, он не сможет их соблюдать. Напротив, если сотрудник знает, что его действия протоколируются, он, возможно, воздержится от нарушений. Физическая защита. Безопасность компьютерной системы зависит от окружения, в котором она работает. Следовательно, необходимо принять меры для зашиты зданий и прилегающей территории, поддерживающей инфраструктуры и самих компьютеров. Известны следующие направления физической защиты: • физическое управление доступом; • противопожарные меры; . защита поддерживающей инфраструктуры; • защита от перехвата данных; • защита мобильных систем. Меры физического управления доступом позволяют контролировать и при необходимости ограничивать вход и выход сотрудников и посетителей. Контролироваться может все здание организации и, кроме того, отдельные помещения, например, те, где расположены серверы, коммуникационная аппаратура и т. п. Средства физического управления доступом известны давно — это охрана, двери с замками, перегородки, телекамеры, датчики движения и многое другое. 'Противопожарные меры. Отметим лишь крайнюю желательность установки противопожарной сигнализации и автоматических средств пожаротушения. Обратим также внимание на то, как защитные меры могут создавать новые слабости. Если на работу взят новый охранник, это, вероятно, улучшает физическое управление доступом. Если же он по ночам курит и пьет, то повышенная пожарная опасность делает его скорее врагом, чем другом организации. К поддерживающей инфраструктуре можно отнести системы электро-, водо- и теплоснабжения, кондиционеры, средства коммуникаций. В принципе к ним применимы те же требования целостности и доступности, что и к информационным системам. Для обеспечения целостности нужно защищать оборудование от краж и повреждений. Для поддержания доступности целесообразно выбирать оборудование с максимальным временем наработки на отказ, дублировать ответственные узлы, всегда иметь под рукой запчасти. Перехват данных может осуществляться самыми разными способами: подсматриванием за экраном монитора, чтением пакетов, передаваемых по локальной сети, улавливанием стука иголок матричного принтера или кнопок на клавиатуре, анализом побочных электромагнитных излучений и наводок (ПЭМИН). К сожалению, некоторые способы перехвата данных, такие как анализ ПЭМИН, относительно доступны и дешевы, а бороться с ними трудно и дорого. Остается уповать на то, что для коммерческих систем обеспечение конфиденциальности не является главной задачей, пытаться держать под контролем линии связи (например, заключать их в надувную оболочку с обнаружением прокатывания) и разместиться в тихом особняке, поодаль от других домов. Мобильные и портативные компьютеры — заманчивый объект кражи. Их довольно часто оставляют без присмотра, в автомобиле или на работе, и унести и спрятать такой компьютер весьма несложно. Следует настоятельно рекомендовать шифрование данных на жестких дисках ноутбуков и лэптопов. Поддержание работоспособности включает в себя рутинные действия, направленные на поддержание компьютерных систем и имеющие отношение к информационной безопасности. Как ни странно, именно здесь таится наибольшая опасность. Нечаянные ошибки системных администраторов и пользователей грозят повреждением аппаратуры, разрушением программ и данных; «в лучшем случае» создаются слабости, облегчающие реализацию угроз. Недооценка факторов безопасности в повседневной работе — ахиллесова пята многих организаций. Дорогие средства безопасности теряют смысл, если они плохо документированы, конфликтуют с другим программным обеспечением, а пароль системного администратора не менялся с момента установки. Можно выделить следующие направления повседневной деятельности: • поддержка пользователей; • поддержка программного обеспечения; • конфигурационное управление; • резервное копирование; • управление носителями; • документирование; • регламентные работы. Поддержка пользователей состоит прежде всего в консультировании и в оказании помощи при решении разного рода проблем. Иногда в организациях создают для этой цели специальный «стол справок», чаще от пользователей отбивается системный администратор. Очень важно в потоке вопросов, умных и не очень, уметь выявлять проблемы, связанные с информационной безопасностью. Поддержка программного обеспечения — одно из важнейших средств обеспечения целостности информации. Прежде всего, необходимо контролировать, какое программное обеспечение выполняется на компьютерах. Если пользователи могут устанавливать программы по своему усмотрению, это чревато заражением вирусами, а также появлением утилит, действующих в обход защитных средств. Например, на любой персональный компьютер, подключенный к сети Ethernet, можно установить программу _ сетевой анализатор, позволяющую отслеживать весь сетевой трафик. Обладатель такой программы может довольно быстро «выловить» пароли других пользователей и системных администраторов, получив тем самым по существу неограниченный доступ к сетевым ресурсам. Конфигурационное управление позволяет контролировать и фиксировать изменения, вносимые в программную конфигурацию. Прежде всего, необходимо застраховаться от случайных или непродуманных модификаций, уметь как минимум возвращаться к прошлой, работающей версии. Далее, фиксация изменений позволит легко восстановить текущую версию после аварии. Лучший способ уменьшить количество ошибок в рутинной работе — в максимальной степени автоматизировать ее. Хорошим примером являются развитые средства конфигурационного управления, когда одним нажатием можно вызвать внесение или откат сотен согласованных изменений. Резервное копирование необходимо для восстановления программ и данных после аварий. Здесь также целесообразно автоматизировать работу, как минимум сформировав компьютерное расписание выполнения полных и инкрементальных копий, а как максимум воспользовавшись безлюдной технологией фирмы Hewlett-Packard. Нужно также наладить размещение копий в безопасном месте, защищенном от пожаров и иных угроз. К резервному копированию следует относиться как к осознанной необходимости — стоит хоть на день отступить от расписания и неприятности не заставят себя ждать. Управление носителями служит для обеспечения физической защиты и учета дискет, CD, лент, печатных выдач и т. п. Управление носителями должно обеспечить конфиденциальность, целостность и доступность информации, хранящейся вне компьютерных систем. Под физической защитой здесь понимается не только отражение попыток несанкционированного доступа, но и предохранение от вредных влияний окружающей среды (жары, холода, влаги, магнетизма). Управление носителями должно охватывать весь жизненный цикл дискет и лент — от закупки до выведения из эксплуатации. К управлению носителями можно отнести и контроль потоков данных, выдаваемых на печать. Здесь поучительно отметить необходимость сочетания различных механизмов информационной безопасности. Программные средства позволяют направить конфиденциальные данные на определенный принтер, но только меры физической защиты способны гарантировать отсутствие посторонних у этого принтера. Документирование — неотъемлемая часть информационной безопасности. В виде документов оформляется почти все — от политики безопасности до журнала учета дискет. Важно, чтобы документация была актуальной, отражала текущее, а не прошлое состояние дел, причем отражала в непротиворечивом виде. Здесь необходим правильный технологический подход, когда документы печатаются и сшиваются способом, облегчающим внесение изменений. К хранению некоторых документов (содержащих, например, анализ системных слабостей и угроз) применимы требования обеспечения конфиденциальности, к другим, таким как план восстановления после аварий — требования целостности и доступности (план необходимо найти и прочитать). Регламентные работы — очень серьезная угроза безопасности. Лицо, осуществляющее регламентные работы, получает исключительный доступ к системе, и на практике очень трудно проконтролировать, какие именно действия совершаются^ Здесь на первый план выходит степень доверия к тем, кто выполняет работы. Лет двадцать назад, очевидно, предвидя волну публикаций по сертификации, Кен Томсон, один из создателей ОС UNIX, написал, что нужно верить или не верить не программам, а людям, которые пишут эти программы. Если в общем виде данное утверждение можно оспорить, то применительно к регламентным работам оно абсолютно справедливо. Реакция на нарушения режима безопасности Программа безопасности, принятая организацией, должна предусматривать набор оперативных мероприятий, направленных на обнаружение и нейтрализацию вторжений хакеров и зловредного кода. Важно, чтобы в подобных случаях последовательность действий была спланирована заранее, поскольку меры нужно принимать срочные и скоорди

|

||||

|

Последнее изменение этой страницы: 2017-02-22; просмотров: 450; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 216.73.216.214 (0.021 с.) |

Рис. 7.12. DCOM-технология взаимодействия «клиент — сервер»

Рис. 7.12. DCOM-технология взаимодействия «клиент — сервер»

Рис. 7.13. CORBA-технология взаимодействия «клиент — сервер»

Рис. 7.13. CORBA-технология взаимодействия «клиент — сервер»