Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Лабораторная работа № 7. Создание цепочки из proxy серверовСодержание книги

Поиск на нашем сайте

Московский государственный технический университет «МАМИ»

Кафедра «Автоматика и процессы управления»

Кобзев П.А.

Методические указания

по выполнению лабораторных работ по дисциплине «Информационные сети и телекоммуникации» Часть 2

Москва – 2009 Лабораторная работа № 7. Создание цепочки из proxy серверов Цель: Ознакомление с использование цепочки из proxy серверов. Аппаратурное обеспечение [1] Персональный компьютер: Процессор Pentium с частотой 233 МГц или более быстрый (рекомендуется не менее 300 МГц) Не менее 64 МБ оперативной памяти (рекомендуется не менее 128 МБ) Не менее 1,5 ГБ свободного места на жестком диске Дисковод для компакт- или DVD-дисков Клавиатура, мышь Microsoft Mouse или совместимое указывающее устройство Видеокарта и монитор, поддерживающие режим Super VGA с разрешением не менее чем 800x600 точек Программное обеспечение Операционная система Windows XP Professional proxy сервер 3proxy версии 0.6 и выше proxy сервер HandyCache 1.0.0.193 и выше Теоретическая часть. Цепочки из proxy серверов Цель создание цепочки из proxy серверов: цепочка из прокси серверов позволяет использовать несколько (2, 3, 10 и т.д.) разных прокси таким же образом, как будто это один прокси сервер. Типовое использование цепочки из proxy серверов: - повышения анонимности; - обхода корпоративного прокси сервера (для получения доступа к сайтам/серверам, которые запрещены в настройках корпоративного прокси). Используя один proxy сервер, существует возможность подключаться к другому proxy, через него - к следующему и т.д., т.е. выстроить цепочку из proxy серверов. Цепочка может состоять как из proxy одного типа (цепочки из HTTP или из socks proxy, цепочки из анонимайзеров), так и из proxy различных типов, например: socks proxy -> socks proxy -> http proxy -> http proxy -> - cgi proxy -> cgi proxy -> web сервер У каждого типа proxy свой способ построения цепочки. Самый сложный - у HTTP proxy (тем более, что не все HTTP proxy позволяют включать себя в цепочку). А самый простой - у CGI proxy. Кэширующий прокси-сервер HandyCache [2] HandyCache (HC) - это бесплатная программа, которая экономит трафик, ускоряет загрузку страниц, блокирует рекламу и позволяет в автономном режиме (без подключения к Интернет) просмотреть любые посещенные ранее сайты. HandyCache - это кэширующий прокси-сервер. Он сокращает трафик до 3-4 раз за счет кэша: однажды загруженные страницы (файлы) записываются в кэш и при следующем запросе берутся из кэша, а не из Интернет - за счет этого экономятся и трафик и время загрузки. HC может кэшировать любые файлы переданные по HTTP протоколу - даже те, которые браузеры не кэшируют. Любой из установленных на компьютере браузеров (и другие программы) могут использовать кэш HC, а значит, нет необходимости загружать одни и те же страницы несколько раз для просмотра в разных браузерах. Более того, и без подключения к Интернет можно просматривать посещенные ранее страницы и загруженные файлы. HandyCache гибко настраивается и в зависимости от URL (адреса) и типа файла (расширения) может или брать его из кэша, или всегда из Интернет, или руководствоваться наличием на сайте более новой версии файла, а может вообще блокировать его загрузку (рекламу и прочее нежелательное содержимое сайтов) - и это далеко не весь список возможных действий. HC может работать через внешние прокси-серверы, причем для разных условий - через разные.

Перенаправление socks соединений в локальный прокси при помощи 3proxy [3] Q: Для чего это надо? A: Чтобы иметь в логах URL запросов, если пользователь SOCKS пользуется Web, FTP или POP3. Q: Какие недостатки? A: Перенаправление невозможно для web-серверов или FTP, висящих на нестандартных портах, для SOCKSv4 не поддерживается авторизация с паролем (IE поддерживает только SOCKSv4), но при этом IE передает имя пользователя по SOCKSv4 (имя, с которым пользователь вошел в систему). Для SOCKSv5 не поддерживается NTLM авторизация, пароли передаются в открытом тексте. Q: Какие преимущества? A: Достаточно в настройках IE только указать адрес SOCKS прокси. В больших сетях можно для этого использовать WPAD (автоматическое обнаружение прокси). В 3proxy достаточно запускать только одну службу (socks). Если используется только Internet Explorer, то можно автоматически получать имя пользователя в логах, не запрашивая логин/пароль. Q: Как настраивается? A: Указывается parent http proxy со специальным адресом 0.0.0.0 и портом 0. Пример: allow * * * 80,8080-8088 parent 1000 http 0.0.0.0 0 allow * * * 80,8080-8088 #перенаправить соединения по портам 80 и 8080-8088 в локальный #http прокси. Вторая команда allow необходима, т.к. контроль доступа #осуществляется 2 раза - на уровне socks и на уровне HTTP прокси allow * * * 21,2121 parent 1000 ftp 0.0.0.0 0 allow * * * 21,2121 #перенаправить соединения по портам 21 и 2121 в локальный ftp прокси allow * #пустить все соединения напрямую socks Настройки доступа

Порт Номер порта, который будет "слушать" HandyCache. На этот порт браузер будет отправлять запросы на открытие страниц. Именно этот порт необходимо прописать в настройках прокси в браузере; Список пользователей Список, в котором необходимо прописать пользователей, которые будут работать с HandyCache. В колонке "IP" вы можете указать маску IP-адресов (например, 192.168.1.*) или диапазон через "-" (например 192.168.1.4-192.168.1.15), но в этом случае отдельной статистики по каждому IP, разумеется, не будет. Если пользователь один и он будет работать на том же компьютере, на котором установлен HC, то необходимо создать запись для пользователя local, как показано на скриншоте выше. Внешний прокси

Позволяет настроить списки внешних (родительских) прокси, через которые HC будет выходить в Интернет. Разрешить Разрешает использовать внешние прокси; Разрешить по клавише Позволяет настроить горячую клавишу (или комбинацию клавиш), при нажатии которой произойдет включение/отключение использования внешних прокси; Безусловные прокси В этом списке вы можете прописать внешние прокси, к которым будет обращаться HC независимо от запрашиваемого URL. Активным может быть только один прокси из этого списка. Переключение прокси производится вручную через включение нужной строки в списке "Безусловных прокси" либо через выбор прокси в меню иконки HC в трее. Примечание: Если включен список "Условных прокси", то сначала проверяется он.

Разрешить Включает использование списка "Безусловных прокси"; Временно отменить клавишей Временно включает/отключает использование списка "Безусловных прокси", пока удерживается указанная клавиша (комбинация клавиш).

Пример заполнения списка "Безусловных прокси" приведен на рисунке 17. Для заполнения полей "Хост" и "Порт" используйте информацию, предоставленную провайдером. Если для доступа к прокси-серверу провайдера нужна авторизация, заполните поля "Имя пользователя" и "Пароль". В противном случае оставьте эти поля пустыми. Условные прокси В этом списке вы можете прописать внешние прокси, к которым будет обращаться HC в зависимости от запрашиваемого URL. В этом списке можно настроить несколько прокси, переключение между которыми производится автоматически при срабатывании правил в поле "Условие". Примечание: Если оставить поле "Хост" и "Порт" пустыми, то при срабатывании "Условия" трафик пойдет напрямую, минуя прокси. Если ни одно "Условие" не сработало, то трафик пойдет через прокси, указанный в списке "Безусловных прокси" (если он включен). Иначе, трафик пойдет, минуя прокси. Разрешить Включает использование списка "Условных прокси"; Временно отменить клавишей Временно включает/отключает использование списка "Условных прокси", пока удерживается указанная клавиша (комбинация клавиш).

Пример заполнения списка "Условных прокси" приведен на рисунке 6 Практическая часть Установить HandyCache Ознакомится с документацией Настроить доступ к прокси-серверу HandyCache

Настроить доступ к внешнему прокси-серверу. В качестве родительского прокси указать хост и порт, на котором работает 3proxy.

Список литературы 1. Системные требования для операционных систем Windows ХР http://support.microsoft.com/kb/314865 2. документация приложения HandyCache / http://handycache.ru 3. Документация прокси сервера 3proxy / http://3proxy.ru/

Программное обеспечение Операционная система Windows XP Professional proxy сервер 3proxy версии 0.6 и выше приложение TFTPD32 Service Edition версии 3.35 и выше Теоретическая часть. Для нормальной работы сети каждому сетевому интерфейсу компьютера и маршрутизатора должен быть назначен IP - адрес. Процедура присвоения адресов происходит в ходе конфигурирования компьютеров и маршрутизаторов. Назначение IP-адресок может происходить вручную в результате выполнения процедуры конфигурирования интерфейса, для компьютера сводящейся, например, к заполнению системы экранных форм. При конфигурировании помимо IP-адресов сетевых интерфейсов и соответствующих масок устройству сообщается ряд других конфигурационных параметров. При конфигурировании администратор должен назначить клиенту не только IP-адрес, но и другие параметры стека TCP/IP, необходимые для его эффективной работы, например IP-адрес маршрутизатора по умолчанию, IP-адрес сервера DNS, доменное имя компьютера и т. п.[3] Протокол DHCP DHCP, или Dynamic Host Configuration Protocol[2] (Протокол Динамической Конфигурации Хостов), описывает порядок, по которому система может подключиться к сети и получить необходимую информацию для работы в этой сети. Работа DHCP описана в RFC 2131 и 2132.[3] Режимы DHCP Протокол DHCP работает в соответствии с моделью клиент-сервер. Во время старта системы компьютер, являющийся. DHCP-клиентом, посылает в сеть широковещательный запрос на получение IP-адреса. DHCP-сервер откликается и посылает сообщение-ответ, содержащее IP-адрес и некоторые другие конфигурационные параметры. При этом сервер DHCP может работать в разных режимах, включая: - ручное назначение статических адресов; - автоматическое назначение статических адресов; - автоматическое распределение динамических адресов. Во всех режимах работы администратор при конфигурировании DHCP-сервера сообщает ему один или несколько диапазонов IP-адресов, причем все эти адреса относятся к одной сети, то есть имеют одно и то же значение в поле номера сети. В ручном режиме администратор, помимо пула доступных адресов, снабжает DHCP-сервер информацией о жестком соответствии IP-адресов физическим адресам или другим идентификаторам клиентских узлов. DHCP-сервер, пользуясь этой информацией, всегда выдает определенному DHCP-клиенту один и тот же назначенный ему администратором IP-адрес (а также набор других конфигурационных параметров). В режиме автоматического назначения статических адресов DHCP-сервер самостоятельно без вмешательства администратора произвольным образом выбирает клиенту IP-адрес из пула наличных IP-адресов. Адрес дается клиенту из пула в постоянное пользование, то есть между идентифицирующей информацией клиента и его IP-адресом по-прежнему, как и при ручном назначении, существует постоянное соответствие. Оно устанавливается в момент первого назначения DHCP-сервером IP-адреса клиенту. При всех последующих запросах сервер возвращает клиенту тот же самый IP-адрес. При динамическом распределении адресов DHCP-сервер выдает адрес клиенту на ограниченное время, называемое сроком аренды. Когда компьютер, являющийся DHCP-клиентом, удаляется из подсети, назначенный ему IP-адрес автоматически освобождается. Когда компьютер подключается к другой подсети, то ему автоматически назначается новый адрес. Ни пользователь, ни сетевой администратор не вмешиваются в этот процесс. Это дает возможность впоследствии повторно использовать этот IP-адрес для назначения другому компьютеру. Таким образом, помимо основного преимущества DHCP — автоматизации рутинной работы администратора по конфигурированию стека TCP/IP на каждом компьютере, динамическое разделение адресов в принципе позволяет строить IP-сеть, количество узлов в которой превышает количество имеющихся в распоряжении администратора IP-адресов. Опции DHCP Помимо IP-адреса, DHCP также может сообщать клиенту дополнительные параметры, необходимые для нормальной работы в сети. Эти параметры называются опциями DHCP. Список стандартных опций можно найти в RFC 2132. Некоторыми из наиболее часто используемых опций являются: - IP-адрес маршрутизатора по умолчанию; - маска подсети; - адреса серверов DNS; - имя домена DNS. Описание TFTPD32 Tftpd32 представляет собой приложение с открытым исходным кодом для операционных систем семейства Microsoft Windows, включающее в себя полнофункциональный TFTP сервер, TFTP клиент, BOOTP/DHCP сервер, SNTP сервер и SYSLOG сервер. TFTPD32 может работать как приложение, так и как сервис. Практическая часть Этап 1. Настроить сетевой интерфейс, подключенный к локальной сети, на статический IP адрес Чтобы настроить TCP/IP на статическую адресацию: a. Открыть папку «Сетевые подключения». b. Щелкнуть правой кнопкой мыши на сетевое подключение, которое подключено к локальной сети, и выбрать команду Свойства. c. На вкладке Общие выбрать Протокол Интернета (TCP/IP) и нажать кнопку Свойства. Установить переключатель в положение Использовать следующий IP-адрес и ввести значения в поле IP-адрес и в поле Маска подсети.

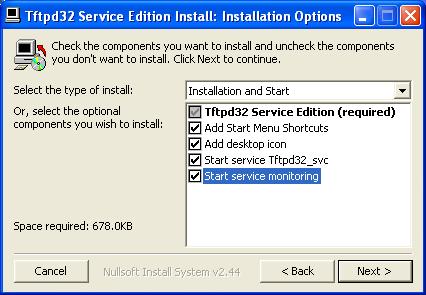

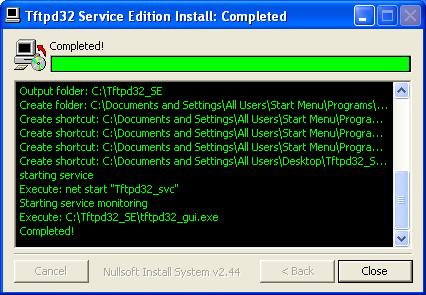

Этап 2. Скачать http://tftpd32.jounin.net/download/Tftpd32_SE-3.35-setup.exe Установить TFTPD32 Service Edition (Приложение А)

Этап 3. Настроить TFTPD32 Запустить Tftpd32_SE Admin ПУСК -> Все программы -> Tftpd32_SE -> Tftpd32_SE Admin Перейти к настройкам (нажать на кнопку Settings)

Привести настройки TFTPD32_SE к следующему виду

Подтвердить изменения настроек (OK) Привести вкладку DHCP Server к следующему виду

На рисунке 11 параметр IP pool starting address – значение первого допустимого IP-адреса в сети, параметр Size of pool задаёт размер области DHCP. Область DHCP — это полный последовательный диапазон допустимых IP-адресов в сети Адреса, оставшиеся после определения области DHCP и исключаемых диапазонов, образуют доступный пул адресов в области. Параметр WINS/DNS Server задает адрес DNS и/или WINS сервера, Параметр Default router задает значение, определяющее шлюз по умолчанию для клиентов DHCP сервера, Параметр Mask задаёт параметр сетевой маски для клиента.[5] Подтвердить изменения нажатием кнопки Save Аренда IP-адреса — это интервал времени, задаваемый DHCP-сервером, в течение которого компьютер-клиент может использовать назначенный IP-адрес. После назначения клиенту IP-адреса аренда является активной. Перед истечением срока аренды клиент обычно должен обновлять назначение адресов через сервер. Аренда становится недействительной либо после истечения ее срока действия, либо после ее удаления на сервере. Срок аренды определяет длительность действия аренды и частоту, с которой ее назначение должно обновляться клиентом через сервер.[5] Время аренды IP – адреса задается в файле tftpd32.ini параметром Lease (minutes)=2880 По умолчанию составляющее 48 часов

Перезагрузить сервис tftpd32_se

[win]+[r] cmd /k net stop tftpd32_svc && net start tftpd32_svc

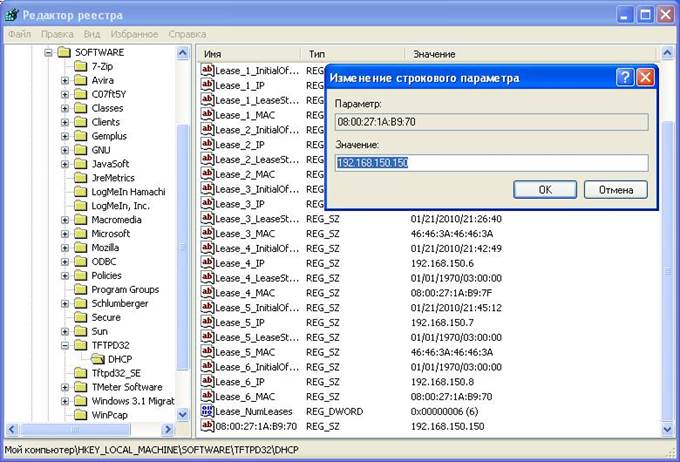

Резервирование используется для создания DHCP-сервером постоянного назначения аренды адреса. Резервирования гарантируют, что указанное устройство в сети может всегда использовать один и тот же IP-адрес.[5] Для сопоставления DHCP сервером tftpd32 IP – адреса и MAC адреса необходимо в ветке реестра HKEY_LOCAL_MACHINE\SOFTWARE\TFTPD32\DHCP создать строковый параметр (REG_SZ) со значением ip-адрес и именем, в поле Параметр используется MAC адрес.

Запуск редактора реестра [win]+[r] Regedit Приложение А Установка TFTPD32 Service Edition

Список литературы 1. Системные требования для операционных систем Windows ХР http://support.microsoft.com/kb/314865 2. Руководство FreeBSD / http://www.freebsd.org/doc/ru/books/handbook/network-dhcp.html 3. Олифер В, Г., Олифер Н. А. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов-3-е изд. — СПб.: Питер, 2006. — 958 с: ил, стр. 590 4. Документация приложения TFTPD32 / http://tftpd32.jounin.net 5. Терминология DHCP / http://technet.microsoft.com/ru-ru/library/cc782696(WS.10).aspx

Программное обеспечение Операционная система Windows XP Professional proxy сервер 3proxy версии 0.6 и выше wrspy версии 1.6.6 Теоретическая часть. Лог файл. Определение Файл регистрации, протокол, журнал или лог (англ. log) — файл с записями о событиях в хронологическом порядке. Ведение протокола, или протоколирование, — хронологическая запись c различной (настраиваемой) степенью детализации сведений о происходящих в системе событиях (ошибки, предупреждения, сообщения), обычно в файл. Исследование содержимого файла регистрации ошибок после возникновения неполадок часто позволяет понять их причины. Лог анализатор. Определение Лог-анализатор — это внутренняя локальная программа, устанавливаемая на компьютер пользователя, как правило, сервер. Лог-анализатор с определенной периодичностью собирает накопленные сервером, на котором размещен сайт, лог-файлы (журналы записи событий о работе сервера), обрабатывает данные и хранит их в своём внутреннем архиве, создаёт страницы, показывающие статистику пользователю. Доступ к таковой статистике может осуществляться как при входе по паролю, так и без пароля. Помимо веб-сервера программы анализаторы логов применяются к логам прокси-серверов. Анализатор лог файлов WinRoute Spy[2] WinRoute Spy (WrSpy) – приложение для анализа файлов логов популярного прокси-сервера и Internet-шлюза Winroute (версии 4.Х) и Kerio Winroute Firewall 5.Х. При создании программы была принята концепция накопления лога в базе данных, что позволяет вводить лог любыми порциями и разнести процедуру ввода и анализа по времени. Достоинства WinRoute Spy.[2] 1. Регистрация входящего и исходящего трафика. 2. Работает с почтовым и Internet трафиком. 3. Предоставление результатов анализа по большому количеству параметров. 4. Автоматический выбор информации из непрерывных или нарезанных файлов логов. 5. Возможность организации управления доступом пользователей. 6. Оценка времени, проведенного пользователем/станцией в Интернете. 7. Рассылка отчетов пользователям по почте. 8. Возможность учета реального суммарного трафика для WinRoute Pro 4.X. Обслуживается до 10 интерфейсов одновременно. 9. Работает с почтовыми логами WinRoute, MDaemon, Kerio Mail Server, CommuniGate Pro, Postfix, Weasel, WinProxy CZ, POPCon, Courier Mail Server, hMailServer, Merak (new!). 10. Частичная поддержка BSB, UserGate, Squid NT, WinGate, ISA, ExtraSystems Proxy Server, WinProxy CZ, WinProxy, ISA2004, KWF, Kerio Network Monitor, TMeter, Lan2net, 3proxy, HandyCache. 11. Бесплатен Практическая часть Этап 2. WinRoute Spy Обновление WinRoute Spy осуществляется при помощи мастера, процесс инсталляции проиллюстрирован с рисунка 26 по рисунок 30

Список литературы 1. Системные требования для операционных систем Windows ХР http://support.microsoft.com/kb/314865 2. Документация приложение WrSpy / http://wrspy.ru/

Программное обеспечение Операционная система Windows XP Professional Теоретическая часть. Виртуальные частные сети. Определение[2] Виртуальные частные сети, или защищенные виртуальные сети (Virtual Private Network, VPN), — это подключение, установленное по существующей общедоступной инфраструктуре и использующее шифрование и аутентификацию для обеспечения безопасности содержания передаваемых пакетов. Виртуальная частная сеть создает виртуальный сегмент между любыми двумя точками доступа к сети. Она может проходить через общедоступную инфраструктуру локальной вычислительной сети, подключения к глобальной сети (Wide area Network, WAN) или Интернет. Рассмотрим VPN, организующие безопасные каналы передачи данных, использующие общедоступную инфраструктуру или Интернет. Все VPN по конфигурации можно подразделить на три основных типа: 1) узел-узел (host-to-host); 2) узел-шлюз (host-to-gateway); 3) шлюз-шлюз (gateway-to-gateway). Для организации канала связи, проходящего через Интернет, можно использовать VPN любого типа. Основной концепцией VPN является защита шифрованием канала связи на различных уровнях модели TCP/IP, а именно: • прикладном (5-й уровень); • транспортном (4-й уровень); • сетевом (3-й уровень); • канальном (2-й уровень).

Основные сферы применения VPN в бизнесе[3]: - подключение дочерних предприятий или удаленных офисов к головному предприятию или офису; - обеспечение удаленной работы сотрудников из дома или вне компании; - создание защищенных каналов связи с деловыми партнерами; - уменьшение расходов на телекоммуникации. Туннелирование. Определение.[2] Туннелирование — это процесс инкапсуляции одного типа пакетов внутри другого в целях получения некоторого преимущества при транспортировке Протоколы VPN канального уровня[2] На канальном уровне существуют два протокола для реализации VPN: протокол туннелирования типа «точка-точка» (Point-to-point Tunneling Protocol, РРТР) и протокол туннелирования второго уровня (Layer Two Tunneling Protocol, L2TP). Оба этих протокола включены в состав операционной системы Microsoft Windows. Протокол PPTP. Определение. Протокол PPTP является дальнейшим развитием протокола РРР, который распространился в связи с появлением модемного доступа к сети Интернет. Протокол РРТР был разработан консорциумом таких производителей, как Microsoft, US Robotics, Ascend и 3com. Для шифрования протокола РРР был использован протокол двухточечного шифрования Microsoft (Microsoft Point-to-Point Encryption, MPPE), который использует алгоритм RC4. Однако большинство проблем в области безопасности было связано с ненадежностью используемого метода аутентификации — протокола Microsoft аутентификации с предварительным согласованием вызова (Microsoft Challenge/Reply HandShake Protocol, MSCHAP). Для устранения недостатков был выпущен протокол MSCHAP версии 2. Протокол РРТР использует все связанные протоколы, которые подобны протоколу MSCHAP, протоколу аутентификации пароля (Password Authentication Protocol, PAP), протоколу аутентификации с предварительным согласованием вызова (Challenge Handshake Authentication Protocol, CHAP), расширенному протоколу аутентификации (Extensible Authentication Protocol, EAP). Протокол РРТР использует два канала, работающих совместно. Первый — канал управления (порт 1723/tcp). Этот канал посылает в обе стороны все команды, которые управляют сеансом подключения. Второй — инкапсулированный канал передачи данных, являющийся вариантом протокола общей инкапсуляции для маршрутизации (Generic Routing Encapsulation, GRE). Это протокол 47, который использует UDP в качестве транспортного протокола. Преимуществом туннеля протокола общей инкапсуляции для маршрутизации является то, что он может инкапсулировать и передавать протоколы, отличающиеся от протокола IP. Протокол РРТР работает без помех через устройства NAT. Он интегрируется со многими аппаратными устройствами. Протокол РРТР при инициализации связи использует протокол РРР, по этому может оказаться уязвимым к атакам типа spoofing и «человек посередине». Протокол L2TP. Определение. Протокол L2TP определен в документе RFC 2661 и фактически является гибридом двух предыдущих протоколов туннелирования: протокола пересылки второго уровня (Layer Two Forwarding, L2F) компании Cisco и протокола РРТР. Он заменил протокол РРТР в качестве решения для VPN в операционной системе Windows 2000. Протокол L2TP, подобно протоколу РРТР, использует при аутентификации пользователя возможности протокола РРР (протоколы MSCHAP, CHAP, EAP, PAP и т.д.). Аналогично протоколу РРТР протокол L2TP использует два канала связи: сообщения управления и сообщения туннеля для передачи данных. Первый бит заголовка протокола РРТР служит для опознания этих типов сообщений (1 — для сообщений управления, 0 — для сообщений данных). Сообщениям управления дается более высокий приоритет по отношению к сообщениям данных, чтобы гарантировать, что важная информация администрирования сеанса будет передана настолько быстро, насколько это возможно. Подключение канала управления устанавливается для туннеля, который затем сопровождается инициированием сеанса протокола L2TP. После завершения инициирования обоих подключений информация в виде кадров протокола РРР начинает передаваться по туннелю. Формирование защищенного канала происходит в три этапа: 1) установление соединения клиента с сервером удаленного доступа; 2) аутентификация пользователя; 3) конфигурирование защищенного туннеля. Для установления соединения с сервером удаленного доступа (сетевой сервер L2TP) удаленный пользователь связывается по протоколу РРР с концентратором доступа L2TP, обычно функционирующем на сервере провайдера. Концентратор доступа может выполнить аутентификацию пользователя от имени провайдера. По заданному имени получателя концентратор доступа определяет адрес сетевого сервера L2TP, который защищает сеть с заданным адресом. Между концентратором доступа и сервером L2TP устанавливается соединение. Далее производится аутентификация пользователя сервером L2TP. В случае успешной аутентификации устанавливается защищенный туннель между концентратором доступа и сервером L2TP. С помощью управляющих сообщений производится настройка параметров туннеля, причем в одном туннеле может быть несколько сеансов пользователя. При использовании IPSec пакеты L2TP инкапсулируются в UDP-пaкеты, которые передаются концентратором доступа и сервером L2TP через IPSec-туннель (порт 1701/tcp). Практическая часть Установка pptp соединения Чтобы установить подключение, выполните следующие действия. 1. Используйте один из следующих способов. o Нажмите кнопку Пуск, выберите пункт Подключение и щелкните значок нового подключения. o Если ярлык подключения был добавлен на рабочий стол, дважды щелкните его. 2. Если подключение к Интернету в данный момент не установлено, система Windows предложит подключиться к Интернету. 3. После подключения к Интернету сервер VPN запросит имя и пароль. Введите имя пользователя и пароль, и нажмите кнопку Подключиться. К ресурсам удаленной сети после подключения можно будет обращаться как к ресурсам локальной сети. 4. Для отключения от сервера VPN щелкните значок подключения правой кнопкой мыши и выберите команду Отключить.

Примечание. Если получить доступ к общим ресурсам удаленной сети по имени компьютера не удается, используйте IP-адрес удаленного компьютера, чтобы установить подключение с помощью пути UNC (\\<IP-адрес>\ресурс). Добавьте в файл Windows\System32\Drivers\hosts запись, сопоставляющую имя удаленного сервера с его IP-адресом. После этого имя компьютера можно использовать в соединении UNC (\\имя_сервера\ресурс).

Список литературы 1. Системные требования для операционных систем Windows ХР http://support.microsoft.com/kb/314865 2. Платонов В. В. Программно-аппаратные средства обеспечения информационной безопасности вычислительных сетей: учеб. пособие для студ. высш. учеб. заведений / В. В. Платонов. — М.: Издательский центр «Академия», 2006. — 240 с. 3. Оглтри Т. Firewalls. Практическое применение межсетевых экранов: Пер. с англ. - М.: ДМК Пресс, 2001. - 400 с: ил. (Серия «Защита и администрирование»). 4. Настройка подключения к виртуальной частной сети (VPN) в Windows XP / http://support.microsoft.com/kb/314076/ru

Содержание

Лабораторная работа № 7. Создание цепочки из proxy серверов. 2 Аппаратурное обеспечение [1] 2 Программное обеспечение. 2 Теоретическая часть. 2 Цепочки из proxy серверов. 2 Кэширующий прокси-сервер HandyCache [2] 2 Перенаправление socks соединений в локальный прокси при помощи 3proxy [3] 3 Описание и настройка HandyCache. 4 Настройки доступа. 6 Внешний прокси. 6 Практическая часть. 8 Список литературы.. 9 Лабораторная работа № 8. Настройка Tftpd32 в качестве DHCP сервера. 10 Аппаратурное обеспечение [1] 10 Программное обеспечение. 10 Теоретическая часть. 10 Протокол DHCP. 10 Режимы DHCP. 11 Алгоритм динамического назначения адресов. 11 Упрощенная схема обмена сообщениями между клиентскими и серверными частями DHCP. 12 Опции DHCP. 13 Описание TFTPD32. 13 Практическая часть. 13 Список литературы.. 20 Лабораторная работа № 9. Анализ лог файлов proxy сервера 3proxy при помощи WinRoute Spy. 21 Аппаратурное обеспечение [1] 21 Программное обеспечение. 21 Теоретическая часть. 21 Лог файл. Определение. 21 Лог анализатор. Определение. 21 Анализатор лог файлов WinRoute Spy[2] 22 Достоинства WinRoute Spy.[2] 22 Практическая часть. 22 Этап 1. Установка WinRoute Spy. 22 Этап 2. WinRoute Spy. 26 Этап 3. Настрока WinRoute Spy. 28 Этап 4. Анализ логов при помощи WinRoute Spy. 31 Список литературы.. 32 Лабораторная работа № 10. Виртуальные частные сети (VPN) в ОС Microsoft Windows XP. 33 Аппаратурное обеспечение [1] 33 Программное обеспечение. 33 Теоретическая часть. 33 Виртуальные частные сети. Определение[2] 33 Туннелирование. Определение.[2] 34 Протоколы VPN канального уровня[2] 34 Протокол PPTP. Определение. 34 Протокол L2TP. Определение. 35 Практическая часть. 35 Настройка pptp сервера в ОС Microsoft Windows XP. 35 Настройка pptp клиента в ОС Microsoft Windows XP. 41 Установка pptp соединения. 44 Список литературы.. 44 Содержание. 45

Московский государственный технический университет «МАМИ»

Кафедра «Автоматика и процессы управления»

Кобзев П.А.

Методические указания

по выполнению лабораторных работ по дисциплине «Информационные сети и телекоммуникации» Часть 2

Москва – 2009 Лабораторная работа № 7. Создание цепочки из proxy серверов Цель: Ознакомление с использование цепочки из proxy серверов. Аппаратурное обеспечение [1] Персональный компьютер: Процессор Pentium с частотой 233 МГц или более быстрый (рекомендуется не менее 300 МГц) Не менее 64 МБ оперативной памяти (рекомендуется не менее 128 МБ) Не менее 1,5 ГБ свободного места на жестком диске Дисковод для компакт- или DVD-дисков Клавиатура, мышь Microsoft Mouse или совместимое указывающее устройство Видеокарта и монитор, поддерживающие режим Super VGA с разрешением не менее чем 800x600 точек Программное обеспечение Операционная система Windows XP Professional proxy сервер 3proxy версии 0.6 и выше proxy сервер HandyCache 1.0.0.193 и выше Теоретическая часть. Цепочки из proxy серверов Цель создание цепочки из proxy серверов: цепочка из прокси серверов позволяет использовать несколько (2, 3, 10 и т.д.) разных прокси таким же образом, как будто это один прокси сервер. Типовое использование цепочки из proxy серверов: - повышения анонимности; - обхода корпоративного прокси сервера (для получения доступа к сайтам/серверам, которые запрещены в настройках корпоративного прокси). Используя один proxy сервер, существует возможность подключаться к другому proxy, через него - к следующему и т.д., т.е. выстроить цепочку из proxy серверов. Цепочка может состоять как из proxy одного типа (цепочки из HTTP или из socks proxy, цепочки из анонимайзеров), так и из proxy различных типов, например: socks proxy -> socks proxy -> http proxy -> http proxy -> - cgi proxy -> cgi proxy -> web сервер У каждого типа proxy свой способ построения цепочки. Самый сложный - у HTTP proxy (тем более, что не все HTTP proxy позволяют включать себя в цепочку). А самый простой - у CGI proxy. Кэширующий прокси-сервер HandyCache [2] HandyCache (HC) - это бесплатная программа, которая экономит трафик, ускоряет загрузку страниц, блокирует рекламу и позволяет в автономном режиме (без подключения к Интернет) просмотреть любые посещенные ранее сайты. HandyCache - это кэширующий прокси-сервер. Он сокращает трафик до 3-4 раз за счет кэша: однажды загруженные страницы (файлы) записываются в кэш и при следующем запросе берутся из кэша, а не из Интернет - за счет этого экономятся и трафик и время загрузки. HC может кэшировать любые файлы переданные по HTTP протоколу - даже те, которые браузеры не кэшируют. Любой из установленных на компьютере браузеров (и другие программы) могут использовать кэш HC, а значит, нет необходимости загружать одни и те же страницы несколько раз для просмотра в разных браузерах. Более того, и без подключения к Интернет можно просматривать посещенные ранее страницы и загруженные файлы. HandyCache гибко настраивается и в зависимости от URL (адреса) и типа файла (расширения) может или брать его из кэша, или всегда из Интернет, или руководствоваться наличием на сайте более новой версии файла, а может вообще блокировать его загрузку (рекламу и прочее нежелательное содержимое сайтов) - и это далеко не весь список возможных действий. HC может работать через внешние прокси-серверы, причем для разных условий - через разные.

Перенаправление socks соединений в локальный прокси при помощи 3proxy [3] Q: Для чего это надо? A: Чтобы иметь в логах URL запросов, если пользователь SOCKS пользуется Web, FTP или POP3. Q: Какие недостатки? A: Перенаправление невозможно для web-серверов или FTP, висящих на нестандартных портах, для SOCKSv4 не поддерживается авторизация с паролем (IE поддерживает только SOCKSv4), но при этом IE передает имя пользователя по SOCKSv4 (имя, с которым пользователь вошел в систему). Для SOCKSv5 не поддерживается NTLM авторизация, пароли передаются в открытом тексте. Q: Какие преимущества? A: Достаточно в настройках IE только указать адрес SOCKS прокси. В больших сетях можно для этого использовать WPAD (автоматическое обнаружение прокси). В 3proxy достаточно запускать только одну службу (socks). Если используется только Internet Explorer, то можно автоматически получать имя пользователя в логах, не запрашивая логин/пароль. Q: Как настр

|

|||||||||||||||||||

|

Последнее изменение этой страницы: 2017-02-10; просмотров: 446; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.220.137.93 (0.012 с.) |