Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Этап 1. Установка WinRoute SpyСодержание книги Поиск на нашем сайте

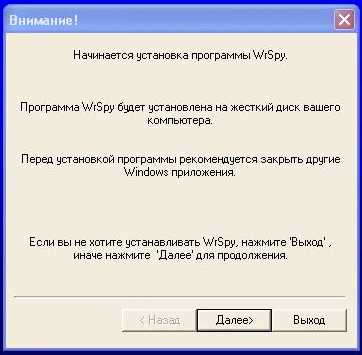

Установка производится при помощи мастера, процесс инсталляции проиллюстрирован с рисунка 19 по рисунок 25.

Выбор каталога для инсталляции

Завершение мастера Этап 2. WinRoute Spy Обновление WinRoute Spy осуществляется при помощи мастера, процесс инсталляции проиллюстрирован с рисунка 26 по рисунок 30

Этап 3. Настрока WinRoute Spy Запустить WinRoute Spy [win]+[r] c:\WrSpy\WrSpy.exe Вызвать Настройка -> Конфигурация

Привести настройки к виду, указанному на рисунке 31 В качестве каталога отчетов используется директория, которая является корнем web-сервера nginx Вызвать Настройки -> Вид отчета

Привести настройки к виду, указанному на рисунке 32 Вызвать Настройки -> Настройка режимов

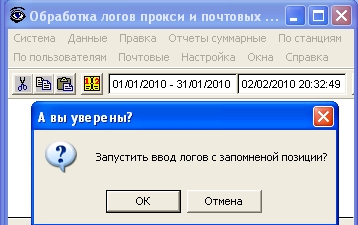

Привести настройки к виду, указанному на рисунке 33 Этап 4. Анализ логов при помощи WinRoute Spy Вызвать Данные -> Выбор диапозона…

Вызвать Данные -> Закачка с нуля…

будет сформирован отчёт в формате HTML в корневой директории web-сервера nginx

Пример отчёта показан на рисунке 36

Список литературы 1. Системные требования для операционных систем Windows ХР http://support.microsoft.com/kb/314865 2. Документация приложение WrSpy / http://wrspy.ru/

Лабораторная работа № 10. Виртуальные частные сети (VPN) в ОС Microsoft Windows XP. Цель: проанализировать лог файлы прокси сервера 3proxy при помощи WinRoute Spy. Аппаратурное обеспечение [1] Персональный компьютер: Процессор Pentium с частотой 233 МГц или более быстрый (рекомендуется не менее 300 МГц) Не менее 64 МБ оперативной памяти (рекомендуется не менее 128 МБ) Не менее 1,5 ГБ свободного места на жестком диске Дисковод для компакт - или DVD-дисков Клавиатура, мышь Microsoft Mouse или совместимое указывающее устройство Видеокарта и монитор, поддерживающие режим Super VGA с разрешением не менее чем 800x600 точек Программное обеспечение Операционная система Windows XP Professional Теоретическая часть. Виртуальные частные сети. Определение[2] Виртуальные частные сети, или защищенные виртуальные сети (Virtual Private Network, VPN), — это подключение, установленное по существующей общедоступной инфраструктуре и использующее шифрование и аутентификацию для обеспечения безопасности содержания передаваемых пакетов. Виртуальная частная сеть создает виртуальный сегмент между любыми двумя точками доступа к сети. Она может проходить через общедоступную инфраструктуру локальной вычислительной сети, подключения к глобальной сети (Wide area Network, WAN) или Интернет. Рассмотрим VPN, организующие безопасные каналы передачи данных, использующие общедоступную инфраструктуру или Интернет. Все VPN по конфигурации можно подразделить на три основных типа: 1) узел-узел (host-to-host); 2) узел-шлюз (host-to-gateway); 3) шлюз-шлюз (gateway-to-gateway). Для организации канала связи, проходящего через Интернет, можно использовать VPN любого типа. Основной концепцией VPN является защита шифрованием канала связи на различных уровнях модели TCP/IP, а именно: • прикладном (5-й уровень); • транспортном (4-й уровень); • сетевом (3-й уровень); • канальном (2-й уровень).

Основные сферы применения VPN в бизнесе[3]: - подключение дочерних предприятий или удаленных офисов к головному предприятию или офису; - обеспечение удаленной работы сотрудников из дома или вне компании; - создание защищенных каналов связи с деловыми партнерами; - уменьшение расходов на телекоммуникации. Туннелирование. Определение.[2] Туннелирование — это процесс инкапсуляции одного типа пакетов внутри другого в целях получения некоторого преимущества при транспортировке Протоколы VPN канального уровня[2] На канальном уровне существуют два протокола для реализации VPN: протокол туннелирования типа «точка-точка» (Point-to-point Tunneling Protocol, РРТР) и протокол туннелирования второго уровня (Layer Two Tunneling Protocol, L2TP). Оба этих протокола включены в состав операционной системы Microsoft Windows. Протокол PPTP. Определение. Протокол PPTP является дальнейшим развитием протокола РРР, который распространился в связи с появлением модемного доступа к сети Интернет. Протокол РРТР был разработан консорциумом таких производителей, как Microsoft, US Robotics, Ascend и 3com. Для шифрования протокола РРР был использован протокол двухточечного шифрования Microsoft (Microsoft Point-to-Point Encryption, MPPE), который использует алгоритм RC4. Однако большинство проблем в области безопасности было связано с ненадежностью используемого метода аутентификации — протокола Microsoft аутентификации с предварительным согласованием вызова (Microsoft Challenge/Reply HandShake Protocol, MSCHAP). Для устранения недостатков был выпущен протокол MSCHAP версии 2. Протокол РРТР использует все связанные протоколы, которые подобны протоколу MSCHAP, протоколу аутентификации пароля (Password Authentication Protocol, PAP), протоколу аутентификации с предварительным согласованием вызова (Challenge Handshake Authentication Protocol, CHAP), расширенному протоколу аутентификации (Extensible Authentication Protocol, EAP). Протокол РРТР использует два канала, работающих совместно. Первый — канал управления (порт 1723/tcp). Этот канал посылает в обе стороны все команды, которые управляют сеансом подключения. Второй — инкапсулированный канал передачи данных, являющийся вариантом протокола общей инкапсуляции для маршрутизации (Generic Routing Encapsulation, GRE). Это протокол 47, который использует UDP в качестве транспортного протокола. Преимуществом туннеля протокола общей инкапсуляции для маршрутизации является то, что он может инкапсулировать и передавать протоколы, отличающиеся от протокола IP. Протокол РРТР работает без помех через устройства NAT. Он интегрируется со многими аппаратными устройствами. Протокол РРТР при инициализации связи использует протокол РРР, по этому может оказаться уязвимым к атакам типа spoofing и «человек посередине». Протокол L2TP. Определение. Протокол L2TP определен в документе RFC 2661 и фактически является гибридом двух предыдущих протоколов туннелирования: протокола пересылки второго уровня (Layer Two Forwarding, L2F) компании Cisco и протокола РРТР. Он заменил протокол РРТР в качестве решения для VPN в операционной системе Windows 2000. Протокол L2TP, подобно протоколу РРТР, использует при аутентификации пользователя возможности протокола РРР (протоколы MSCHAP, CHAP, EAP, PAP и т.д.). Аналогично протоколу РРТР протокол L2TP использует два канала связи: сообщения управления и сообщения туннеля для передачи данных. Первый бит заголовка протокола РРТР служит для опознания этих типов сообщений (1 — для сообщений управления, 0 — для сообщений данных). Сообщениям управления дается более высокий приоритет по отношению к сообщениям данных, чтобы гарантировать, что важная информация администрирования сеанса будет передана настолько быстро, насколько это возможно. Подключение канала управления устанавливается для туннеля, который затем сопровождается инициированием сеанса протокола L2TP. После завершения инициирования обоих подключений информация в виде кадров протокола РРР начинает передаваться по туннелю. Формирование защищенного канала происходит в три этапа: 1) установление соединения клиента с сервером удаленного доступа; 2) аутентификация пользователя; 3) конфигурирование защищенного туннеля. Для установления соединения с сервером удаленного доступа (сетевой сервер L2TP) удаленный пользователь связывается по протоколу РРР с концентратором доступа L2TP, обычно функционирующем на сервере провайдера. Концентратор доступа может выполнить аутентификацию пользователя от имени провайдера. По заданному имени получателя концентратор доступа определяет адрес сетевого сервера L2TP, который защищает сеть с заданным адресом. Между концентратором доступа и сервером L2TP устанавливается соединение. Далее производится аутентификация пользователя сервером L2TP. В случае успешной аутентификации устанавливается защищенный туннель между концентратором доступа и сервером L2TP. С помощью управляющих сообщений производится настройка параметров туннеля, причем в одном туннеле может быть несколько сеансов пользователя. При использовании IPSec пакеты L2TP инкапсулируются в UDP-пaкеты, которые передаются концентратором доступа и сервером L2TP через IPSec-туннель (порт 1701/tcp). Практическая часть

|

|||||||||||||||||||

|

Последнее изменение этой страницы: 2017-02-10; просмотров: 262; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.191.241.222 (0.011 с.) |