Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Определение диапазона анализа безопасности.Содержание книги

Поиск на нашем сайте

Определение целей сканирования. Определение целей сканирования на наличие уязвимостей включает в себя предварительное понимание того, что установлено у Вас в сети.Понимание этого дает типы уязвимостей, которые можно искать и соответствующие им типы сканеров уязвимостей, кторые будут использоваться в проекте.Чтобы было проще определить цели, разделите вашу сеть на компоненты, такие как: сетевые сегменты; сетевые устройства; операционные системы; приложения. Диапазоны целей сканирования. The target area can include the following types of scans including components such as the timeline for the assessment: • Вертикальное сканирование. Проверка одного узла на наличие разнообразных уязвимостей. Например, сканируем узел с Windows XP на установленные обновления безопасности, общеизвестные уязвимости Windows, слабые пароли. • Горизонтальное сканирование. Проверяем все узлы на наличие определенной уязвимости. Например, проверяем все сетевые устройства и компьютеры на уязвимость атаки типа «отказ в обслуживании». • Вертикальное и горизонтальное сканирование. Объединение первых двух типов. Определение временных рамок анализа. Определение типов уязвимостей, на наличие которых будем сканировать. After you determine the target of your project, including which devices, operating systems, and applications will be scanned and the size and shape of the scanning, you should define the types of vulnerabilities for which you will scan. For example, if you decide to scan all servers for Windows 2000 and Windows Server 2003 on three specific subnets, you might decide to search only for susceptibility to exploits of known product vulnerabilities. В конце фазы планирования, Вы получите набор условий, которые определят рамки проекта, обеспечат его цели, и определят набор используемых технологий

98. Типы анализа безопасности Каждый тип анализа безопасности требует определенных знаний от людей, проводящих тестирование. Наиболее популярные типы анализа безопасности: Сканирование уязвимостей. Это базовый уровень анализа безопасности, требующий минимального привлечения экспертов. Этот способ дает возможность определить хорошо известные и понятные уязвимости. Обычно выполняется с помощью специальных программ, однако могут быть автоматизированы и с использованием пользовательских сценариев. Результат сканирования зависит от качества используемых программ. Тестовое проникновение (penetrationtesting=pentesting). Этот способ тестирования наиболее сложен, и требует привлечения высококвалифицированных и заслуживающих доверия экспертов. Здесь акцент делается на поиске известных и неизвестных уязвимостей сети в целом, также включая уязвимости, вносимы сотрудниками и организационными процессами. Тестирование вторжением может сообщить сетевым администраторам, ИТ-менеджерам, и руководству о возможных последствиях взлома сети. Из-за того, что единственное отличие между реальным взломщиком и тестером состоит только в намерениях, к таким тестам нужно относиться с повышенным вниманием. Тестовый взлом, выполненный непрофессионально, может привести к сбоям сетевых сервисов и приостановке нормальной работы предприятия.. Аудит безопасности IT. Здесь фокус находится на сотрудниках и бизнес-процессах. Хорошо выполненный аудит безопасности IT может сообщить, есть ли в организации все компоненты, необходимые для построения безопасной компьютерной среды. Это важный элемент анализа безопасности, позволяющий установить соответствие организации государственным законодательным документам. 99. Использование сканирования уязвимостей для анализа сетевой безопасности

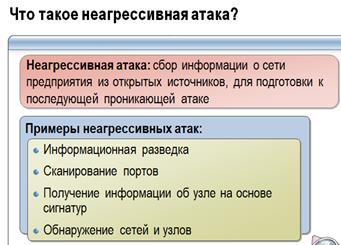

100. Использование тестового проникновения для анализа сетевой защищенности Грамотные взломщики-тестеры редко пытаются провести тестовую атаку в произвольном направлении. Такие действия можно признать неэффективными, пожирающими время, и результаты такого исследования высокой вероятностью могут ввести в заблуждение. Кроме того, непродуманный заранее тестовый взлом может привести к сбоям в работе сети. Следуя следующей методологии Вы повышаете шансы найти максимальное число уязвимостей и уложиться в отведенное для тестирования время. Кроме того, эта методология по сути это является основой для отчета, написание которого становится несравненно проще. 1. Определитенаиболеевероятныедействиявзломщикасетиилиприложения (Determine how the attacker is most likely to go about attacking a network or an application). Этот шаг обычно выполняется на этапе выбора диапазона тестирования и целей исследования. Здесь определяются применяемые методы и утилиты. 2. Найдитенедостаткивзащитесетиилиприложений (Locate areas of weakness in network or application defenses). На этом шаге собирается информация о цели.Например, не помешает ознакомиться со списком обнаруженных уязвимостей на сайте производителя программного продукта. 3. Определите, как атакующий может использовать уязвимость (Determinehowanattackercouldexploitweaknesses). После успешного изучения целевой системы, обобщите собранную информацию и определите, как потенциальный взломщик может использовать ее для проникновения в сеть. Одна из основных целей тестирования- попытаться получить полномочия администратора или системы. Если это удалось Вам- может удастся и другим. Кроме того, Вы можете получить полномочия любой другой учетной записи. 4. Найдите ресурсы, к которым есть доступ на чтение, модификацию или удаление (Locateassetsthatcouldbeaccessed, altered, ordestroyed). После того, как получен доступ к целевой системе, уделите время описанию ресурсов, к которым у Вас есть доступ.Очень важно в отчете уделить внимание описанию доступных после взлома ресурсов и возможным мерам противодействия. 5. Определите, былалиобнаруженаатака (Determine whether the attack was detected). Это отличная идея поинтересоваться, после того, как будет закончена активная фаза тестирования, где и как (и была ли) обнаружена ваша попытка взлома. Это повысит Ваши знания и поможет сетевым администраторам в тонкой настройке IDS. 6. Определитесигнатурыихарактеристикиатаки (Determine what the attack footprint looks like). Во время тестового вторжения, тщательно соберите все ее следы, которые могут пригодиться в реальной ситуации. Вооруженные этой информацией, администраторы будут иметь возможность провести улучшения в процедурах, технологиях и операциях, чтобы предотвращать и определять обнаруженные вами эксплойты. Дайте рекомендации (Makerecommendations). Чем понятнее вы объясните администраторам, как вы смогли скомпрометировать сеть- тем лучше они смогут сделать необходимые улучшения в защите. Подробное документирование методов, использованных в процессе тестирования (вне зависимости от их успешности при взломе сети) может быть использовано для определения областей, в которых Вашей организации стоит повысить уровень безопасности. 101. Что такое неагрессивная атака?

Информационная разведка это процесс сбора информации о целевой системе без фактического взлома. Эта информация полезна взломщику, так как дает ему представление о вашей компании и на что направить его усилия. Основные типы разыскиваемой взломщиком информации: Конфигурация системы. Знание системной конфигурации поможет взломщику спланировать метод атаки, который он будет применять. Действующие учетные записи пользователей. Может пригодится для атак на пароили методом грубой силы (перебора). Контактная информация. Рабочие телефоны и имена сотрудников будут полезны для атак методом социальной инженерии. Ресурсы экстранет и сервера удаленного доступа. Экстранет и сервера удаленного доступа дуют сотрудникам и деловым партнерам доступ к внутренним сетевым ресурсам во время работы вне офиса. Известно о дурной славе слабых паролей учетных записей, принадлежащих деловым партнерам. Взломщики знают об этом и пытаются использовать в своих интересах. Деловые партнеры, слияния и поглощения.Когда объединяется бизнес, компьютерные сети также объединяются. Это сложная задача, и если выполнить ее без должной аккуратности, можно создать уязвимости в итоговой объединенной сети, которые затем станут легкими точками доступа для взломщиков. Информация о Вашей сети может быть получена из: Запросов в каталоги. Хорошим началом для взломщика, желающего узнать основную информацию о Вашей компании: место расположения, контактную информацию- связаться с регистратором домена. www.internic.com/whois.html, www.ripn.ru Выяснения выделенныхIP-адресов. http://www.arin.net. Корпоративного веб-сайта. На Вашем сайте должна быть только та информация, которая без всякого риска может быть предоставлена для открытого просмотра. Поисковых машин. Поисковые машины- отличный инструмент для поиска информации о предмете пристального изучения. Простой поиск по имени Вашей компании даст груду полезной для взломщика информации о деловых партнерах, слияниях, информации о сетевых узлах, списках рассылки. Поисковые машины также могут оповестить об ошибках в настройке веб-сервера. Открытых форумов. Такие форумы, как группы новостей NNTP, Usenet, IRC- отличный способ поделиться информацией. Сотрудники, отсылающие вопросы с просьбой совета в устранении неполадок создают реальный риск для компании, так как могут выдать секретную информацию о применяемых системах и сетевой конфигурации.

104. Защита информации о конфигурации сетевого узла

|

||||

|

Последнее изменение этой страницы: 2017-02-10; просмотров: 269; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 216.73.216.41 (0.008 с.) |