Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Системы обнаружения мошеннического использования сетей связи

Общепринятой платформой для реализации функций выявления краж и мошенничества является гибкая система анализа записей о произведенных вызовах (CDR). Системы обработки записей CDR бывают двух типов: 1. работающие со станционными CDR, полученными традиционным способом, 2. формирующие CDR самостоятельно, производя пассивный мониторинг канала ОКС-7. Формирование CDR на основании информации, полученной декодированием собранных межстанционных сообщений ISUP, является альтернативой традиционному способу, при котором в каждой станции генерируются записи о вызовах CDR, направляемые потом на расчетном центре для дальнейшей обработки. Формирование CDR из межстанционных сообщений может дать намного больше, чем записи CDR, генерируемые в АТС, так как коммутационная система обычно регистрирует только события, которые существенны для начисления платы за вызовы. Это связано с тем, что попытка сконфигурировать АТС таким образом, чтобы сохранять в записи о вызове всю информацию, имеющуюся в сообщениях ISUP, негативно повлияет на ее способность обрабатывать трафик. Пассивный же мониторинг никак не влияет на производительность АТС. Функции анализа CDR средствами станционной статистики достаточны для "чисто" телефонного трафика, для обслуживания которого и были разработаны телефонные станции. Сегодня ситуация изменилась и трафик, обрабатываемый телефонными станциями, кроме традиционного, включает: • трафик данных, в основном интернет-трафик, • трафик к системам компьютерной телефонии, • трафик вызовов по телефонным картам, • трафик массовых вызовов в ответ на рекламные акции. Чтобы эффективно следить за сохранением надежности и безопасности сети связи, необходимо отнести каждый вызов к определенной категории и только после этого анализировать откуда и куда вызов направлен, длительность его обслуживания, маршрут прохождения, число затребованных сетевых ресурсов и другие характеристики. Исследование события непосредственно в момент его возникновения, требует формирования CDR в реальном (или близком к реальному) времени. Большого эффекта не получить от знания того, что ошибка маршрутизации вызова произошла несколько дней назад: система должна генерировать аварийное уведомление о том, что что-то идет не так, немедленно по возникновению события. При наблюдении за несанкционированным использованием сетевых ресурсов может потребоваться формировать и обновлять информацию о вызове непосредственно после его начала (PreCDR) и сохранить окончательный вариант CDR после окончания вызова.

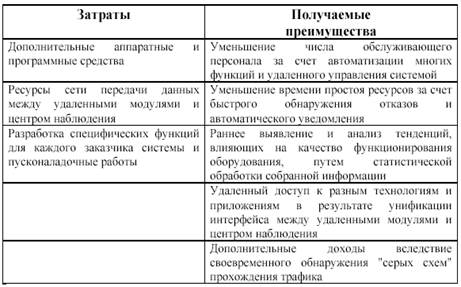

Построенная на перечисленных принципах система SNTfrauddetect позволяет статистически обрабатывать информацию о различных видах трафика (имеющих разные цели) по различным маршрутам в разное время. Так, анализируя CDR и сопоставляя пункты назначения трафика в зависимости от длительности вызова, легко определить местоположение модемных пулов интернет-провайдеров, в то время как обнаружение сигналов DTMF может говорить о фактах использования услуг вида "Call back" или доступа к сетям VolP. Встроенные в систему алгоритмы обработки собранных CDR (нейронные сети, графы решений, индуктивные и регрессионные методы и др.) способны с высокий вероятностью обнаруживать попытки краж и мошенничества, как в реальном времени, так и в режиме постобработки. Система может состоять из нескольких удаленных модулей, каждый из которых передает информацию в центр наблюдения и контроля. С запуском каждой новой услуги мошенники находят новые способы "обмана системы". Поведение разных групп абонентов постоянно анализируется системой на предмет соответствия различных характеристик вызова заданным граничным параметрам. Превышение границы приводит к генерации сообщения, оповещающего о возможных фактах мошенничества. Достоинства и недостатки Не секрет, что хорошая система обеспечения безопасности требует немалых материальных затрат и, на первый взгляд, никаких прямых дополнительных доходов от ее использования не получить. Однако, потребность в мониторинге и контроле взаимодействия элементов различных технологий, используемых в современных телекоммуникационных сетях, и преимущества, предоставляемые распределенными системами, становятся все более очевидными в последнее время. Некоторые из таких преимуществ перечислены в таблице 1. Система наблюдения и контроля снижает общую стоимость эксплуатации оборудования, за счет того, что удаленное наблюдение за разнородным оборудованием ведется постоянно из единого центра.

Система наблюдения и контроля ускоряют обнаружение и корректировку отказов, а также выявление тенденций, способных оказать влияние на качество предоставления услуг. В условиях увеличения стоимости даже кратковременных отказов сети (в терминах негативного воздействия на активность делового сектора), автоматизация функций наблюдения и контроля дает заметную отдачу за счет снижения времени простоя оборудования. Система мониторинга и контроля способна обнаруживать перегрузки и анализировать причины их возникновения в разных точках сети, на разных уровнях протокола и в разных подсистемах. Настраиваемые пользователем граничные условия выдачи оповещений о превышении заданного порога дают возможность заблаговременно предоставить информацию для своевременного перераспределения имеющихся ресурсов, предотвращая тем самым возникновение перегрузок критичного уровня. Таблица 1.

Тема 2. Лекция 4. Системные аспекты мониторинга сигнальной информации в телекоммуникациях

Возможные угрозы Знание возможных угроз, способных привести к необратимым последствиям в функционировании АТС и сети, требуется для определения полного перечня требований к разрабатываемой системе защиты. Перечень угроз и их классификация, в сочетании с оценкой вероятности реализации конкретной угрозы, полученной при использовании детерминированной модели нарушителя, служат основой для анализа риска реализации и формирования требований к системе защиты. Конечной целью классификации угроз является выбор эффективных средств противодействия при издержках на реализацию системы информационной безопасности, по крайней мере, не превосходящих стоимость потерь, ожидаемых от эффективной реализации угрозы. При этом, под издержками на реализацию следует понимать не только затраты на внедрение системы защиты, но и упущенную выгоду.

|

||||||

|

Последнее изменение этой страницы: 2017-02-07; просмотров: 117; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.147.67.166 (0.007 с.) |