Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Уязвимости коммутационных узлов и станций в условиях конвергенцииСтр 1 из 7Следующая ⇒

Уязвимости коммутационных узлов и станций в условиях конвергенции Варианты подхода к процессам реализации защиты информации от несанкционированного доступа

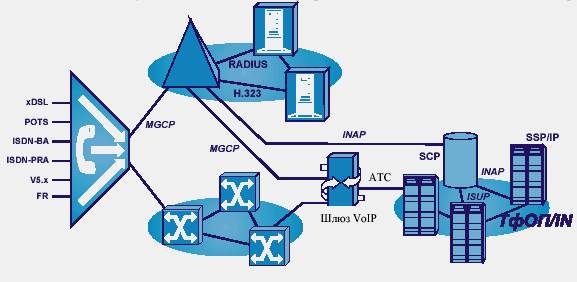

Уязвимости коммутационных узлов и станций в условиях конвергенции В основе взаимоувязанной сети связи (ВСС) лежит принцип автоматизации междугородной телефонной связи – связующего звена между всеми местными телефонными сетями страны. Телефонные сети общего пользования (ТФОП) первоначально разрабатывались для обслуживания речевого трафика с телекоммуникационным оборудованием на основе платформ с коммутацией каналов. В настоящее время появились сети общего пользования нового поколения, которые основаны на принципах коммутации пакетов и протоколах, разработанных для передачи данных. Представленная на рис.1 структура обусловлена тем, что именно IP является движущей силой конвергенции сетей связи, информационных технологий и мультимедийных продуктов. На сетевом уровне IP создает единую, управляемую приложениями интерактивную сеть, способную обеспечить высокоскоростную пакетную связь с любыми беспроводными или проводными абонентскими устройствами проще и дешевле, чем традиционные сети. Операторы IP-телефонии предлагают более низкие цены, а характер IР-биллинга позволяет устанавливать единые тарифы за связь с любой точкой Земного шара.

Рис. 1. Мультисервисная сеть связи.

xDSL POTS – (сокращение от англ. Plain old telephone service, старые обычные телефонные службы) — название телефонной сети (в сравнении с «новыми» технологиями VoIP, ATM, ISDN). POTS предоставляет: 1. полнодуплексную передачу звуковых данных с диапазоном частот от 300 до 3400 Гц 2. возможность принятия сигнала вызова 3. возможность передачи номера абонента для установления связи (набор номера — тоновый или импульсный) 4. (возможно) предоставление дополнительных сервисов с переадресацией

ISDN-BA – первая из технологий DSL. ISDN-BA Эта технология использует 4-уровневый линейный код PAM (амплитудно-импульсная модуляция, прямая, немодулированная передача), известный как 2B1Q. В большинстве своем модемы ISDN-BA используют технологию компенсации эхо-сигналов, которая позволяет организовать полностью дуплексную передачу по одной паре телефонных проводов. Трансиверы ISDN-BA, в которых используется технология эхоподавления, позволяют использовать полосу частот приблизительно от 10 кГц до 100 кГц, а пик спектральной плотности мощности систем DSL, базирующихся на 2B1Q, находится в районе 40 кГц.

Системы ISDN-BA выгодно отличаются тем, что могут использоваться на длинных телефонных линиях, и большая часть абонентских линий допускает использование данных систем. Данная технология уже используется в течение значительного времени, и за последние годы было достигнуто значительное улучшение рабочих характеристик трансиверов.

ISDN-PRA – PRI и BRI В ISDN есть два уровня доступа к сервису: Basic Rate Interface (BRI), направленный на домашнее использование и малый бизнес, и Primary Rate Interface (PRI), для более крупных клиентов. Оба интерфейса включают в себя B-каналы и D-каналы. B-каналы передают звук, данные и пр. В то время D-каналы являются сигнальными. Basic Rate Interface состоит из двух 64 kbit/s B-каналов и одного 16 kbit/s D-канала. PRI состоит из 23 B-каналов и одного 64 kbit/s D-канала на T1 линии (Северная Америка и Япония) или 30 B-каналов и один D-канал на линии E1 (Европа/Остальной мир). Пользователь T1 будет иметь доступ со скоростью 1.472 Mbit/s. Пользователь E1 будет иметь доступ со скоростью 1.920 Mbit/s. Более высоких скоростей можно достигнуть путем объединения пар PRI каналов. Двойной PRI будет иметь 24+23 = 47 B-каналов и 1 D-канал, но обычно оставляют 46 B-каналов и 2 D-канала для предоставления запасного сигнализирующего канала.

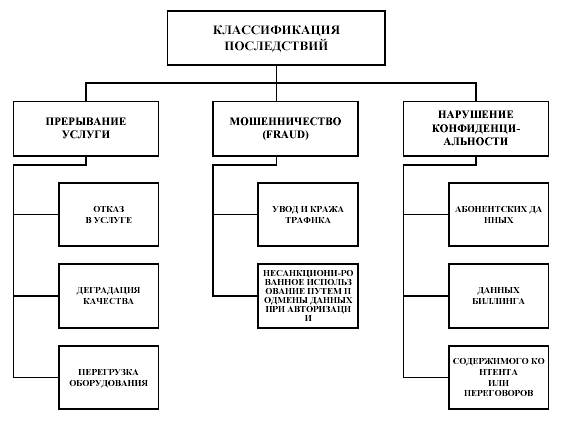

Причины и последствия С точки зрения обеспечения безопасности сетей ОКС-7 угрозы могут быть классифицированы следующим образом (Рис. 1):

Рис. 1 Классификация видов угроз Выделяют три основных вида угроз: • несанкционированный доступ к ресурсам; • перегрузки; • самопроизвольное распространение сбоев по сети. Злоумышленники зачастую комбинируют атаки разного типа с учетом специфики объекта нападения и поставленной цели, что вызывает самые неприятные последствия, такие как: · снижение качества связи, · отказ предоставления услуги, · мошенническое использование ресурсов · увод трафика (Рис. 2).

Рис. 2 Классификация последствий

Оказалось, что, снизив возможности атак в разговорном канале, сети ОКС-7 не избежали других уязвимых точек. Причина: Протокол изначально был спроектирован для использования только в закрытой инфраструктуре телекоммуникационного сообщества, в связи с чем, обладает слабыми возможностями аутентификации. В условиях конвергенции сетей и услуг традиционные операторы и операторы сотовых сетей вынуждены предоставлять доступ к своим сетям интернет-провайдерам, выделенным коммерческим сетям и учрежденческим станциям ISDN. Присоединенные операторы (будь то обычной или IP-телефонии) зачастую не имеют никаких средств контроля доступа к сети со стороны своих абонентов, что создает угрозы возможности проведения атак со стороны пользователей этих сетей. При определенных условиях хакер в такой сети способен сгенерировать сообщение ОКС-7 и послать его со своего компьютера по открытому интерфейсу между УПАТС (PRI/DSS1) или шлюзом доступа в Интернет (TCP/IP) к оконечной АТС и далее в сеть сигнализации, что может нарушить работу телефонной сети общего пользования. Структура протокола ОКС-7 в реальном оборудовании реализована в виде системы очередей, шин, внутренних матриц и процессоров. Любая из подсистем протокола может подвергнуться перегрузке при чрезмерном трафике. Основными причинами перегрузок являются запросы изменения маршрутизации сигнального трафика, когда трафик с отказавшего звена направляется на резервное звено, а также в случае проведения телеголосований и во время социально-значимых событий. Основным источником отказов сети являются ошибки в программном обеспечении реализации ОКС-7. Причина в том, что отсутствие защитных механизмов контроля определенных ошибок в программном обеспечении могут привести к распространению отказов по всей сети. Одинаковые ошибки, существующие во всех пунктах сигнализации одного и того производителя, способны многократно усилить эффект распространения отказов. Присущие узлам сети ОКС-7 недостатки, связанные:

Однако, применение одних лишь административных мер зачастую влечет дорогостоящие процедурные ошибки, с учётом того, что, что каждый человек, привлеченный к разработке таких мер, все время принимает правильные решения. Технические решения Технические подходы, выработанные к настоящему времени для защиты сетей ОКС-7 в новых условиях конвергентных сетей, можно разделить на две группы. Первая группа предполагает особую организацию сетевой архитектуры и включает такие методы как ограничение точек взаимодействия с сетями VoIP за счет централизации звеньев доступа с их стороны, физическое разделение сигнального и голосового трафика на межсетевых интерфейсах, защита доступных через интерфейсы эксплуатационного управления АТС внутристанционных данных посредством многоуровневой системы паролей. Вторая группа подходов предполагает использование дополнительных специализированных программно-аппаратных средств для проверки (просеивания) сигнальных сообщений посредством "сетевых экранов" и/или для пассивного мониторинга посредством систем централизованного анализа и реагирования на атаки.

Использование методов защиты только из одной группы не дает ощутимого результата, в связи с чем в большинстве случаев требуется применение хотя бы одного метода из обеих групп. Рассмотрим вторую группу подходов, с учётом возможности специализированного оборудования применительно к обеспечению информационной безопасности сетей связи общего пользования (ССОП) на примере межсетевого экрана SNTfirewall, системы распределенного мониторинга сетей ОКС-7 Спайдер и системы обнаружения несанкционированного использования услуг связи SNTfrauddetect, являющимися компонентами системы эксплуатационной поддержки SNToss. Архитектура данных систем соответствует принципам, рекомендованным Международным союзом электросвязи (МСЭ) для проведения измерений в целях эксплуатации ОКС-7. Рекомендации МСЭ серии Q.750 детализируют общие объектно-ориентированные принципы наблюдения за открытыми системами применительно к эксплуатационному управлению сетями ОКС-7. Межсетевые экраны Межсетевые экраны для сетей передачи данных получили широкое распространение. Оборудование, выполняющие сходные задачи для сетей связи с коммутацией каналов, стало привлекать внимание специалистов сравнительно недавно. Его применение связано, в основном, с внедрением системы ОКС-7. Межсетевой экран представляет собой специализированное устройство, подключаемое в разрыв первичному тракту ИКМ, в котором организован канал ОКС-7, и обеспечивающее просеивание сигнальных сообщений по заданным критериям с целью предотвращения угроз реализации разрушающего информационного воздействия на оборудование ССОП. Под разрушающим информационным воздействием понимают применение информационных технологий, позволяющих воздействовать на оборудование ССОП путем модификации передаваемой сигнальной информации. В качестве критерия запрета установления соединений формулируют набор требований, нарушение которых приводит к отказу в обслуживании и запрету установки запрашиваемого соединения. Для межсетевых экранов ОКС-7 критерии формулируются в зависимости от уровня протокола, сообщения которого подлежат фильтрации. Межсетевой экран с функциями просеивания сигнальных сообщений на уровне МТР предназначен для запрета прохождения транзитного сигнального трафика от/к присоединенных сетей, используя в качестве критерия списки кодов пунктов сигнализации, на уровне SCCP - номера подсистем и глобальные заголовки.

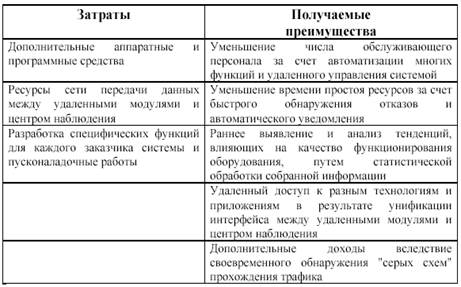

Особую роль выполняют межсетевые экраны с функциями просеивания и блокировки сигнальных сообщений на уровне ISUP, которые обеспечивают обработку входящих и исходящих вызовов и предназначены для контроля сигналов управления процессами установления соединений (в т.ч. во время соединения) с возможностью запрета установления соединений в случае нарушения заданных критериев. Сетевой экран SNTFirewall способен выполнять следующие функции: • проверку соответствия передаваемых сигнальных сообщений заданному протоколу, пропуская только информационные элементы, обязательные для данного типа сообщения; • обнаружение подмены цифр номера вызываемого и/или вызывающего абонентов; • изменение цифр номера вызываемого и/или вызывающего абонентов; • разрешение или запрещение обслуживания вызовов с отсутствующей информацией о номере вызывающего абонента; • поддержка "черного" и "белого" списков номеров; • фиксацию последовательностей DTMF, передаваемых в разговорном тракте; • внесение искажений в передаваемую информацию разговорного спектра с целью исключения возможности передачи команд управления кодом DTMF или организации обмена цифровой информацией с помощью модемов; • запрет дополнительных услуг по передаче пользовательских данных по каналу сигнализации; • отказ в обслуживании с фиксацией соответствующей учетной информации в регистрационном журнале удаленного центра управления. Достоинства и недостатки Не секрет, что хорошая система обеспечения безопасности требует немалых материальных затрат и, на первый взгляд, никаких прямых дополнительных доходов от ее использования не получить. Однако, потребность в мониторинге и контроле взаимодействия элементов различных технологий, используемых в современных телекоммуникационных сетях, и преимущества, предоставляемые распределенными системами, становятся все более очевидными в последнее время. Некоторые из таких преимуществ перечислены в таблице 1. Система наблюдения и контроля снижает общую стоимость эксплуатации оборудования, за счет того, что удаленное наблюдение за разнородным оборудованием ведется постоянно из единого центра. Система наблюдения и контроля ускоряют обнаружение и корректировку отказов, а также выявление тенденций, способных оказать влияние на качество предоставления услуг. В условиях увеличения стоимости даже кратковременных отказов сети (в терминах негативного воздействия на активность делового сектора), автоматизация функций наблюдения и контроля дает заметную отдачу за счет снижения времени простоя оборудования. Система мониторинга и контроля способна обнаруживать перегрузки и анализировать причины их возникновения в разных точках сети, на разных уровнях протокола и в разных подсистемах. Настраиваемые пользователем граничные условия выдачи оповещений о превышении заданного порога дают возможность заблаговременно предоставить информацию для своевременного перераспределения имеющихся ресурсов, предотвращая тем самым возникновение перегрузок критичного уровня.

Таблица 1.

Тема 2. Лекция 4. Системные аспекты мониторинга сигнальной информации в телекоммуникациях

Возможные угрозы Знание возможных угроз, способных привести к необратимым последствиям в функционировании АТС и сети, требуется для определения полного перечня требований к разрабатываемой системе защиты. Перечень угроз и их классификация, в сочетании с оценкой вероятности реализации конкретной угрозы, полученной при использовании детерминированной модели нарушителя, служат основой для анализа риска реализации и формирования требований к системе защиты. Конечной целью классификации угроз является выбор эффективных средств противодействия при издержках на реализацию системы информационной безопасности, по крайней мере, не превосходящих стоимость потерь, ожидаемых от эффективной реализации угрозы. При этом, под издержками на реализацию следует понимать не только затраты на внедрение системы защиты, но и упущенную выгоду. Уязвимости коммутационных узлов и станций в условиях конвергенции Варианты подхода к процессам реализации защиты информации от несанкционированного доступа

|

|||||||||

|

Последнее изменение этой страницы: 2017-02-07; просмотров: 228; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.145.8.42 (0.032 с.) |