Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Протокол прикладного уровня PGP

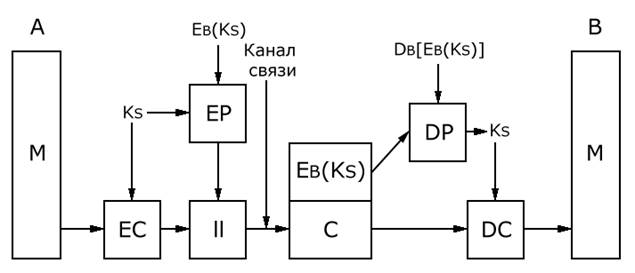

Настоящий раздел посвящен описанию принципов работы протокола информационной безопасности электронной почты PGP (Pretty Good Privacy). Краткое изложение PGP в настоящем разделе преследует цель упрощения описания других протоколов ИБ, относящихся к сетям связи. Прежде, чем перейти к PGP следует ознакомиться с приложением В (Шифрование с открытым ключом). Более детальное описание этих алгоритмов, учитывающее требования к ключам шифрования, приводится в приложении Е. Протокол PGP представляет собой полный пакет для электронной почты, обеспечивающий конфиденциальность сообщений, аутентификацию (подлинность источника сообщения и целостность сообщения с помощью цифровой подписи). В настоящем разделе приводится краткое описание этих алгоритмов. Хотя протокол PGP относится к прикладному уровню (который не выполняет функции сетей связи) анализ в настоящем разделе этих алгоритмов безопасности служит только для понимания алгоритмов безопасности, используемых в сетях связи. На примере использования одного из наиболее распространенных алгоритмов асимметричной криптографии, называемого RSA, покажем шифрование/дешифрование сообщений и аутентификацию сообщений. Шифрование/дешифрование сообщений по протоколу PGP приведено на рис. 13.3. Сообщение М шифруется общим (сеансовым) ключом Кs с помощью традиционной симметричной криптографии. Этот ключ генерируется на стороне абонента А и шифруется открытым ключом абонента В. Шифрование производится асимметричной криптографией ЕР с помощью открытого ключа Ев получателя сообщения. Зашифрованный общий ключ EB(Кs) (который иногда называют цифровым конвертом) и зашифрованное этим ключом сообщение С=Кs(М) передается по каналам связи сети абоненту В.

Рис. 13.3 Шифрование/дешифрование сообщений На стороне абонента В с помощью его закрытого ключа Dв производится дешифрование DР. В результате получаем ключ симметричного шифрования Кs=Dв[EB(Кs)], отправленный зашифрованным на стороне абонента А. Этим ключом производится дешифрование DС зашифрованного сообщения М (т.е. С=Кs(М)) с помощью симметричной криптографии с общим ключом. Аутентификация сообщения протоколом PGP выполняется с помощью цифровой подписи с использованием криптографии с открытым ключом и профиля сообщения. Для создания цифровой подписи выполняется следующая последовательность действий (рис. 13.4):

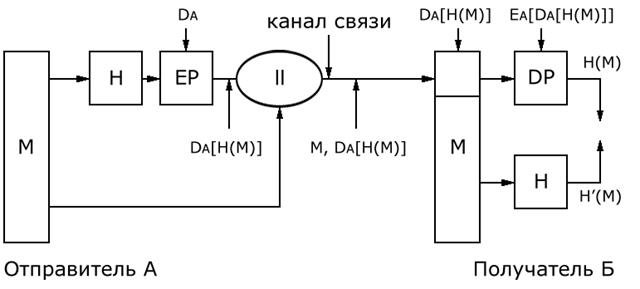

– отправитель создает сообщение М; – с помощью алгоритма хеширования SHA-1 создается 160-битовй хеш-код этого сообщения Н(М); – полученный хеш-код шифруется закрытым ключом отправителя DA, в результате чего создается электронно-цифровая подпись (ЭЦП) отправителя - – получатель использует открытый ключ отправителя EA, чтобы дешифровать хеш-код: – получатель генерирует новый хеш-код полученного сообщения М (т.е. H'(М)) и сравнивает его с дешифрованным хеш-кодом. Если хеш-коды H и H' совпадают, сообщение считается подлинным.

Рис. 13.4. Схема аутентификации сообщения

Ввиду того, что закрытый ключ отправителя имеется только у него, пользователь уверен в том, что данную подпись мог создать только владелец соответствующего секретного ключа. Надежность алгоритма хеширования SHA-1 дает получателю уверенность также в целостности данных, т.е. в том, что никто другой не мог создать другое сообщение с тем же хеш-кодом и, следовательно, с подписью их оригинального сообщения. Таким образом, схема рис. 13.4 обеспечивает уверенность в подлинности источника сообщений и целостность данных сообщений (т.е. аутентификацию сообщения). Примечание. Как отмечено в приложении В, криптография с открытым ключом имеет недостаток в низкой скорости, а поэтому применяется при шифровании/дешифровании коротких сообщений (ключа симметричного шифрования, хеш-кода). В приведенном примере (глава 2, раздел 2.5) канальное шифрование всего пакета сетевого уровня сети Х.25 симметричной криптографией может быть заменено шифрованием короткого заголовка этого пакета с помощью асимметричной криптографии.

|

|||||

|

Последнее изменение этой страницы: 2017-01-19; просмотров: 338; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.134.102.182 (0.004 с.) |

. ЭЦП добавляется в начало сообщения (М);

. ЭЦП добавляется в начало сообщения (М); ;

;