Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Транспортный и туннельный режимы ⇐ ПредыдущаяСтр 4 из 4

Заголовки AH и ESP поддерживают два режима использования: транспортный и туннельный. Суть этих двух режимов лучше всего понять в контексте описаний заголовков AH и ESP, о которых пойдет речь позже. Здесь же ограничимся кратким определением этих режимов.

Транспортный режим Транспортный режим обеспечивает защиту для протоколов верхних уровней. Это значит, что защита транспортного режима распространяется на полезный груз пакета IP. Примерами могут быть сегменты TCP или UDP, размещающиеся в стеке протоколов хоста непосредственно над IP. Транспортный режим обеспечивает сквозную связь двух узлов (например, клиента и сервера). ESP в транспортном режиме шифрует и, если нужно, аутентифицирует полезный груз IP, но не заголовок IP. AH в транспортном режиме предполагает аутентификацию полезного груза IP и некоторых частей заголовка IP.

Туннельный режим Туннельный режим обеспечивает защиту всего пакета IP. Чтобы выполнить эту задачу, после добавления к пакету IP полей AH или ESP весь пакет вместе с полями защиты рассматривается как полезный груз некоторого нового «внешнего» пакета IP с новым внешним заголовком IP. Весь исходный (внутренний) пакет при этом пересылается через «туннель» от одной точки сети IP к другой, и ни один из маршрутизаторов на пути не может проверить внутренний заголовок IP. Поскольку пакет инкапсулирован в новый, больший пакет, этот новый пакет может иметь совершенно другие параметры источника и адресата, что, очевидно, усиливает защиту. Туннельный режим используется тогда, когда один или оба конца защищенной связи являются шлюзами защиты, например граничными маршрутизаторами, использующими IPSec. При использовании туннельного режима системы, размещенные за пределами транспортной IP-сети, могут осуществлять защищенный обмен данными без применения IPSec. Незащищенные пакеты, генерируемые такими системами, передаются по туннелям, проложенным через внешние сети с помощью защищенных связей в туннельном режиме, устанавливаемых программным обеспечением IPSec маршрутизатора на границе локальной сети. Рассмотрим пример использования туннельного режима IPSec. Узел А сети генерирует пакет IP с адресом узла назначения В другой сети. Этот пакет направляется от создавшего пакет узла к маршрутизатору на границе сети А. Этот маршрутизатор выясняет, нужно ли пакет защищать с помощью IPSec. Если направляющийся от А в B через IP-сеть пакет требует применения IPSec, маршрутизатор на границе с сетью А выполняет функции IPSec и инкапсулирует этот IP-пакет во внешний пакет IP. Адресом отправителя этого внешнего пакета будет данный граничный маршрутизатор, а адресом получателя – граничный маршрутизатор IP-сети и сети получателя В. Теперь пакет направляется этому граничному маршрутизатору, а промежуточные маршрутизаторы будут иметь дело только с внешним заголовком IP. В граничном маршрутизаторе сети узла B и IP-сети внешний заголовок IP удаляется, а внутренний пакет доставляется узлу B. ESP в туннельном режиме шифрует и, если нужно, аутентифицирует весь внутренний пакет IP, включая внутренний заголовок IP. АН в туннельном режиме аутентифицирует весь внутренний пакет IP и некоторые части внешнего заголовка IP. Таким образом, при туннельном режиме все задачи по обеспечению информационной безопасности ложатся на IP-сеть общего пользования.

Заголовки IPSec В настоящем разделе приводится описание процедуры IPSec по аутентификации и конфиденциальности передаваемых сообщений. На рис. 13.5 показано расширение заголовка IP – поле заголовка IPSec, которое позволяет реализовать протоколы AH и ESP. Протокол AH обеспечивает только аутентификацию. Естественно, подобная защита данных во многих случаях оказывается недостаточной. Принимающая сторона в этом случае получает лишь возможность проверить, что данные были отправлены именно тем узлом, от которого они ожидаются и дошли в том виде, в котором были отправлены. Однако от несанкционированного просмотра данных на пути их следования по сети протокол AH защитить не может, так как не шифрует их. Для шифрования данных необходим протокол ESP. Протокол AH Протокол «Заголовок аутентификации» AH, как было отмечено выше, обеспечивает аутентификацию сообщений. Формат заголовка AH в транспортном режиме показан на рис. 13.6. Под полезной нагрузкой здесь показано поле данных прикладного уровня.

Рис. 13.6. Заголовок аутентификации АН в транспортном режиме

Заголовок АН расположен между заголовком IP и заголовком TCP. Рассмотрим заголовок АН. Поле «Следующий заголовок» указывает код протокола, которым может быть протокол транспортного уровня (TCP или UDP) или протокол ESP, если он используется в комбинации с AH. Поле «Длина полезной нагрузки» указывает на длину заголовка АН. Поле «Индекс параметров защиты SPI» – это идентификатор соединения. Он вставляется отправителем и ссылается на конкретную запись в базе данных получателя. В этой записи содержится общий ключ и другая информация данного соединения. Поле «Порядковый номер» используется механизмом окна защиты от угрозы «повтор». В этом поле размещаются номера всех текстов, посылаемых по защищенной связи. Все пакеты получают универсальные номера, даже если они посылаются повторно. Имеется в виду, что повторно передаваемый пакет имеет номер, отличный от номера оригинального пакета (даже если порядковый номер TCP тот же самый). Это поле служит для предотвращения взлома путем повторной передачи. Порядковые номера никогда не повторяются. Если же окажутся использованными все 232 номера, для продолжения общения устанавливается новая защищённая связь. Поле «Данные аутентификации» содержит код аутентификации сообщения по алгоритму HMAC (см. приложение Г, раздел Г.3). Спецификация протокола IPSec требует, чтобы любая реализация поддерживала две схемы алгоритма HMAC – с использованием хеш-кода MD5 и хеш-кода SHA-1. В обоих случаях вычисляется полное значение HMAC, равное длине хеш-кода (для MD5 128 бит и для SHA-1 160 бит), но затем оно усекается до 96 бит, что соответствует длине поля данных аутентификации, установленной по умолчанию. Для вычисления HMAC берется информация заголовка IP-пакета, а также данные протокола следующего выше уровня (например, сегмент TCP или внутренний IP-пакет в туннельном режиме), которые не изменяются в пути следования. Примерами неизменяемых полей являются адреса отправителя и получателя IP-пакета, что защищает их от подмены злоумышленником. Поле «Время жизни» заголовка IP-пакета меняется при каждой пересылке через маршрутизатор.

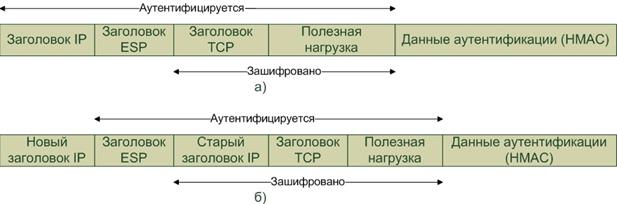

Протокол ESP Протокол «Защищенный полезный груз» ESP обеспечивает конфиденциальность. В качестве дополнительной возможности ESP может обеспечивать также аутентификацию. На рис. 13.7, а) показана область действия шифрования и аутентификации ESP в транспортном режиме, а на рис. 13.7, б) - в режиме туннелирования. Спецификации на IPSec требуют, чтобы протокол ESP поддерживал использование алгоритмов шифрования: DES, тройной DEA, IDEA и другие.

Рис. 13.7. Область действия шифрования и аутентификации ESP: а) в транспортном режиме, б) в режиме туннелирования

Заголовок ESP состоит из двух 32-разрядных полей «Индекс параметров защиты» SPI и «Порядкового номера», как и в заголовке АН. ESP в транспортном режиме шифрование (и, как опция, аутентификация) осуществляет непосредственно между двумя оконечными компьютерами пользователей (рис.13.7, а). ESP, как и АН, обеспечивает проверку целостности при помощи НМАС, однако вместо того, чтобы включать хеш в заголовок, его вставляют после поля полезной нагрузки. Это видно на рис. 13.7, а). Такое расположение полей дает преимущество при аппаратной реализации метода. Оно заключается в том, что НМАС может подсчитываться во время передачи битов полезной нагрузки по сети и добавляться к ним в конец. Именно поэтому в Ethernet и других стандартах локальных сетей циклический код вставляется в концевик, а не в заголовок. При применении заголовка АН пакет приходится буферизовать и вычислять подпись, только после этого его можно отправлять. Это потенциально приводит к уменьшению числа пакетов, которые можно передать за единицу времени.

В транспортном режиме выполняются следующие операции. - В узле источника блок данных, состоящий из концевика ESP и всего сегмента транспортного уровня, шифруется, и открытый текст этого блока заменяется шифрованным текстом, в результате чего формируется пакет IP для пересылки. Если выбрана опция аутентификации, то добавляется поле аутентификации. - Пакет направляется адресату. Каждый промежуточный маршрутизатор должен проверить и обработать заголовок IP. Шифрованный текст при этом остается неизменным. - Узел адресата проверяет и обрабатывает незашифрованный заголовок IP-пакета. Затем на основе информации индекса параметров защиты в заголовке ESP дешифруются остальные части пакета, в результате чего становится доступным сегмент транспортного уровня в виде открытого текста. Транспортный режим обеспечивает конфиденциальность для любого использующего этот режим приложения, что позволяет избежать необходимости реализации функций защиты в каждом отдельном приложении. Этот режим достаточно эффективен, а объем добавляемых к пакету IP данных при этом невелик. Недостатком этого режима является то, что IP-адреса пользователей являются открытыми и поэтому не исключается возможность анализа трафика пересылаемых пакетов. Например, если во время военного кризиса трафик между Пентагоном и Белым домом резко снижается и при этом так же резко растет трафик между Пентагоном и какой-нибудь военной базой в Колорадо, перехватчик может сделать из этого далеко идущие выводы [Таненб]. Туннельный режим ESP в отношении возможности анализа трафика имеет преимущество перед транспортным режимом. Туннельный режим ESP предлагает шифрование всего пакета IP (рис. 13.7, б). В этом режиме заголовок ESP добавляется к пакету как префикс, а затем пакет вместе с концевиком ESP шифруются. Данный метод можно использовать, когда требуется исключить возможность проведения атак, построенных на анализе трафика.

Поскольку заголовок IP содержит адрес пункта назначения, нельзя просто передать шифрованный пакет IP с добавленным к нему в виде префикса заголовком ESP. Промежуточные маршрутизаторы не смогут обработать такой пакет. Таким образом, необходимо включить весь блок (заголовок ESP, шифрованный текст и данные аутентификации, если они есть) во внешний пакет IP с новым заголовком, который будет содержать достаточно информации для маршрутизации, но не для анализа трафика. В то время как транспортный режим подходит для защиты соединений между узлами, поддерживающими ESP, туннельный режим оказывается полезным в конфигурации, предполагающей наличие шлюза защиты внутренней сети от внешних сетей. В туннельном режиме шифрование используют для обмена только между внешним узлом и шлюзом защиты или между двумя шлюзами защиты. Это разгружает узлы внутренней сети, избавляя их от необходимости шифрования данных, и упрощает процедуру распределения ключей, уменьшая число требуемых ключей. Кроме того, такой подход усложняет задачу анализа потока сообщений, направляемых конкретному адресату. Режим туннелирования еще более усложняет анализ трафика, когда несколько TCP-соединений объединяются и обрабатываются в виде единого шифрованного потока. В этом случае злоумышленник не может проанализировать трафик, так как не знает, кто кому передает тексты и в каком количестве. Рассмотрим случай, когда внешний узел (граничный маршрутизатор) соединяется с узлом внутренней сети, защищенной шлюзом и ESP, используется внешним узлом и шлюзом защиты. Тогда при пересылке сегмента транспортного уровня от внешнего узла к узлу внутренней сети выполняются следующие действия. · Источник готовит внутренний пакет IP с указанием адреса пункта назначения, являющегося узлом внутренней сети. К этому пакету в виде префикса добавляется заголовок ESP. Затем пакет шифруется и к нему могут быть добавлены данные аутентификации. Полученный блок заключается во внешний пакет IP с новым заголовком IP, в котором адресом пункта назначения является адрес шлюза защиты. · Внешний пакет отправляется шлюзу защиты сети пункта назначения. Каждый промежуточный маршрутизатор должен проверить и обработать внешний заголовок IP и все внешние заголовки расширений IP, оставляя при этом шифрованный текст неизменным. · Шлюз защиты, получив пакет, проверяет и обрабатывает внешний заголовок IP. Затем на основе информации, предоставляемой индексом параметров защиты в заголовке ESP, шлюз защиты расшифровывает остальные части пакета, в результате чего становится доступным внутренний пакет IP в виде открытого текста. Этот пакет потом передается по внутренней сети. · Внутренний пакет передается маршрутизатору внутренней сети или непосредственно узлу-адресату.

Защищенные связи

Для передачи данных между двумя компьютерами в конечных точках протокол IPSec предусматривает предварительное выполнение следующих шагов (фаз) [28].

Соединение в контексте IPSec называется защищенной связью SA (Security Association). Защищённая связь однозначно определяется следующими тремя характеристиками, которые передаются по защищенному каналу. 1. Индекс параметров защиты, SPI (Security Parameters Index). Строка битов, присваиваемая данной защищенной связи и имеющая только локальное значение для соединения. Индекс параметров защиты передается в заголовках AH и ESP, чтобы принимающая система имела возможность выбрать защищенную связь, в рамках которой должен обрабатываться принимаемый пакет. 2. Адрес IP пункта назначения. В настоящее время допускаются только однонаправленные адреса – это адрес пункта назначения защищенной связи, который может представлять систему конечного пользователя или сетевой объект типа брандмауэра или маршрутизатора. 3. Идентификатор протокола защиты.Этот идентификатор указывает, является ли данная связь защищенной связью AH или это защищенная связь ESP. Ядро IPSec по передаче данных составляют протоколы AH и ESP. Параметры защищенной связи Защищенная связь характеризуется следующими основными параметрами. · Счетчик порядкового номера, 32-битовое значение, используемое при генерировании значений поля порядкового номера в заголовках AH или ESP. · Окно защиты от угрозы повтора. Используется для выявления воспроизведенных пакетов среди прибывающих пакетов AH или ESP. · Информация AH. Алгоритм аутентификации, ключи, параметры продолжительности жизни ключей и другие необходимые параметры, используемые в рамках AH. · Продолжительность жизни данной защищенной связи. · Информация ESP. Алгоритм шифрования и аутентификации, ключи, значения инициализации, параметры продолжительности жизни ключей и другие необходимые параметры, используемые в рамках ESP. · Режим протокола IPSec. Туннельный или транспортный. · Максимальная единица передачи (Maximum Transmission Unit – MTU). Максимальная единица передачи (максимальный размер пакета, который может быть передан без фрагментации) для всех участков маршрута и переменные времени существования После успешного обмена параметрами защищенной связи выполняются функции управления ключами по созданию общего главного ключа (мастер-ключа) с помощью алгоритма Диффи-Хеллмана (см. Приложение Д). С помощью этого секретного ключа выполняется функция управления ключами по созданию нескольких общих секретных ключей. Для защищенной связи протоколу IPSec требуется четыре общих секретных ключа: пара ключей для протокола аутентификации НМАС (см. Приложение Г) и пара ключей для симметричного шифрования в заголовке ESP (см. Приложение Б). В следующем разделе, посвященном другому протоколу (TLS) обеспечения ИБ (на транспортном уровне TCP/IP), приводится описание алгоритма управления ключами по определению главного клюа и распределению ключей. .

|

|||||||||

|

Последнее изменение этой страницы: 2017-01-19; просмотров: 337; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.17.28.48 (0.022 с.) |