Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Загрози в архітектурі відкритих мережСодержание книги

Поиск на нашем сайте

В архітектурі відкритих мереж використовується поняття "категорія загрози". Категорія загрози пов'язана із загрозою безпеці інформації (даних) в телекомунікаційних мережах. Для МВВС виділяють п'ять категорій загроз: ■ розкриття змісту повідомлень, що передаються; ■ аналіз трафіка, що дозволяє визначити належність відправника і одержувача даних до однієї з груп користувачів мережі; ■ зміна потоку повідомлень, що може привести до порушення режиму роботи будь-якого об'єкта, що керується з віддаленої ЕОМ; ■ неправомірна відмова в наданні послуг; ■ несанкціоноване встановлення з'єднання. Згідно до визначення терміну "безпека інформації"", першу і другу загрозу можна віднести до витоку інформації, третю і п'яту — до її модифікації, а четверту загрозу — до порушення процесу обміну інформацією, тобто до її втрати. На фізичному та канальному рівнях імовірні наступні загрози: ■ несанкціоноване підключення; ■ помилкова комутація; прослуховування; ■ перехоплення; ■ фальсифікація інформації; ■ імітоатаки; ■ фізичне знищення каналу зв'язку. Для мережного рівня характерні наступні загрози: ■ аналіз службової інформації, тобто адресної інформації та топології мережі; ■ атаки на систему маршрутизації — можлива модифікація маршрутизаційних таблиць через протоколи динамічної маршрутизації та міжмережний протокол керуючих повідомлень (ІСМР); ■ фальсифікація ІР-адрес; ■ атаки на систему керування; ■ прослуховування; ■ перехоплення та фальсифікація інформації; ■ імітоатаки. На транспортному рівні ймовірні загрози: ■ несанкціоновані з'єднання; ■ розвідка прикладних програм; ■ атаки на систему керування; ■ прослуховування; ■ перехоплення та фальсифікації інформації; ■ імітоатаки. На прикладному рівні ймовірні загрози: ■ несанкціонований доступ до даних; ■ розвідка імен і паролів користувачів; ■ маскування під санкціонованого користувача; ■ атаки на систему керування; ■ атаки через стандартні прикладні протоколи; ■ фальсифікація інформації; ■ імітоатаки.

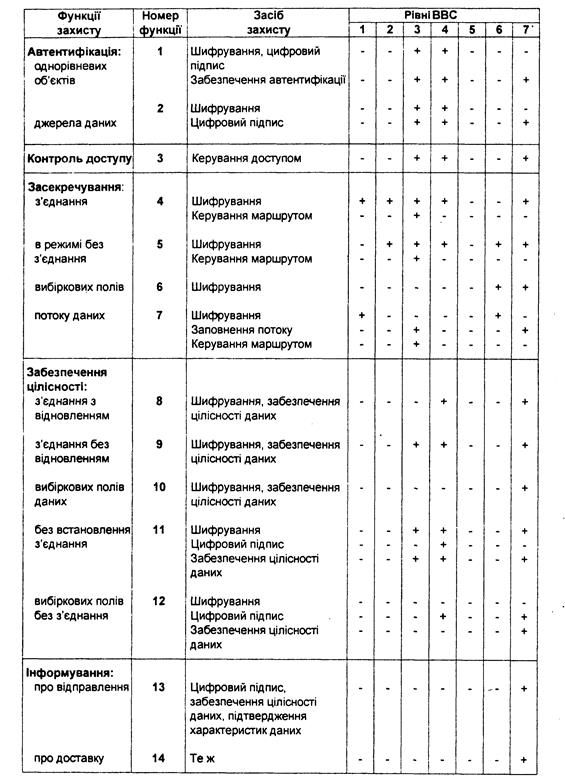

Процедури захисту Архітектура захисту інформації в мережах телекомунікації — концепція захисту інформації в мережах телекомунікації, що використовують міжнародні стандарти, яка розроблена і розвивається Міжнародною організацією зі стандартизації (ISO) (див. рекомендації МСЕ) у відповідності до ідеології моделі взаємодії відкритих систем. Рекомендації МСЕ для захисту інформації у телекомунікаціях [ITU-T Recommendations] — це процедури, рекомендовані Міжнародною організацією зі стандартизації (ISO) для створення сервісних служб захисту інформації у мережах телекомунікації. Процедура шифрування даних у телекомунікаційних системах призначена для "закриття" всіх даних абонента або декількох полів повідомлення. Може мати два рівні: шифрування в каналі зв'язку (лінійне) і міжкін-цеве (абонентське) шифрування. Процедура цифрового підпису в телекомунікаційних системах служить для підтвердження правильності змісту повідомлення. Вона засвідчує факт його відправлення власне тим абонентом, який вказаний у заголовку як джерело даних. Цифровий підпис є функцією від змісту таємної інформації, відомої тільки абоненту-джерелу, і загальної інформації, відомої всім абонентам системи. Процедура керування доступом до ресурсів телекомунікаційної системи виконується на основі множини правил і формальних моделей, що використовують як аргумент доступу до інформації інформацію про ресурси (класифікацію) та ідентифікатори абонентів. Службова інформація для керування доступом (паролі абонентів, списки дозволених операцій, персональні ідентифікатори, часові обмежувачі і т. ін.) містяться в локальних базах даних забезпечення безпеки мережі. Процедура забезпечення цілісності даних у телекомунікаційних системах передбачає введення в кожне повідомлення деякої додаткової інформації, яка є функцією від змісту повідомлення. В рекомендаціях МОС розглядаються методи забезпечення цілісності двох типів: перші забезпечують цілісність поодинокого блоку даних, інші — цілісність потоку блоків даних або окремих полів цих блоків. При цьому забезпечення цілісності потоку блоків даних не має сенсу без забезпечення цілісності окремих блоків. Ці методи застосовуються у двох режимах: при передаванні даних по віртуальному з'єднанню і при використанні дейтаграмного передавання. В першому випадку виявляються невпорядкованість, утрати, повтори, вставки даних за допомогою спеціальної нумерації блоків або введенням міток часу. У дейтаграмному режимі мітки часу можуть забезпечити тільки обмежений захист цілісності послідовності блоків даних і запобігти переадресації окремих блоків. Процедура автентифікації у телекомунікаційних системах призначена для захисту при передаванні в мережі паролів, автентифікаторів логічних об'єктів і т. ін. Для цього використовуються криптографічні методи і протоколи, засновані, наприклад, на процедурі "трикратного рукостискання". Метою таких протоколів є захист від установлення з'єднання з логічним об'єктом, утвореним порушником або діючим під його керуванням із метою імітації роботи справжнього об'єкта. Процедура заповнення потоку в телекомунікаційних системах призначена для запобігання аналізу трафіка. Ефективність застосування цієї процедури підвищується, якщо одночасно з нею передбачене лінійне шифрування всього потоку даних, тобто потоки інформації й заповнення стають нерозбірливими. Процедура керування маршрутом у телекомунікаційній системі призначена для організації передавання тільки маршрутами, утвореними за допомогою надійних і безпечних технічних засобів і систем. При цьому може бути організований контроль з боку одержувача, який у випадку виникнення підозри про компрометацію використовуваної системи захисту може вимагати зміни маршруту. Процедура підтвердження характеристик даних у телекомунікаційних системах передбачає наявність арбітра, який є довіреною особою взаємодіючих абонентів і може підтвердити цілісність, час передавання документів, а також запобігти можливості відмови джерела від видавання будь-якого повідомлення, а споживача — від його приймання, тобто підтвердження причетності. Спільне використання процедур захисту дозволяє організувати 14 сервісних служб захисту інформації у мережах телекомунікації (рис. 15).

Рис. 15. Засоби захисту, рекомендовані МОС ля моделі ВВС

Сервісні служби захисту Сервісні служби захисту інформації у мережах телекомунікації –– це сукупність заходів захисту інформації у мережах телекомунікацій, які, у відповідності до рекомендацій МСЕ, реалізуються за допомогою процедур захисту. Сервісна служба автентифікації однорівневих об'єктів реалізує свої функції за допомогою процедур автентифікації (на мережному, транспортному та прикладному рівнях моделі взаємодії відкритих систем) та (або) шифрування даних і цифрового підпису (на мережному та транспортному рівнях МВВС). Сервісна служба автентифікації джерела даних реалізує свої функції за допомогою процедур шифрування даних (на мережному й транспортному рівнях МВВС) та цифрового підпису (на мережному, транспортному та прикладному рівнях МВВС). Сервісна служба контролю доступу реалізує свої функції за допомогою процедури керування доступом до ресурсів телекомунікаційної системи на мережаному, транспортному і прикладному рівнях МВВС. Сервісна служба засекречування з'єднання реалізує свої функції за допомогою процедур шифрування даних (на фізичному, канальному, мережному, транспортному, представницькому та прикладному рівнях МВВС) та керування маршрутом (на мережному рівні МВВС). Сервісна служба засекречування в режимі без з'єднання реалізує свої функції за допомогою процедур шифрування даних (на канальному, мережному, транспортному, представницькому і прикладному рівнях МВВС) та керування маршрутом (на мережному рівні МВВС). Сервісна служба засекречування вибіркових полів реалізує свої функції за допомогою процедури шифрування даних на представницькому та прикладному рівнях моделі взаємодії відкритих систем. Сервісна служба засекречування потоку даних реалізує свої функції за допомогою процедур шифрування даних (на фізичному і представницькому рівнях МВВС), заповнення потоку (на мережному і прикладному рівні МВВС) та керування маршрутом (на мережному рівні МВВС). Сервісна служба забезпечення цілісності з'єднання реалізує свої функції за допомогою процедур забезпечення цілісності даних та шифрування даних на транспортному і прикладному рівнях МВВС. Сервісна служба забезпечення цілісності з'єднання без відновлення реалізує свої функції за допомогою процедур забезпечення цілісності даних та шифрування даних на мережному, транспортному і прикладному рівнях МВВС. Сервісна служба забезпечення цілісності вибіркових полів даних реалізує свої функції за допомогою процедур забезпечення цілісності даних та шифрування даних на прикладному рівні моделі взаємодії відкритих систем. Сервісна служба забезпечення цілісності даних без установлення з'єднання реалізує свої функції за допомогою процедур забезпечення цілісності даних, шифрування даних (на мережному, транспортному і прикладному рівнях МВВС) та цифрового підпису (на транспортному рівні МВВС). Сервісна служба забезпечення цілісності вибіркових полів без з'єднання реалізує свої функції за допомогою процедур забезпечення цілісності даних, шифрування даних (на прикладному рівні моделі взаємодії відкритих систем) та цифрового підпису (на мережному, транспортному та прикладному рівнях МВВС). Сервісна служба інформування про відправлення реалізує свої функції за допомогою процедур підтвердження характеристик даних, забезпечення цілісності даних та цифрового підпису на прикладному рівні МВВС. Сервісна служба інформування про доставку реалізує свої функції за допомогою процедур підтвердження характеристик даних, забезпечення цілісності даних та цифрового підпису на прикладному рівні моделі взаємодії відкритих систем. Кожна із сервісних служб може самостійно вирішувати відповідне завдання із забезпечення інформаційної безпеки за допомогою тих чи інших механізмів захисту. При цьому один і той же механізм захисту може бути використаний в інтересах різних служб інформаційної безпеки.

Реалізація захисту На фізичному та канальному рівнях основний механізм захисту — шифрування з'єднання або трафіка (зашифровуватися може як весь трафік, так і його частина), що забезпечує конфіденційність інформації, яка передається. Для захисту інформації на фізичному рівні застосовують скремблювання, шифрувальні модеми, спеціалізовані адаптери. Переваги реалізації засобів захисту: ■ апаратна реалізація; ■ простота застосування; ■ повний захист трафіка; ■ прозорість виконання засобами захисту своїх функцій. Недоліки застосування засобів захисту: ■ негнучкість рішень (фіксований тип каналу, складність адаптації до мережної топології, фіксована продуктивність); ■ низька сумісність; ■ висока вартість. Завдання захисту інформації на мережному рівні: ■ захист інформації безпосередньо в пакетах, що передаються по мережі; ■ захист трафіка мережі, тобто, шифрування всієї інформації у каналі; ■ контроль доступу до ресурсів мережі, тобто, захист від несанкціонованих користувачів і від доступу санкціонованих користувачів до інформації, що їм не призначена. Для вирішення завдань захисту на мережному рівні можуть використовуватись: ■ пакетні фільтри; ■ адміністративний захист на маршрутизаторах (у тому числі тих, що шифрують); ■ протоколи захисту інформації мережного рівня (захист і автентифікація трафіка); ■ тунелювання; ■ векторизація; ■ динамічний розподіл мережних адрес; ■ захист топології. Переваги засобів захисту: ■ повнота контролю трафіка; ■ універсальність; ■ прозорість; ■ сумісність; ■ адаптація до топології мережі. Недолік — неповнота контрольованих подій (непідконтрольність транспортних та прикладних протоколів). Для усунення загроз на транспортному рівні можуть використовуватись наступні рішення: ■ захист у складі міжмережних екранів (контроль доступу до прикладних програм, керування доступом до серверів); ■ proxy-системи; ■ протоколи захисту транспортного рівня (захист і автентифікація даних). Переваги засобів захисту: ■ розвинена функціональність; ■ висока гнучкість захисту. Недоліки засобів захисту: ■ неповнота захисту; ■ непідконтрольність подій у рамках прикладних і мережних протоколів. Засоби захисту на представницькому рівні: ■ вбудований захист прикладних програм; ■ міжмережні екрани з фільтрацією прикладних протоколів; ■ proxy-системи і т. ін. Переваги захисту: ■ повнота і висока функціональність у рамках конкретної прикладної програми; ■ контроль на рівні дій конкретного користувача (процесу). Недоліки розташування засобів захисту на прикладному рівні: ■ відсутність універсальності; ■ обмеженість рамками заданого набору прикладних програм; ■ непідконтрольність подій на нижчих рівнях керування.

|

||||

|

Последнее изменение этой страницы: 2016-08-15; просмотров: 511; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 216.73.216.119 (0.009 с.) |