Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Методы и средства защиты информационных системСодержание книги

Поиск на нашем сайте

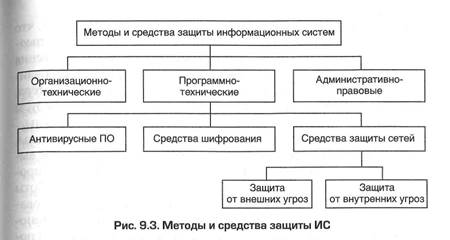

Методы и средства защиты ИС можно условно разделить на три большие группы (рис. 9.3): • организационно-технические; • административно-правовые; • программно-технические. Организационно-технические подразумевают: создание на предприятии специальных помещений для размещения компьютеров с ценной информацией; выполнение работ по защите помещений от электромагнитного излучения с тем, чтобы исключить «съем» данных с мониторов и клавиатуры; организацию пропускного режима и видеонаблюдения; создание перечня объектов защиты и регламента доступа к ним; организацию контроля и регистрацию использования переносных носителей данных и мобильных телефонов и т.п. Административно-правовые средства включают разработку различных правил по эксплуатации информационных систем, внутренних положений, должностных инструкций и мер административного воздействия на нарушителей. Программно-технические средства предназначены для предотвращения нарушения конфиденциальности и целостности данных, хранимых и обрабатываемых в информационной системе. Нарушение конфиденциальности — это несанкционированный доступ к данным. Нарушение целостности — это несанкционированное внесение изменений в данные. Разрешение (санкционирование) доступа к данным осуществляется путем идентификации и аутентификации пользователя информационной системы. Идентификация пользователя — это присвоение ему уникального кода, аутентификация — установление подлинности субъекта. Каждый пользователь информационной системы должен иметь имя, не являющееся секретным. Секретной является информация, с помощью которой пользователь удостоверяет свою личность. Обычно это пароль, который пользователь хранит в голове или в своих секретных записях и вводит с клавиатуры. Для хранения пароля могут применяться специальные устройства: магнитные карты, чип-карты, электронные ключи, брелоки с USB -интерфейсом и т.д. Соответственно, для ввода пароля используются либо специальные устройства — считыватели, либо стандартные интерфейсы компьютера (LPT-порт, USB-порт). В последнее время получают распространение способы биометрической идентификации пользователя. В компьютерной системе хранится какой-либо уникальный образ человека — отпечаток пальца, рисунок радужной оболочки глаза, образ голоса и т.п. Такие способы идентификации характеризуются высокой надежностью, но требуют более значительных финансовых затрат.

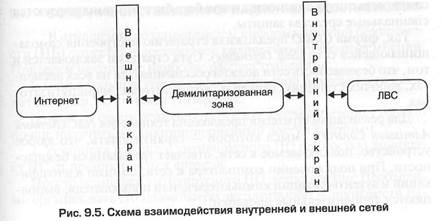

Программно-технические средства защиты ИС можно разделить на три группы: • антивирусное ПО; • средства шифрования; • средства защиты компьютерных сетей. Существует несколько видов антивирусных программ: сканеры; СRС -сканеры; блокировщики; иммунизаторы. Антивирусные сканеры проверяют файлы, загрузочные секторы дисков, оперативную память в целях поиска вирусов. Вирусы ищутся по их сигнатурам (маскам). Если вирус использует алгоритмы шифрования, то поиск по маскам не даст результатов. В этом случае антивирус проводит анализ на наличие типичных последовательностей машинных команд, которые могут использоваться при заражении вирусом. Сканеры подразделяют на резидентные и нерезидентные. Резидентные сканеры (мониторы) постоянно находятся в оперативной памяти компьютера и немедленно реагируют на появление вируса. Нерезидентные сканеры запускаются по запросу пользователя. Сканеры сопровождаются специальными файлами — антивирусными базами данных, содержащими маски вирусов, и имеют невысокую скорость поиска вирусов. СRС-сканеры используют другой принцип работы. Для каждого файла они рассчитывают контрольные суммы (СRС-суммы) и сохраняют их на диске вместе с другой информацией о файлах в своей базе данных. Работа СRС-сканера заключается в проверке вновь рассчитанных С7?С-сумм с ранее записанными в базу данных. Несовпадение означает, что файл был изменен или заражен вирусом. Понятно, что СRС -сканер не может предотвратить появление вируса в компьютере и, более того, может обнаружить вирус только после заражения некоторого числа файлов СRС -сканер не может определить наличие вирусов в новых файлах, записываемых на диск компьютера, так как о них нет информации в базе данных. Некоторые вирусы «пользуются» этим и заражают только вновь создаваемые файлы. Антивирусные блокировщики — это резидентные программы, контролирующие потенциально-опасные операции: открытие выполняемых файлов для записи; запись в boot-сектор; попытка программы остаться в оперативной памяти после завершения работы и т.п. О каждой такой операции блокировщик сообщает пользователю и требует от него принятия решения. Со временем это становится для пользователя утомительным, тем более он не всегда понимает, чем вызвано сообщение блокировщика. Антивирусные иммунизаторы пытаются предотвратить заражение и используют два подхода. При первом подходе иммунизатор подобно вирусу записывает себя в конец файлов и при запуске файла проверяет, не были ли внесены в защищаемый файл изменения. При втором подходе используется принцип мимикрии, т.е. иммунизатор модифицирует файлы на дисках так, что вирусы принимают их за зараженные и «обходят» стороной. Существует множество антивирусных программ. Назовем некоторые из них: Dr. Web, AVP, McAfee Virus Scan, Norton Antivirus 2000, ADinf. В настоящее время наблюдается переход к созданию интегрированных комплексов антивирусных программ, в которых присутствуют сканеры, мониторы, базы вирусных сигнатур, защита от шпионского ПО, защита от спама и т.д. В результате пользователи получают единое решение вместо разрозненных программ. Универсальных правил защиты от компьютерных вирусов не существует, однако известны некоторые правила, выполнение которых позволяет снизить угрозу заражения: • необходимо регулярно, как можно чаще, обновлять антивирусную базу данных программ, так как устаревшая база не имеет противоядия против новых вирусов; • всегда следует проверять сменные магнитные носители информации; • все программы и документы, полученные из сети, сначала должны быть сохранены и проверены на наличие вируса и только после этого использоваться; • следует приобретать дистрибутивные копии программ только у официальных продавцов; • периодически необходимо копировать на внешний носитель файлы, имеющие ценность. Криптография является основой любой защищенной сети. В общем смысле это технология составления закодированных сообщений и их расшифровки. С помощью криптографии решают задачи обеспечения целостности и конфиденциальности данных, а также аутентификации пользователя. Криптографический механизм включает две составляющие: алгоритм и ключ. Алгоритм шифрования не является секретным, более того, он широко известен. Секретным является ключ. Надежность шифрования данных зависит от способа выбора ключа, прежде всего от его длины. В системах компьютерной безопасности используются три метода: • симметричное шифрование; • асимметричное шифрование; • односторонние хэш-функции. При использовании симметричного шифрования получатель и отправитель сообщения выбирают единый алгоритм, который будет использоваться для шифрования и расшифровки данных, и общий секретный ключ. Понятно, что секретный ключ должен передаваться по защищенному каналу связи (почта, курьер и т.п.). В настоящее время широко используются алгоритмы DES (Data Encryption Standard) и IDEA (International Data Encryption Algorithm). DES был опубликован в 1977 г. и фактически стал стандартом шифрования в системах защиты коммерческой информации. Алгоритм использует комбинацию подстановок и перестановок для шифрования 64-битовых блоков данных с помощью 64-битового ключа. Дешифрирование выполняется путем повторения операций шифрования в обратной последовательности. Достоинства алгоритма DES таковы: • простота алгоритма и следовательно, высокая скорость шифрования; • распространенность, т.е. зашифровать сообщение можно с помощью одной программы, а расшифровать с помощью любой другой, соответствующей стандарту DES. Алгоритм IDEA также оперирует с 64-битовыми блоками данных, но использует ключ длиной 128 бит. Соответственно, он более безопасен и более устойчив к криптоанализу. Симметричное шифрование чаще всего используется для обеспечения конфиденциальности данных, хранящихся на машинных носителях. Для эффективного применения метода пользователю необходимо часто менять секретные ключи, так как всегда существует риск их случайного раскрытия. Достаточно трудоемким является процесс генерации и распространения секретных ключей. Асимметричное шифрование называют еще системой шифрования с открытым ключом. В этом методе для шифрования данных используется один ключ, а для расшифровки — другой. Первый ключ является открытым и свободно распространяется. Все пользователи системы применяют этот ключ для шифрования отправляемых данных. Расшифровать данные с помощью открытого ключа невозможно. Получатель информации осуществляет дешифрование данных с помощью второго ключа, который является секретным. Секретный ключ нельзя получить из открытого ключа. Открытый ключ еще называют общим, а секретный — частным. Генерация ключей производится у получателя, чтобы не пересылать секретный ключ по открытым каналам связи. Алгоритмы методов асимметричного шифрования реализованы на Системы асимметричного шифрования характеризуются высокой безопасностью, но существенно меньшим быстродействием по сравнению с симметричными системами. Процесс генерации пары ключей также требует значительных затрат процессорных мощностей компьютера. На практике совместно применяют два метода. Асимметричный метод используется для шифрования и передачи секретного ключа для симметричного метода. Собственно данные шифруются и дешифруются симметричным методом. На комбинированном методе построена технология электронного цифрового конверта. Односторонней хэш-функцией называется функция, которую легко рассчитать, но обратное преобразование требует непропорционально больших усилий. Сообщение любой длины может быть пропущено через хэш-функцию, на выходе будет получена последовательность битов фиксированной длины, называемая «хэш». Для вычисления хэш-функций применяются следующие алгоритмы: Message Digest 4 (MD4); Message Digest 5 (MD5); алгоритм безопасного хэша (Secure Hash Algorithm, SHA). Отечественный алгоритм вычисления хэш-функции определен в ГОСТ 34.11-94. Этот стандарт использует блочный алгоритм шифрования в соответствии с ГОСТ 28147-89. Односторонние хэш-функции лежат в основе технологии электронной цифровой подписи (ЭЦП). Электронная цифровая подпись, как и рукописная на бумажном носителе, используется для аутентификации текстов и выполняет следующие функции: • гарантия целостности сообщения; • удостоверение того, что текст принадлежит лицу, поставившему подпись; • лицо, поставившее подпись, признает обязательства, связанные с подписанным текстом. Физически ЭЦП представляет собой дополнительную цифровую информацию, которая передается вместе с подписанным текстом. В технологии ЭЦП для каждого абонента генерируется пара ключей: секретный и открытый. Секретный ключ используется для формирования ЭЦП. Открытый ключ известен всем другим абонентам и предназначен для проверки ЭЦП получателем документа. Принципиальным является то, что невозможно подделать ЭЦП отправителя без знания его секретного ключа. Электронную цифровую подпись может использовать любой человек, так как никаких специальных знаний и навыков для этого не требуется. Функционирование технологии ЭЦП поддерживает специальное ПО, с помощью которого пользователь может подписывать документы, шифровать и дешифровать документы, проверять подлинность ЭЦП на полученных документах. Получатель электронного документа производит проверку статуса электронного ключа и принадлежности его отправителю и самого документа. Все эти действия выполняет специальное ПО. В любом документообороте важную роль играет время подписания документа. В случае применения ЭЦП эту услугу оказывает ЦСК, который «ставит» «штамп» точного времени или электронную цифровую печать на ЭЦП по запросу абонента, т.е. заверяет ЭЦП абонента. Таким образом, электронная цифровая подпись, в широком смысле, помимо вычисленного и зашифрованного числа, содержит дополнительную информацию: о лице, подписавшем документ; сертификате ключа; дате и времени подписания документа. Технологии шифрования позволяют безопасно создавать распределенные ИС на базе сети Интернет. Распределенная ИС подразумевает логическое объединение географически удаленных друг от друга локальных сетей предприятия, т.е. компьютеры, находящиеся в разных ЛВС, считают, что они находятся в одной сети. Речь идет о создании виртуальной сети (VPN) предприятия на базе Интернета. Принцип реализации VPN следующий. Все пакеты данных, направляемые в удаленную ЛВС, шифруются и упаковываются в обычные IР-пакеты. При достижении адресата пакеты «сбрасывают» оболочку, дешифруются и поступают на компьютер пользователя удаленной ЛВС. Реализуется VPN «пограничными» устройствами ЛВС — межсетевыми экранами или маршрутизаторами. В частном случае в качестве удаленной сети может выступать компьютер удаленного пользователя. В случае подключения ЛВС предприятия к сети Интернет применяются специальные программно-аппаратные средства защиты от внешних угроз. Глобальная сеть Интернет изначально создавалась как открытая система, предназначенная для свободного доступа к информации, что и обеспечило ее популярность и распространенность в мире. Но открытость системы предоставляет широкое поле деятельности для злоумышленников. Корпоративный пользователь, организующий подключение своей локальной сети к глобальной сети Интернет и не предпринимающий никаких мер защиты, должен осознавать, что через Интернет злоумышленник может войти в локальную сеть под именем зарегистрированного пользователя и получить несанкционированный доступ к конфиденциальной информации. Он также может скопировать ценные данные, в том числе пароли, имена, адреса серверов и т.п. Для отражения угроз такого рода используют межсетевые экраны, или, как их еще называют, firewall, или брандмауэр. Межсетевой экран — это программная или программно-аппаратная система защиты, обеспечивающая разделение сети на две части. Суть защиты — пропуск пакетов с данными из одной части сети в другую в соответствии с установленным набором правил. Межсетевые экраны могут устанавливаться внутри ЛВС предприятия для создания внутренних защищенных сегментов сети, например сегмента бухгалтерии или сегмента отдела кадров. Для защиты сети от внешних угроз межсетевой экран устанавливается на границе между ЛВС и глобальной сетью Интернет. Весь внешний трафик проходит через межсетевой экран, который на основе набора правил фильтрации либо пропускает пакеты с данными, либо нет. Таким образом, с помощью брандмауэра можно запретить доступ из Интернета во внутреннюю сеть и разрешить доступ из внутренней сети в Интернет. В общем виде схема организации безопасного взаимодействия ЛВС с глобальной сетью Интернет представлена на рис. 9.5.

Внешний экран на основе специальных правил (списков доступа) не пропускает внешний трафик, приходящий с «запрещенных» адресов сети Интернет. В список «запрещенных» обычно включают адреса спамеров, порносайтов и т.п. Постоянную корректировку списков доступа производит администратор сети предприятия на основе ежедневного анализа сетевого трафика между Интернетом и ЛВС. Помимо списка запрещенных адресов в межсетевом экране может быть установлен список разрешенных номеров портов и протоколы, которые могут использоваться при обмене данными между компьютерами ЛВС и Интернетом. В демилитаризованной зоне размещаются ресурсы, которые должны быть доступны из внешней сети, такие, как web-сервер, почтовый сервер и т.п. Компьютеры, на которых расположены эти ресурсы, имеют реальные IP-адреса, т.е. они «видны» в сети Интернет и к ним может обратиться любой пользователь, но при этом опасность входящего трафика значительно снижена, так как открыты только необходимые порты. Внутренний экран «маскирует» компьютеры ЛВС, используя механизм трансляции сетевых адресов. В ЛВС используются локальные IP-адреса, которые не могут применяться в глобальной сети Интернет. Инициатором межсетевого обмена может выступать только компьютер ЛВС. Доступ из Интернета к любому компьютеру ЛВС невозможен. Дополнительно в межсетевом экране могут быть установлены правила, регулирующие права пользователей ЛВС на выход в Интернет. Внутренние угрозы для информационных систем представляют самую серьезную опасность, и для борьбы с ними используются специальные средства защиты. Так, фирма CISCO предложила стратегию построения самозащищающейся сети (Self Defending). Суть стратегии заключается в том, что безопасность сети должна обеспечиваться на всех элементах: рабочих станциях, серверах, коммутаторах, маршрутизаторах. Для реализации стратегии предложена технология NAC (Network Admission Control), смысл которой — гарантировать, что любое устройство, подключаемое к сети, отвечает требованиям безопасности. При подключении компьютера к сети, помимо идентификации и аутентификации компьютера и/или пользователя, выполняются дополнительные проверки: установлены ли последние обновления операционной системы; установлено ли антивирусное ПО; обновлены ли антивирусные базы данных; соответствуют ли настройки ПО принятым в организации требованиям безопасности. В случае получения отрицательного результата доступ в сеть блокируется или ограничивается только возможностью доступа к ресурсам, необходимым для выполнения действий по устранению нарушений. Эта технология приобретет все большее значение в условиях повышения мобильности пользователей: ноутбуки; беспроводной доступ к сети; удаленный доступ к ЛВС через Интернет. Для предотвращения несанкционированного «скачивания» данных нелояльными сотрудниками на мобильные накопители (flash- диски, внешние жесткие диски, МРЗ-проигрыватели, мобильные телефоны) используют системы, позволяющие централизованно управлять доступом к локальным ресурсам компьютеров (порты USB, COM, LPT, PCMCIA, IEE1394 и т.д.; дисководы FDD, CD, DVD). Для каждого устройства можно установить правила, включающие: • запрет на использование всем пользователям; • разрешение всем пользователям; • запрет/разрешение в соответствии со списком доступа. Более того, система фиксирует все попытки/факты подключения/использования устройств. Это позволяет выявлять нелояльных сотрудников и/или расследовать случаи «утечки» данных.

|

||

|

Последнее изменение этой страницы: 2016-08-12; просмотров: 353; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 216.73.216.108 (0.014 с.) |