Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Мережні інформаційні технологіїСодержание книги Поиск на нашем сайте

Мережні інформаційні технології 1. Алгоритми маршрутизації. 2. Статична і динамічна маршрутизація. 3. Алгоритми маршрутизації стану каналу. 4. Дистанційно-векторні алгоритми маршрутизації. 5. Динамічний протокол маршрутизації RIP: налаштування, властивості, використання. 6. Динамічний протокол маршрутизації EIGRP: налаштування, властивості, використання. 7. Динамічний протокол маршрутизації OSPF: налаштування, властивості, використання. 8. Функції та принципи організації віртуальних локальних мереж (VLAN). 9. Магістральний протокол VTP. 10. Стандартні списки управління доступом. 11. Розширені списки управління доступом. 12. Віртуальні приватні мережі (VPN). 13. Будова та основні складові частини маршрутизатора. 14. Основні режими роботи маршрутизатора та можливості, які вони забезпечують. 15. Основні технології глобальних мереж передачі даних.

1. Алгоритми маршрутизації. Алгоритми маршрутизації застосовуються для визначення оптимального шляху пакетів від джерела до приймача і є основою будь-якого протоколу маршрутизації. Для формулювання алгоритмів маршрутизації мережа розглядається як граф. При цьому маршрутизатори є вузлами, а фізичні лінії між маршрутизаторами - ребрами відповідного графа. Кожній межі графа присвоюється певне число - вартість, що залежить від фізичної величини лінії, швидкості передачі даних по лінії або фінансової вартості лінії.

2. Статична і динамічна маршрутизація. Статична й динамічна маршрутизація Існують два типи таблиць маршрутизації: статичні й динамічні. Системні адміністратори мають створювати й обновляти статичні таблиці маршрутизації вручну, оскільки таблиці не можуть змінитися без певного втручання. Динамічні таблиці маршрутизації створюються й підтримуються автоматично за допомогою протоколу маршрутизації. До появи Windows NT 4 динамічна маршрутизація була доступна тільки за допомогою застосування коштовних додаткових компонентів сторонніх виробників. Тепер за допомогою MPR і RІP динамічна маршрутизація підтримується NT Server 4. Порівняльну характеристику динамічної й статичної маршрутизації наведено в табл. 7.4.1. Таблиця 7.4.1 Порівняння динамічної й статичної маршрутизації

Статична ІP-маршрутизація. Статична маршрутизація — вбудована функція ІP і не вимагає яких-небудь додаткових служб для роботи. Статична таблиця маршрутизації має створюватися й підтримуватися на кожному маршрутизаторі вручну. Статичний маршрутизатор може бути окремим маршрутизуючим пристроєм, або NT-сервером з декількома мережними інтерфейсами (цей варіант обговорюється нижче в розділі «Системи з декількома мережними інтерфейсами й IP-маршрутизація»). Статична таблиця маршрутизації визначає зв’язок між мережами й інтерфейсами шлюзу або маршрутизатора для доступу до них. Статична таблиця маршрутизації складається з п’яти стовпців: · адреса мережі. Адреса кожної відомої мережі, включаючи локальну адресу (0.0.0.0) і широкомовну адресу (255.255.255.255); · маска мережі. Маска підмережі, використовувана для кожної з мереж; · адреса шлюзу. ІP-адреса вхідної точки (інтерфейсу маршрутизатора) для кожної мережі; · інтерфейс. ІP, призначений мережному інтерфейсу; · метрика. Кількість ретрансляцій («хопів») для досягнення мережі. У табл. 7.4.2 наведено приклад таблиці маршрутизації. Таблиця 7.4.2 Найпростіша статична таблиця маршрутизації

Під час роботи зі статичними таблицями маршрутизації необхідно запам’ятати, що: · статичний маршрутизатор може взаємодіяти тільки з тими мережами, які були внесені в таблицю маршрутизації; · статичний маршрут може бути визначений як адреса шлюзу (точка входу) у таблиці маршрутизації.

Налаштування та перевірка роботи протокола маршрутизації RIP До конфігурування будь-якого динамічного протокола маршрутизації можна переходити після налаштувань відповідним чином ІР-адрес на з’єднаних інтерфейсах. Спочатку необхідно в режимі глобальної конфігурації вибрати протокол маршрутизації: Router(config)# router < протокол маршрутизації > та задати мережі, про які будуть розповсюджуватися повідомлення найближчим сусідам: Router(config-router)# network < ір-адреса під’єднаної мережі > Зокрема, для маршрутизатора R1 на схемі мережі (рис. 4.1) налаштування протоколу RIP будуть такими: R1(config)# router rip R1(config-router)# network 10.1.0.0 R1(config-router)# network 10.2.0.0 Зауважте, що команда network активує протокол RIP на всіх інтерфейсах, які належать цій мережі, тобто через них будуть надходити та розсилатимуться обновлення RIP, а інформація про ці мережі надходитиме до інших маршрутизаторів кожні 30 секунд. Отже, подібні налаштування необхідно виконати на кожному маршрутизаторі в системі, вказавши відповідні під’єднані мережі. Післі проведених налаштувань необхідно перейти до привілейованого режиму і зберегти поточну конфігурацію до NVRAM.

6. Динамічний протокол маршрутизації EIGRP: налаштування, властивості, використання.

Компанія Cіsco розробила власний протокол маршрутизації на основі векторів відстані – протокол EІGRP (Enhanced Interior Gateway Routing Protocol). Він наділений розширеними можливостями, що усувають багато обмежень інших протоколів на основі векторів відстані. Крім ряду функцій, спільних з протоколом RІP, протокол EІGRP має багато удосконалених можливостей. Незважаючи на відносно просте налаштування EІGRP, його функції і параметри носять складний характер. У нього входить безліч функціональних можливостей, що раніше не зустрічалися в жодному іншому протоколі маршрутизації. В силу всіх цих факторів протокол EІGRP – оптимальний вибір для великих багатопротокольних мереж, в яких, в основному, використовуються пристрої компанії Cіsco. Двома основними задачами протоколу EІGRP є забезпечення безпетлевої маршрутизації та швидкої конвергенції. Протокол EІGRP використовує відмінний від протоколу RІP спосіб розрахунку оптимального маршруту. EІGRP використовує складену метрику, яка, головним чином, базується на пропускній здатності та затримці. У порівнянні з числом переходів ця метрика більш точна у визначенні відстані до мережі призначення.

Налаштування OSPF OSPF активується в режимі глобальної конфігурації за допомогою команди router ospf id-процесу. Номер процесу – це число в діапазоні від 1 до 65535, яке обирається адміністратором і має локальне значення, тобто не повинно збігатися для всіх маршрутизаторів у АС аби вони могли з’єднуватися між собою.

R1(config)# router ospf 1 R1(config-router)#

Далі, як і при налаштуванні дистанційно-векторних протоколів маршрутизації, використовується команда network, яка виконує звичні функції: Будь-який інтерфейс маршрутизатора, який належить мережі, адреса якої зазначена у цій команді, буде брати участь у надсиланні та отриманні OSPF-пакетів, а інформацію про саму мережу (або підмережу) буде долучено до повідомлень-обновлень. Формат команди у режимі конфігурації маршрутизатора є таким.

Router(config-router)# network адреса_мережі шаблон_маски area номер_області

У даній команді використовується комбінація мережної адреси і шаблона маски, комбінація яких двох показників визначає діапазон інтерфейсів, на яких активується процесс OSPF. Шаблон маски – це інвертована мережна маска. Наприклад, для інтерфейса FastEthernet 0/0 маршрутизатора R1 172.16.1.16 з мережною маскою /28 або 255.255.255.240, обернений шаблон маски можна визначити у такий спосіб: 255.255.255.255 - 255.255.255.240 (Віднімаємо мережну маску) -------------------- 0. 0. 0. 15 (Шаблон маски)

Номер області (або АС) визначає групу маршрутизаторів, які будуть обмінюватися інформацією про стани каналів та маршрутиу. Тому номер області дя всіх маршрутизаторів у системі повинен бути однаковий. У наших налаштуваннях номер області буде рівний.

Магістральний протокол VTP. Протокол VTP (англ. VLAN Trunking Protocol) — протокол ЛВС, службовець для обміну інформацією про VLAN (віртуальних мережах), наявних на обраному транковом порту. Розроблено і використовується компанією Cisco

Протокол VTP був створений для вирішення можливих проблем у середовищі комутації віртуальних локальних мереж VLAN. Наприклад, розглянемо домен, в якому є кілька пов'язаних один з одним комутаторів, що підтримують кілька VLAN-мереж. Для створення і підтримки з'єднань усередині VLAN-мереж кожна з них повинна бути налаштована вручну на кожному комутаторі. По мірі зростання організації збільшення кількості комутаторів в мережі, кожен новий комутатор повинен бути налаштований вручну з введенням інформації про VLAN-мережах. Всього лише одне неправильне призначення в мережі VLAN може викликати дві потенційні проблеми: Перехресне з'єднання VLAN-мереж внаслідок неузгодженості конфігурації VLAN-мереж. ризначення протоколу VTP полягає у підтримці узгодженості конфігурацій в загальному адміністративному домені. Протокол VTP є протоколом обміну повідомленнями, які використовують магістральні фрейми 2-го рівня для управління додаванням, видаленням та перейменуванням VLAN-мереж в одному домені. Крім того, протокол VTP дозволяє здійснювати централізовані зміни в мережі, про які повідомляється всім іншим комутаторів в мережі. Повідомлення протоколу VTP інкапсулюються в фірмові фрейми протоколів ISL або IEEE 802.1 Q і передаються далі по магістральних каналах іншим пристроям. До фреймах IEEE 802.1 Q в якості тега додається 4-х байтове поле. В обох форматах передаються ідентифікатор ID VLAN-мережі

10. Стандартні списки управління доступом. Стандартні списки управління доступом Інженерам при створенні будь-якого списку управління доступом, який повинен застосовуватися для фільтрації IP-пакетів, доводиться приймати рішення щодо вибору одного з двох основних варіантів: які пакети підлягають фільтрації і де в мережі слід розмістити список управління доступом. У програмному забезпеченні Cisco IOS передбачена можливість застосовувати засоби фільтрації списку управління доступом або при вході пакету в інтерфейс, або при його виході з інтерфейсу. Іншими словами, у системі IOS список управління доступом асоціюється з інтерфейсом і, зокрема, з трафіком, що входять або виходять з інтерфейсу. Після вибору маршрутизатора, в якому планується використання списків управління доступом, необхідно вибрати інтерфейс, призначений для реалізації засобів фільтрації, а також вказати, чи поширюється дія цих коштів на вхідні або вихідні пакети.

Фільтрація пакетів може здійснюватися в міру їх надходження в інтерфейс, ще до прийняття рішення про маршрутизацію.

11. Розширені списки управління доступом. Розширені списки управління доступом (cisco access-list extended) мають певну схожість і відмінність порівняно зі стандартними списки управління доступом (cisco acl). Як і у випадку стандартних списків, розширені списки управління доступом вводяться в дію стосовно до інтерфейсів для пакетів, або входять до інтерфейс, або виходять з інтерфейсу. Система IOS проводить пошук у цьому списку послідовно. При виявленні першій же збігається з параметрами пакету інструкції пошук у списку припиняється і визначається дія, що підлягає виконанню. Слід пам'ятати, що всі перераховані особливості роботи відносяться також до стандартних списків управління доступом.

Одним з ключових відмінностей між списками двох типів є те, що в розширених списки керування доступом (cisco access-list extended) для виявлення збігу доводиться перевіряти більшу кількість полів у пакеті. Достатньо визначити одну інструкцію розширеного списку управління доступом, щоб перевірити відразу кілька фрагментів інформації в заголовку пакета, причому обов'язковим є така вимога, що всі параметри повинні збігатися з правилами, щоб пакет відповідав інструкції списку управління доступом Розширені списки управління доступом дозволяють реалізувати потужні методи перевірки полів пакету на збіг з заданими критеріями, оскільки дозволяє досліджувати різні частини пакета. Нижче наведено список параметрів, які можна перевірити за допомогою розширених списків управління доступом: IP адреса одержувача

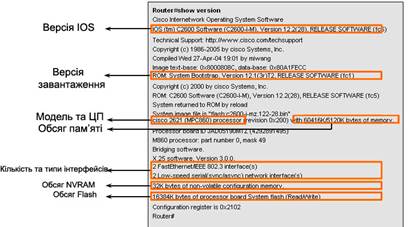

12 Віртуальні приватні мережі VPN Будь-яка організація, будь вона виробничої, торговельної, фінансової компанії або державною установою, обов'язково стикається з питанням передачі інформації між своїми філіями, а також з питанням захисту цієї інформації. Не кожна фірма може собі дозволити мати власні фізичні канали доступу, і тут допомагає технологія VPN, на основі якої і з'єднуються всі підрозділи та філії, що забезпечує достатню гнучкість і одночасно високу безпеку мережі, а також істотну економію витрат. Режими роботи Маршрутизатори Cisco можуть працювати в кількох режимах, кожен з яких дозволяє виконувати певні дії: - режим користувача (user EXEC mode) – дозволяє виконувати лише обмежений набір команд для моніторингу роботи маршрутизатора. Його називають також режимом “тільки для перегляду” (view only). У цьому режимі відсутні будь-які команди, які можуть змінити конфігурацію маршрутизатора. У режимі користувача запрошення до введення має вигляд “Router>”; - привілейований режим (privileged mode) – дозволяє виконувати всі команди перегляду, збереження, видалення налаштувань маршрутизатора. У цьому режимі запрошення до введення виглядає “Router#”. Для переходу із режиму користувача до привілейованого необхідно набрати команду enable. Для виклику допомоги в будь-якому режимі слід набрати “?”. Для зміни будь-яких параметрів маршрутизатора необхідно ввійти у режим глобальної конфігурації (global configuration mode). Для цього в привілейованому режимі слід набрати команду configure terminal, після чого запрошення до введення виглядатиме так: “Router(config)#”. В цьому режимі можна змінювати певні глобальні параметри, а саме: - ім’я маршрутизатора: Router(config)#hostname < ім’я >; - пароль на доступ до привілейованого режиму: Router(config)#enable secret < пароль > або Router(config)#enable password < пароль >. Цей пароль потрібно вводити щоразу при переході до привілейованого режиму після введення команди enable. Відмінність між цими двома типами паролів полягає в тому, що при перегляді налаштувань маршрутизатора перший завжди відображатиметься в зашифрованому вигляді. Існують також інші специфічні режими конфігурації окремих параметрів, до яких можна потрапити з режиму глобальної конфігурації, а саме: - режим конфігурації інтерфейсу Router(config-if)#: Router(config)#interface < тип > < номер > Router(config-if)#ip address < ІР-адреса > < маска > Router(config-if)#description < опис інтерфейса > Router(config-if)#no shutdown! відкриття інтерфейсу Router(config-if)#exit!вихід з цього режиму Наприклад: Router(config)#interface fa 0/0 Router(config-if)#ip address 172.16.1.1 255.255.255.0 Router(config-if)#no shutdown Router(config-if)#exit При конфігуруванні послідовних інтерфейсів слід пам’ятати про те, що один із маршрутизаторів обов’язково повинен бути налаштований як DCE-пристрій. На його serial інтерфейсі серед інших параметрів слід задати тактову частоту командою: Router(config-if)# clock rate 64000 - режим конфігурації лінії – Router(config-line)#: Конфігурація ліній включає в себе насамперед настройку паролів на доступ до консолі: Router(config)#line con 0 Router(config-line)#password < пароль > Router(config-line)#login Router(config-line)#exit та до термінальних ліній (обмеження звернень за протоколом Telnet): Router(config)#line vty 0 4 Router(config-line)# password < пароль > Router(config-line)#login Router(config-line)#exit - режим конфігурації протоколів маршрутизації – Router(config-router)#: Router(config)# router < протокол маршрутизації > Router(config-router)# network < ІР-адреса мережі > Для переходу зі певного специфічного режиму конфігурації назад у глобальний режим конфігурації використовується команда exit. Для перегляду виконаних налаштувань, а також різноманітних параметрів конфігурації в привілейованому режимі використовується команда show із відповідними ключами, яка відображає такі дані: · show interfaces – статистику для інтерфейсів маршрутизатора; · show controllers serial – інформацію про контролер послідовного інтерфейсу; · show clock – час та дату; · show hosts – таблицю DNS-імен та ІР-адрес; · show users – дані усіх користувачів, під’єднаних до маршрутизатора; · show history – історію уведених команд; · show flash – інформацію про флеш-пам’ять та файли, які там зберігаються; · show version – інформацію про маршрутизатор, його апаратне та програмне забезпечення;

· show ARP – ARP-таблицю маршрутизатора; · show protocol – глобальні та специфічні для кожного інтерфейсу параметри настройки протоколів мережного рівня; · show ip route – таблицю маршрутизації; · show startup-configuration – конфігураційний файл запуску, який знаходиться у NVRAM; · show running-configuration – поточну конфігурацію, яка знаходиться у RAM. Усі налаштування, які виконуються на маршрутизаторі, зберігаються в оперативній пам’яті, яка втрачає свій зміст після ввімкнення живлення. Для збереження внесених змін слід скопіювати поточний конфігураційний файл (running-configuration) у конфігураційний файл запуску (startup-configuration), який зберігається постійно й використовується для завантаження після вимкнення: Router#copy running-config startup-config або скорочено Router#copy run start. Для перевірки збереження внесених змін можна перезавантажити маршрутизатор Router#reload

Мережні інформаційні технології 1. Алгоритми маршрутизації. 2. Статична і динамічна маршрутизація. 3. Алгоритми маршрутизації стану каналу. 4. Дистанційно-векторні алгоритми маршрутизації. 5. Динамічний протокол маршрутизації RIP: налаштування, властивості, використання. 6. Динамічний протокол маршрутизації EIGRP: налаштування, властивості, використання. 7. Динамічний протокол маршрутизації OSPF: налаштування, властивості, використання. 8. Функції та принципи організації віртуальних локальних мереж (VLAN). 9. Магістральний протокол VTP. 10. Стандартні списки управління доступом. 11. Розширені списки управління доступом. 12. Віртуальні приватні мережі (VPN). 13. Будова та основні складові частини маршрутизатора. 14. Основні режими роботи маршрутизатора та можливості, які вони забезпечують. 15. Основні технології глобальних мереж передачі даних.

1. Алгоритми маршрутизації. Алгоритми маршрутизації застосовуються для визначення оптимального шляху пакетів від джерела до приймача і є основою будь-якого протоколу маршрутизації. Для формулювання алгоритмів маршрутизації мережа розглядається як граф. При цьому маршрутизатори є вузлами, а фізичні лінії між маршрутизаторами - ребрами відповідного графа. Кожній межі графа присвоюється певне число - вартість, що залежить від фізичної величини лінії, швидкості передачі даних по лінії або фінансової вартості лінії.

2. Статична і динамічна маршрутизація.

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2016-07-11; просмотров: 377; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.116.85.204 (0.013 с.) |