Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Які елементи можуть міститися в масивах (JavaScript)?Содержание книги Поиск на нашем сайте

Основи WEB-програмування 1.Визначення терміну "паттерн проектування". Паттерн проектирования – это формализованное описание часто встречающейся задачи проектирования, удачное решение этой задачи, а также рекомендации по применению этого решения в различных ситуациях. Які елементи можуть міститися в масивах (JavaScript)? Массивы могут содержать элементы любих типов (число, строка, булевы значения, NULL, undefined) 3. За замовчуванням усі змінні в JavaScript: Глобальные. Вкажіть вірний XHTML-код для підключення CSS-стилей до веб-документа. <head> <meta http-equiv="Content-Type" content="text/html; charset=utf-8"> <title> </title> <link rel="stylesheet" type="text/css" href="file.css"> </head> 6. Як через JavaScript отримати доступ до елемента HTML за атрибутом "id", значення якого дорівнює "newsContainer"? getElementById("newsContainer"). Усередині якого елемента HTML розміщується код JavaScript? <script> </script> 8. Властивість об’єкта JavaScript – це: Jбычная совокупность пар вида «имя-значение» 10. Вкажіть вірний спосіб ініціалізації об’єкта (екземпляра) класу Student у JavaScript: function Student(name,course) { this.name = name this.course = course } var student = new Student() Основи теорії кіл Формула Парсельваля для енергії неперіодичного сигналу?

2. Резистори сполучені послідовно, Визначити загальний опір кола. Rобщ=R1+R2+R3 3. Визначити наближену формулу для кута відсічення, при якому коефіцієнт Берга приймає максимальне значення. Як зміниться спектр періодичного сигналу при зменшенні періоду? Расширится Для схеми на рисунку скласти передатну функцію.

6. У колі задані вузлові потенціали. Визначити струм через резистор R2=а КОм IR2=(φ2-φ1)/R2.

7. Зображення по Лапласу сигналу відоме. Як зміниться зображення при запізнюванні сигналу на величину τ?

8. Для RC-кола визначити комплексний коефіцієнт передачі

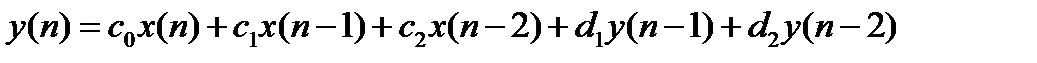

9. Умова, яка накладається на передатну функцію лінійного кола і забезпечує її фізичну реалізованість? Полюса/корни знаменателя должны лежать в левой полуплоскости комплексной плоскости Дано різницеве рівняння дискретного кола. Скласти передатну функцію кола. Выделить из уравнения U2(z) и U1(z), поделить правую часть на левую.

Антивірусні технології 1. Що таке фонд алгоритмів і програм? Систематизована бібліотека апробованих алгоритмів і програм рішення різних завдань, описаних за спеціальною методикою в стандартній формі. Такий фонд призначений для постачання споживачів різними видами математичного забезпечення цифрових обчислювальних машин. Яка антивірусна програма використовує механізм вбудовування в виконавчий файл? Програма-імунізатор, яка здійснює вакцинацію файлів. 3. Що таке honey-pot? ПЗ, що створює фіктивні об’єкти системи або мережі яка можуть зацікавити зловмисника чи вірус. 4. Де міститься структура DATA_DIRECTORY в PE-файлі? В сторінковому образі. 5. Що міститься в структтурі DATA_DIRECTORY PE-файлу? Таблиці експорту та імпорту. Як працює поведінковий блокувальник? Здійснюючи постійний моніторинг за процесами і змінами в ОС при виникненні вірусоподібної ситуації блокує її розвиток і оповіщає про неї користувача. 8-9. Який з цих об`єктів можна вважати троянським? Backdoor, Rootkit, KeyLoger, Mailfinder, Exploit, Dropper, Brute force, Logic bombs, Похитители паролей, Cliker Як працює сигнатурний сканер? Перевіряє, звертаючись до словника з відомими вірусами, структуру файлів або пакетів на предмет наявності в них коду вірусу. Основи програмування 1. Якими символами виділяється блок операторів: {} 2. Якщо компонент класу має атрибут доступу private, то: public, private и protected – это модификаторы доступа, Private члены видны снаружи класса, но не доступны, Private – доступ открыт самому классу (т.е. функциям-членам данного класса) и друзьям (friend) данного класса, как функциям, так и классам 4. Яка функція дозволить довільно змінити значення покажчика у файлі на задану кількість байт: seekg 7. Алгоритм – точное предписание, определяющее вычислительный процесс, ведущий от варьируемых начальных данных к исходному результату. 8. Вкажіть вірний код, що ініціалізує одновимірний масив цілих чисел: int i[]={1,2,3,4} ФТМЗІ 1.Чому дорівнює середній рівень мовного сигналу? 50...60 дБ, 70 Гц … 7 кГц 2.При якому значенні словесної розбірливості приміщення вважається захищеним? от спец. прослушивания если на границе КЗ словесная разборчивость равна ~20%; от непреднамеренного прослушив.., если словесная разборчивость за пределами помещения равна ~40%. 3.Яке призначення апаратів SI-3001 та SI-3002? явл. наиболее мощным автономным технич. ср-вом активной виброакустич. защиты, предназнач. для зашумленияконструкций помещений большой площади. СББ Яка установа встановлює правила і проводить реєстрацію комерційних банків, видає ліцензії на проведення окремих банківських операцій, здійснює нагляд за діяльністю комерційних банків на території України? НБУ Що таке обмін електронними даними (ОЕД)? міжкомп'ютерний обмін діловими, комерційними, фінансовими електронними документами (в електрон. формі) КЗЗІ О-ТЗСЗІ Яка головна мета адмін. заходів, які здійснюються на вищому управлінському рівні (верхньому рівні ПБ)? сформувати політику в області забезпечення безпеки інформації і забезпечити її виконання усіма підрозділами і співпрацівн. організації, виділяючи необхідні ресурси і контролюючи стан справ 10. Ким встановлюється дозвільна (розмежувальна) система доступу до інформації на підприємстві? першим керівником або колективним органом керівництва підприємством ЗОСтаБД БЕД Що таке функції ризику? Инновационная, регулятивная, защитная, аналитическая Комп’ютерні мережі ПОЗІ 1. Схема сертификації - це: перелік об'єктів і систем, що підлягають сертифікації або атестації 2. Лицензійні умови господарської діяльності у сфері криптографічного та технічного захисту інформації встановлені: Сумісним наказом ГСССЗІ і Госькомпредприємства. СПІ

Zн- номинальное значение сопротивления Zр- реальное значение сопротивл.

ММЕ ОІБ 1. До властивостей інформації, що захищаються, відносяться: Конфіденційність, цілісність, доступність. ТІК 1. Одна сторінка тексту містить ХХ рядків по ХХ символів в кожній. Об'єм інформації, що міститься в п'яти таких сторінках дорівнює: 2. Вісімковому числу ХХ відповідатиме десяткове число: В результаті статистичних випробувань встановлено, що при передачі кожних ХХХ повідомлень довжиною по ХХ символів в повідомленні, символ К зустрічається ХХХ разів, а символ Т – ХХХ разів. Разом з символом К символ Т зустрічається ХХ разів. Визначити умовні ентропії Н(К/Т) і Н(Т/К). ЦОС ЗПіД 1. Навмисне завуальоване спотворення частини коду програмного компоненту - це: алгоритмічна закладка 2. Захист програм від закладок апостеріорного типу здійснюється в процесі розробки: експлуатації та супроводу ПО 3. Відповідно до процедури дублювання розрізняють методи: повного, дзеркального, часткового, комбінованого копіювання 4. Здійснення декількох операцій запису і читання в технології RAID можливо на: 5 рівні 5. Модель загроз технологічної безпеки програмного забезпечення повинна включати: 1=повний реєстр типів можливих програмних закладок 2=опис найбільш технологічно вразливих місць комп'ютерних систем 3=опис місць і технологічні карти розробки програмних засобів, а також критичних етапів, при яких найбільш ймовірно приховане впровадження програмних закладок 4=психологічний портрет потенційного диверсанта в комп'ютерних системах. 6. Таблиці відповідності операндів-синонімів використовуються в алгоритмах: мутації. 7. До третього класу дій закладок відносять:. несанкціоновану модифікацію інф. аж до її знищення 8. Дзеркальне дублювання в технології RAID передбачено з:. 1 рівня 9. Використання контрольної інформація в технології RAID передбачено з:. 3 рівня 10. Сукупність операторів навмисно включених до коду програмного компоненту - це:. програмна закладка Сигн. і процеси в ТС 1.Ширина спектра АМ-коливання дорівнює: Δω =2´Ω 2.При коефіцієнті модуляції m=ХХ ефективність передачі (к.к.д.) АМ-коливання дорівнює: KPD=m^2/2+m^2 *100 3.Потужність сигналу з кутовою модуляцією дорівнює: P=I^2*m*r/2 4.Ланцюг у смузі робочих частот не вносить лінійних (частотних) викривлень, якщо: ачх—прямоугольный, фчх линейный 5.Нелінійні викривлення з'являються в ланцюгах, що містять: элем. имеющие нелинейные хар-ки (микросхемы, диоды) 6.Нелінійні викривлення сигналу проявляються в: появлении высших гармоник 7.Частотний детектор з розстроєним коливальним контуром перетворює ЧМ-коливання в: пропорциональное изменение амплитуды 8.У гетеродині (змішувачі коливань) для його ефективної і якісної роботи: Ug(t)>>Us(t) 9.У квадратичному режимі діодного амплітудного детектора нелінійні викривлення (коефіцієнт гармонік) у порівнянні з його лінійним режимом: в линейном искажение меньше чем в квадратичном 10.При частотній модуляції несучого (ВЧ) коливання за законом модулюючого (керуючого) сигналу змінюється: частота СМІБ 1. Стандарт ISO 27001:2005 походить від: BSI 7799:2002 2. Задачею ризик-менеджменту є: поиск, классификация, ранжирование, оценка, план по снижению рисков, принятие остаточных рисков и регулярный пересмотр рисков. Основи WEB-програмування 1.Визначення терміну "паттерн проектування". Паттерн проектирования – это формализованное описание часто встречающейся задачи проектирования, удачное решение этой задачи, а также рекомендации по применению этого решения в различных ситуациях. Які елементи можуть міститися в масивах (JavaScript)? Массивы могут содержать элементы любих типов (число, строка, булевы значения, NULL, undefined) 3. За замовчуванням усі змінні в JavaScript: Глобальные.

|

|||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2016-06-23; просмотров: 196; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.117.119.34 (0.011 с.) |

K(w)=Zc/(R+Zc)=1/(jwCR+1)

K(w)=Zc/(R+Zc)=1/(jwCR+1)

1. Коефіцієнт відбиття каналу ТЧ

1. Коефіцієнт відбиття каналу ТЧ