Мы поможем в написании ваших работ!

ЗНАЕТЕ ЛИ ВЫ?

|

Оценка состояния системы безопасности. Совершенствование.

| С помощью мониторинга и аудита можно выявить слабые места системы защиты. На основании результатов этих проверок проводится совершенствование системы защиты с использованием последних обновлений программных средств, технических рекомендаций, новых версий существующего программного обеспечения и новых технологий.

·

| Рекомендации администратору по совершенствованию системы защиты.

· Вам необходимо постоянно следить за информацией о новых типах атак и новых точках уязвимости с помощью обзора новостей и посещения различных мероприятий производителей систем защиты.

· Внесите адрес вашей почты в список рассылки на специализированных сайтах. Например, www.securityfocus.com, www.cert.org, www.sans.org. На этих сайтах регулярно публикуется информация о появлении "заплат" для различных программ.

· Необходимо регулярно просматривать Web-страницы поставщиков программного обеспечения и оборудования, которое у Вас установлено, чтобы узнавать о появлении "заплат" или новых версий программ.

· Обновляйте политику защиты в соответствии с последними рекомендациями.

· Вы должны организовать подготовку сотрудников компании, направленную на разъяснение важности защиты и повышение их личной ответственности.

· Регулярно необходимо выполнять анализ профилей атак с помощью систем обнаружения вторжений для определения типов атак и принятия соответствующих мер противодействия.

· Применяйте новые технологии защиты, предварительно проверив их преимущества и возможности с помощью тестирования.

· В случае возникновения инцидента защиты, Вы должны выполнить проверку причин его возникновения с принятием соответствующих мер.

Рис. 1.11.

|

Оценка состояния системы безопасности. Защита

| При построении системы безопасности применяются политики защиты, основанные на требованиях определяемых направлениями деятельности компании.

Например, если это образовательная или научная организация, то ее политика должна быть максимально открытой.

Если это коммерческая организация, то ее политика должна быть умеренной с возможностью доступа зарегистрированных клиентов.

Если это правительственная организация, то политика защиты должна быть максимально закрытой.

На основании этого можно выделить три модели политики защиты:

Открытая политика защиты.

Ограничивающая политика защиты.

Закрытая политика защиты.

|

Открытая политика защиты.

Ограничивающая политика защиты.

Закрытая политика защиты.

Рис 1.12.

|

Открытая политика защиты

| Учебный или научный центр.

Пользователям предоставляется широкая свобода действий, так как информация, размещенная на сайте, носит учебный характер и должна быть доступна всем желающим. Научные публикации, размещенные на сайте, так же должны быть доступны для свободного просмотра и обсуждения.

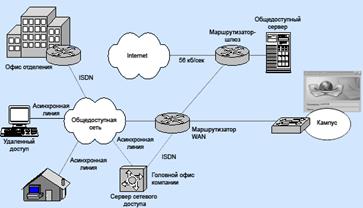

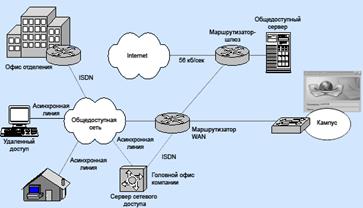

Работа сети.

Сотрудники, находящиеся за пределами центрального офиса или в филиалах используют общедоступную сеть телефонного оператора (ТФОП) для удаленного доступа к сети. Для обеспечения связи используется сервер сетевого доступа.

Соединение с WAN обеспечивает выход в Internet и пропускает поток данных, исходящих от предприятия, и поток данных, направленных к серверу общего доступа. Internet - трафик проходит через шлюзовой маршрутизатор, который связывает сеть предприятия с Internet. Удаленные пользователи, чтобы подключиться через это соединение к Internet, должны войти в сеть организации.

Средства безопасности.

Для идентификации удаленных пользователей используется сервер сетевого доступа, который регистрирует соединение и запрашивает в диалоговом окне программы входа в сеть пароль.

Пароль передается серверу сетевого доступа с использованием протокола PAP (Password Authentication Protocol — протокол аутентификации паролей) и проверялся этим сервером.

|

Концепции открытой политики защиты.

1. Разрешено все, что не запрещено.

2. Простота настройки и администрирования.

3. Простота доступа пользователей к ресурсам.

рис 1.13

рис 1.13

|

|

рис 1.13

рис 1.13