Мы поможем в написании ваших работ!

ЗНАЕТЕ ЛИ ВЫ?

|

Преимущества применения системы защиты

Политика защиты

Сетевая безопасность

Концепции безопасности

| Безопасность – это не только обеспечение недоступности сети для тех, кто не имеет к ней непосредственного отношения. Безопасность также предусматривает обеспечение доступа пользователям для совместной работы (Марк Родс-Оусли)[1].

Можно выделить три направления безопасности – национальная, информационная, экономическая. Но в подавляющем большинстве случаев все сводится к информационной безопасности.

Национальная безопасность – это информация.

Экономическая безопасность – это информация.

В связи с тотальной компьютеризацией всех сфер человеческой деятельности и объединением компьютеров в сети для обмена информационными ресурсами, наиболее актуальнойявляется сетевая безопасность.

|

| Национальная безопасность

|

|  Информационная безопасность Информационная безопасность

|

| Экономическая безопасность

| |

| |

Сетевая безопасность

|

Рис 1.1.

|

Преимущества применения системы защиты

| При построении сети одним из ключевых элементов должна быть разработка системы защиты.

Эффективное решение данной задачи дает следующие преимущества:

· Сокращает затраты на внедрение и эксплуатацию средств сетевой защиты. Применяются адекватные средства защиты, так как затраты на поддержание системы должны соизмеряться с возможными потерями при взломе.

· Открывает возможность использования новых сетевых приложений и услуг. Любое дополнительное сетевое приложение или услуга открывают дополнительные возможности для проникновения. Следовательно, необходимо планировать систему контроля сетевых приложений.

· Позволяет использовать internet как недорогое средство удаленного доступа. Как только происходит подключение к internet, то резко возрастает потенциальная возможность несанкционированного проникновения в сеть. Разработка системы безопасного выхода в internet уменьшает такие риски.

|

· Сокращаются затраты на внедрение и эксплуатацию средств сетевой защиты.

· Открывается возможность использования новых сетевых приложений и услуг.

· Среда internet может использоваться как недорогое средство удаленного доступа.

Рис 1.2.

|

Компоненты защиты

| В основе построения любой системы безопасности лежат три базовых принципа:

Оборона

Сдерживание

Обнаружение.

Установка оборонительной системы снижает вероятность несанкционированного доступа (взлома) к информационным ресурсам. Но при необходимых навыках и желании оборонительную систему можно обойти.

Сдерживание опирается на законодательную базу, определяющую наказание за попытку несанкционированного проникновения. Средства сдерживания применяются не только к внешним источникам угрозы, но и к собственным сотрудникам.

Обнаружение проникновения позволяет своевременно отреагировать на событие и принять оперативные меры по ликвидации брешей в системе защиты.

|

Рис 1.6.

|

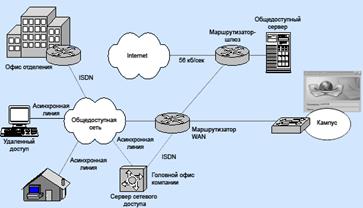

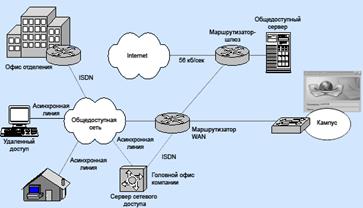

Открытая политика защиты

| Учебный или научный центр.

Пользователям предоставляется широкая свобода действий, так как информация, размещенная на сайте, носит учебный характер и должна быть доступна всем желающим. Научные публикации, размещенные на сайте, так же должны быть доступны для свободного просмотра и обсуждения.

Работа сети.

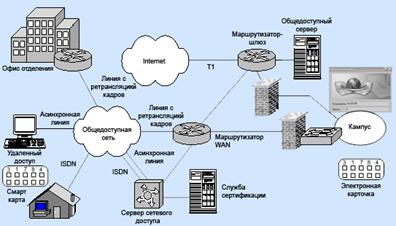

Сотрудники, находящиеся за пределами центрального офиса или в филиалах используют общедоступную сеть телефонного оператора (ТФОП) для удаленного доступа к сети. Для обеспечения связи используется сервер сетевого доступа.

Соединение с WAN обеспечивает выход в Internet и пропускает поток данных, исходящих от предприятия, и поток данных, направленных к серверу общего доступа. Internet - трафик проходит через шлюзовой маршрутизатор, который связывает сеть предприятия с Internet. Удаленные пользователи, чтобы подключиться через это соединение к Internet, должны войти в сеть организации.

Средства безопасности.

Для идентификации удаленных пользователей используется сервер сетевого доступа, который регистрирует соединение и запрашивает в диалоговом окне программы входа в сеть пароль.

Пароль передается серверу сетевого доступа с использованием протокола PAP (Password Authentication Protocol — протокол аутентификации паролей) и проверялся этим сервером.

|

Концепции открытой политики защиты.

1. Разрешено все, что не запрещено.

2. Простота настройки и администрирования.

3. Простота доступа пользователей к ресурсам.

рис 1.13

рис 1.13

|

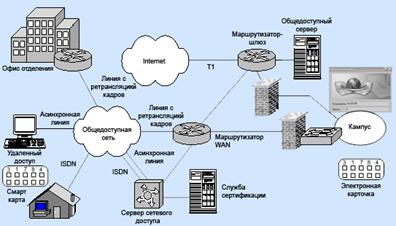

Закрытая политика защиты

| Правительственные организации.

Вводятся дополнительные ограничения, обеспечивающие более сильную защиту, несмотря на ограничение пользователей, замедление работы и усложнение использования системы.

Сценарий работы сети аналогичен предыдущим.

Средства безопасности.

Выполняется идентификация пользователей организации в рамках кампусной сети с использованием учетных имен и паролей.

Для удаленных пользователей из филиалов компании применяли сервер каталогов, размещенный в рамках территориальной сети.

Идентификация удаленных пользователей выполнятся с помощью цифровых сертификатов, обрабатываемых службой сертификации.

Маршрутизатор WAN и маршрутизатор шлюза Internet используют списки контроля доступа, разрешающие доступ к сети только узлам с заданными сетевыми адресами.

Отдельно размещенный брандмауэр с фильтрацией пакетов разрешает доступ в Internet соединениям, исходящим из области, ограниченной этим брандмауэром.

Для связи между филиалами и маршрутизатором WAN применяется аутентификация маршрутов и отдельно размещенные устройства шифрования канального уровня.

Выход в Internet разрешен только ограниченной группе пользователей.

| Концепции закрытой политики.

· Запрещено все, что не разрешено.

· Разрабатывается подробная политика защиты.

· Определяется полный набор правил для каждого пользователя.

· Построение системы безопасности требует сложных специальных действий по настройке и сопровождению.

· Пользователи в этой системе выполняют много дополнительных шагов для получения доступа к сетевым ресурсам.

· Необходимо иметь штат сотрудников, занимающихся защитой и выделять достаточные средства на поддержку политики защиты.

картинка 1.15.

Для контроля доступа применяются:

Аутентификация:

· цифровые сертификаты (удаленный доступ, связь с филиалами и территориальная сеть).

Управление доступом:

· списки доступа в маршрутизаторе WAN и маршрутизаторе шлюза;

· брандмауэр между сетью предприятия и Internet;

· аутентификация маршрутов (филиалы и территориальная сеть);

· шифрование (удаленный доступ, связь с филиалами и частично территориальная сеть).

Рис.1.15.

картинка 1.15.

Для контроля доступа применяются:

Аутентификация:

· цифровые сертификаты (удаленный доступ, связь с филиалами и территориальная сеть).

Управление доступом:

· списки доступа в маршрутизаторе WAN и маршрутизаторе шлюза;

· брандмауэр между сетью предприятия и Internet;

· аутентификация маршрутов (филиалы и территориальная сеть);

· шифрование (удаленный доступ, связь с филиалами и частично территориальная сеть).

Рис.1.15.

|

Анализ угроз безопасности

Источники угроз

| В процессе анализа угроз безопасности сети можно выделить три источника угроз безопасности:

1. Недостатки системы защиты.

2. Вредоносные программы.

3. Нарушители.

Каждый из этих источников угроз является комплексным и должен быть рассмотрен.

|

Рис 1.16

|

Недостатки системы защиты

| Любая система защиты строится вокруг некоторой операционной системы, использующей стандартные протоколы для связи. Система защиты использует определенные средства или механизмы, требующие правильной настройки. Кроме этого необходимо правильно применять эти средства защиты.

Отсюда выделим три возможных недостатка системы защиты:

1. Технические недостатки.

2. Конфигурационные недостатки.

3. Недостатки применения.

|

Рис 1.17

|

Технические недостатки

| Недостатки стека протоколов TCP/IP.

Стек протоколов TCP/IP (Transmission control protocol / Internet protocol) разработан для обеспечения связи в разнородных сетях и, поэтому является открытым стандартом. Сервисы, построенные на основе этого стека протоколов, обеспечивают поддержку открытых соединений. Эти факторы определяют внутреннюю уязвимость соответствующих сервисов.

· Заголовки IP пакетов, сегментов T CP и UDP (user datagram protocol) и их содержимое можно прочитать, изменить и отправить повторно без возможности контроля.

· Сетевая файловая система (Network File System - NFS) дает возможность незащищенного доступа к рабочим станциям (хостам), так как не поддерживает аутентификацию пользователей и использует случайные номера портов для установления сеансов связи.

· Установление соединения по Telnet дает возможность доступа ко многим сетевым ресурсами и службам.

Недостатки операционных систем (ОС).

Каждая ОС имеет много брешей, возможность появления которых не учитывалась при разработке. Выявленные уязвимые места постоянно фиксируются.

Например, в системе UNIX существует демон sendmail, который можно использовать для

· доступа к корневому уровню. При этом можно определить тип ОС;

· определения узлов, принадлежащих домену с данным именем;

· направления почты по несанкционированным адресам.

Недостатки сетевого оборудования.

Сетевое оборудование так же может являться причиной уязвимости.

· Ненадежная защита пароля при передаче;

· Отсутствие защиты в поддерживаемых протоколах маршрутизации.

|

Рис 1.18

|

Конфигурационные недостатки

| Можно внедрить самую совершенную систему безопасности, но если она будет некорректно сконфигурирована, то сеть будет беззащитна.

Рассмотрим некоторые примеры недостатков конфигурации.

· Установки по умолчанию. Любые установки по умолчанию оставляют уязвимости в системе защиты. Необходимо четко определить все параметры настройки системы защиты.

· Неправильная конфигурация сетевого оборудования. Неправильная конфигурация оборудования может привести к неэффективности использования системы защиты. Неправильная настройка протоколов маршрутизации, списков контроля доступа может открыть возможность несанкционированного доступа к сети.

· Использование простых паролей.

· Хранение и передача учетных записей пользователей в открытом виде.

· Неправильная настройка использования служб и протоколов.

|

Рис 1.19

|

Недостатки применения

| Можно внедрить самую совершенную систему безопасности, но если она будет неправильно применяться и проводиться, то сеть будет беззащитна.

· Политика защиты не задокументирована. Если политика защиты не оформлена в виде набора документов, то ее нельзя применить полностью и принудительно.

· Внутренние разногласия. Внутренние разногласия и конфликты в организации делают невозможным проведение согласованной комплексной политики защиты.

· Отсутствие преемственности. Частая замена сотрудников, обеспечивающих реализацию политики защиты, приводит к ее нестабильности.

· Отсутствие стратегии формирования учетных записей. Если к выбору паролей на сотрудников не накладываются ограничения по минимальным параметрам (длине, символы и т.д.), то это открывают несанкционированный доступ к сети.

· Отсутствие плана мероприятий по администрированию, тестированию и мониторингу. Если отсутствует план мероприятий по администрированию и тестированию системы безопасности, то у злоумышленников появляются дополнительные возможности по использованию различных средств вторжения.

· Программно-аппаратные средства не соответствуют заданной политике защиты. Несанкционированная установка дополнительного оборудования или непротестированных программных средств делает систему уязвимой.

· Отсутствие алгоритма действий при проникновении и плана восстановления системы. При отсутствии четкого плана по обработке вторжений при возникновении сетевой атаки может произойти полное прекращение работы сети.

|

- Недокументированная политика защиты.

- Внутренние разногласия.

- Отсутствие преемственности.

- Отсутствие стратегии формирования учетных записей.

- Отсутствие плана мероприятий по администрированию, тестированию и мониторингу.

- Программно-аппаратные средства не соответствуют заданной политике защиты.

- Отсутствие алгоритма действий при проникновении и плана восстановления системы.

Рис 1.20

|

Вредоносные программы

| Существует три типа вредоносных программ.

Вирус – программа, которая внедряется в другую программу. После запуска этой программы выполняются нежелательные действия на компьютере.

Червь – программа, которая автоматически генерирует произвольный код и запускает свои копии в памяти компьютера с последующим распространением на другие компьютеры.

Троянский конь – это приложение, похожее на какую либо полезную программу. После запуска этой программы происходит атака компьютера изнутри.

| Рис 1.21

|

Нарушители

| Лицо, пытающееся получить несанкционированный доступ к сети, является нарушителем. Различают два основных вида нарушителей – взломщик (cracker) и хакер (hacker).

Взломщик — это человек, который пытается без разрешения исследовать систему защиты или взламывать ее. Как правило, деятельность взломщика носит вредоносный характер.

Хакер — это человек, который тестирует целостность и надежность системы защиты. После обнаружения брешей в системе защиты, хакер может выложить эту информацию в Internet. Действия хакера обычно не содержат злого умысла.

Все нарушители представляют собой две категории угроз – внутренние и внешние.

Внутренние угрозы.

· Сотрудники с недостойными намерениями – нарушение системы защиты с целью кражи информации.

· Сотрудники, совершающие непреднамеренные нарушения – случайно загрузили вредоносную программу или проникли в закрытую часть сети.

· Сотрудники, использующие сетевую среду неправильно – ненадежные пароли, неправильная настройка сетевого оборудования.

Внешние угрозы.

· Любители острых ощущений - атакуют сети ради «спортивного» интереса.

· Конкуренты – всегда заинтересованы в получении информации, позволяющей вас опередить.

· Похитители – целенаправленно похищают ценную информацию для продажи.

· Шпионы – специализируются на краже новых технологий (промышленный шпионаж).

· Враждебно настроенные, бывшие сотрудники – используют знание внутренней структуры сети в целях мести или получения прибыли.

|

Нарушители

Взломщик Хакер

Внутренние угрозы Внешние угрозы

Рис 1.25

|

Типы атак

Существует много типов сетевых атак. Для эффективного противодействия атакам, необходимо использование соответствующих средств. Использование необходимого средства противодействия возможно в случае определения типа атаки, поэтому атаки необходимо классифицировать.

Можно выделить четыре типа атак.

- Разведка;

- Несанкционированный доступ;

- Блокирование сервиса;

- Подмена данных.

|

Атаки

Разведка

Несанкционированный доступ

Блокирование сервиса

Подмена данных

Рис 1.26

|

Типы атак.Разведка

| Разведка представляет собой несанкционированное исследование структуры сети, построение ее карты, мониторинг служб и выявление точек уязвимости.

Разведка начинается с определения активных IP - адресов сети. Затем определяются порты и службы доступные через эти адреса.

Разведка использует такие средства как

- перехват пакетов (packet sniffers);

- Информационный Интернет запрос (Internet information queries);

- развертку ping (ping sweeps);

- сканеры портов (port scans).

|

Рис 1.27

|

Разведка. Перехват пакетов

| Для перехвата пакетов используются специальные программы (packet sniffer) которые переводят сетевую карту в «беспорядочный» режим работы для захвата всех пактов, передаваемых в сети. Такой способ разведки может проводиться, если атакующий находится в одном домене коллизий с атакуемыми ресурсами. Информация, полученная с помощью перехвата, может использоваться для подготовки других типов сетевых атак или кражи информации.

Существует два типа средств перехвата.

Средства захвата пакетов.

Устанавливаются в широковещательном домене и требуют наличия сетевой карты, работающей в беспорядочном режиме.

Анализаторы протоколов.

Программное обеспечение, устанавливаемое в соответствующем узле или специализированном тестовом оборудовании.

|

Картинка из 1.27, комп зах пакетов и анал прот мигают.

Рис 1.28. анимация

|

Разведка. Интернет запрос, развертка ping, сканирование портов

| Информационный Интернет запрос(Internet information queries) может предоставить информацию о том, кто является собственником отдельного домена и какой адрес имеет данный домен или кому принадлежит IP -адрес и с каким доменом он связан.

На основании этой информации можно переходить к проверке адресов домена.

Развертка ping (ping sweep) является основным средством автоматического сканирования действующих IP-адресов сети. Развертка ping сканирует диапазон IP-адресов и строит карту сети. Результаты могут применяться для определения вектора атаки.

При выполнении развертки ping генерируются запросы «ICMP echo requests» (Internet Control Message Protocol —протокол контроля сообщений в сети Internet) на множество узлов. Если адрес используется, то придет сообщение «ICMP echo reply». Для сбора дополнительной информации могут использоваться запросы ICMP Timestamp, ICMP Address Mask, ICMP Information Request.

Сканирование портов.

После определения действующего IP -адреса в сети можно выполнить сканирование портов для определения доступных служб и приложений. Программа сканирования портов проверяет заданный диапазон портов TCP или UDP. При этом, наибольший интерес представляют сетевые службы типа Telnet, FTP, HTTP.

Для скрытия процесса сканирования применяется фрагментация пакетов и установка битов SYN и FIN в заголовках TCP.

| Картинка из 1.27, комп раз ping скан порт мигает.

Рис 1.29. анимация

|

Несанкционированный доступ

| Атаки несанкционированного доступа используют известные уязвимые места в службах аутентификации, закрытых базах данных, сервисах WEB и FTP. Существует много способов выполнения этой атаки. Рассмотрим основные.

Парольная атака – атакующий пытается получить пароль доступа в систему с помощью специального словаря для подбора паролей (словарная атака).

Доверительный доступ (Trust exploitation) – атакующий не имеет пароля на доступ к системе, но получил доступ к узлу Х, который имеет пароль. В результате, злоумышленник получает пароль узла Х, который нелегально использует для доступа к системе.

Перенаправление портов (Port redirection) – это разновидность атаки доверительного доступа. Например, на firewall открыт порт 45, а надо получить доступ к сервису FTP (порт 21). Атакующий получает доступ к узлу Х внутри системы и устанавливает программу перенаправления портов. После этого, на узел X выполняется запрос по порту 45, на узле происходит перенаправление запроса на сервер на порт 21. Перенаправление ответа происходит в обратном порядке.

Атака «человек по середине» (Man - in - the - middle attack) – атакующий размещается между двумя легальными узлами и читает или изменяет данные, которыми обмениваются эти узлы.

Атака переполнения буфера – Программы часто пишутся на языке C или C++. Атакующий превышает размер буфера программы, что приводит к необходимости перезаписи данных. В этот момент туда можно внедрить вредоносный код.

|

Парольная атака

Доверительный доступ

Перенаправление портов

Человек по середине.

Переполнение буфера

Рис 1.31.

|

Блокирование сервиса

| Атака блокирования сервиса (DoS - Denial of Service) заключается в посылке большого числа запросов на атакуемый узел или сеть, что приводит к перегрузке атакуемого ресурса и замедлению или прекращению обслуживания легальных пользователей.

Примером DoS атаки является посылка пакетов нестандартного формата, которые приводят к выходу из строя или замедлению работы атакуемого узла. Эти пакеты называются «отравляющими» (poisonous packet).

Другой способ – посылка большой последовательности пакетов, приводящая к превышению пропускной способности линии связи.

Распределенная атака блокирования сервиса (DDoS - Distributed Denial of Service) имеет те же цели что и DoS атака, но происходит с многих точек одновременно.

Можно выделить три типа DoS атак.

Атака Ping смерти (Ping of Death) - злоумышленник посылает пакет ICMP запроса (ICMP echo request) размером больше максимально разрешенного 65 535 байт. Атакуемый узел будет собирать фрагменты такого запроса, что приведет к заполнению его буфера и перегрузке системы.

Атака «лавина ping» (Smurf Attack) - злоумышленник посылает большое количество ICMP запросов по широковещательному адресу с IP -адресом источника принадлежащему этой сети. Все узлы в сети посылают ICMP ответы, загружая сеть. Особенно чувствительна к такой атаке сеть с множественным доступом.

Лавина SYN (TCP SYN Flood) – злоумышленник посылает на сервер запросы на открытие сеансов TCP (TCP SYN) с несуществующими IP -адресами отправителя или IP-адресом самого сервера. Сервер открывает сеанс связи и ожидает ответ. Таким образом, накапливается множество открытых наполовину сеансов связи и легальный пользователь не может получить доступ к данному узлу.

При создании сеанса TCP с собой происходит зацикливание и перезагрузка сервера.

|

Ping смерти

Лавина ping

Лавина SYN

Рис 1.33.

|

Подмена данных.

| Злоумышленник может перехватить, пересылаемые по каналу связи, данные, изменить их и воспроизвести повторно.

Можно выделить два типа атак подмены данных.

Подмена IP-адресов – злоумышленник может подменить IP -адрес и получить доступ к тем ресурсам сети, аутентификация запросов к которым выполняется на основе проверки адресов.

Подмена данных – реализуется с помощью воспроизведения или захвата сеанса связи. Злоумышленник выполняет перехват нескольких пакетов, анализирует и изменяет полученные данные, а затем воспроизводит пакеты с целью выполнения несанкционированных действий. При этом используется отсутствие или несовершенство средств проверки подлинности принимаемых данных.

Захват сеанса связи – злоумышленник перехватывает управление уже установленным соединением IP и передает по нему фальсифицированные данные.

|

Рис 1.35

|

Политика защиты

Сетевая безопасность

Концепции безопасности

| Безопасность – это не только обеспечение недоступности сети для тех, кто не имеет к ней непосредственного отношения. Безопасность также предусматривает обеспечение доступа пользователям для совместной работы (Марк Родс-Оусли)[1].

Можно выделить три направления безопасности – национальная, информационная, экономическая. Но в подавляющем большинстве случаев все сводится к информационной безопасности.

Национальная безопасность – это информация.

Экономическая безопасность – это информация.

В связи с тотальной компьютеризацией всех сфер человеческой деятельности и объединением компьютеров в сети для обмена информационными ресурсами, наиболее актуальнойявляется сетевая безопасность.

|

| Национальная безопасность

|

|  Информационная безопасность Информационная безопасность

|

| Экономическая безопасность

| |

| |

Сетевая безопасность

|

Рис 1.1.

|

Преимущества применения системы защиты

| При построении сети одним из ключевых элементов должна быть разработка системы защиты.

Эффективное решение данной задачи дает следующие преимущества:

· Сокращает затраты на внедрение и эксплуатацию средств сетевой защиты. Применяются адекватные средства защиты, так как затраты на поддержание системы должны соизмеряться с возможными потерями при взломе.

· Открывает возможность использования новых сетевых приложений и услуг. Любое дополнительное сетевое приложение или услуга открывают дополнительные возможности для проникновения. Следовательно, необходимо планировать систему контроля сетевых приложений.

· Позволяет использовать internet как недорогое средство удаленного доступа. Как только происходит подключение к internet, то резко возрастает потенциальная возможность несанкционированного проникновения в сеть. Разработка системы безопасного выхода в internet уменьшает такие риски.

|

· Сокращаются затраты на внедрение и эксплуатацию средств сетевой защиты.

· Открывается возможность использования новых сетевых приложений и услуг.

· Среда internet может использоваться как недорогое средство удаленного доступа.

Рис 1.2.

|

|

Информационная безопасность

Информационная безопасность

рис 1.13

рис 1.13

картинка 1.15.

Для контроля доступа применяются:

Аутентификация:

· цифровые сертификаты (удаленный доступ, связь с филиалами и территориальная сеть).

Управление доступом:

· списки доступа в маршрутизаторе WAN и маршрутизаторе шлюза;

· брандмауэр между сетью предприятия и Internet;

· аутентификация маршрутов (филиалы и территориальная сеть);

· шифрование (удаленный доступ, связь с филиалами и частично территориальная сеть).

Рис.1.15.

картинка 1.15.

Для контроля доступа применяются:

Аутентификация:

· цифровые сертификаты (удаленный доступ, связь с филиалами и территориальная сеть).

Управление доступом:

· списки доступа в маршрутизаторе WAN и маршрутизаторе шлюза;

· брандмауэр между сетью предприятия и Internet;

· аутентификация маршрутов (филиалы и территориальная сеть);

· шифрование (удаленный доступ, связь с филиалами и частично территориальная сеть).

Рис.1.15.